Em 26 de abril de 2022, pesquisadores de cibersegurança relataram sobre um ataque cibernético de phishing em andamento na Ucrânia espalhando as cepas de malware GraphSteel e GrimPlant de acordo com o último alerta do CERT-UA . A atividade maliciosa é atribuída aos padrões de comportamento do coletivo de hackers rastreados como UAC-0056, um nefasto grupo de ciberespionagem também chamado de SaintBear, UNC258 ou TA471. O ataque direcionado envolve o envio de um e-mail de phishing com um anexo isca relacionado à COVID-19 e contendo um macro malicioso, que aciona uma cadeia de infecção.

Ataque Cibernético de Phishing Usando Malware GraphSteel e GrimPlant: Visão Geral e Análise

Ataques cibernéticos do infame grupo de hackers UAC-0056, visando órgãos e organizações do estado ucraniano, também foram detectados há alguns meses. A atividade deste grupo de ciberespionagem também está ligada ao destrutivo ataque WhisperGate que no decorrer de 2022 derrubou os ativos online do governo ucraniano. Após o início da invasão da Rússia na Ucrânia e a disseminação da ciber-guerra em larga escala, o grupo UAC-0056 foi observado visando órgãos estatais ucranianos em uma campanha de spear-phishing distribuindo as cepas maliciosas GraphSteel e GrimPlant também utilizadas neste último ataque cibernético de abril.

Particularmente, em março de 2022, o CERT-UA alertou sobre várias operações maliciosas destinadas a atacar órgãos estatais ucranianos. O primeiro ataque de phishing se disfarçou de uma notificação de autoridades ucranianas que instigava as vítimas a realizar uma atualização do sistema através de um link incluído em um e-mail fraudulento. Se aberto, dois arquivos eram lançados na máquina visada: o Cobalt Strike Beacon e um dropper para baixar e executar os backdoors GraphSteel e GrimPlant. Além disso, o Discord era usado como servidor de hospedagem para o malware adicional ser baixado.

Em alguns dias, pesquisadores de segurança da SentinelOne revelaram outros dois samples de GraphSteel e GrimPlant. Ambos foram escritos em Go e lançados por um executável oculto em um aplicativo de tradução. Então, no final de março, o CERT-UA relatou outro ataque de phishing disseminando arquivos XLS maliciosos. Os e-mails nefastos vinham com um anexo de arquivo malicioso. Após abrir o arquivo e habilitar um macro, um arquivo chamado Base-Update.exe foi criado para baixar samples de GraphSteel e GrimPlant.

Finalmente, em 26 de abril de 2022, o CERT-UA identificou o caso mais recente do ataque GraphSteel e GrimPlant contra autoridades ucranianas. Desta vez, os adversários criaram e-mails de phishing com a isca da COVID-19 para enganar as vítimas a baixar um arquivo XLS com macro embutido. Se aberto, um macro decodificava uma carga localizada dentro de uma planilha XLS oculta e lançava um Go-downloader. Além disso, samples de malware GraphSteel e GrimPlant foram enviados e executados na máquina visada. Notavelmente, os e-mails de phishing foram entregues de uma conta comprometida pertencente a um funcionário de uma instituição governamental ucraniana.

GraphSteel e GrimPlant (também conhecido como Elephant)

De acordo com a investigação da Intezer, o framework de malware Elephant geralmente consiste em quatro componentes principais. O primeiro é um Dropper que não possui uma carga embutida, mas aciona a próxima etapa do ataque envolvendo o Downloader. Este Downloader é escrito em Go e usado para manter a persistência bem como para implantar as cargas de backdoor.

A carga GrimPlant (Elephant Implant) é usada para roubar informações do sistema e comunicá-las ao servidor de comando e controle (C&C) para prosseguir com o ataque. Então, a última carga do GrimPlant (Elephant Client) é acionada para atuar como um ladrão de dados e coletar informações confidenciais do sistema comprometido. Além disso, o GrimPlant tenta extrair dados do gerenciador de credenciais, bem como credenciais do navegador, e-mail, Filezilla, entre outros, juntamente com informações de Wi-Fi e conexões Putty.

Conteúdo Comportamental Sigma para Detectar Divulgação do Malware GraphSteel e GrimPlant pelo UAC-0056

Para defender-se proativamente contra ataques de spear-phishing do coletivo de hackers UAC-0056 espalhando o malware GraphSteel e GrimPlant, os profissionais de segurança podem aproveitar o seguinte stack de detecção fornecido pela equipe SOC Prime:

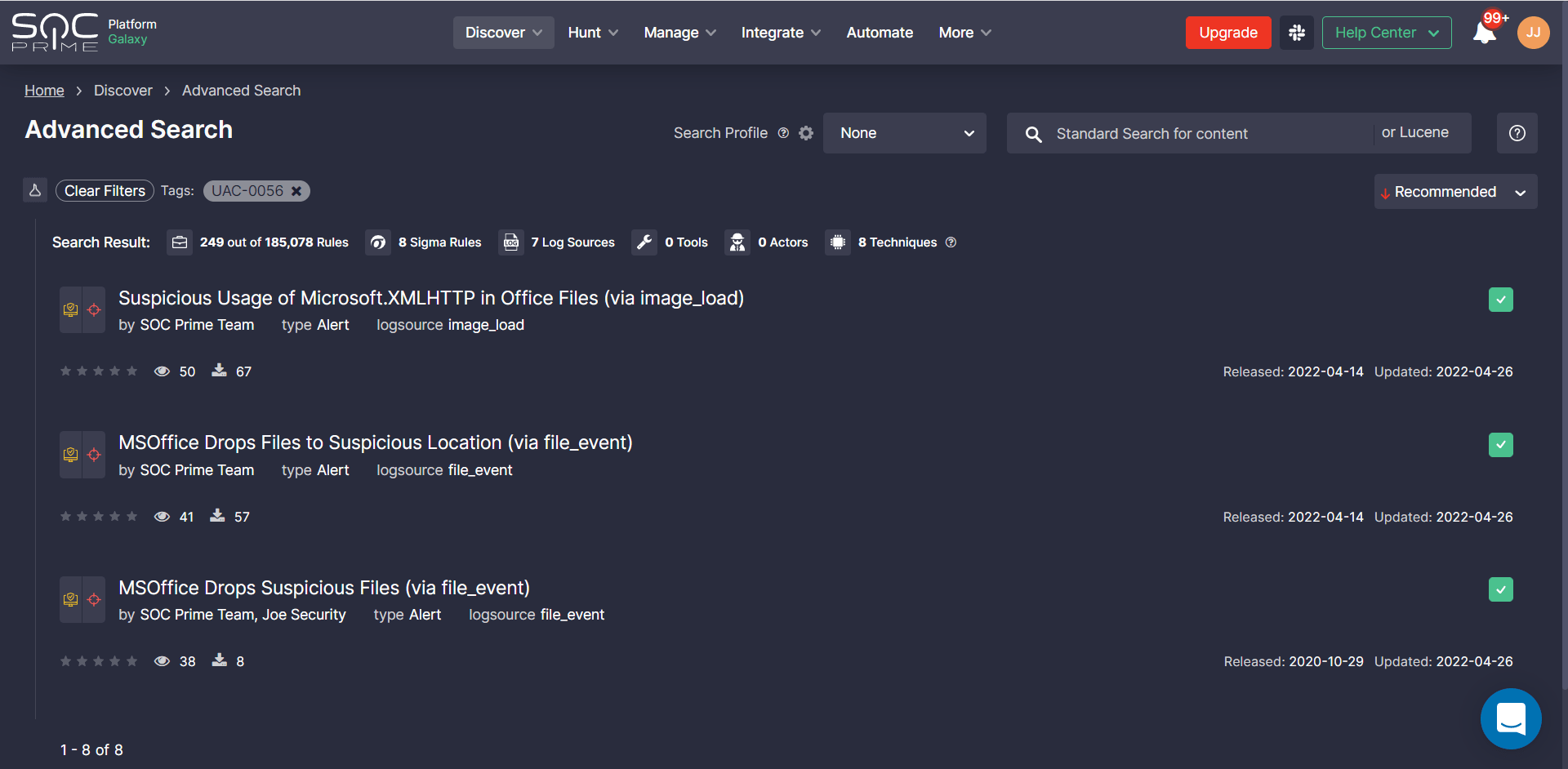

Regras Sigma para detectar a disseminação do malware GraphSteel e GrimPlant pelo grupo UAC-0056

Todas as detecções acima referenciadas estão disponíveis para usuários registrados da plataforma Detection as Code da SOC Prime e podem ser encontradas usando a tag personalizada #UAC-0056 associada ao coletivo de hackers relevante.

As equipes também podem aplicar este stack de detecção baseado em Sigma para caçar instantaneamente ameaças relacionadas aos atores de ameaças UAC-0056 utilizando o módulo Quick Hunt da SOC Prime.

Contexto MITRE ATT&CK®

Para mergulhar no contexto do último ataque de phishing do grupo UAC-0056 distribuindo os backdoors GrimPlant e GraphSteel, todo o conteúdo de detecção baseado em Sigma mencionado acima está alinhado com o framework MITRE ATT&CK, abordando táticas e técnicas relevantes: