Il 26 aprile 2022, i ricercatori di cybersicurezza hanno riferito di un attacco cyber di phishing in corso contro l’Ucraina che diffondeva le varianti di malware GraphSteel e GrimPlant secondo l’ultimo avviso del CERT-UA. L’attività malevola è attribuita ai modelli comportamentali del collettivo di hacker tracciato come UAC-0056, un gruppo di spionaggio informatico nefando noto anche come SaintBear, UNC258 o TA471. L’attacco mirato coinvolge l’invio di un’email di phishing con un allegato esca legato al COVID-19 e contenente una macro malevola, che avvia una catena di infezioni.

Attacco Cyber di Phishing Usando i Malware GraphSteel e GrimPlant: Panoramica e Analisi

Gli attacchi informatici del famigerato gruppo di hacking UAC-0056 che prendono di mira enti e organizzazioni statali ucraine sono stati rilevati anche un paio di mesi fa. L’attività di questo gruppo di spionaggio informatico è anche collegata all’attacco distruttivo WhisperGate che all’inizio del 2022 ha messo fuori uso gli asset online del governo ucraino. Dopo l’inizio dell’invasione russa dell’Ucraina e la diffusione della cyberguerra su larga scala, è stato osservato che il gruppo UAC-0056 mira agli enti statali ucraini in una campagna di spear-phishing che distribuisce le varianti malevolenti GraphSteel e GrimPlant utilizzate anche in questo ultimo attacco di aprile.

In particolare, a marzo 2022, CERT-UA ha allertato su diverse operazioni malevole volte ad attaccare gli enti statali ucraini. Il primo attacco di phishing si spacciava per una notifica da parte di funzionari ucraini che esortavano le vittime a introdurre un aggiornamento di sistema via un link incluso in un’email fraudolenta. Se aperta, due file venivano depositati sulla macchina bersaglio: il Cobalt Strike Beacon e un dropper per scaricare ed eseguire i backdoor GraphSteel e GrimPlant. Inoltre, Discord è stato utilizzato come server di hosting per scaricare altro malware.

In pochi giorni, i ricercatori di sicurezza di SentinelOne hanno rivelato altri due campioni di GraphSteel e GrimPlant. Entrambi sono stati scritti in Go e sono stati rilasciati da un eseguibile nascosto all’interno di un’app di traduzione. Poi, alla fine di marzo, CERT-UA ha segnalato un altro attacco di phishing che distribuiva file XLS malevoli. Le email nefaste includevano un allegato di file malevolo. Dopo aver aperto il file e abilitato una macro, veniva creato un file chiamato Base-Update.exe per scaricare i campioni di GraphSteel e GrimPlant.

Infine, il 26 aprile 2022, CERT-UA ha identificato l’ultimo caso di attacco GraphSteel e GrimPlant contro i funzionari ucraini. Questa volta, gli avversari hanno creato email di phishing con l’esca del COVID-19 per indurre le vittime a scaricare un file XLS caricato di macro. Se aperto, una macro decodificava un payload situato all’interno di un foglio XLS nascosto e lanciava un Go-downloader. Inoltre, i campioni di malware GraphSteel e GrimPlant sono stati caricati ed eseguiti sulla macchina bersaglio. È notevole che le email di phishing siano state inviate da un account compromesso appartenente a un dipendente di un’istituzione governativa ucraina.

GraphSteel e GrimPlant (noto anche come Elephant)

Secondo l’indagine condotta da Intezer, il framework malware Elephant consiste tipicamente di quattro componenti principali. Il primo è un Dropper che non ha un payload incorporato ma avvia la fase successiva dell’attacco coinvolgendo il Downloader. Questo Downloader è scritto in Go ed è utilizzato per mantenere la persistenza e per distribuire i payload di backdoor.

Il payload GrimPlant (Elephant Implant) è usato per rubare le informazioni di sistema e comunicarle al server di comando e controllo (C&C) al fine di procedere con l’attacco. Poi, l’ultimo payload di GrimPlant (Elephant Client) viene attivato per agire come un ladro di dati e raccogliere dati sensibili dal sistema compromesso. Inoltre, GrimPlant tenta di scaricare i dati del gestore delle credenziali così come credenziali del browser, email, Filezilla e altri, insieme alle informazioni Wi-Fi e alle connessioni Putty.

Contenuto Comportamentale Sigma per Rilevare la Diffusione del Malware GraphSteel e GrimPlant da parte di UAC-0056

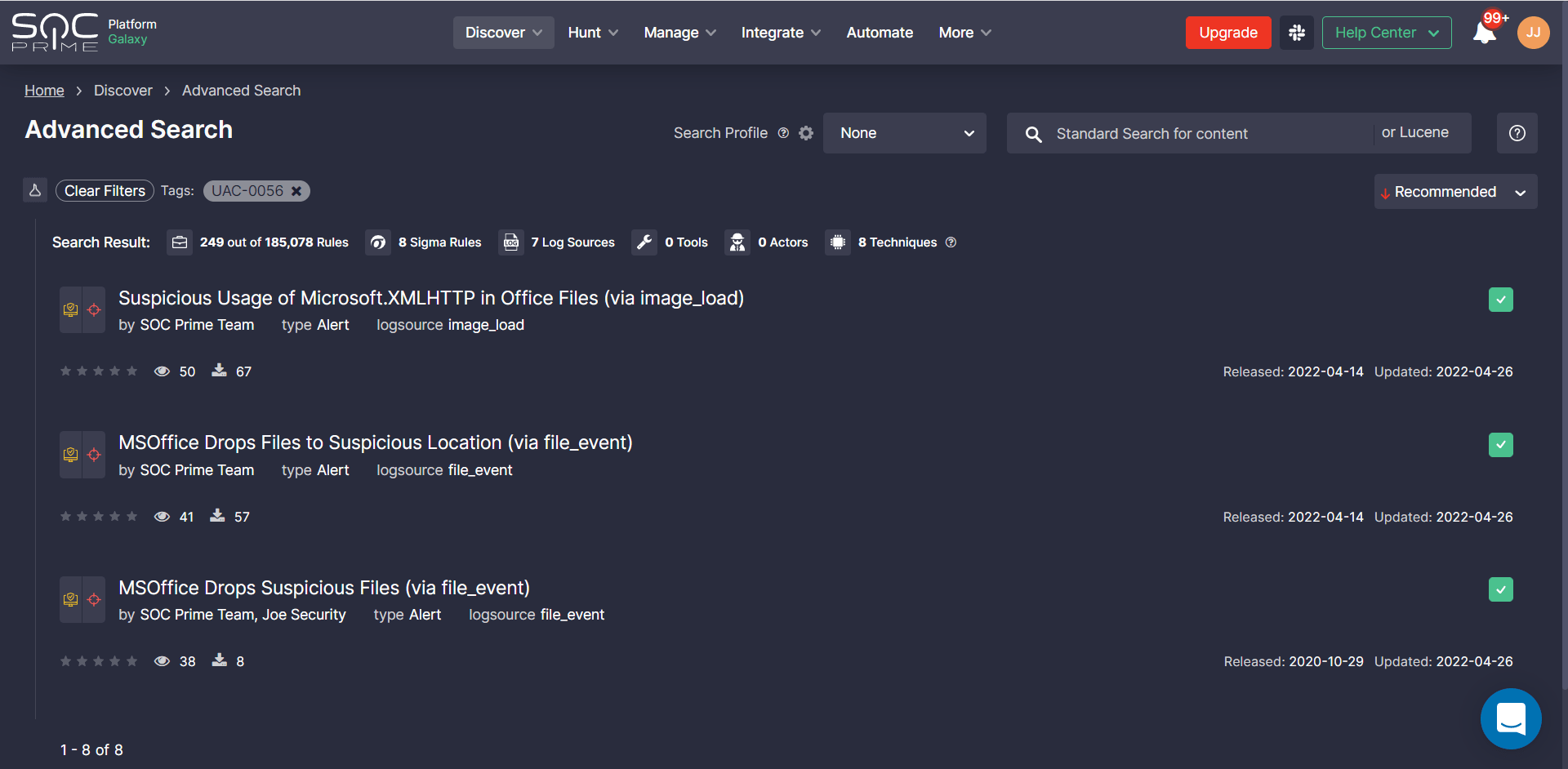

Per difendersi proattivamente contro gli attacchi di spear-phishing del collettivo di hacker UAC-0056 che diffondono il malware GraphSteel e GrimPlant, i professionisti della sicurezza possono sfruttare il seguente stack di rilevamento fornito dal Team SOC Prime:

Tutti i rilevamenti sopra menzionati sono disponibili per gli utenti registrati della piattaforma Detection as Code di SOC Prime e possono essere trovati utilizzando il tag personalizzato #UAC-0056 associato al relativo collettivo di hacking.

I team possono anche applicare questo stack di rilevamento basato su Sigma per cercare immediatamente le minacce legate agli attori di minacce UAC-0056 sfruttando il modulo Quick Hunt di SOC Prime.

Contesto MITRE ATT&CK®

Per approfondire il contesto dell’ultimo attacco di phishing del gruppo UAC-0056 che distribuisce backdoor GrimPlant e GraphSteel, tutto il contenuto di rilevamento basato su Sigma menzionato sopra è allineato con il framework MITRE ATT&CK, affrontando le tattiche e tecniche rilevanti: