Le 26 avril 2022, des chercheurs en cybersécurité ont signalé une cyberattaque de phishing en cours en Ukraine, diffusant les souches de logiciels malveillants GraphSteel et GrimPlant selon le dernier CERT-UA avertissement. L’activité malveillante est attribuée aux schémas de comportement du collectif de hackers suivi sous le nom de UAC-0056, un groupe de cyberespionnage néfaste également surnommé SaintBear, UNC258, ou TA471. L’attaque ciblée implique l’envoi d’un email de phishing avec une pièce jointe appât liée au COVID-19 et contenant une macro malveillante, qui déclenche une chaîne d’infection.

Cyberattaque de phishing utilisant GraphSteel et GrimPlant Malware : Aperçu et analyse

Des cyberattaques du célèbre groupe de hackers UAC-0056 ciblant des organismes et des organisations étatiques ukrainiennes ont également été détectées il y a quelques mois. L’activité de ce groupe de cyberespionnage est également liée à l’attaque destructrice WhisperGate qui, à la fin de 2022, a mis hors ligne les actifs en ligne du gouvernement ukrainien. Après le début de l’invasion de l’Ukraine par la Russie et de la propagation de la cyber-guerre à grande échelle, le groupe UAC-0056 a été observé ciblant des organismes étatiques ukrainiens lors d’une campagne de spear-phishing distribuant les souches malveillantes GraphSteel et GrimPlant également exploitées dans cette dernière cyberattaque d’avril.

En particulier, en mars 2022, CERT-UA a alerté sur plusieurs opérations malveillantes visant à attaquer des organismes étatiques ukrainiens. La première attaque de phishing se faisait passer pour une notification des responsables ukrainiens exhortant les victimes à introduire une mise à jour système via un lien intégré dans un email frauduleux. Si ouvert, deux fichiers ont été déposés sur la machine ciblée : le Cobalt Strike Beacon et un dropper pour télécharger et exécuter les portes dérobées GraphSteel et GrimPlant. De plus, Discord a été utilisé comme serveur d’hébergement pour télécharger les logiciels malveillants supplémentaires.

En quelques jours, des chercheurs en sécurité de SentinelOne ont révélé deux autres échantillons de GraphSteel et GrimPlant. Tous deux ont été écrits en Go et déposés par un exécutable caché dans une application de traduction. Puis, à la fin du mois de mars, CERT-UA a signalé une autre attaque de phishing diffusant des fichiers XLS malveillants. Les emails néfastes étaient accompagnés d’un fichier joint malveillant. Après l’ouverture du fichier et l’activation d’une macro, un fichier appelé Base-Update.exe a été créé pour télécharger des échantillons de GraphSteel et GrimPlant.

Enfin, le 26 avril 2022, CERT-UA a identifié le dernier cas d’attaque de GraphSteel et GrimPlant contre des responsables ukrainiens. Cette fois, les adversaires ont élaboré des emails de phishing avec un appât COVID-19 pour tromper les victimes et les inciter à télécharger un fichier XLS lié à une macro. Si ouvert, une macro décodait une charge utile située dans une feuille XLS cachée et lançait un téléchargeur Go. De plus, des échantillons de logiciels malveillants GraphSteel et GrimPlant ont été téléchargés et exécutés sur la machine ciblée. Notamment, les emails de phishing ont été envoyés depuis un compte compromis appartenant à un employé d’une institution gouvernementale ukrainienne.

GraphSteel et GrimPlant (alias Elephant)

Selon l’enquête de Intezer, le cadre de logiciels malveillants Elephant se compose généralement de quatre composants principaux. Le premier est un Dropper qui n’a pas de charge utile intégrée mais déclenche la prochaine étape de l’attaque impliquant le Downloader. Ce Downloader est écrit en Go et utilisé pour maintenir la persistance ainsi que pour déployer les charges utiles de la porte dérobée.

La charge utile de GrimPlant (Elephant Implant) est utilisée pour voler les informations système et les communiquer au serveur de commande et de contrôle (C&C) afin de poursuivre l’attaque. Ensuite, la dernière charge utile de GrimPlant (Elephant Client) est déclenchée pour agir en tant que voleur de données et collecter des données sensibles du système compromis. En outre, GrimPlant tente de vider les données du gestionnaire de crédences ainsi que les informations de navigateur, d’email, de Filezilla et d’autres identifiants, aux côtés des informations Wi-Fi et des connexions Putty.

Contenu basé sur le comportement Sigma pour détecter la propagation des logiciels malveillants GraphSteel et GrimPlant par UAC-0056

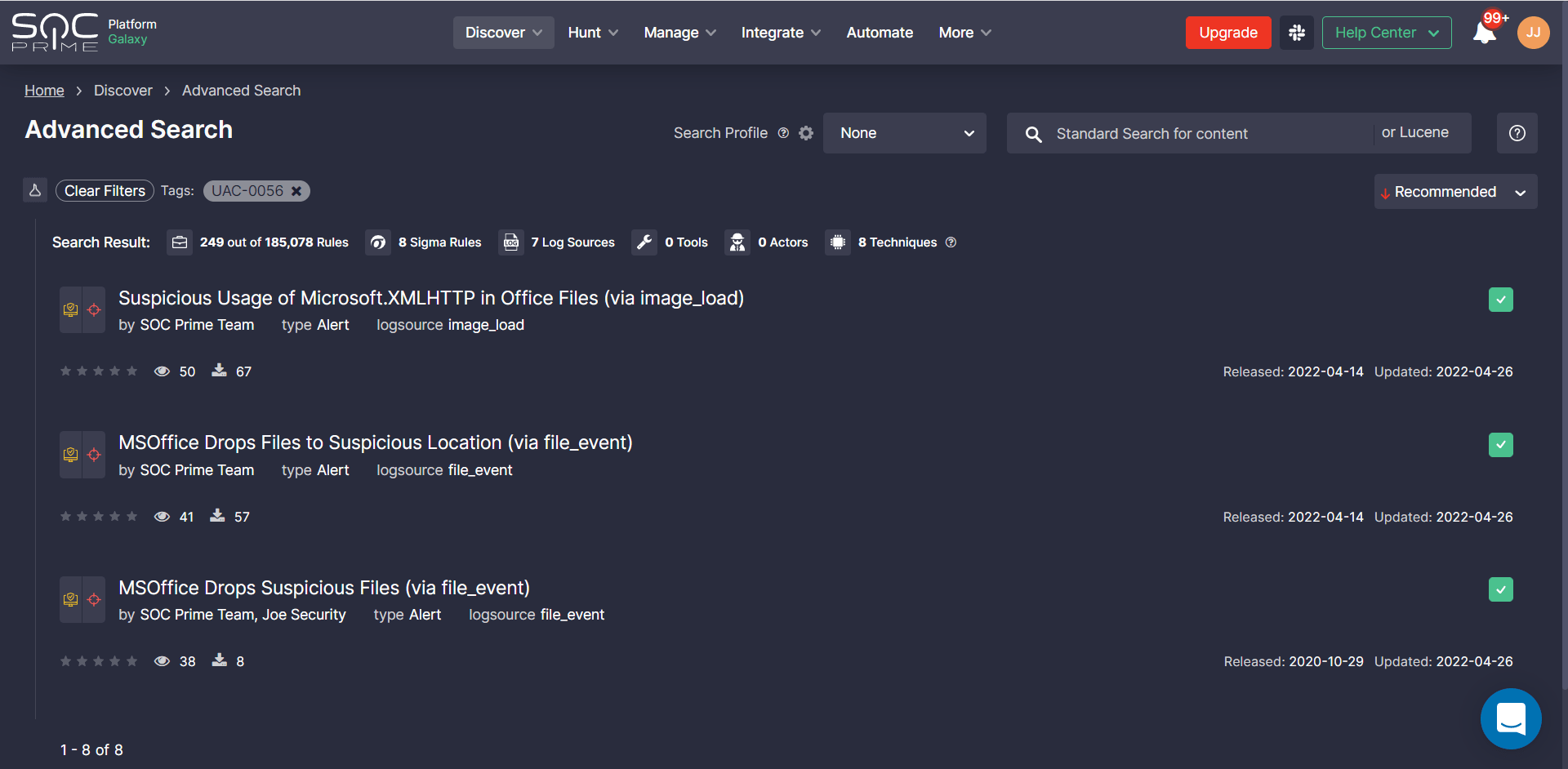

Pour se défendre de manière proactive contre les attaques de spear-phishing du collectif de hackers UAC-0056 diffusant les logiciels malveillants GraphSteel et GrimPlant, les professionnels de la sécurité peuvent tirer parti de la pile de détection suivante proposée par l’équipe SOC Prime:

Toutes les détections susmentionnées sont disponibles pour les utilisateurs enregistrés de la plateforme Detection as Code de SOC Prime et peuvent être trouvées à l’aide du tag personnalisé #UAC-0056 associé au collectif de hackers pertinent.

Les équipes peuvent également appliquer cette pile de détection basée sur Sigma pour chasser instantanément les menaces liées aux acteurs de la menace UAC-0056 en utilisant le module Quick Hunt.

Contexte MITRE ATT&CK®

Pour plonger dans le contexte de la dernière attaque de phishing du groupe UAC-0056 distribuant les portes dérobées GrimPlant et GraphSteel, tout le contenu de détection basé sur Sigma mentionné ci-dessus est aligné avec le cadre MITRE ATT&CK abordant les tactiques et techniques pertinentes: