El 26 de abril de 2022, investigadores de ciberseguridad informaron sobre un ciberataque de phishing en curso en Ucrania que se está propagando cepas de malware GraphSteel y GrimPlant según el último CERT-UA advertencia. La actividad maliciosa se atribuye a los patrones de comportamiento del colectivo de piratas informáticos rastreados como UAC-0056, un grupo de ciberespionaje nefasto también apodado SaintBear, UNC258 o TA471. El ataque dirigido implica el envío de un correo electrónico de phishing con un archivo adjunto de atracción relacionado con COVID-19 y que contiene una macro maliciosa, que desencadena una cadena de infección.

Ataque de Phishing usando Malware GraphSteel y GrimPlant: Visión General y Análisis

También se detectaron ciberataques del infame grupo de hackers UAC-0056 que apuntan a cuerpos y organizaciones estatales ucranianos hace un par de meses. La actividad de este grupo de ciberespionaje también está vinculada al destructivo ataque WhisperGate que a principios de 2022 derribó los activos en línea del gobierno ucraniano. Después del comienzo de la invasión de Rusia a Ucrania y la propagación de la guerra cibernética a gran escala, se observó al grupo UAC-0056 apuntar a cuerpos estatales ucranianos en una campaña de spear-phishing que distribuye cepas maliciosas GraphSteel y GrimPlant también utilizadas en este último ciberataque de abril.

Particularmente, en marzo de 2022, CERT-UA alertó sobre varias operaciones maliciosas dirigidas a atacar cuerpos estatales ucranianos. El primer ataque de phishing se disfrazó como una notificación de funcionarios ucranianos que instaba a las víctimas a introducir una actualización del sistema a través de un enlace incluido en un correo electrónico fraudulento. Si se abría, se soltaban dos archivos en la máquina objetivo: el Cobalt Strike Beacon y un dropper para descargar y ejecutar los troyanos de acceso remoto GraphSteel y GrimPlant. Además, Discord se utilizó como servidor de alojamiento para el malware adicional a descargar.

En un par de días, investigadores de seguridad de SentinelOne revelaron otras dos muestras de GraphSteel y GrimPlant. Ambas estaban escritas en Go y descargadas por un ejecutable oculto dentro de una aplicación de traducción. Luego, a finales de marzo, CERT-UA informó otro ataque de phishing que diseminaba archivos XLS maliciosos. Los correos electrónicos nefastos venían con un archivo adjunto malicioso. Tras abrir el archivo y habilitar una macro, se creaba un archivo llamado Base-Update.exe para descargar muestras de GraphSteel y GrimPlant.

Finalmente, el 26 de abril de 2022, CERT-UA identificó el último caso de ataque de GraphSteel y GrimPlant contra funcionarios ucranianos. Esta vez, los adversarios elaboraron correos electrónicos de phishing con la atracción de COVID-19 para engañar a las víctimas a descargar un archivo XLS con macros. Si se abría, una macro decodificaba una carga útil ubicada dentro de una hoja XLS oculta y lanzaba un descargador Go. Además, se subieron y ejecutaron muestras de malware GraphSteel y GrimPlant en la máquina objetivo. Notablemente, los correos de phishing se entregaron desde una cuenta comprometida propiedad de un empleado de una institución gubernamental ucraniana.

GraphSteel y GrimPlant (también conocido como Elephant)

Según la investigación de Intezer, el marco de malware Elephant generalmente consta de cuatro componentes principales. El primero es un Dropper que no tiene una carga útil incorporada pero que desencadena la siguiente etapa del ataque, implicando al Downloader. Este Downloader está escrito en Go y se utiliza para mantener la persistencia así como para desplegar las cargas útiles de puertas traseras.

La carga útil GrimPlant (Elephant Implant) se utiliza para robar la información del sistema y comunicarla con el servidor de comando y control (C&C) para continuar con el ataque. Luego, se activa la última carga útil de GrimPlant (Elephant Client) para actuar como un ladrón de datos y recoger datos sensibles del sistema comprometido. Además, GrimPlant intenta volcar datos del administrador de credenciales, así como del navegador, correo electrónico, Filezilla y otras credenciales junto con la información de Wi-Fi y conexiones de Putty.

Contenido de Sigma Basado en Comportamiento para Detectar la Propagación del Malware GraphSteel y GrimPlant por UAC-0056

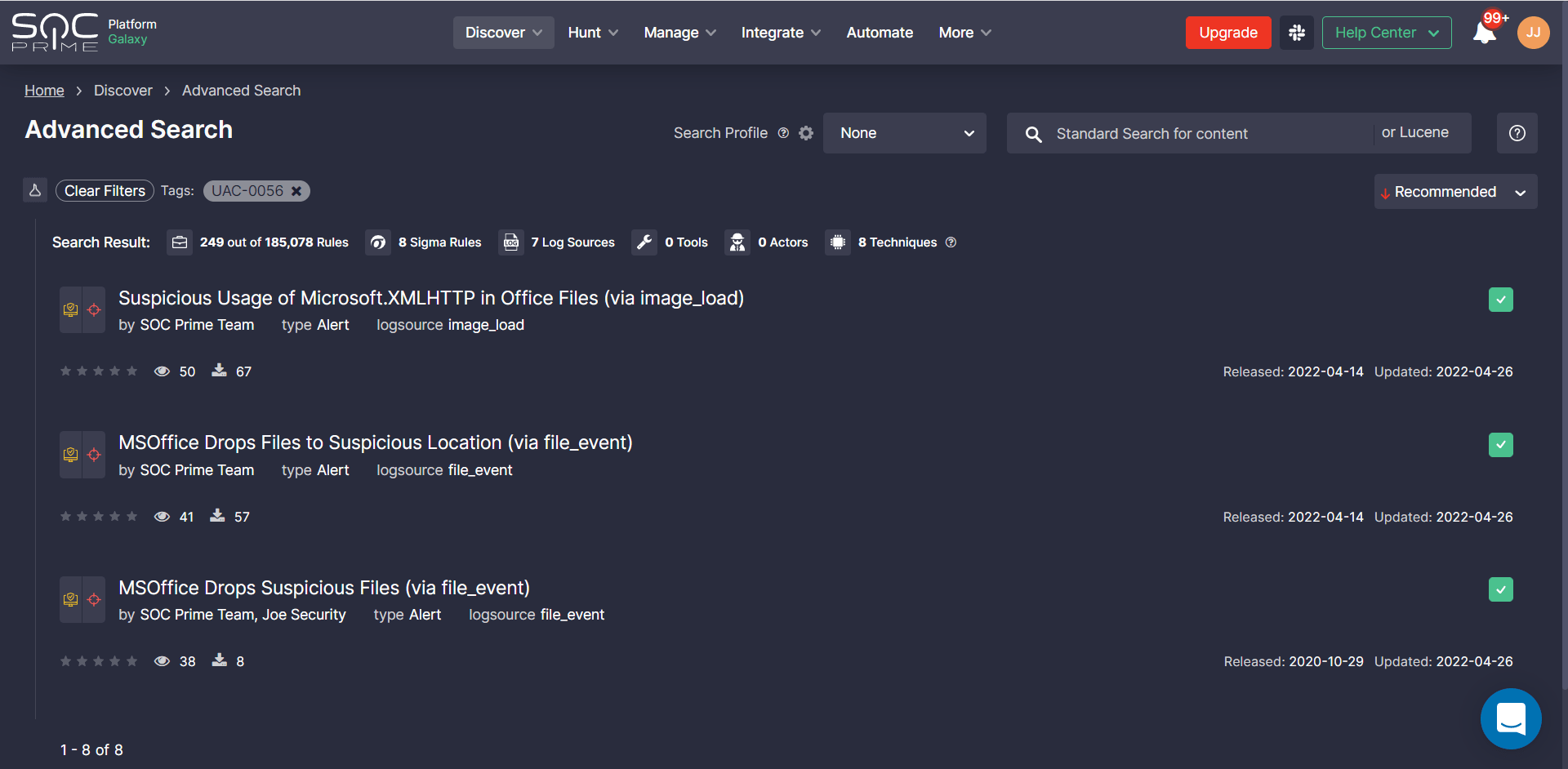

Para defenderse de forma proactiva contra ataques de spear-phishing del colectivo de hackers UAC-0056 que propaga el malware GraphSteel y GrimPlant, los profesionales de seguridad pueden aprovechar el siguiente conjunto de detección proporcionado por el equipo de SOC Prime:

Reglas Sigma para detectar la propagación del malware GraphSteel y GrimPlant por el grupo UAC-0056

Todas las detecciones mencionadas anteriormente están disponibles para usuarios registrados de la plataforma Detection as Code de SOC Prime y se pueden encontrar utilizando la etiqueta personalizada #UAC-0056 asociada con el colectivo de hackers relevante.

Los equipos también pueden aplicar este conjunto de detección basado en Sigma para buscar instantáneamente amenazas relacionadas con los actores de amenaza UAC-0056 aprovechando el módulo Quick Hunt de SOC Prime.

Contexto MITRE ATT&CK®

Para profundizar en el contexto del último ataque de phishing del grupo UAC-0056 que distribuye troyanos de acceso remoto GrimPlant y GraphSteel, todo el contenido de detección basado en Sigma mencionado anteriormente está alineado con el marco MITRE ATT&CK abordando tácticas y técnicas relevantes: