Am 26. April 2022 berichteten Cybersicherheitsexperten über einen laufenden Phishing-Cyberangriff auf die Ukraine, bei dem die Malware-Strains GraphSteel und GrimPlant verbreitet werden, laut dem neuesten CERT-UA Warnhinweis. Die bösartige Aktivität wird auf die Verhaltensmuster des Hacking-Kollektivs zurückgeführt, das als UAC-0056 verfolgt wird, einer berüchtigten Cyber-Spionagegruppe, auch bekannt als SaintBear, UNC258 oder TA471. Der gezielte Angriff beinhaltet das Versenden einer Phishing-E-Mail mit einem Köder-Anhang im Zusammenhang mit COVID-19, der ein bösartiges Makro enthält, das eine Infektionskette auslöst.

Phishing-Cyberangriff mit GraphSteel und GrimPlant Malware: Übersicht und Analyse

Cyberangriffe der berüchtigten Hacking-Gruppe UAC-0056, die auf ukrainische staatliche Einrichtungen und Organisationen abzielen, wurden auch vor einigen Monaten entdeckt. Die Aktivitäten dieser Cyber-Spionagegruppe werden auch mit dem zerstörerischen WhisperGate Angriff in Verbindung gebracht, der Ende 2022 die Online-Aktivitäten der ukrainischen Regierung lahmlegte. Nach Beginn der russischen Invasion in der Ukraine und der Ausbreitung eines umfassenden Cyberkriegs wurde beobachtet, dass die UAC-0056 Gruppe ukrainische Staatsorgane in einer Spear-Phishing-Kampagne ins Visier nahm, bei der GraphSteel und GrimPlant Schadsoftware verbreitet wurde, die auch in diesem letzten Cyberangriff im April eingesetzt wurde.

Insbesondere im März 2022 warnte CERT-UA vor mehreren bösartigen Operationen, die darauf abzielten, ukrainische staatliche Einrichtungen anzugreifen. Der erste Phishing-Angriff gab vor, eine Benachrichtigung von ukrainischen Beamten zu sein, die die Opfer aufforderte, über einen in der betrügerischen E-Mail enthaltenen Link ein System-Update durchzuführen. Beim Öffnen wurden zwei Dateien auf die Zielmaschine heruntergeladen: das Cobalt Strike Beacon und ein Dropper zum Herunterladen und Ausführen der GraphSteel und GrimPlant Hintertüren. Auch Discord wurde als Hosting-Server für die zusätzliche Malware genutzt, um diese herunterzuladen.

Nach ein paar Tagen enthüllten Sicherheitsforscher von SentinelOne zwei weitere GraphSteel und GrimPlant Muster. Beide waren in Go geschrieben und wurden von einer ausführbaren Datei abgeworfen, die in einer Übersetzungs-App versteckt war. Dann, Ende März, berichtete CERT-UA über einen weiteren Phishing-Angriff, bei dem bösartige XLS-Dateien verbreitet wurden. Die gefährlichen E-Mails enthielten einen bösartigen Dateianhang. Nach dem Öffnen der Datei und der Aktivierung eines Makros wurde eine Datei namens Base-Update.exe erstellt, um GraphSteel und GrimPlant Muster herunterzuladen.

Schließlich identifizierte am 26. April 2022 CERT-UA den letzten Fall eines GraphSteel und GrimPlant Angriffs auf ukrainische Beamte. Diesmal haben die Angreifer Phishing-E-Mails mit COVID-19-Ködern entwickelt, um die Opfer dazu zu bringen, eine mit Makros versehene XLS-Datei herunterzuladen. Beim Öffnen dekodierte das Makro eine Nutzlast, die sich in einem versteckten XLS-Blatt befand, und startete einen Go-Downloader. Weiterhin wurden GraphSteel und GrimPlant Malware-Muster auf die Zielmaschine hochgeladen und ausgeführt. Bemerkenswerterweise wurden die Phishing-E-Mails von einem kompromittierten Konto gesendet, das einem Mitarbeiter einer ukrainischen Regierungsinstitution gehörte. the latest case of GraphSteel and GrimPlant attack against Ukrainian officials. This time, adversaries crafted phishing emails with the COVID-19 lure to trick victims into downloading a macro-laced XLS file. If opened, a macro decoded a payload located within a hidden XLS sheet and launched a Go-downloader. Further, GraphSteel and GrimPlant malware samples were uploaded and executed on the targeted machine. Notably, the phishing emails were delivered from a compromised account owned by an employee of the Ukrainian government institution.

GraphSteel und GrimPlant (alias Elephant)

Laut der Untersuchung von Intezerbesteht das Elephant Malware-Framework typischerweise aus vier Hauptkomponenten. Die erste ist ein Dropper, der nicht über eine eingebettete Nutzlast verfügt, sondern die nächste Angriffsphase einleitet, die den Downloader beinhaltet. Dieser Downloader ist in Go geschrieben und wird verwendet, um Persistenz zu gewährleisten sowie die Hintertür-Nutzlasten bereitzustellen.

Die GrimPlant-Nutzlast (Elephant Implant) wird verwendet, um die Systeminformationen zu stehlen und mit dem Command-and-Control (C&C)-Server zu kommunizieren, um den Angriff fortzusetzen. Dann wird die letzte Nutzlast von GrimPlant (Elephant Client) ausgelöst, um als Datendieb zu fungieren und sensible Daten des kompromittierten Systems zu sammeln. Zusätzlich versucht GrimPlant, Daten des Anmeldeinformations-Managers sowie Berechtigungsnachweise von Browsern, E-Mails, Filezilla und andere Daten zusammen mit den Wi-Fi-Informationen und Putty-Verbindungen auszulesen.

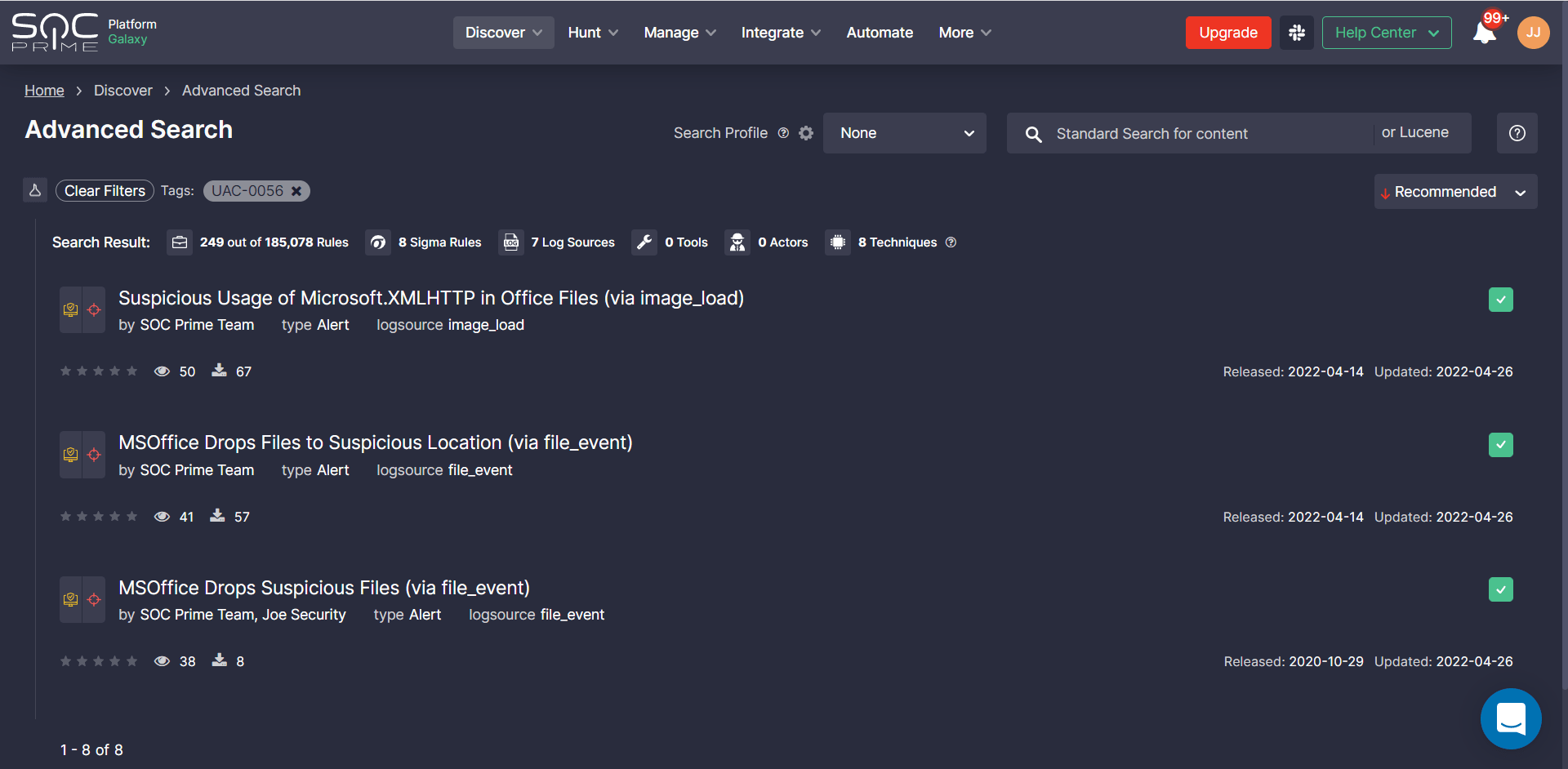

Sigma Verhalten-basierter Inhalt zur Erkennung der Verbreitung von GraphSteel und GrimPlant Malware durch UAC-0056

Um proaktiv gegen Spear-Phishing-Angriffe des UAC-0056 Hacking-Kollektivs vorzugehen, die GraphSteel und GrimPlant Malware verbreiten, können Sicherheitspraktiker den folgenden von SOC Prime Team bereitgestellten Detection Stack nutzen:

Alle oben genannten Erkennungsmechanismen sind für registrierte Nutzer der Detection as Code Plattform von SOC Prime verfügbar und können mit dem benutzerdefinierten Tag #UAC-0056 gefunden werden, das mit dem relevanten Hacking-Kollektiv assoziiert ist.

Teams können diesen Sigma-basierten Erkennungsstapel auch anwenden, um sofort nach Bedrohungen zu suchen, die mit den UAC-0056 Bedrohungsakteuren in Verbindung stehen, und dabei das Quick Hunt Modul.

von SOC Prime nutzen

Um in den Kontext des neuesten Phishing-Angriffs der UAC-0056-Gruppe einzutauchen, der GrimPlant und GraphSteel Hintertüren verbreitet, sind alle oben genannten Sigma-basierten Erkennungsinhalte mit dem MITRE ATT&CK Rahmenwerk für relevante Taktiken und Techniken ausgerichtet: