O grupo APT Sandworm, ligado à Rússia (também conhecido como UAC-0082), tem continuamente alvo os sistemas públicos ucranianos e a infraestrutura crítica por pelo menos uma década. Este grupo é responsável por apagões massivos em todo o país em 2015-2016 causados pelo famoso malware BlackEnergy. Isso foi seguido pela campanha NotPetya em 2017, que acabou criando uma crise cibernética global com milhões de sistemas infectados e bilhões de dólares em danos. Em 2022, pouco antes do início da guerra em grande escala, Sandworm atacou instalações de energia ucranianas com Industroyer 2 e usou vários limpiadores de dados, como CaddyWiper, HermeticWiper, e Whispergate para atacar a infraestrutura do governo ucraniano.

As intrusões escalaram durante 2022—2023 também. De acordo com o último alerta CERT-UA#5850 emitido em 27 de janeiro de 2023, o APT Sandworm lançou uma série de ataques visando a Agência Nacional de Informação da Ucrânia “Ukrinform” com o objetivo de paralisar seu sistema de comunicação e informação com pelo menos cinco amostras de malware diferentes.

Analisando o Último Sandworm APT (UAC-0082) Contra a Agência Nacional de Informação da Ucrânia “Ukrinform”

Em janeiro de 2023, o CERT-UA rastreou uma série de ataques cibernéticos com o objetivo de interromper o sistema de comunicação e informação da Agência Nacional de Informação “Ukrinform.” A investigação dos peritos do CERT-UA revela a presença de pelo menos cinco scripts maliciosos capazes de danificar a integridade e disponibilidade da informação.

The último alerta CERT-UA#5850 identificou que atores de ameaças tentaram paralisar os computadores dos usuários rodando diferentes sistemas operacionais (Windows, Linux e FreeBSD) aproveitando-se de CaddyWiper e scripts destrutivos ZeroWipe, e limpiadores AwfulShred e BidSwipe, bem como uma utilidade de linha de comando Windows legítima, SDelete. Além disso, para prosseguir com a disseminação coordenada de malware, os hackers criaram um objeto de política de grupo (GPO) destinado a garantir a iniciação das tarefas maliciosas correspondentes. No entanto, a investigação revela que o ataque foi parcialmente bem-sucedido, danificando apenas alguns sistemas de armazenamento de dados.

Além disso, o CERT-UA descobriu um elemento do sistema de informação e comunicação visado que foi mal utilizado para fornecer acesso remoto não autorizado aos recursos da Agência “Ukrinform.”

Levando em consideração os resultados da investigação, com um alto nível de confiança, o CERT-UA suspeita que o APT Sandworm, também rastreado como UAC-0082, está por trás desta operação maliciosa.

Detectando Ataques do Sandworm APT Contra a Ucrânia Cobertos no Alerta CERT-UA#5850

Desde o início da guerra cibernética global, houve um aumento significativo nos ataques destrutivos visando a Ucrânia e seus aliados, ligados à atividade dos infames coletivos de hackers apoiados pela Rússia, como o Sandworm APT. Para ajudar as organizações a identificar em tempo hábil atividades maliciosas em sua infraestrutura, a plataforma Detection as Code da SOC Prime entrega continuamente algoritmos de detecção em quase tempo real contra ameaças emergentes, explorações ou TTPs adversários.

Clique no botão Explorar Detecções abaixo para acessar instantaneamente a lista abrangente de regras Sigma para detecção de atividade do Sandworm APT, incluindo regras e consultas para os últimos ataques cibernéticos cobertos no alerta CERT-UA#5850.

Todos os algoritmos de detecção acima são enriquecidos com um contexto abrangente de ameaças cibernéticas e são compatíveis com as principais soluções de plataformas SIEM, EDR & XDR, e de data lake do setor. Para agilizar a busca por regras Sigma relevantes, eles são filtrados pela tag personalizada “CERT-UA#5850” com base no ID do alerta CERT-UA.

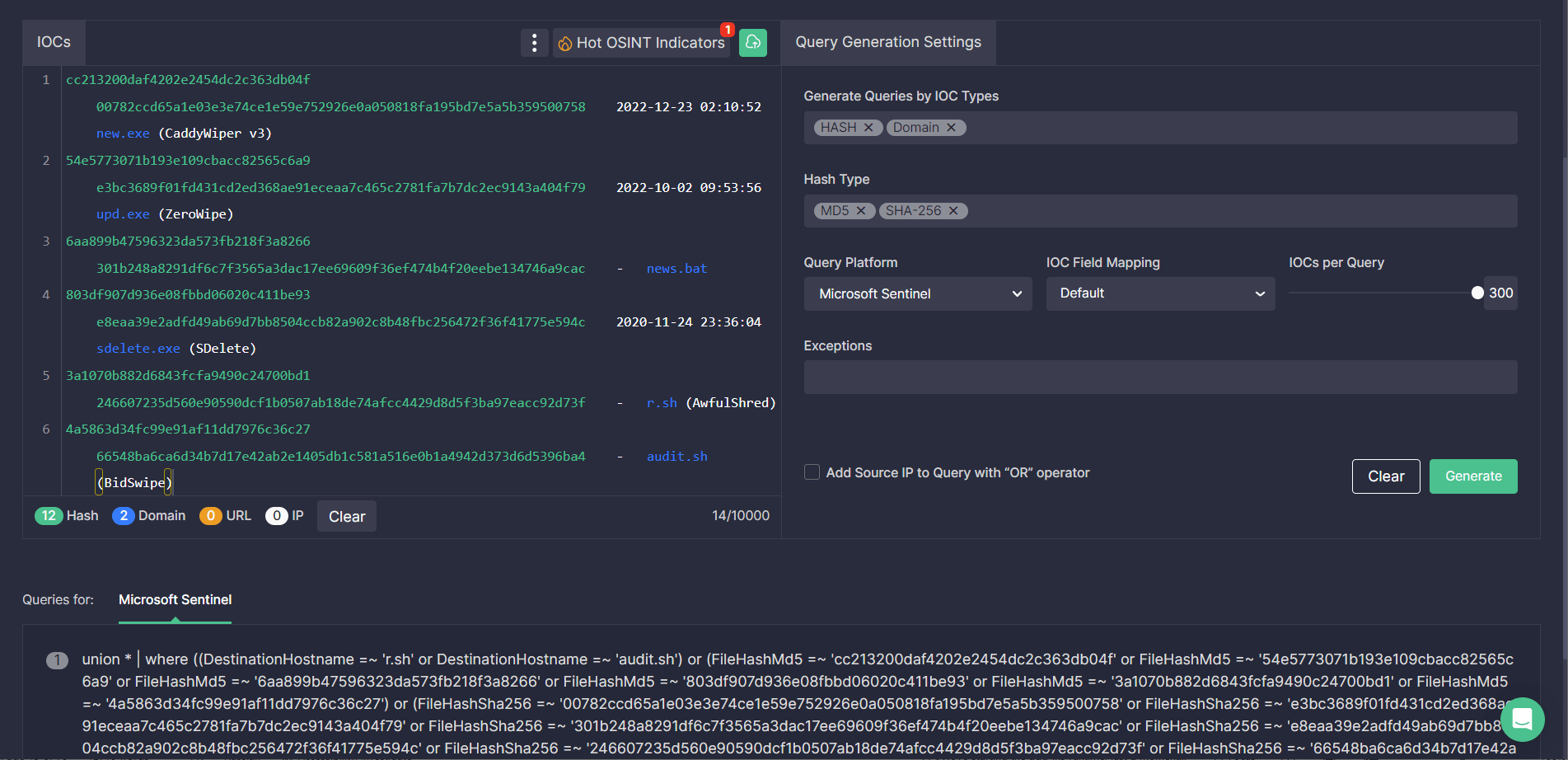

Além disso, engenheiros de segurança podem aproveitar a ferramenta Uncoder CTI para gerar instantaneamente consultas de caça otimizadas para desempenho com base nos IOCs de arquivo, host e rede fornecidos no alerta CERT-UA#5850 e buscar ameaças relevantes associadas à atividade do Sandworm APT no SIEM ou ambiente XDR selecionado.

Contexto MITRE ATT&CK®

Para explorar o contexto dos ataques cibernéticos mais recentes do grupo Sandworm APT (também conhecido como UAC-0082) direcionados à Ucrânia, todas as regras Sigma mencionadas acima estão alinhadas com o framework MITRE ATT&CK® v12 abordando táticas e técnicas relevantes:

Tactics | Techniques | Sigma Rule |

Defense Evasion | File and Directory Permissions Modification (T1222) | |

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Impact | Data Destruction (T1485) | |

Discovery | Network Service Discovery (T1046) | |

Execution | Command and Scripting Interpreter (T1059) |

Esforçando-se para defender proativamente contra ataques cibernéticos ligados à Rússia e melhorar sua postura de segurança cibernética? Acesse instantaneamente mais de 500 regras Sigma contra grupos APT apoiados pela nação russa, juntamente com 50 algoritmos de detecção à sua escolha como parte de nossa assinatura de caridade #Sigma2SaveLives, com 100% da receita doada para ajudar a defesa da Ucrânia. Confira os detalhes em https://my.socprime.com/pricing/