No final de 2023, o nefasto grupo UAC-0050 surgiu na arena de ameaças cibernéticas, alvejando a Ucrânia usando Remcos RAT, um malware comum do kit ofensivo do grupo. Na primeira década de janeiro de 2024, o UAC-0050 ressurge para atacar novamente, explorando Remcos RAT, Quasar RAT e Remote Utilities.

Visão Geral das Atividades Ofensivas do UAC-0050 com Base nos Relatórios Mais Recentes da CERT-UA

Em 11 de janeiro de 2024, a CERT-UA publicou dois alertas de segurança, CERT-UA#8453 e CERT-UA#8494, para notificar colegas da indústria sobre os recentes ataques cibernéticos descobertos contra a Ucrânia, aproveitando iscas de phishing com os assuntos de e-mail e nomes de arquivos vinculados a requisições. O coletivo hacker rastreado como UAC-0050 está por trás de todos os incidentes cobertos pelos alertas mais recentes da CERT-UA.

O primeiro incidente identificado envolve uma distribuição massiva de e-mails com os assuntos solicitando documentos judiciais. Os e-mails incluem um anexo RAR com um arquivo ZIP, que contém um arquivo RAR protegido por múltiplos volumes e um arquivo TXT com uma senha para ele. O arquivo mencionado acompanha um arquivo executável projetado para criar e executar um script AutoIt, que, por sua vez, facilita a instalação do Remcos RAT ferramenta de administração remota, amplamente utilizada pelos hackers do UAC-0050 em suas campanhas adversárias que têm a Ucrânia como alvo.

No segundo incidente descoberto pela CERT-UA, o arquivo contém um arquivo executável que aplica comandos PowerShell para lançar e executar o malware Quasar RAT baixado do serviço legítimo Bitbucket.

Dois dias depois, após os dois incidentes detectados, a CERT-UA revelou outro ataque de phishing usando e-mails com o assunto personificando uma solicitação da empresa Medoc. Os e-mails continham de forma semelhante um anexo RAR ou um link para seu download dos serviços Bitbucket ou Google Drive. O arquivo RAR continha um arquivo protegido por senha, multi-volume, com um arquivo isca e um arquivo executável. A execução deste último leva à instalação do programa de administração remota conhecido como Remote Utilities no sistema comprometido.

Em todos os casos, o UAC-0050 aproveitou os servidores C2 localizados dentro do sistema autônomo AS215939.

Detectar Atividade UAC-0050 abordada nos Alertas CERT-UA#8453 e CERT-UA#8494

Na segunda metade de 2023, houve um aumento notável em ataques de phishing contra organizações ucranianas associadas ao grupo UAC-0050. Na virada de 2024, os agentes de ameaça UAC-0050 atacaram novamente, tentando atrair vítimas para abrir e-mails de phishing e comprometer os sistemas alvo. Ao contar com a Plataforma SOC Prime para defesa cibernética coletiva, as organizações podem prevenir efetivamente ataques cibernéticos e minimizar os riscos de intrusões adversárias. Acesse a Plataforma para alcançar um conjunto de algoritmos de detecção dedicados mapeados para MITRE ATT&CK® e automaticamente convertíveis para dezenas de linguagens de cibersegurança. Todas as detecções são etiquetadas com base nos relatórios CERT-UA relevantes para facilitar a busca de conteúdo.

Regras Sigma para detectar os ataques do UAC-0050 abordados nos alertas CERT-UA#8453 e CERT-UA#8494

Empresas inovadoras que se esforçam para fortalecer suas defesas e fechar todas as lacunas na cobertura de detecção podem empregar um conjunto abrangente de regras e consultas verificadas, personalizadas para a detecção de ataques do UAC-0050. Clique em Explore Detecções para acessar conteúdo SOC dedicado enriquecido com inteligência sobre ameaças e metadados relevantes.

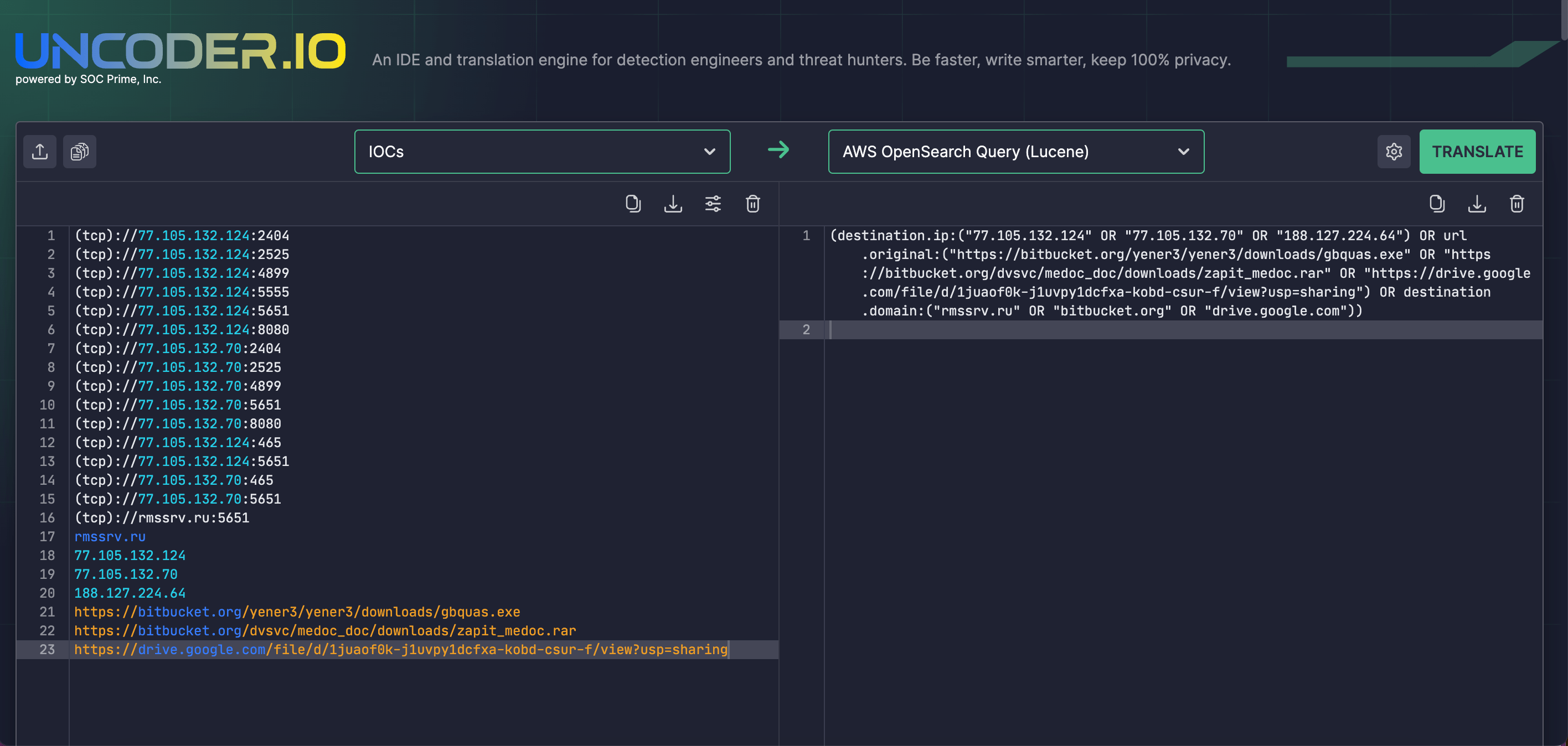

A CERT-UA também forneceu uma lista de IOCs para facilitar a caça retrospectiva. Com Uncoder IO, engenheiros de segurança podem simplificar a correspondência de IOCs usando a inteligência sobre ameaças fornecida e gerar perfeitamente consultas de busca personalizadas adaptadas para múltiplos ambientes SIEM ou EDR.

Contexto MITRE ATT&CK

Os membros da equipe SOC também podem explorar os detalhes do ataque fornecidos nas cabeçalhos CERT-UA#8453 e CERT-UA#8494. Mergulhe na tabela abaixo para encontrar a lista de todas as TTPs adversárias aplicáveis vinculadas às regras Sigma mencionadas acima para uma análise aprofundada:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1556) | |

Phishing: Spearphishing Attachment | ||

Execution | Exploitation for Client Execution (T1203) | |

Scheduled Task / Job (T1053) | ||

Software Deployment Tools (T1072) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

Visualization / Sandbox Evasion: Time Based Evasion (T1497.003) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Subvert Trust Controls (T1553) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||