Em 24 de junho de 2022, o CERT-UA advertiu sobre uma nova campanha maliciosa direcionada a provedores de telecomunicações na Ucrânia. De acordo com a investigação, adversários ligados à Rússia lançaram uma campanha massiva de phishing entregando o Trojan de Acesso Remoto (RAT) DarkCrystal, capaz de realizar reconhecimento, roubo de dados e execução de código nas instâncias afetadas. A atividade maliciosa é rastreada como UAC-0113, que com um nível médio de confiança é atribuída ao coletivo hacker russo Sandworm, anteriormente observado em múltiplos ciberataques direcionados a entidades ucranianas.

Detectar o DarkCrystal RAT Utilizado na Última Campanha pelo Grupo SandWorm, também conhecido como UAC-0113

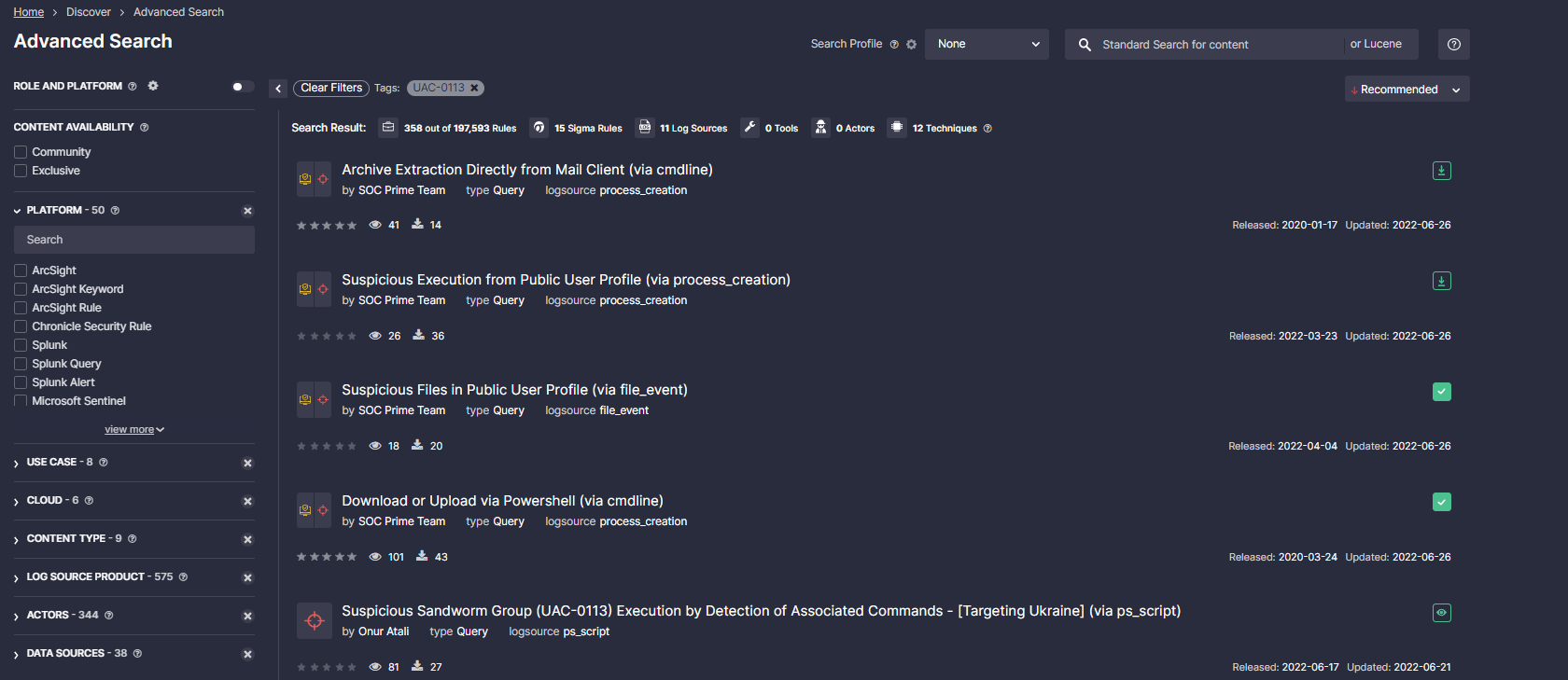

Para aumentar as capacidades de detecção de ameaças e identificar em tempo hábil a atividade maliciosa do Sandworm APT, incluindo infecções por DarkCrystal RAT, explore um lote de regras Sigma organizadas e desenvolvidas pela Equipe SOC Prime e Program de Recompensa de Ameaças contribuidores de conteúdo:

Regras Sigma para detectar a atividade maliciosa do grupo Sandworm APT (UAC-0113)

All regras Sigma acima estão alinhadas com o framework MITRE ATT&CK® para melhor visibilidade de ameaças e são compatíveis com mais de 25 soluções SIEM, EDR e XDR. Para agilizar sua busca de conteúdo, profissionais de cibersegurança podem navegar pela biblioteca de conteúdo do Threat Detection Marketplace com a tag #UAC-0113 associada à atividade maliciosa descrita acima.

Além disso, os profissionais de cibersegurança podem aproveitar um conjunto de IOCs fornecidos pelo CERT-UApara detectar infecções pelo DarkCrystal RAT. Usando a ferramenta Uncoder CTI da SOC Prime, caçadores de ameaças e engenheiros de detecção podem gerar consultas de IOC personalizadas rapidamente, estando prontas para executar no ambiente SIEM ou XDR escolhido.

Usuários registrados da plataforma SOC Prime podem acessar instantaneamente a lista completa de conteúdo de detecção associada ao Sandworm APT clicando no botão Detect & Hunt. Ansioso para saber sobre as últimas tendências na área de ameaças cibernéticas e as regras de detecção correspondentes para enfrentar os desafios emergentes? Acesse o Motor de Busca de Ameaças Cibernéticas da SOC Prime para procurar um exploit específico, CVE ou malware acompanhado por regras Sigma relevantes e metadados abrangentes.

Detect & Hunt Explore Contexto de Ameaça

Análise do DarkCrystal RAT: O Último Ataque contra Organizações de Telecomunicações Ucranianas pelo Sandworm (UAC-0113)

DarkCrystal RAT, também conhecido como DCRat, entrou em ação pela primeira vez em 2018. O RAT é um backdoor comercial, distribuído principalmente em fóruns de hackers russos. Hoje tem a reputação de ser um dos RATs mais acessíveis, com seu preço anunciado nunca excedendo $9.

Nos ataques recentes direcionados a operadoras de telecomunicações na Ucrânia, os adversários distribuíram e-mails atraindo alvos com promessas falsas de auxílio jurídico relacionado à guerra, relata o CERT-UA. A campanha de malspam contou com a distribuição do arquivo RAR malicioso que pode ser usado para infiltrar o DarkCrystal RAT em dispositivos comprometidos.

A suposição de que as organizações de telecomunicações da Ucrânia são o principal alvo desta campanha de malspam baseia-se nos dados extraídos dos perfis das vítimas e no domínio de controle do DarkCrystal RAT. Vale mencionar que um dos ataques mais recentes na frente cibernética no início de junho foi lançado contra organizações de mídia ucranianas e foi atribuído ao grupo Sandworm APT .

Contexto do MITRE ATT&CK®

Para melhorar a visibilidade das ameaças e realizar uma análise minuciosa dos padrões de comportamento do ator da ameaça, todas as regras Sigma para identificar a atividade maliciosa do coletivo hacker UAC-0113 estão alinhadas com o MITRE ATT&CK, abordando as táticas e técnicas correspondentes:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Exploit Public-Facing Application (T1190) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Template Injection (T1221) | ||

Masquerading (T1036) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Create or Modify System Process (T1543) |