IOC란 무엇이며 사이버 보안에서 그들의 역할은 무엇인가요?

사이버 보안 운영에서 IP 주소, 파일 해시, 도메인 및 URL과 같은 침해 지표(IOC)는 조직의 네트워크 내에서 악성 활동을 식별하는 중요한 포렌식 증거로 사용됩니다. 이러한 아티팩트는 보안 팀이 잠재적인 사이버 위협을 감지할 수 있도록 하는 데 필수적입니다.

효과적인 IOC를 활용하려면 팀은 제공된 정보가 그들에게 위협 행위자가 사용하는 최신 전술, 기술 및 절차(TTP)을 탐지할 수 있게 한다는 것을 보장하기 위해 신뢰할 수 있고 최신 채널을 따라야 합니다. 다른 보안 팀은 다양한 IOC 소스를 사용하며, 다음은 가장 일반적인 것입니다:

오픈 소스 인텔리전스(OSINT) 자원으로는 Virus Total, abuse.ch, AlienVault OTX와 같이 보안 연구원, 정부 보고서 및 커뮤니티 플랫폼에서 수집된 공공적으로 사용할 수 있는 IOC를 제공합니다.

위협 인텔리전스 피드 및 플랫폼 은 Recorded Future, FireEye, CrowdStrike와 같은 벤더에 의해 제공되며 말웨어 분석, 공격 데이터 및 다크넷 모니터링과 같은 글로벌 데이터 소스로부터 IOC를 집계하고 관리합니다.

업계 및 공유 커뮤니티, 정보 공유 및 분석 센터(ISACs) 또는 사이버 위협 연합과 같은 곳은 참가자들이 실시간으로 IOC를 공유하여 산업별 위협에 대한 대응 속도를 높일 수 있도록 합니다.

사고 대응 및 포렌식 조사 로그 분석, 말웨어 역분석 및 네트워크 포렌식을 통해 식별된 IOC를 제공하여 특정 공격의 상황을 더합니다. 악성 실행 파일의 파일 해시나 커맨드 앤 컨트롤 서버의 IP 주소와 같은 정보는 문서화되어 유사한 공격을 방지하기 위해 자주 공유됩니다.

그러나 원시 IOC를 SIEM 전용 쿼리로 변환하여 위협 탐지 및 위협 사냥을 위한 실행 가능한 인텔리전스로 전환하는 것은 사이버 보안 팀에게 도전입니다. 각 SIEM 시스템은 고유한 쿼리 언어와 데이터 구조를 필요로 하기 때문에, IOC의 수동 번역은 특히 여러 환경과 고압의 사건 대응 상황에서 리소스 소모적이고 오류가 발생하기 쉬운 과정입니다.

Uncoder AI 는 IOC를 즉시 배포할 수 있는 SIEM 쿼리로 자동 변환하여 정확성과 운영 효율성을 높입니다.

Uncoder AI로 IOC 변환을 위한 단계별 가이드

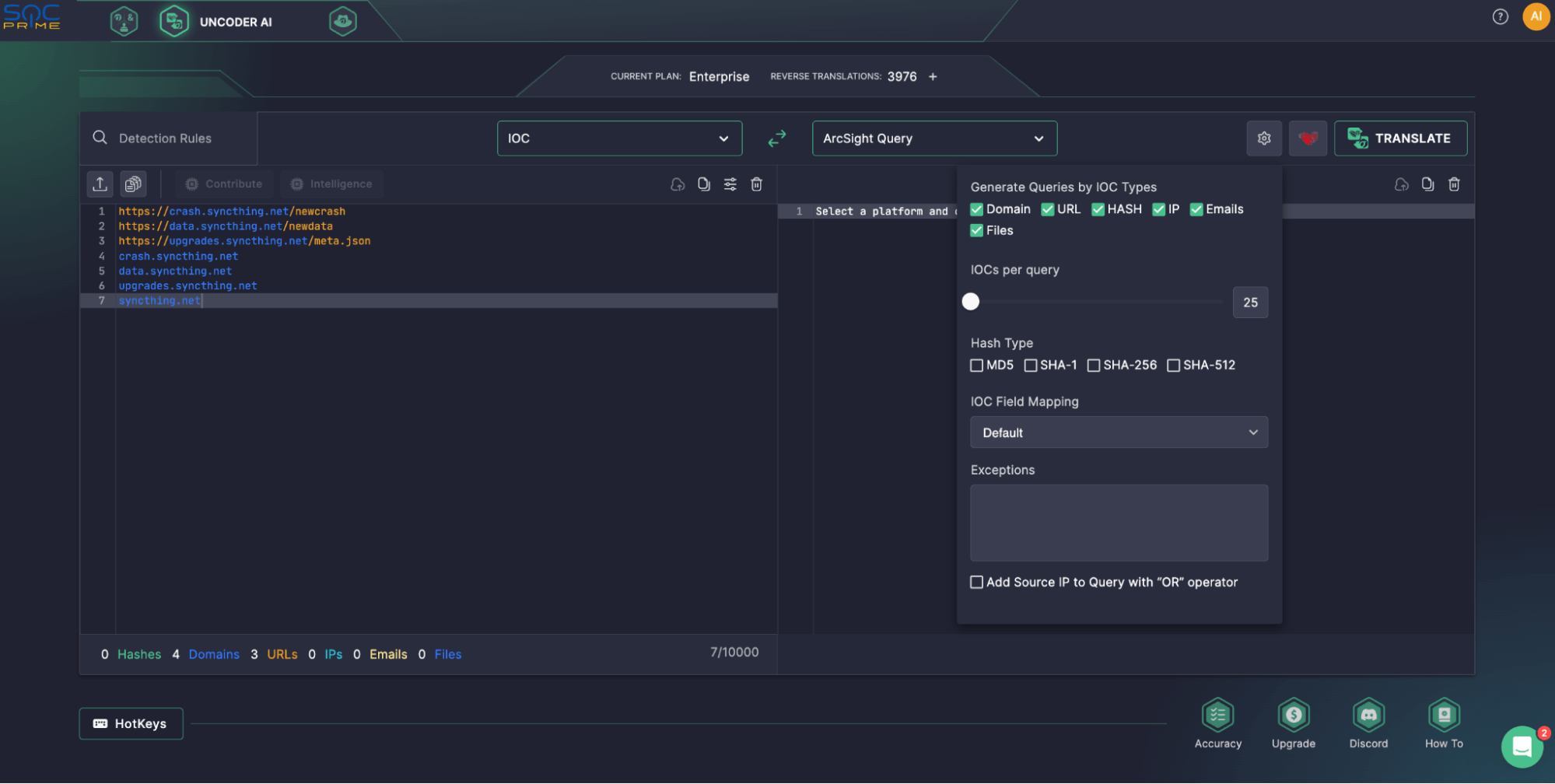

IOC(침해 지표) 를 실행 가능한 SIEM 쿼리로 변환하는 것은 위협 인텔리전스를 신속하게 운영하는 데 중요한 단계입니다. IOC는 정확하고 가치 있는 통찰력을 제공하지만, 이를 다양한 보안 솔루션에서 지원하는 형식으로 수동으로 변환하는 것은 위협 탐지를 늦추고 오류의 위험을 증가시킬 수 있습니다. Uncoder AI는 이 과정을 단순화하여 SOC 분석가, 위협 헌터 및 탐지 엔지니어가 몇 단계 만에 IOC를 SIEM 특정 쿼리로 변환할 수 있게 합니다. 게다가, Uncoder AI는 팀이 SIEM 쿼리를 자동 생성하고 사용 중인 특정 설정 또는 기술 스택에 맞게 적응하도록 광범위한 맞춤화 옵션을 제공합니다. into actionable SIEM queries is a crucial step in operationalizing threat intelligence for rapid response. While IOCs provide accurate and valuable insights, manually converting them into formats supported by various security solutions can slow down threat detection and increase the risk of errors. Uncoder AI simplifies this process enabling SOC analysts, threat hunters, and detection engineers to convert IOCs into SIEM-specific queries in just a few steps. Besides, Uncoder AI provides broad customization options so that teams can automatically generate SIEM queries and adapt them to their specific setting or technology stack in use.

다음 유형의 침해 지표(IOC)가 지원됩니다:

- 해시

- 도메인

- URL

- IP

- 이메일

- 파일

IOC를 Splunk 쿼리로 변환

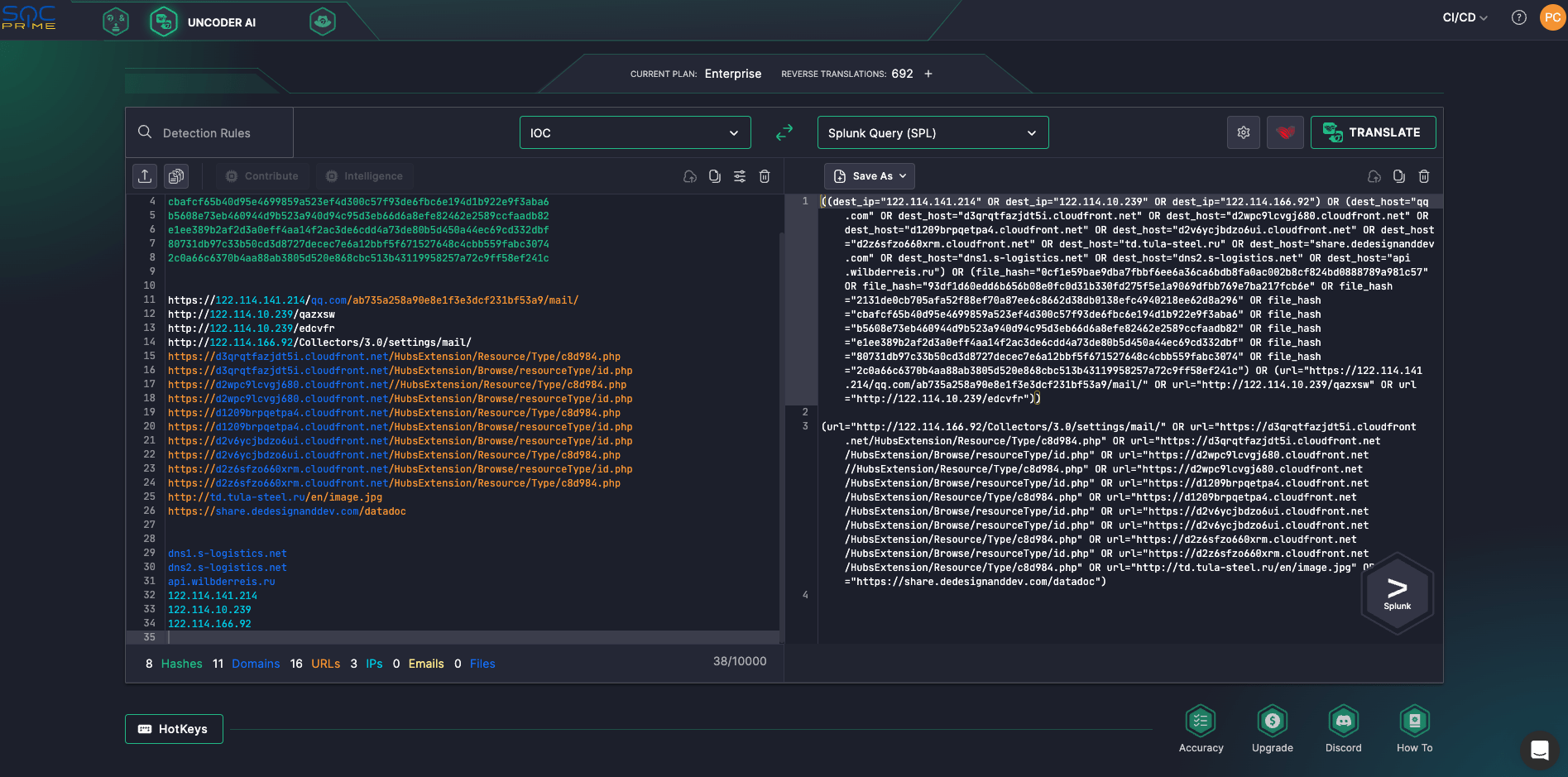

이것이 선택된 소스로부터 선택된 SIEM 쿼리로 IOC를 변환하는 방법입니다:

- 이라는 사이트로 이동합니다. Uncoder AISOC Prime 플랫폼 계정으로 로그인하거나 개인 또는 업무 이메일 주소를 사용하여 무료로 계정을 등록하세요.

- 정보 소스에서 IOC를 복사하여 Uncoder AI의 입력 패널에 붙여 넣습니다.

- 자동으로 식별되지 않은 경우 번역할 형식으로 IOC를 선택합니다.

- 번역할 형식으로 Splunk 쿼리(SPL)를 선택합니다.

- 번역을 클릭하여 출력 패널에서 생성된 IOC 쿼리를 확인하세요.

또는 Uncoder IO을 사용할 수도 있지만, 이 버전은 Uncoder AI의 모든 기능을 제공하지 않는 것을 명심하세요.

Uncoder AI로 IOC 번역 맞춤화 방법

IOC를 SIEM 쿼리로 번역할 때 정확성과 탐지 규칙의 효과를 극대화하려면 맞춤화가 중요합니다. Uncoder AI는 보안 팀이 확장된 수동 조정을 제거하면서 위협 사냥을 최적화할 수 있도록 다양한 설정 및 맞춤화 옵션을 제공합니다.

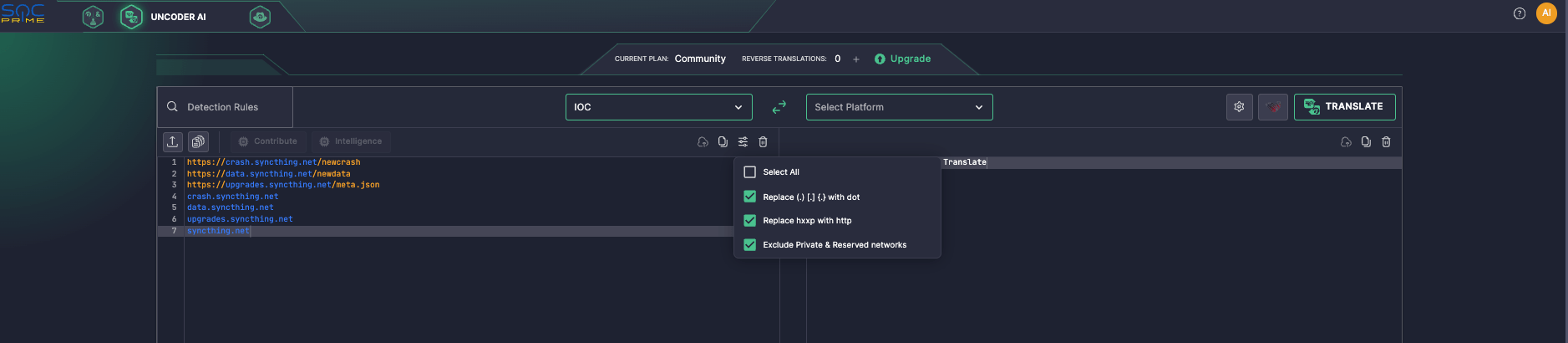

추가 파싱 설정을 적용하려면입력 패널에서 설정 아이콘을 클릭하면 추가 파싱 설정이 기본적으로 활성화되어 있음을 확인할 수 있습니다:

- (.), [.], {,}를 점으로 교체.

- hxxp를 http로 교체 – 이 설정은 대소문자를 구분하지 않으므로 hXXp, HXXP, HXXp, hXXP도 이와 같이 교체됩니다.

- 개인 및 예약된 네트워크 제외 — 224.0.0.0/4 또는 127.0.0.0/8과 같은 개인 및 예약된 IP 주소는 무시됩니다.

기본적으로 모든 옵션이 활성화되어 있습니다:

쿼리를 미세 조정하세요. 여기서 쿼리에 사용할 IOC 유형을 선택할 수 있으며, 플랫폼 성능을 고려하여 쿼리당 IOC 수를 설정할 수 있습니다. IOC 유형으로 해시를 활성화한 경우, 쿼리에 사용할 해시 유형도 선택할 수 있습니다. 또한, 여기에서 해시, 도메인, IP, 이메일, 파일 또는 URL(전체 또는 부분적으로) 중 쿼리에서 제외할 항목을 정의할 수 있습니다.

IOC 설정 필드 매핑 프로필. 데이터 스키마에 표준이 아닌 필드 이름이 있는 경우 이 기능을 사용하세요:

- 목적지 IP

- 출발지 IP

- 도메인

- URL

- 이메일

- 파일

- Md5

- Sha1

- Sha256

- Sha512

Uncoder AI 사용의 장점

Uncoder AI를 사용하여 침해 지표를 SIEM 특화 쿼리로 변환하는 것은 기존에 수동이고 시간이 많이 걸리는 작업이었던 일상을 간소화하여 정확한 위협 탐지를 추구하는 사이버 보안 팀에게 중요한 장점을 제공합니다. 다양한 보안 솔루션을 위해 포맷 간에 IOC 번역을 자동화함으로써, Uncoder AI 팀이 복잡한 문법에 대한 깊은 이해 없이도 다양한 보안 솔루션에 맞는 정확하고 플랫폼 호환 쿼리를 생성할 수 있습니다.

Uncoder AI는 SIEM 쿼리 언어, 형식 및 데이터 구조에 대한 특수 지식을 가진 인원의 수동 입력을 크게 줄일 수 있게 하여, 조직이 보안 운영 성숙도를 높이고 전략적 작업으로 고숙련 전문가를 재배치하여 위협 사냥, 고급 분석 및 장기 보안 계획과 같은 작업에 집중할 수 있게 함으로써, Uncoder AI는 모든 적극적인 위협 탐지 전략에서 가치 있는 자산이 됩니다. by reallocating high-skilled specialists to more strategic tasks such as threat hunting, advanced analysis, and long-term security planning, making Uncoder AI a valuable asset in any proactive threat detection strategy.