협력적 사이버 방어: 모든 규모의 위협을 퇴치하기 위한 힘

이미 모두 알고 있듯이, 2022년 2월 24일 러시아 연방은 지상, 공중, 해상에서 우크라이나에 공격적 침공을 시작했습니다. 전투는 현재 거의 일주일 동안 지속되고 있으며, 러시아 전차가 우크라이나 영토에 진입하고 있으며, 미사일은 국가 전역에서 군사 및 민간 목표를 타격하고 있습니다. 이러한 공격으로 인해 수많은 사상자와 인프라 및 역사적 유산의 파괴가 발생했습니다.

또한 러시아 적대자들이 우크라이나 IT 인프라를 마비시키기 위해 여러 사이버 공격을 시작했습니다. 우크라이나를 지지하는 광범위한 목록의 글로벌 지지자들이 있기 때문에 국가 지원 공격도 있을 것으로 예상됩니다. 여러 국가, 글로벌 조직 및 개인들이 우크라이나와 함께 서서 예기치 않은 러시아의 공격에 맞서 싸워야 합니다.

러시아 사이버 전쟁 연대기

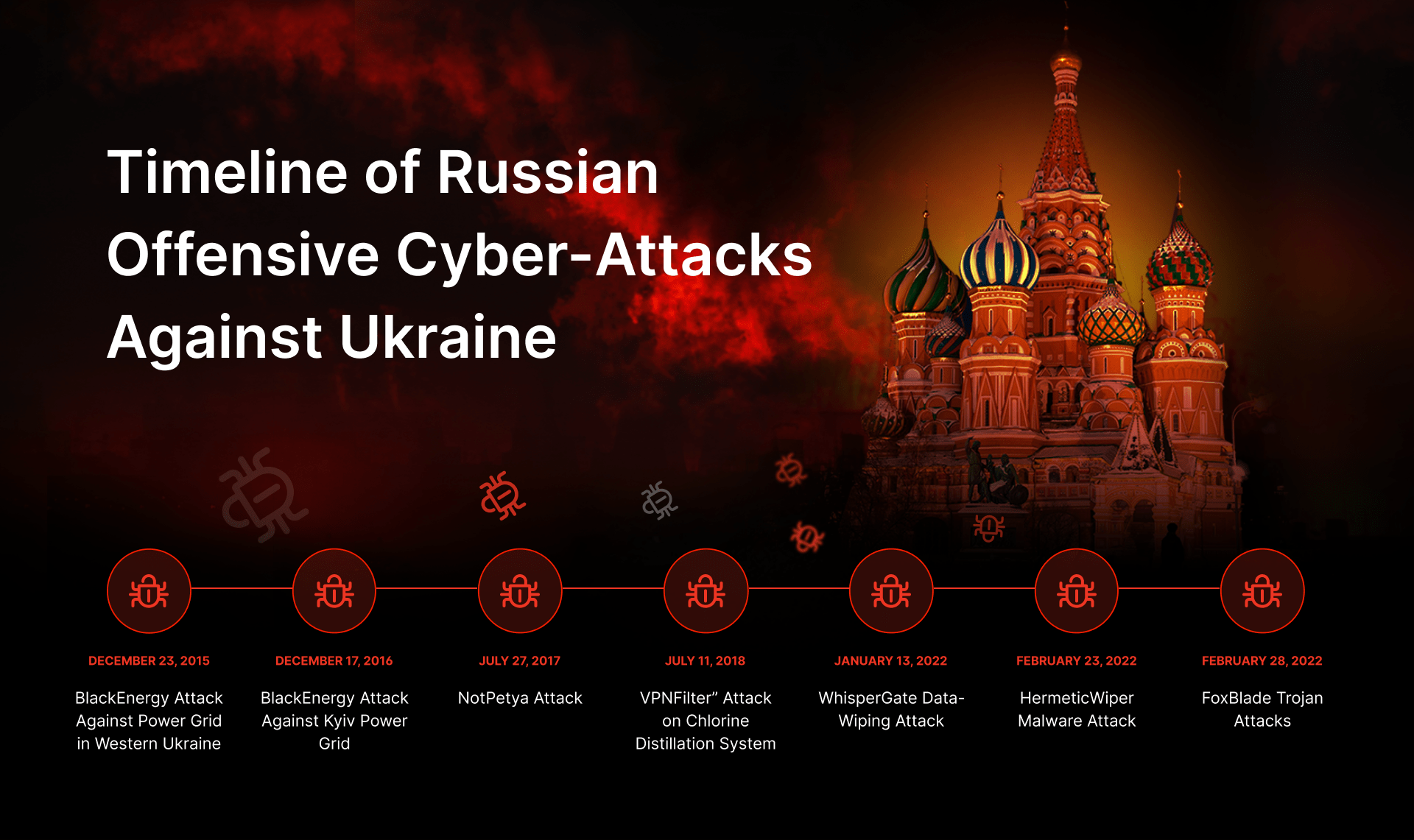

러시아군의 지상 공격과 미사일 공격이 예기치 않은 것이었지만, 우크라이나에 대한 사이버 전쟁은 거의 10년 동안 지속되어 왔습니다.

우크라이나 인프라에 대한 공격적인 사이버 공격의 증가

2015-2016년 우크라이나의 사이버 그리드는 러시아와 연관된 Sandworm APT 그룹이 악명 높은 BlackEnergy 멀웨어를 사용하여 반복적으로 공격당했습니다. 이러한 공격은 국가 전역에 대규모 정전을 일으켰으며, 이는 사이버 위협이 주요 인프라 리소스 및 물리적 운영 자산에 상당한 피해를 입힌 최초의 사례였습니다.

2017년 악명 높은 NotPetya 멀웨어 가 Sandworm APT 그룹에 의해 우크라이나 금융 부문을 대상으로 다시 사용되었습니다. 이 공격은 결국 수백만 시스템이 감염되고 수십억 달러의 피해를 일으키며 글로벌 사이버 위기를 초래했습니다.

2018년 러시아는 우크라이나 주요 인프라에 또 다른 파괴적인 샘플을 테스트했습니다. 특히, VPNFilter 멀웨어 가 우크라이나, 몰도바, 벨로루스의 수자원 및 폐수 처리 시설에 액체 염소를 공급하는 아울리 염소 증류소를 공격하는 데 사용되었습니다. 마찬가지로 주요 인프라 자산을 방해하려는 의도가 있었지만, 이 공격 방법론은 많은 다른 글로벌 시스템 및 운영을 대상으로 사용할 수도 있습니다.

우크라이나와 러시아 간의 정치적 긴장 고조는 2021년에서 2022년 사이에 절정에 이르렀으며, 우크라이나 인프라에 대한 공격적인 사이버 작전이 탄력을 받았습니다. 2월 전면 침공 직전 몇 달 및 몇 주 동안 수많은 우크라이나 웹사이트가 변조되거나 오프라인으로 전환되었고, 여러 정부 인프라 자산은 데이터를 삭제하는 멀웨어에 의해 손상되었습니다. 이러한 러시아 지원 사이버 공격은 우크라이나의 시스템 안정성을 약화시키고 민간인들 사이에 혼란을 조성하기 위한 것이었습니다.

WhisperGate 데이터 삭제 공격

우크라이나에 대한 2월 전면 침공은 처음으로 사이버 프론트에서 시작되었습니다. 러시아의 공격은 사실 2022년 1월 13일 우크라이나를 강타한 파괴적인 사이버 공격으로 시작되었습니다. 2021년 1월 17일까지 최대 70개의 웹사이트가 이러한 침입으로 인해 일시적인 성능 문제를 겪었으며, 이에도 불구하고 정부 건물, 7개의 부처, 국고, 국가 긴급 서비스 및 국가 서비스 등이 포함되었습니다. 게다가 여러 비영리 조직 및 주요 우크라이나 IT 회사들도 이러한 공격의 피해를 입었습니다.

전문가 분석 에 따르면 마이크로소프트는 이름이 밝혀지지 않은 APT 그룹이 신종 WhisperGate 삭제 프로그램 멀웨어를 사용하여 광범위한 피해를 주었음을 확인했습니다. 처음에는 귀속이 불투명했으나, 미국 CISA의 조사와 and 영국 NCSC의 확인을 통해 WhisperGate가 러시아 정부 지원 해킹 집단에 의해 개발 및 배포되었을 가능성이 높다는 것이 밝혀졌습니다. SOC Prime 전문가의 조사는 이러한 귀속 제안을 뒷받침하며, WhisperGate 유지 관리자와 러시아 국가 지원 그룹 Sandworm(KillDisk) 간의 많은 TTP(전술, 기술 및 절차)가 중복됨을 추가로 확인했습니다. 또한 SOC Prime 연구자들은 2017년에 우크라이나 인프라를 파괴하기 위해 처음 사용된 악명 높은 NotPetya 멀웨어의 악성 행동과 유사한 WhisperGate 패턴을 관찰했습니다.

HermeticWiper 공격

2월 23일, 대규모 유럽 전쟁 시작 하루 전, 마이크로소프트의 위협 인텔리전스 센터(MSTIC)는 우크라이나의 디지털 인프라를 대상으로 한 러시아 연관 사이버 공격을 감지했습니다. 한 HermeticWiper 멀웨어 공격은 우크라이나 주요 조직들을 심각하게 타격했습니다. 현재 데이터에 따르면 라트비아와 리투아니아의 금융 기관과 정부 계약자들이 또한 영향을 받았습니다. HermeticWiper라고 불리는 이 멀웨어는 타겟 머신과 네트워크에 저장된 데이터를 영구적으로 삭제하거나 왜곡하며 감염된 장비를 부팅 불가능하게 만드려고 설계되었습니다. 연구 데이터에 따르면 이 샘플들은 2021년 12월에 컴파일되었으며, 이 공격이 전략적이고 장기적으로 계획되었음을 시사합니다.

FoxBlade 트로이 목마 공격

마이크로소프트 보안 인텔리전스 자문 에 따르면 2022년 2월 28일 우크라이나를 휩쓴 새로운 FoxBlade 트로이 목마가 확인되었습니다. 러시아 지원 공격은 우크라이나 민간인 뿐만 아니라 은행, 농업, 에너지, 응급 대응 서비스, 인도주의적 운영 부문에 있는 조직 및 회사들을 대상으로 했습니다. 이 멀웨어는 침입된 시스템을 유령처럼 사용하여 분산 서비스 거부(DDoS) 공격을 실행하고 다른 악성 응용 프로그램들을 다운로드하고 실행했습니다. FoxBlade 사이버 공격은 주요 자산 및 데이터의 손상을 목표로 하고 있습니다. 악명 높은 NotPetya 공격과는 달리, 이 멀웨어 패키지는 중요한 인프라 세그먼트를 제거하는 데 사용되었습니다.

우크라이나 인프라에 대한 러시아 공격적인 사이버 공격 연대기

보안 전문가들은 우크라이나가 파괴적인 멀웨어 샘플 및 악성 기술을 실험하기 위한 러시아 국가 지원 해커의 대규모 테스트 랩이라는 이론을 제기하기 시작했습니다. 러시아의 공격성의 빠른 확산을 감안할 때, 다른 국가의 주요 인프라를 목표로 한 사이버 전쟁의 가능성은 “언제”가 아니라 “만약”의 문제가 될 수 있습니다. that Ukraine is a giant testing lab for Russian nation-state hackers to experiment with destructive malware samples and malicious techniques, which might be leveraged to launch further attacks against other nations. Given the indications of rapid spread of Russian aggression, the prospect of cyber war targeting critical infrastructure of other countries may be a matter of not “if” but “when”.

심각한 위협에 대한 글로벌 대응

익명의 NB65와 같은 다른 잘 알려진 해커 집단의 대응도 언급할 가치가 있습니다. 이 조직들은 우크라이나에 대한 전쟁을 멈추기 위해 사이버 공간에서 강력한 타격을 했다고 주장합니다. 그들의 행동: thus far:

- 러시아 우주국 “로스코스모스”의 제어 센터를 비활성화

- 1,500개 이상의 러시아와 벨라루스 정부 웹사이트, 국가 미디어 아울렛, 은행 및 회사를 오프라인으로 전환

- 러시아와 연관된 Conti 랜섬웨어 갱의 데이터를 유출

- 러시아 국방부의 데이터베이스를 침해

- 러시아 선전 뉴스 미디어 TASS, Izvestia, Fontanka, RBC 및 Kommersant의 웹사이트 해킹

우크라이나 침공은 글로벌 사이버 커뮤니티의 즉각적이고 인상적인 대응을 촉발 시켰습니다. 우크라이나의 마이하일로 페도로프 부총리 겸 디지털 트랜스포메이션 장관은 175,000명 이상의 가입자를 포함하는 자원 봉사 사이버 집단을 구성하였으며 이는 우크라이나 IT 군대의 중요한 부분이라고 할 수 있습니다. 기여자들은 러시아 정부, 은행 및 에너지 회사의 웹사이트를 대상으로 서비스 거부 사이버 공격에 참여했습니다. 2월 27일부터 IT 군대는 사이버 전쟁에서 러시아를 지원한 벨라루스에 등록된 웹사이트를 목표로 삼았습니다.

러시아의 공격에 맞서는 반전 사이버 참여는 매일 증가하고 있습니다. 이제 장치를 소유한 모든 사람이 DDoS 무기로 전환하는 것 같습니다.

우크라이나 군대가 러시아 침공의 최전선에서 저항하는 동안, 그들은 지금 최대한의 지원이 필요합니다. 더 많은 개인들이 함께 할 수 있습니다. 아래는 우크라이나 군대, 전쟁 지역에 있는 민간인 및 부상자를 돕는 공식 자선 단체에 대한 링크입니다.

우크라이나 전쟁에 관한 현재 정확한 정보는 다음의 신뢰할 수 있는 출처에서 사용할 수 있습니다:

- 영어: https://t.me/ukrainenowenglish

- 독일어: https://t.me/UkraineNowGerman

- 프랑스어: https://t.me/UkraineNowFrench

- 이탈리아어: https://t.me/UkraineNowItalian

- 스페인어: https://t.me/UkraineNowSpanish

- 폴란드어: https://t.me/UkraineNowPoland

- 체코어: https://t.me/ukrainenowczech

- 터키어: https://t.me/UkraineNowTurkish

협력적 사이버 방어의 힘

이러한 격동의 시대에는 크라우드소싱 및 글로벌 협력의 힘이 공격자들에 대한 경쟁 우위를 제공합니다. 어느 한 회사도 그러한 규모의 사이버 공격에 대항할 수 있는 동등한 인재 풀을 수집할 수 없습니다. 우리의 크라우드소싱 이니셔티브와 오픈 소스 Sigma 표준으로 뒷받침된 조직들은 러시아가 배포한 새로운 창의적인 공격을 식별할 수 있는 탐지 콘텐츠를 제공하여 사이버 방어를 가속화할 수 있습니다. 단결된 힘으로만 우리는 모든 전선에서 악과 싸워 이길 수 있습니다.

SOC Prime은 러시아 지원 디지털 공격으로부터 인프라를 방어하기 위해 무료 Sigma 기반 탐지 목록 전체에 대한 액세스를 해제합니다. 전용 탐지 콘텐츠를 얻으려면 SOC Prime 플랫폼에서 등록하거나 로그인하여 Quick Hunt 모듈을 사용하여 환경에서 위협을 즉시 검색하십시오.

러시아 지원 사이버 공격에 맞서기 위한 무료 위협 사냥 쿼리

가입하십시오 SOC Prime 플랫폼 에 참여하여 전 세계 최대의 사이버 방어 커뮤니티의 일부가 되고, 위협 탐지를 전 세계적으로 변혁하는 데 도움을 주세요. 전 세계의 사이버 보안 연구원과 콘텐츠 기여자들은 함께 협력적 사이버 방어에 기여 하여 현재 및 발전하는 위협과 싸우기 위한 탐지 콘텐츠를 만들도록 매우 환영받고 있습니다.