Il gruppo APT Sandworm, legato alla Russia (noto come UAC-0082), ha continuamente preso di mira i sistemi pubblici ucraini e le infrastrutture critiche per almeno un decennio. Questo gruppo è responsabile di massicci blackout in tutto il paese nel 2015-2016 causati dal famigerato malware BlackEnergy. Ciò è stato seguito dalla campagna malware. That was followed by the NotPetya nel 2017, che alla fine si è trasformata in una crisi informatica globale con milioni di sistemi infetti e miliardi di dollari di danni. Nel 2022, poco prima dello scoppio della guerra su larga scala, Sandworm ha preso di mira le strutture energetiche ucraine con Industroyer 2 e ha utilizzato diversi cancellatori di dati, come CaddyWiper, HermeticWiper, e Whispergate per attaccare l’infrastruttura governativa ucraina.

Le intrusioni sono aumentate anche nel 2022—2023. Secondo l’ultimo avviso CERT-UA#5850 emesso il 27 gennaio 2023, il gruppo APT Sandworm ha lanciato una serie di attacchi mirando all’Agenzia Nazionale di Informazione dell’Ucraina “Ukrinform” con l’intento di paralizzare il suo sistema di informazione e comunicazione utilizzando almeno cinque diversi campioni di malware.

Analisi del gruppo APT Sandworm (UAC-0082) contro l’Agenzia Nazionale di Informazione dell’Ucraina “Ukrinform”

Nel gennaio 2023, CERT-UA ha tracciato una serie di attacchi informatici finalizzati alla disgregazione del sistema informativo e di comunicazione dell’Agenzia Nazionale di Informazione “Ukrinform”. L’inchiesta degli esperti CERT-UA rivela la presenza di almeno cinque script dannosi in grado di compromettere l’integrità e la disponibilità delle informazioni.

The avviso CERT-UA#5850 ha identificato che gli attori della minaccia hanno tentato di paralizzare i computer degli utenti che eseguono diversi sistemi operativi (Windows, Linux e FreeBSD) sfruttando CaddyWiper e script distruttivi ZeroWipe, cancellatori AwfulShred e BidSwipe, nonché un’utilità legittima della riga di comando di Windows, SDelete. Inoltre, per procedere con la diffusione coordinata del malware, i hacker hanno creato un oggetto di policy del gruppo (GPO) destinato a garantire l’avvio delle attività dannose corrispondenti. Tuttavia, l’indagine rivela che l’attacco è stato parzialmente riuscito, danneggiando solo diversi sistemi di archiviazione dati.

Inoltre, CERT-UA ha scoperto un elemento del sistema informativo e di comunicazione mirato che è stato sfruttato impropriamente per fornire accesso remoto non autorizzato alle risorse dell’Agenzia “Ukrinform”.

Tenendo conto dei risultati dell’indagine, con un alto livello di fiducia, CERT-UA sospetta che il gruppo APT Sandworm, monitorato anche come UAC-0082, sia dietro questa operazione dannosa.

Rilevare gli attacchi del gruppo APT Sandworm contro l’Ucraina coperti dall’avviso CERT-UA#5850

Dallo scoppio della guerra informatica globale, c’è stato un aumento significativo degli attacchi distruttivi mirati all’Ucraina e ai suoi alleati legati all’attività dei famigerati collettivi di hacker supportati dalla Russia, come il gruppo APT Sandworm. Per aiutare le organizzazioni a identificare tempestivamente l’attività dannosa nella loro infrastruttura, la piattaforma SOC Prime’s Detection as Code fornisce continuamente algoritmi di rilevamento quasi in tempo reale contro minacce emergenti, exploit o TTP degli avversari.

Fare clic sul pulsante Esplora Rilevamenti di seguito per accedere immediatamente all’elenco completo delle regole Sigma per il rilevamento dell’attività del gruppo APT Sandworm, comprese regole e query per gli ultimi attacchi informatici coperti dall’avviso CERT-UA#5850.

Tutti gli algoritmi di rilevamento sopra indicati sono arricchiti con un contesto completo sulle minacce informatiche e sono compatibili con le principali piattaforme SIEM, EDR & XDR e le soluzioni data lake. Per semplificare la ricerca delle regole Sigma rilevanti, sono filtrate per il tag personalizzato “CERT-UA#5850” basato sull’ID dell’avviso CERT-UA.

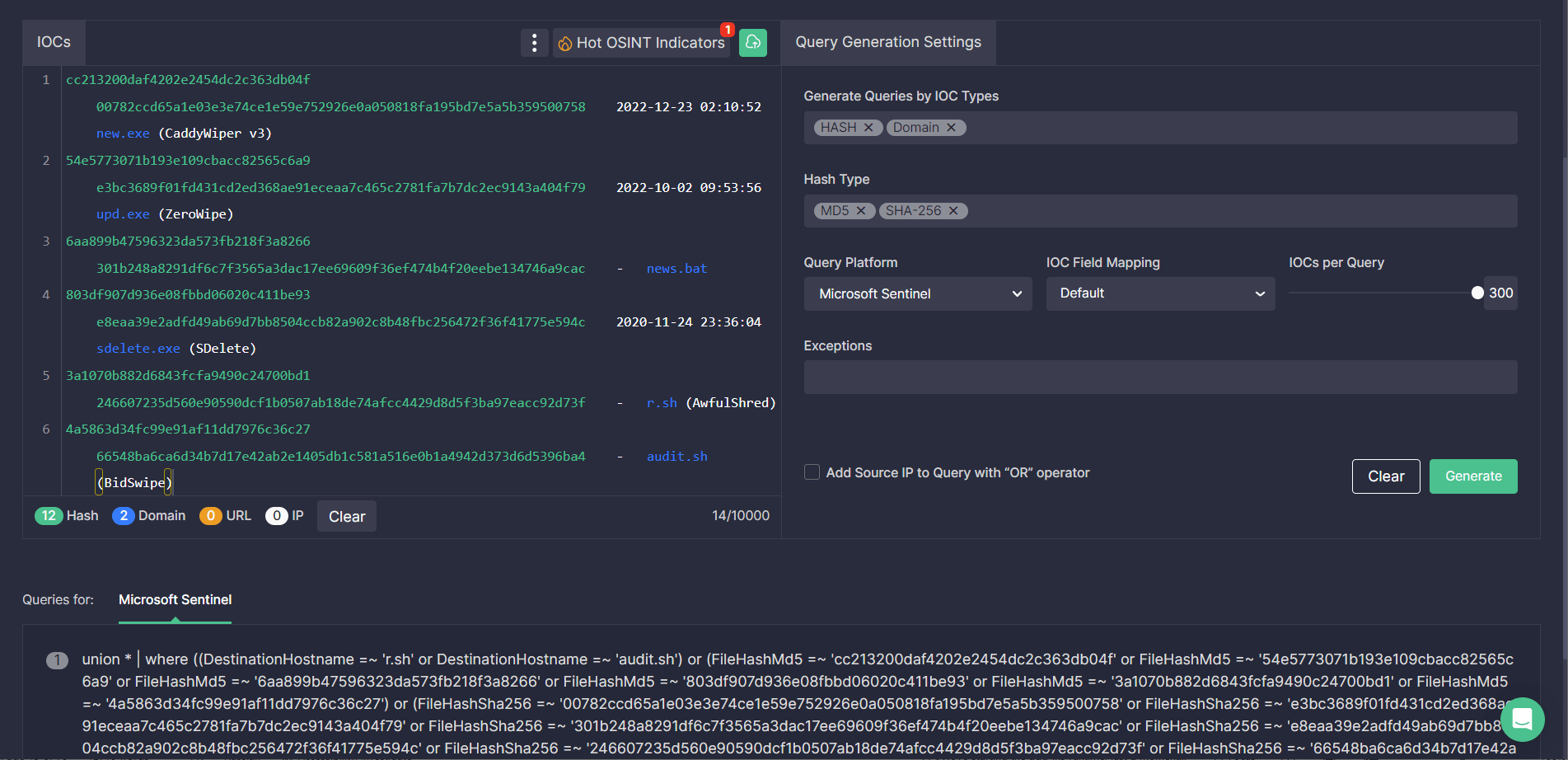

Inoltre, gli ingegneri della sicurezza possono sfruttare lo strumento Uncoder CTI per generare istantaneamente query ottimizzate per la rilevamento in base ai file, host e IOCs di rete forniti nell’avviso CERT-UA#5850 e cercare minacce rilevanti associate all’attività del gruppo APT Sandworm nell’ambiente SIEM o XDR selezionato.

Contesto MITRE ATT&CK®

Per approfondire il contesto degli attacchi informatici più recenti del gruppo APT Sandworm (aka UAC-0082) che prendono di mira l’Ucraina, tutte le regole Sigma sopra menzionate sono allineate con il framework MITRE ATT&CK® v12 affrontando tattiche e tecniche rilevanti:

Tactics | Techniques | Sigma Rule |

Defense Evasion | File and Directory Permissions Modification (T1222) | |

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Impact | Data Destruction (T1485) | |

Discovery | Network Service Discovery (T1046) | |

Execution | Command and Scripting Interpreter (T1059) |

Stai cercando di difenderti proattivamente dagli attacchi informatici legati alla Russia e migliorare la tua postura sulla sicurezza informatica? Accedi istantaneamente a oltre 500 regole Sigma contro i gruppi APT sostenuti dalla nazione russa insieme a 50 algoritmi di rilevamento a tua scelta come parte del nostro abbonamento basato su beneficenza #Sigma2SaveLives, con il 100% dei proventi donati per aiutare la difesa dell’Ucraina. Scopri i dettagli su https://my.socprime.com/pricing/