Alla fine del 2023, il nefando gruppo UAC-0050 è emerso nell’arena delle minacce informatiche, prendendo di mira l’Ucraina utilizzando Remcos RAT, un malware comune dell’arsenale offensivo del gruppo. Nel primo decennio di gennaio 2024, UAC-0050 riemerge per colpire nuovamente, sfruttando Remcos RAT, Quasar RAT e Remote Utilities.

Panoramica delle attività offensive di UAC-0050 basata sugli ultimi rapporti del CERT-UA

L’11 gennaio 2024, CERT-UA ha pubblicato due avvisi di sicurezza, CERT-UA#8453 e CERT-UA#8494, per avvisare i colleghi del settore degli attacchi informatici recentemente scoperti contro l’Ucraina, utilizzando esche di phishing con oggetti email e nomi di file collegati a richieste. Il collettivo di hacker noto come UAC-0050 è responsabile di tutti gli incidenti coperti dagli avvisi più recenti del CERT-UA.

Il primo incidente identificato coinvolge la distribuzione massiva di email con oggetti che richiedono documenti giudiziari. Le email includono un allegato RAR con un archivio ZIP, che contiene un archivio RAR multi-volume protetto e un file TXT con una password per esso. L’archivio sopra menzionato include un file eseguibile progettato per creare ed eseguire uno script AutoIt, che, a sua volta, facilita l’installazione del Remcos RAT strumento di amministrazione remota, ampiamente utilizzato dagli hacker UAC-0050 nelle loro campagne avversarie mirate all’Ucraina.

Nel secondo incidente individuato dal CERT-UA, l’archivio contiene un file eseguibile che applica comandi PowerShell per avviare ed eseguire il malware dannoso Quasar RAT scaricato dal servizio legittimo Bitbucket.

Due giorni dopo i due incidenti rilevati, CERT-UA ha svelato un altro attacco di phishing utilizzando email con oggetto che impersonava una richiesta della società Medoc. Anche le email contenevano un allegato RAR o un link per il download dai servizi Bitbucket o Google Drive. Il file RAR conteneva un archivio multi-volume protetto da password con un file esca e un file eseguibile. Eseguire quest’ultimo porta all’installazione del programma di amministrazione remota noto come Remote Utilities sul sistema compromesso.

In tutti i casi, UAC-0050 ha sfruttato i server C2 situati all’interno del sistema autonomo AS215939.

Rileva l’attività UAC-0050 indirizzata negli avvisi CERT-UA#8453 e CERT-UA#8494

Nella seconda metà del 2023, c’è stato un aumento significativo degli attacchi di phishing contro le organizzazioni ucraine associate al gruppo UAC-0050. All’inizio del 2024, gli attori della minaccia UAC-0050 hanno colpito di nuovo, tentando di attirare le vittime ad aprire email di phishing e compromettere i sistemi mirati. Affidandosi alla piattaforma SOC Prime per la difesa informatica collettiva, le organizzazioni possono prevenire efficacemente gli attacchi informatici e minimizzare i rischi di intrusioni avversarie. Accedi alla piattaforma per raggiungere un set di algoritmi di rilevamento dedicati mappati a MITRE ATT&CK® e automaticamente convertibili in dozzine di linguaggi di cybersicurezza. Tutti i rilevamenti sono etichettati basandosi sui rapporti pertinenti di CERT-UA per facilitare la ricerca di contenuti.

Regole Sigma per rilevare gli attacchi UAC-0050 indirizzati negli avvisi CERT-UA#8453 e CERT-UA#8494

Le aziende innovative che si sforzano di rafforzare le loro difese e di colmare tutte le lacune nella copertura di rilevamento possono impiegare un set completo di regole verificate e query progettate per il rilevamento degli attacchi UAC-0050. Clicca su Esplora rilevamenti per accedere a contenuti SOC dedicati arricchiti con intel sulle minacce e metadati pertinenti.

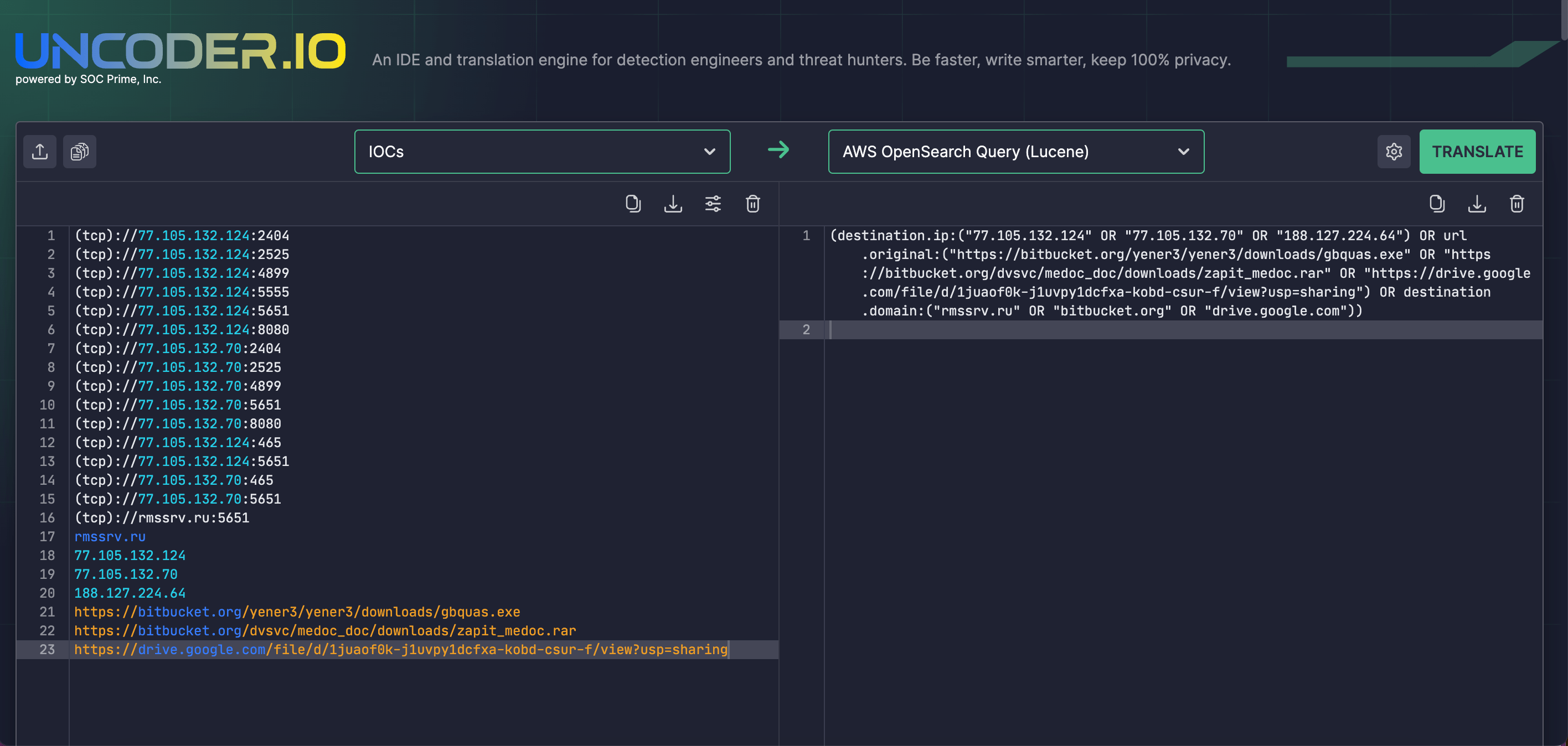

CERT-UA ha anche fornito un elenco di IOC per facilitare la caccia retrospettiva. Con Uncoder IO, gli ingegneri della sicurezza possono semplificare la corrispondenza con gli IOC utilizzando l’intel sulle minacce fornito e generare senza problemi query di ricerca personalizzate adattate per diversi ambienti SIEM o EDR.

Contesto MITRE ATT&CK

I membri del team SOC possono anche esplorare i dettagli dell’attacco forniti negli avvisi CERT-UA#8453 e CERT-UA#8494. Vai alla tabella sottostante per trovare l’elenco di tutte le TTP avversarie applicabili collegate alle regole Sigma sopra menzionate per un’analisi approfondita:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1556) | |

Phishing: Spearphishing Attachment | ||

Execution | Exploitation for Client Execution (T1203) | |

Scheduled Task / Job (T1053) | ||

Software Deployment Tools (T1072) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

Visualization / Sandbox Evasion: Time Based Evasion (T1497.003) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Subvert Trust Controls (T1553) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||