Il 24 giugno 2022, CERT-UA ha avvertito di una nuova campagna dannosa rivolta ai fornitori di telecomunicazioni in Ucraina. Secondo l’indagine, avversari collegati alla Russia hanno lanciato una massiccia campagna di phishing consegnando il Trojan di accesso remoto DarkCrystal (RAT), in grado di eseguire ricognizioni, furti di dati ed eseguire codice sugli istanze colpite. L’attività dannosa è monitorata come UAC-0113, la quale con un livello medio di fiducia è attribuita al collettivo di hacking russo Sandworm precedentemente osservato in numerosi attacchi informatici mirati a entità ucraine.

Rileva il DarkCrystal RAT utilizzato nell’ultima campagna dal gruppo SandWorm noto anche come UAC-0113

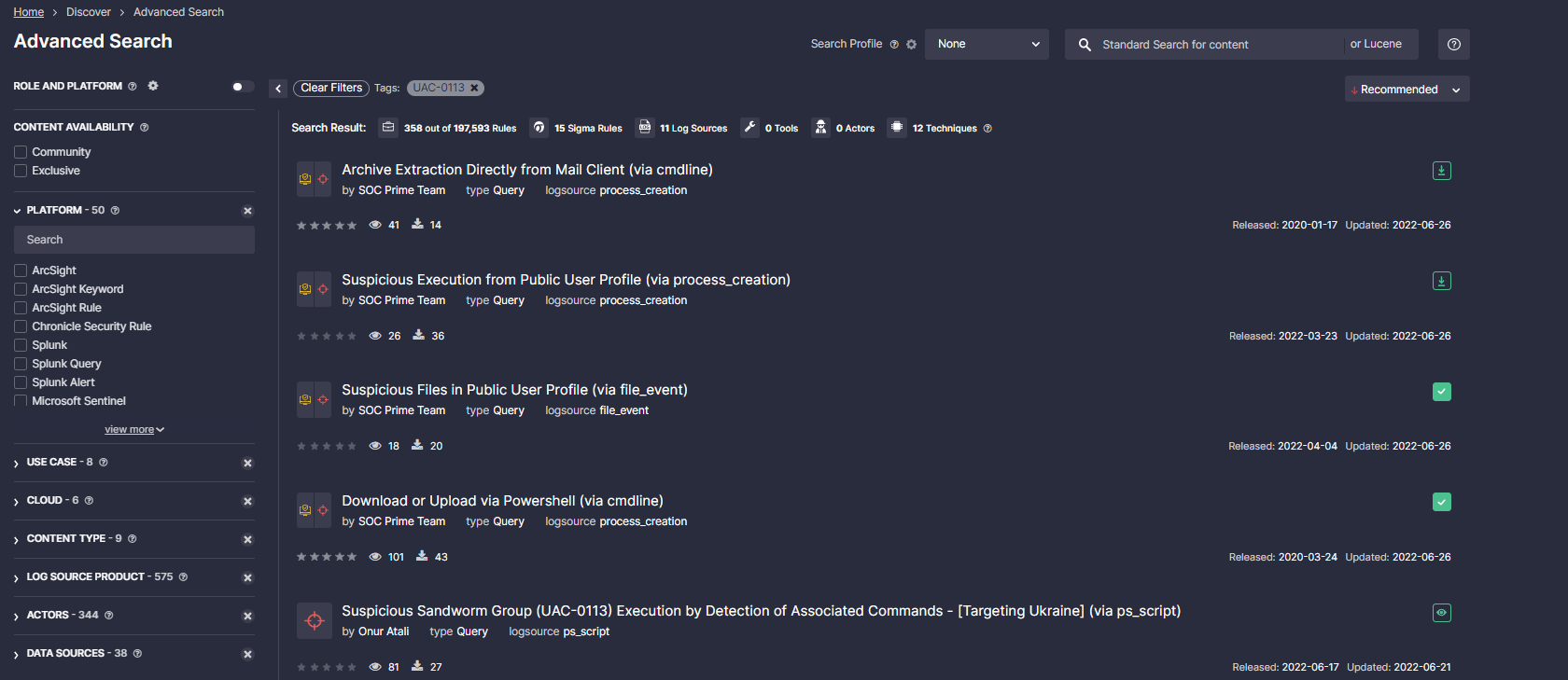

Per potenziare le capacità di rilevamento delle minacce e identificare tempestivamente l’attività dannosa di Sandworm APT, comprese le infezioni da DarkCrystal RAT, esplora una serie di regole Sigma curate e sviluppate dal Team SOC Prime e dal programma Threat Bounty contributori di contenuti:

Regole Sigma per rilevare l’attività dannosa del gruppo APT Sandworm (UAC-0113)

All Le regole Sigma sopra citate sono allineate con il quadro MITRE ATT&CK® per una migliore visibilità delle minacce e sono compatibili con più di 25 soluzioni SIEM, EDR e XDR. Per ottimizzare la ricerca dei contenuti, i professionisti della sicurezza informatica possono sfogliare la libreria dei contenuti del Threat Detection Marketplace contrassegnata con il tag #UAC-0113 associato all’attività dannosa sopra descritta.

Inoltre, i professionisti della sicurezza informatica possono utilizzare un set di IOC forniti da CERT-UA per rilevare le infezioni da DarkCrystal RAT. Utilizzando lo strumento Uncoder CTI di SOC Prime , i cacciatori di minacce e gli ingegneri di rilevamento possono generare query IOC personalizzate al volo, pronte per essere eseguite nell’ambiente SIEM o XDR scelto.

Gli utenti registrati della piattaforma SOC Prime possono accedere immediatamente all’elenco completo del contenuto di rilevamento associato a Sandworm APT premendo il pulsante Detect & Hunt. Vuoi conoscere le ultime tendenze nel settore delle minacce informatiche e le relative regole di rilevamento per affrontare le sfide emergenti? Accedi al motore di ricerca Cyber Threat di SOC Prime per cercare un exploit specifico, CVE o malware accompagnato da relative regole Sigma e metadati completi.

Detect & Hunt Esplora il contesto della minaccia

Analisi del DarkCrystal RAT: l’ultimo attacco contro le organizzazioni di telecomunicazioni ucraine da parte di Sandworm (UAC-0113)

DarkCrystal RAT, noto anche come DCRat, è entrato in azione per la prima volta nel 2018. Il RAT è una backdoor commerciale, distribuita principalmente tramite forum di hacker russi. Oggi ha acquisito la reputazione di essere uno dei RAT più convenienti, con un prezzo pubblicizzato che non supera mai i 9 dollari.

Negli attacchi recenti mirati agli operatori di telecomunicazioni in Ucraina, gli avversari hanno distribuito email, attirando le vittime con false promesse di assistenza legale legate alla guerra, riporta CERT-UA. La campagna di malspam ha incluso la distribuzione del file RAR dannoso che può essere usato per introdurre il DarkCrystal RAT su dispositivi compromessi.

L’assunto che le organizzazioni di telecomunicazioni ucraine siano il principale obiettivo di questa campagna di malspam si basa sui dati estratti dai profili delle vittime e dal dominio di controllo del DarkCrystal RAT. Vale la pena notare che uno degli ultimi attacchi sul fronte informatico all’inizio di giugno è stato lanciato contro le organizzazioni dei media ucraini ed è stato attribuito al gruppo Sandworm APT .

Contesto MITRE ATT&CK®

Per migliorare la visibilità delle minacce ed eseguire un’analisi approfondita dei modelli di comportamento degli attori della minaccia, tutte le regole Sigma per individuare l’attività dannosa del collettivo di hacking UAC-0113 sono allineate con MITRE ATT&CK, indirizzando le corrispondenti tattiche e tecniche:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Exploit Public-Facing Application (T1190) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Template Injection (T1221) | ||

Masquerading (T1036) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Create or Modify System Process (T1543) |