Le groupe APT Sandworm lié à la Russie (alias UAC-0082) a continué à cibler les systèmes publics ukrainiens et les infrastructures critiques pendant au moins une décennie. Ce groupe est responsable de coupures de courant massives dans tout le pays en 2015-2016 causées par le tristement célèbre BlackEnergy malware. Cela a été suivi par la campagne NotPetya en 2017, qui a finalement conduit à une crise cybernétique mondiale avec des millions de systèmes infectés et des milliards de dollars de dommages. En 2022, juste avant le déclenchement de la guerre à grande échelle, Sandworm a ciblé les installations électriques ukrainiennes avec Industroyer 2 et a utilisé plusieurs destructeurs de données, tels que CaddyWiper, HermeticWiper, et Whispergate pour attaquer l’infrastructure gouvernementale ukrainienne.

Les intrusions ont également escaladé en 2022-2023. Selon la dernière alerte CERT-UA#5850 émise le 27 janvier 2023, Sandworm APT a lancé une série d’attaques visant l’Agence nationale d’information ukrainienne “Ukrinform” dans le but de paralyser son système d’information et de communication avec au moins cinq échantillons de logiciels malveillants différents.

Analyse du dernier APT Sandworm (UAC-0082) contre l’Agence nationale d’information ukrainienne « Ukrinform »

En janvier 2023, le CERT-UA a suivi une série de cyberattaques visant à perturber le système informationnel et de communication de l’Agence nationale d’information « Ukrinform ». L’enquête des experts du CERT-UA révèle la présence d’au moins cinq scripts malveillants capables de nuire à l’intégrité et à la disponibilité de l’information.

The dernière alerte CERT-UA#5850 a identifié que les acteurs de la menace ont tenté de paralyser les ordinateurs des utilisateurs fonctionnant sous différents systèmes d’exploitation (Windows, Linux et FreeBSD) en utilisant CaddyWiper et des scripts destructeurs ZeroWipe, des destructeurs AwfulShred et BidSwipe, ainsi qu’un utilitaire en ligne de commande Windows légitime, SDelete. De plus, pour procéder à la diffusion coordonnée de logiciels malveillants, les pirates ont créé un objet de stratégie de groupe (GPO) destiné à assurer le lancement des tâches malveillantes correspondantes. Cependant, l’enquête révèle que l’attaque a été partiellement réussie, endommageant seulement plusieurs systèmes de stockage de données.

En outre, le CERT-UA a découvert un élément du système informationnel et de communication ciblé qui a été détourné pour fournir un accès distant non autorisé aux ressources de l’Agence « Ukrinform ».

Compte tenu des résultats de l’enquête, avec un haut niveau de confiance, le CERT-UA soupçonne que le groupe APT Sandworm, également suivi sous le nom de UAC-0082, est derrière cette opération malveillante.

Détection des attaques Sandworm APT contre l’Ukraine couvertes dans l’alerte CERT-UA#5850

Depuis le déclenchement de la cyberguerre mondiale, il y a eu une augmentation significative des attaques destructrices visant l’Ukraine et ses alliés liées aux activités des collectifs de hackers soutenus par la Russie, tels que Sandworm APT. Pour aider les organisations à identifier en temps opportun les activités malveillantes dans leur infrastructure, la plateforme Detection as Code de SOC Prime fournit en continu des algorithmes de détection en temps quasi réel contre les menaces émergentes, les exploits, ou les TTP adverses.

Cliquez sur le bouton Explore Detections ci-dessous pour accéder instantanément à la liste complète des règles Sigma pour la détection de l’activité Sandworm APT, y compris les règles et requêtes pour les dernières cyberattaques couvertes dans l’alerte CERT-UA#5850.

Tous les algorithmes de détection ci-dessus sont enrichis avec un contexte complet de menaces cybernétiques et sont compatibles avec les principales plateformes SIEM, EDR & XDR, et solutions de lacs de données. Pour simplifier la recherche de règles Sigma pertinentes, ils sont filtrés par le tag personnalisé « CERT-UA#5850 » basé sur l’ID de l’alerte CERT-UA.

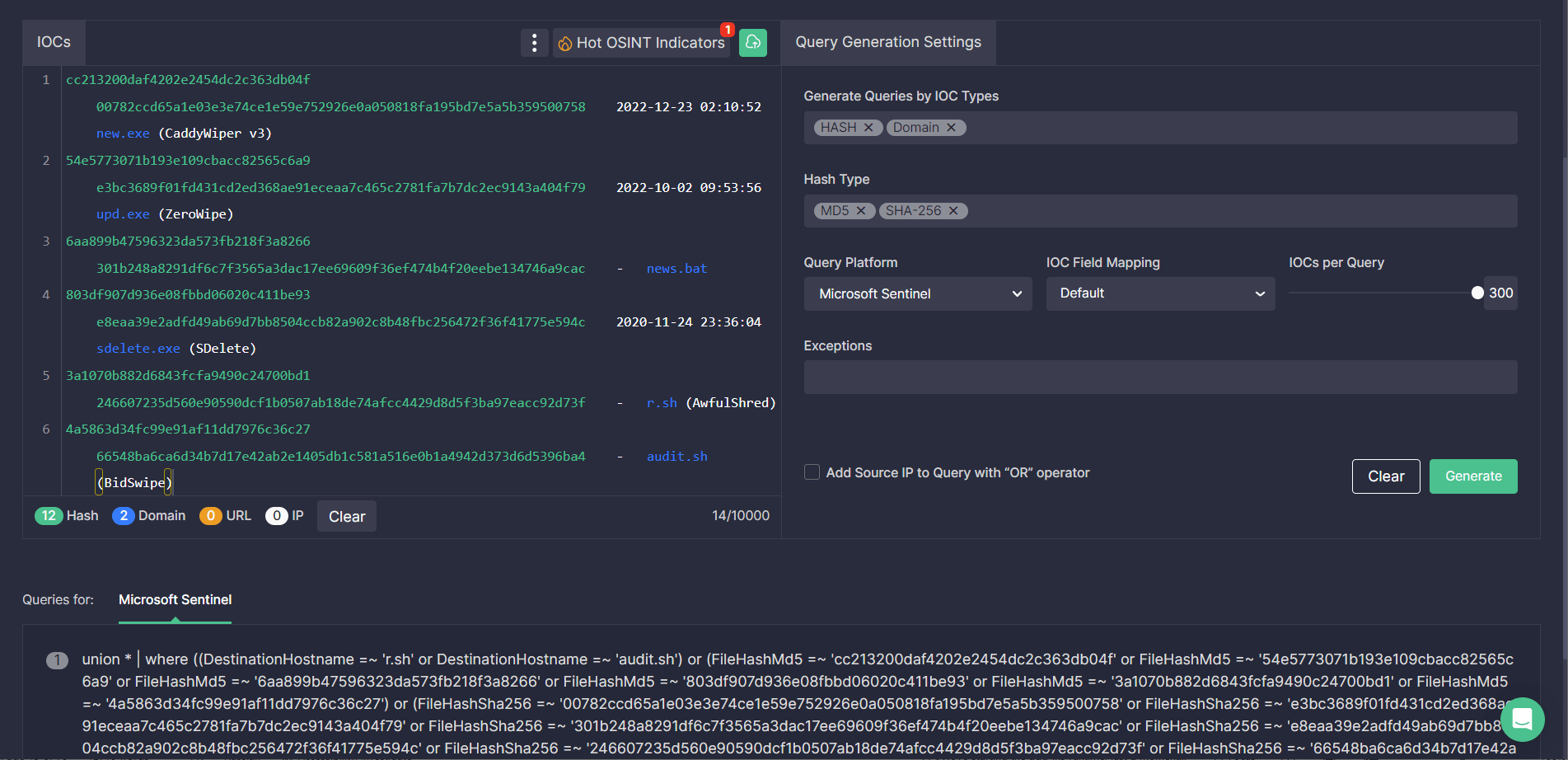

De plus, les ingénieurs en sécurité peuvent tirer parti de l’outil Uncoder CTI pour générer instantanément des requêtes de chasse optimisées en performances basées sur le fichier, l’hôte et les IOC réseau fournis dans l’ alerte CERT-UA#5850 et rechercher les menaces pertinentes associées à l’activité Sandworm APT dans l’environnement SIEM ou XDR sélectionné.

Contexte MITRE ATT&CK®

Pour se plonger dans le contexte des cyberattaques les plus récentes du groupe Sandworm APT (aka UAC-0082) visant l’Ukraine, toutes les règles Sigma mentionnées ci-dessus sont alignées avec le cadre MITRE ATT&CK® v12 abordant les tactiques et techniques pertinentes :

Tactics | Techniques | Sigma Rule |

Defense Evasion | File and Directory Permissions Modification (T1222) | |

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Impact | Data Destruction (T1485) | |

Discovery | Network Service Discovery (T1046) | |

Execution | Command and Scripting Interpreter (T1059) |

Vous cherchez à vous défendre proactivement contre les cyberattaques liées à la Russie et à renforcer votre posture de cybersécurité ? Accédez instantanément à plus de 500 règles Sigma contre les groupes APT soutenus par la nation russe, ainsi qu’à 50 algorithmes de détection de votre choix dans le cadre de notre abonnement #Sigma2SaveLives basé sur la charité, avec 100 % des revenus reversés pour aider la défense de l’Ukraine. Consultez les détails à https://my.socprime.com/pricing/