À la fin de 2023, le groupe néfaste UAC-0050 est apparu dans l’arène des cybermenaces, ciblant l’Ukraine en utilisant Remcos RAT, un malware commun de la boîte à outils offensive du groupe. Dans la première décennie de janvier 2024, UAC-0050 réémerge pour frapper à nouveau, exploitant Remcos RAT, Quasar RAT et Remote Utilities.

Vue d’ensemble de l’activité offensive de l’UAC-0050 basée sur les derniers rapports CERT-UA

Le 11 janvier 2024, CERT-UA a publié deux alertes de sécurité, CERT-UA#8453 et CERT-UA#8494, pour informer les pairs industriels des cyberattaques récemment découvertes contre l’Ukraine utilisant des appâts de phishing avec les sujets des emails et noms de fichiers liés à des demandes. Le collectif de hackers suivi sous le nom UAC-0050 est responsable de tous les incidents couverts par les alertes CERT-UA les plus récentes.

Le premier incident identifié implique une distribution massive d’emails avec des sujets demandant des documents de tribunal. Les emails incluent une pièce jointe RAR avec une archive ZIP, qui contient une archive RAR multi-volume protégée et un fichier TXT avec un mot de passe pour celle-ci. L’archive susmentionnée contient un fichier exécutable conçu pour créer et exécuter un script AutoIt, qui, à son tour, facilite l’installation du Remcos RAT outil d’administration à distance, largement utilisé par les hackers UAC-0050 dans leurs campagnes d’adversaire ciblant l’Ukraine.

Dans le second incident découvert par CERT-UA, l’archive contient un fichier exécutable qui applique des commandes PowerShell pour lancer et exécuter le logiciel malveillant Quasar RAT téléchargé à partir du service légitime Bitbucket.

Deux jours plus tard, après les deux incidents détectés, CERT-UA a dévoilé une autre attaque de phishing utilisant des emails avec le sujet usurpant la demande de l’entreprise Medoc. Les emails contenaient de manière similaire une pièce jointe RAR ou un lien pour son téléchargement à partir des services Bitbucket ou Google Drive. Le fichier RAR contenait une archive multi-volume protégée par mot de passe avec un fichier appât et un fichier exécutable. Exécuter ce dernier conduit à l’installation du programme d’administration à distance connu sous le nom de Remote Utilities sur le système compromis.

Dans tous les cas, UAC-0050 a tiré parti des serveurs C2 situés dans le système autonome AS215939.

Détecter l’activité UAC-0050 abordée dans les alertes CERT-UA#8453 et CERT-UA#8494

Dans la seconde moitié de 2023, il y a eu une augmentation notable des attaques de phishing contre les organisations ukrainiennes associées au groupe UAC-0050. Au tournant de 2024, les acteurs de la menace UAC-0050 ont frappé à nouveau, tentant d’attirer les victimes à ouvrir des emails de phishing et à compromettre les systèmes ciblés. En s’appuyant sur la Plateforme SOC Prime pour la défense collective contre les cyberattaques, les organisations peuvent prévenir efficacement les cyberattaques et minimiser les risques d’intrusions adverses. Connectez-vous à la Plateforme pour accéder à un ensemble d’algorithmes de détection dédiés mappés à MITRE ATT&CK® et automatiquement convertibles en dizaines de langages de cybersécurité. Toutes les détections sont étiquetées en fonction des rapports CERT-UA pertinents pour faciliter la recherche de contenu.

Les entreprises innovantes cherchant à renforcer leurs défenses et à combler toutes les lacunes en matière de couverture de détection peuvent utiliser un ensemble complet de règles et requêtes vérifiées adaptées à la détection des attaques UAC-0050. Cliquez sur Explorer les détections pour accéder à un contenu SOC dédié enrichi avec des informations sur les menaces et des métadonnées pertinentes.

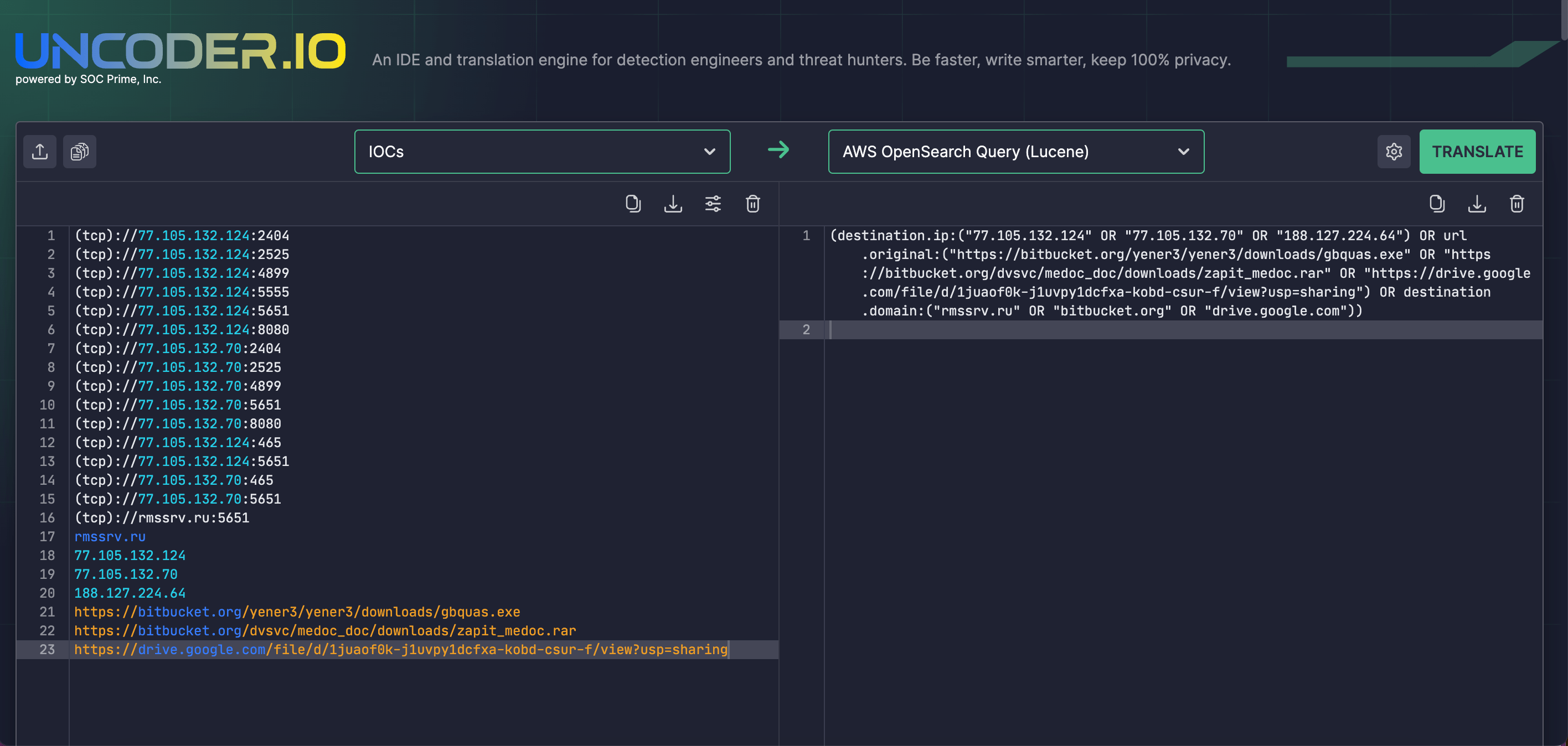

CERT-UA a également fourni une liste d’IOCs pour faciliter la chasse rétroactive. Avec Uncoder IO, les ingénieurs de la sécurité peuvent simplifier la correspondance d’IOC en utilisant les informations sur les menaces fournies et générer sans effort des requêtes de recherche personnalisées adaptées à plusieurs environnements SIEM ou EDR.

Contexte MITRE ATT&CK

Les membres de l’équipe SOC peuvent également explorer les détails de l’attaque fournis dans les annonces CERT-UA#8453 et CERT-UA#8494. Plongez dans le tableau ci-dessous pour trouver la liste de toutes les TTPs adverses applicables liées aux règles Sigma susmentionnées pour une analyse approfondie :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1556) | |

Phishing: Spearphishing Attachment | ||

Execution | Exploitation for Client Execution (T1203) | |

Scheduled Task / Job (T1053) | ||

Software Deployment Tools (T1072) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

Visualization / Sandbox Evasion: Time Based Evasion (T1497.003) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Subvert Trust Controls (T1553) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||