Qu’est-ce que les IOC, et quel est leur rôle dans la cybersécurité ?

Dans les opérations de cybersécurité, les Indicateurs de Compromission — tels que les adresses IP, les hachages de fichiers, les domaines et les URL — servent de preuves judiciaires cruciales pour identifier les activités malveillantes au sein du réseau de l’organisation. Ces artefacts sont essentiels pour permettre aux équipes de sécurité de détecter les menaces potentielles.

Pour utiliser efficacement les IOC, les équipes doivent se conformer à des canaux fiables et à jour pour s’assurer que les informations fournies leur permettent de détecter les dernières tactiques, techniques et procédures (TTPs) utilisées par les acteurs de la menace. Différentes équipes de sécurité utilisent diverses sources d’IOC, et voici les plus courantes :

Les ressources de renseignement en sources ouvertes (OSINT) , telles que Virus Total, abuse.ch et AlienVault OTX, fournissent des IOC accessibles publiquement collectés par des chercheurs en sécurité, des rapports gouvernementaux et des plateformes communautaires.

Flux et plateformes de renseignement sur les menaces offerts par des fournisseurs comme Recorded Future, FireEye et CrowdStrike, qui regroupent et organisent les IOC à partir de sources de données mondiales, telles que l’analyse des logiciels malveillants, les données d’attaques et la surveillance du darknet.

Communautés industrielles et de partage, telles que les centres de partage et d’analyse d’information (ISAC) ou l’Alliance de la Cybersécurité, permettent aux participants de partager les IOC en temps réel, augmentant ainsi la rapidité de réponse face aux menaces spécifiques à l’industrie.

Réponse aux incidents et enquêtes judiciaires fournissent des IOC identifiés grâce à l’analyse des journaux, au rétro-ingénierie des logiciels malveillants et à la criminalistique réseau qui ajoutent du contexte à des attaques spécifiques. Des informations telles que les hachages de fichiers d’exécutables malveillants ou les adresses IP des serveurs de commande et de contrôle sont documentées et souvent partagées pour éviter des attaques similaires.

Cependant, transformer des IOC bruts en renseignement exploitable en les convertissant en requêtes spécifiques au SIEM pour la détection et la chasse aux menaces est un défi pour les équipes de cybersécurité. Comme chaque système SIEM nécessite un langage de requête et une structure de données uniques, la traduction manuelle des IOC est un processus coûteux en ressources et sujet aux erreurs, notamment pour les équipes traitant plusieurs environnements et dans des situations de réponse aux incidents sous pression.

Uncoder AI automatise cette conversion des IOC en requêtes SIEM prêtes à être déployées, améliorant à la fois la précision et l’efficacité opérationnelle.

Guide étape par étape pour convertir les IOC avec Uncoder AI

Convertir les Indicateurs de Compromission en requêtes SIEM exploitables est une étape cruciale dans l’opérationnalisation du renseignement sur les menaces pour une réponse rapide. Bien que les IOC fournissent des informations précises et précieuses, les convertir manuellement dans des formats pris en charge par diverses solutions de sécurité peut ralentir la détection des menaces et augmenter le risque d’erreurs. Uncoder AI simplifie ce processus en permettant aux analystes SOC, chasseurs de menaces et ingénieurs de détection de convertir les IOC en requêtes spécifiques au SIEM en quelques étapes seulement. De plus, Uncoder AI offre de larges options de personnalisation pour que les équipes puissent générer automatiquement des requêtes SIEM et les adapter à leur environnement spécifique ou technologie employée.

Les types suivants d’Indicateurs de Compromission sont pris en charge :

- Hachage

- Domaine

- URL

- IP

- Fichier

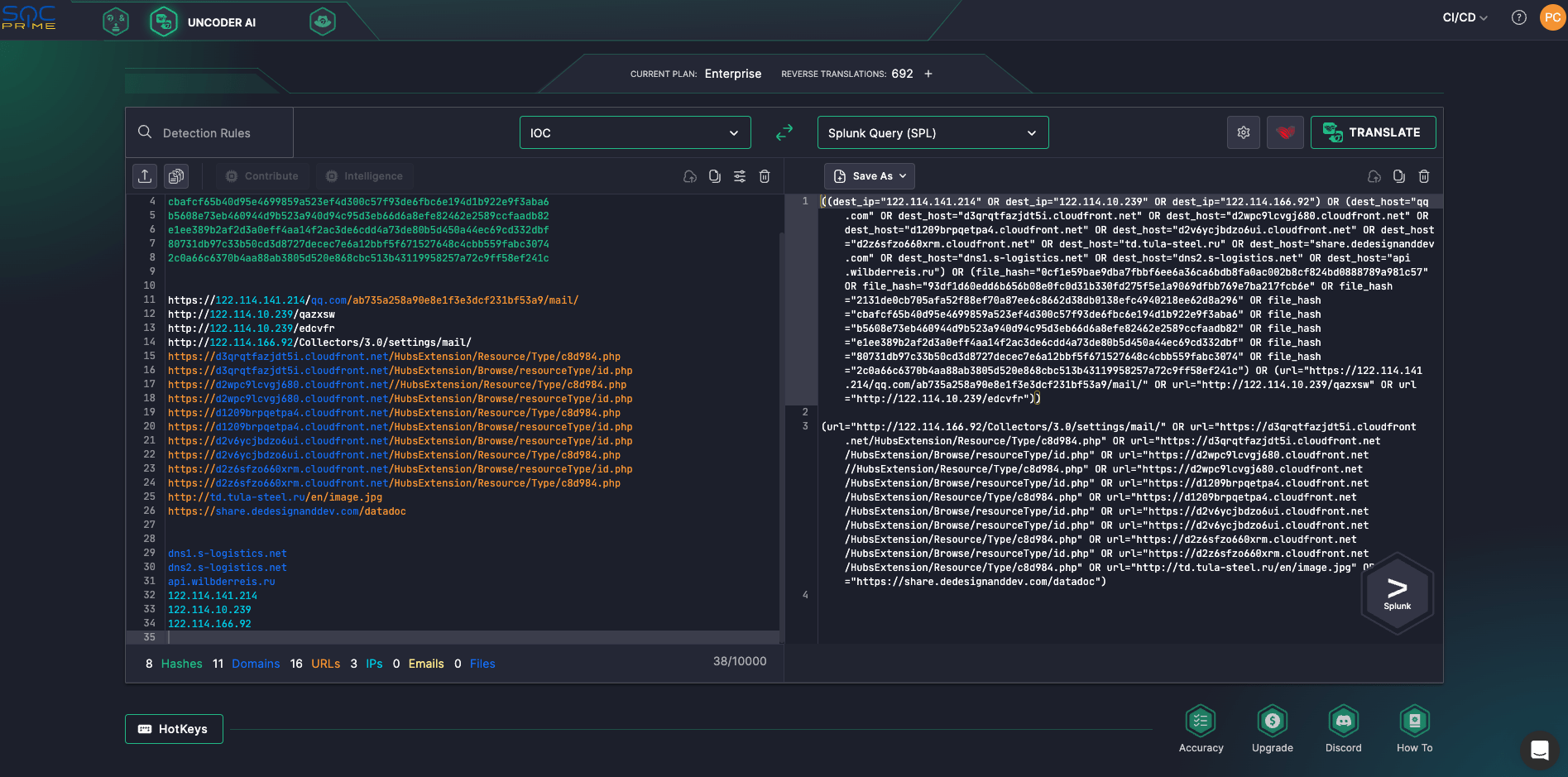

Conversion des IOC en requête Splunk

Voici comment vous pouvez convertir les IOC de la source de votre choix en une requête SIEM :

- Allez sur Uncoder AI. Connectez-vous à l’aide de votre compte sur la plateforme SOC Prime, ou enregistrez un compte gratuitement en utilisant votre adresse email personnelle ou professionnelle.

- Copiez les IOC de votre source d’information et collez-les dans le panneau d’entrée de Uncoder AI.

- Sélectionnez IOC comme format à traduire si celui-ci n’a pas été identifié automatiquement.

- Choisissez la requête Splunk (SPL) comme format de traduction.

- Cliquez sur Traduire et voyez votre requête IOC générée dans le panneau de sortie.

Alternativement, vous pouvez utiliser Uncoder IO, mais rappelez-vous que cette version ne fournit pas toutes les fonctionnalités de Uncoder AI.

Comment personnaliser la traduction des IOC avec Uncoder AI

La personnalisation est essentielle lors de la traduction des IOC en requêtes SIEM pour maximiser la précision et l’efficacité de votre règle de détection. Uncoder AI propose plusieurs options de réglages et de personnalisation permettant aux équipes de sécurité d’optimiser la chasse aux menaces tout en éliminant les ajustements manuels étendus.

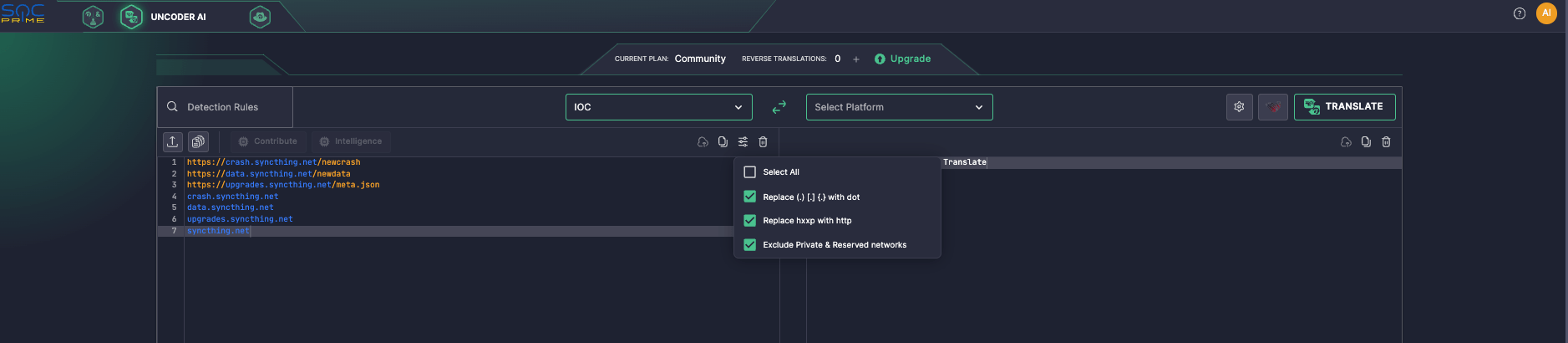

Appliquez des réglages de parsing supplémentaires. Cliquez sur l’icône des paramètres dans le panneau d’entrée pour voir que les réglages de parsing supplémentaires sont activés par défaut :

- Remplacer (.) [.] {.} par un point.

- Remplacer hxxp par http — ce réglage est insensible à la casse, donc hXXp, HXXP, HXXp et hXXP sont remplacés dans ce cas également.

- Exclure les réseaux privés & réservés — les adresses IP privées et réservées telles que 224.0.0.0/4 ou 127.0.0.0/8 sont ignorées.

Par défaut, toutes les options sont activées :

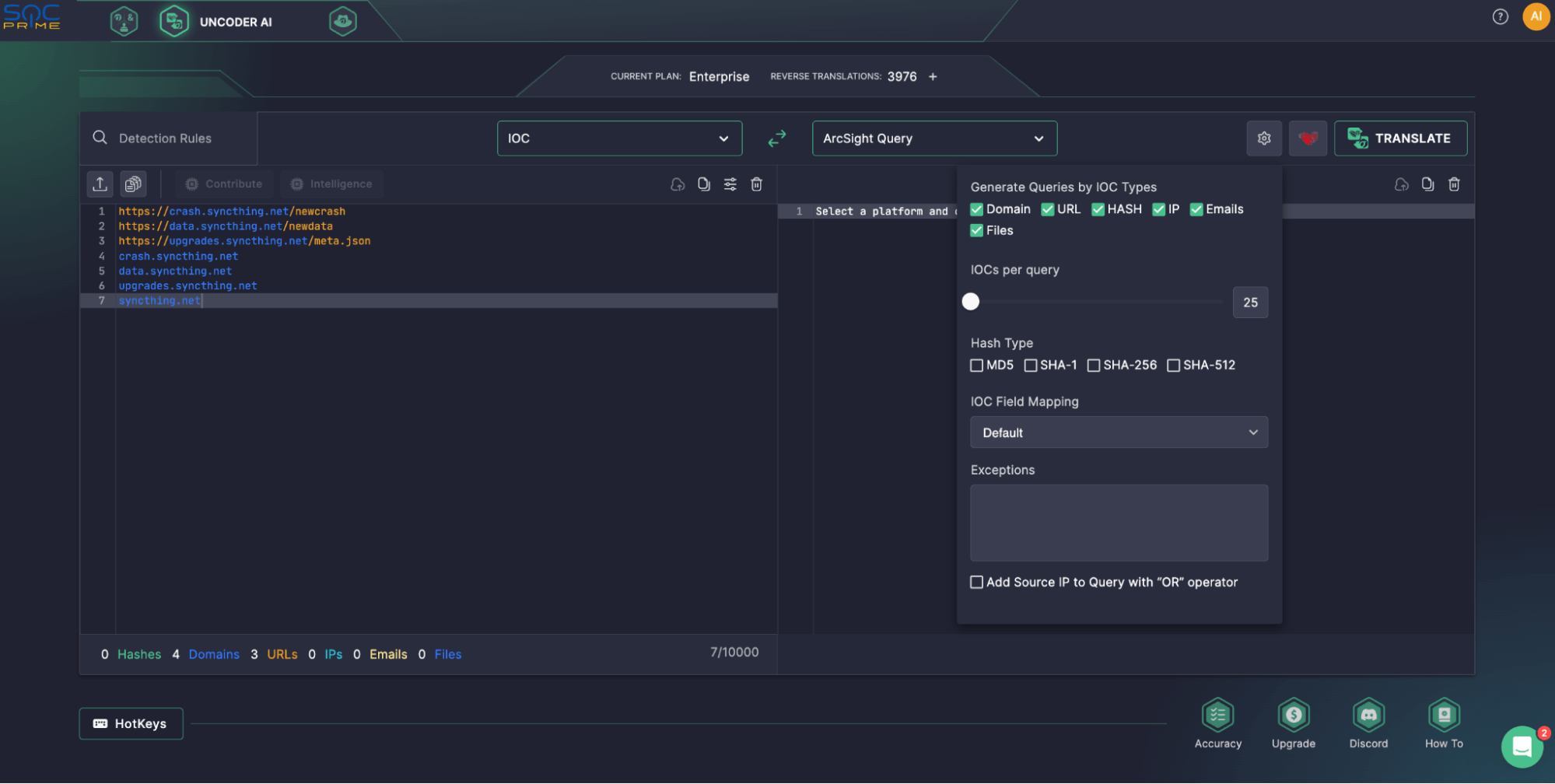

Ajustez votre requête. Ici, vous pouvez sélectionner quels types d’IOC utiliser pour les requêtes et définir le nombre d’IOC par requête pour tenir compte des performances de votre plateforme. Si vous avez activé le hachage comme type d’IOC, vous pouvez également sélectionner quels types de hachage utiliser pour les requêtes. De plus, ici vous pouvez définir des exceptions en spécifiant des hachages, domaines, IP, emails, fichiers ou URL (en totalité ou partiellement) que vous souhaitez exclure de vos requêtes.

Configurez le profil de mappage des champs IOC. Utilisez cette fonctionnalité si votre schéma de données a des noms de champs non standard pour :

- IP de destination

- IP source

- Domaine

- URL

- Emails

- Fichiers

- Md5

- Sha1

- Sha256

- Sha512

Avantages de l’utilisation de Uncoder AI

Utiliser Uncoder AI pour convertir les Indicateurs de Compromission en requêtes spécifiques au SIEM offre des avantages significatifs aux équipes de cybersécurité à la recherche de détection de menaces précises en rationalisant une partie de la routine quotidienne qui a traditionnellement été une tâche manuelle et chronophage. En automatisant la traduction des IOC à travers les formats pour diverses solutions de sécurité, Uncoder AI permet aux équipes de générer des requêtes précises et compatibles avec différentes plateformes de sécurité sans avoir besoin d’une connaissance approfondie de la syntaxe.

Uncoder AI permet aux équipes de réduire significativement les saisies manuelles du personnel ayant une connaissance spécialisée des langages de requêtes SIEM, des formats et des structures de données. Cette efficacité permet aux organisations d’augmenter le niveau de maturité de leurs opérations de sécurité en réaffectant des spécialistes hautement qualifiés à des tâches plus stratégiques telles que la chasse aux menaces, l’analyse avancée et la planification de la sécurité à long terme, faisant de Uncoder AI un atout précieux dans toute stratégie proactive de détection des menaces.