Le 24 juin 2022, le CERT-UA a averti d’une nouvelle campagne malveillante visant les fournisseurs de télécommunications en Ukraine. Selon l’enquête, des adversaires liés à la Russie ont lancé une vaste campagne de phishing délivrant le cheval de Troie d’accès à distance DarkCrystal (RAT), capable d’effectuer de la reconnaissance, du vol de données et de l’exécution de code sur les instances affectées. L’activité malveillante est suivie sous le nom UAC-0113, qui avec un niveau de confiance moyen est attribuée au collectif de pirates russes Sandworm précédemment observé dans de multiples cyberattaques visant des entités ukrainiennes.

Détecter le DarkCrystal RAT utilisé dans la dernière campagne par le groupe Sandworm alias UAC-0113

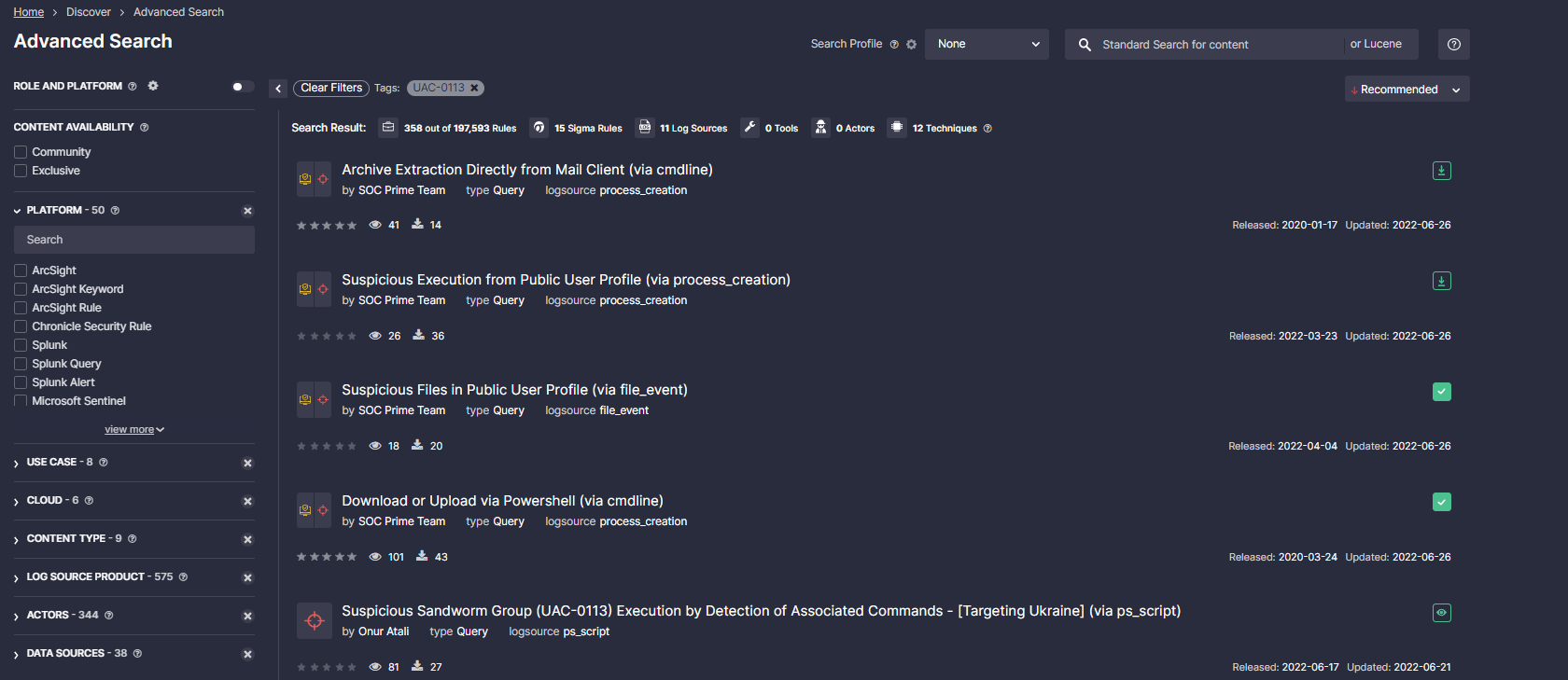

Pour renforcer les capacités de détection des menaces et identifier en temps opportun l’activité malveillante du Sandworm APT, y compris les infections par DarkCrystal RAT, explorez un ensemble de règles Sigma sélectionnées développées par l’équipe de SOC Prime et Programme Threat Bounty contributeurs de contenu :

Règles Sigma pour détecter l’activité malveillante du groupe Sandworm APT (UAC-0113)

All Règles Sigma ci-dessus sont alignées avec le cadre MITRE ATT&CK® pour une visibilité accrue des menaces et sont compatibles avec plus de 25 solutions SIEM, EDR et XDR. Pour rationaliser votre recherche de contenu, les professionnels de la cybersécurité peuvent parcourir la bibliothèque de contenu Threat Detection Marketplace par le tag #UAC-0113 associé à l’activité malveillante décrite ci-dessus.

De plus, les praticiens de la cybersécurité peuvent exploiter un ensemble d’ IOCs fournis par le CERT-UA pour détecter les infections par DarkCrystal RAT. En utilisant l’outil Uncoder CTI , les chasseurs de menaces et les ingénieurs de détection peuvent générer des requêtes d’IOC personnalisées à la volée, les ayant prêtes à être exécutées dans l’environnement SIEM ou XDR choisi.

Les utilisateurs enregistrés de la plateforme SOC Prime peuvent instantanément accéder à la liste complète des contenus de détection associés au Sandworm APT en appuyant sur le bouton Detect & Hunt. Désireux d’en savoir plus sur les dernières tendances dans l’arène des menaces cybernétiques et les règles de détection correspondantes pour relever les défis émergents ? Accédez au moteur de recherche de menaces cybernétiques de SOC Prime pour rechercher un exploit, CVE ou malware spécifique accompagné des règles Sigma pertinentes et d’une métadonnée complète.

Detect & Hunt Explorer le contexte des menaces

Analyse du DarkCrystal RAT : La dernière attaque contre les organisations télécoms ukrainiennes par Sandworm (UAC-0113)

Le DarkCrystal RAT, alias DCRat, est entré en action pour la première fois en 2018. Le RAT est une porte dérobée commerciale, principalement distribuée via des forums de hackers russes. Aujourd’hui, il a acquis une réputation comme l’un des RATs les plus abordables, avec un prix annoncé ne dépassant jamais 9 $.

Dans les attaques récentes visant les opérateurs de télécommunications en Ukraine, les adversaires ont distribué des e-mails, attirant les cibles avec de fausses promesses d’aide juridique liées à la guerre, rapporte CERT-UA. La campagne de malspam comportait la distribution d’un fichier RAR malveillant pouvant être utilisé pour infiltrer le DarkCrystal RAT sur des appareils compromis.

L’hypothèse selon laquelle les organisations de télécommunications ukrainiennes sont la principale cible de cette campagne de malspam est basée sur les données extraites des profils des victimes et du domaine de contrôle du DarkCrystal RAT. Il est à noter que l’une des dernières attaques sur le front cybernétique au début du mois de juin a été lancée sur des organisations médiatiques ukrainiennes et a été attribuée au groupe Sandworm APT .

Contexte MITRE ATT&CK®

Pour améliorer la visibilité des menaces et effectuer une analyse approfondie des modèles de comportement des acteurs de la menace, toutes les règles Sigma pour repérer l’activité malveillante du collectif de hackers UAC-0113 sont alignées avec MITRE ATT&CK, abordant les tactiques et techniques correspondantes :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Exploit Public-Facing Application (T1190) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Template Injection (T1221) | ||

Masquerading (T1036) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Create or Modify System Process (T1543) |