A finales de 2023, el nefario grupo UAC-0050 emergió en el ámbito de las amenazas cibernéticas, apuntando a Ucrania usando Remcos RAT, un malware común del kit ofensivo del grupo. En la primera década de enero de 2024, UAC-0050 reaparece para atacar nuevamente, explotando Remcos RAT, Quasar RAT y Remote Utilities.

Visión General de la Actividad Ofensiva de UAC-0050 Basada en los Informes Más Recientes de CERT-UA

El 11 de enero de 2024, CERT-UA publicó dos alertas de seguridad, CERT-UA#8453 y CERT-UA#8494, para notificar a los colegas de la industria sobre los ataques cibernéticos recientemente descubiertos contra Ucrania aprovechando señuelos de phishing con los asuntos de email y nombres de archivos vinculados a solicitudes. El colectivo de hackers rastreado como UAC-0050 está detrás de todos los incidentes cubiertos por las alertas más recientes de CERT-UA.

El primer incidente identificado involucra la distribución masiva de correos electrónicos con asuntos que solicitan documentos judiciales. Los emails incluyen un adjunto RAR con un archivo ZIP, que contiene un archivo RAR de varios volúmenes protegido y un archivo TXT con la contraseña. El archivo mencionado se acompaña de un archivo ejecutable diseñado para crear y ejecutar un script de AutoIt, que facilita la instalación de la herramienta de administración remota Remcos RAT , mayormente utilizada por los hackers de UAC-0050 en sus campañas adversarias apuntando a Ucrania.

En el segundo incidente descubierto por CERT-UA, el archivo contiene un ejecutable que aplica comandos de PowerShell para lanzar y ejecutar el malware malicioso Quasar RAT descargado del servicio legítimo de Bitbucket.

Dos días después de los dos incidentes detectados, CERT-UA desveló otro ataque de phishing que utiliza correos electrónicos con el asunto que suplantaba una solicitud de la empresa Medoc. Los correos electrónicoss contenían de manera similar un adjunto RAR o un enlace para su descarga desde los servicios de Bitbucket o Google Drive. El archivo RAR contenía un archivo de varios volúmenes protegido por contraseña con un archivo de señuelo y un archivo ejecutable. Ejecutar este último lleva a instalar el programa de administración remota conocido como Remote Utilities en el sistema comprometido.

En todos los casos, UAC-0050 aprovechó los servidores C2 ubicados dentro del sistema autónomo AS215939.

Detectar Actividad de UAC-0050 Abordada en las Alertas CERT-UA#8453 y CERT-UA#8494

En la segunda mitad de 2023, hubo un aumento notable en los ataques de phishing contra organizaciones ucranianas asociadas con el grupo UAC-0050. Al comenzar 2024, los actores de amenazas UAC-0050 atacaron nuevamente, intentando atraer a las víctimas para que abrieran correos electrónicos de phishing y comprometieran los sistemas objetivos. Al confiar en la Plataforma de SOC Prime para la defensa cibernética colectiva, las organizaciones pueden anticiparse efectivamente a los ciberataques y minimizar los riesgos de intrusiones adversarias. Inicie sesión en la Plataforma para acceder a un conjunto de algoritmos de detección dedicados mapeados a MITRE ATT&CK® y automáticamente convertibles a docenas de lenguajes de ciberseguridad. Todas las detecciones están etiquetadas según los informes relevantes de CERT-UA para facilitar la búsqueda de contenido.

Las empresas innovadoras que se esfuerzan por fortalecer sus defensas y cerrar todas las brechas en la cobertura de detección pueden emplear un conjunto completo de reglas y consultas verificadas, adaptadas a la detección de ataques de UAC-0050. Presione Explorar Detecciones para acceder al contenido dedicado de SOC enriquecido con inteligencia de amenazas y metadatos relevantes.

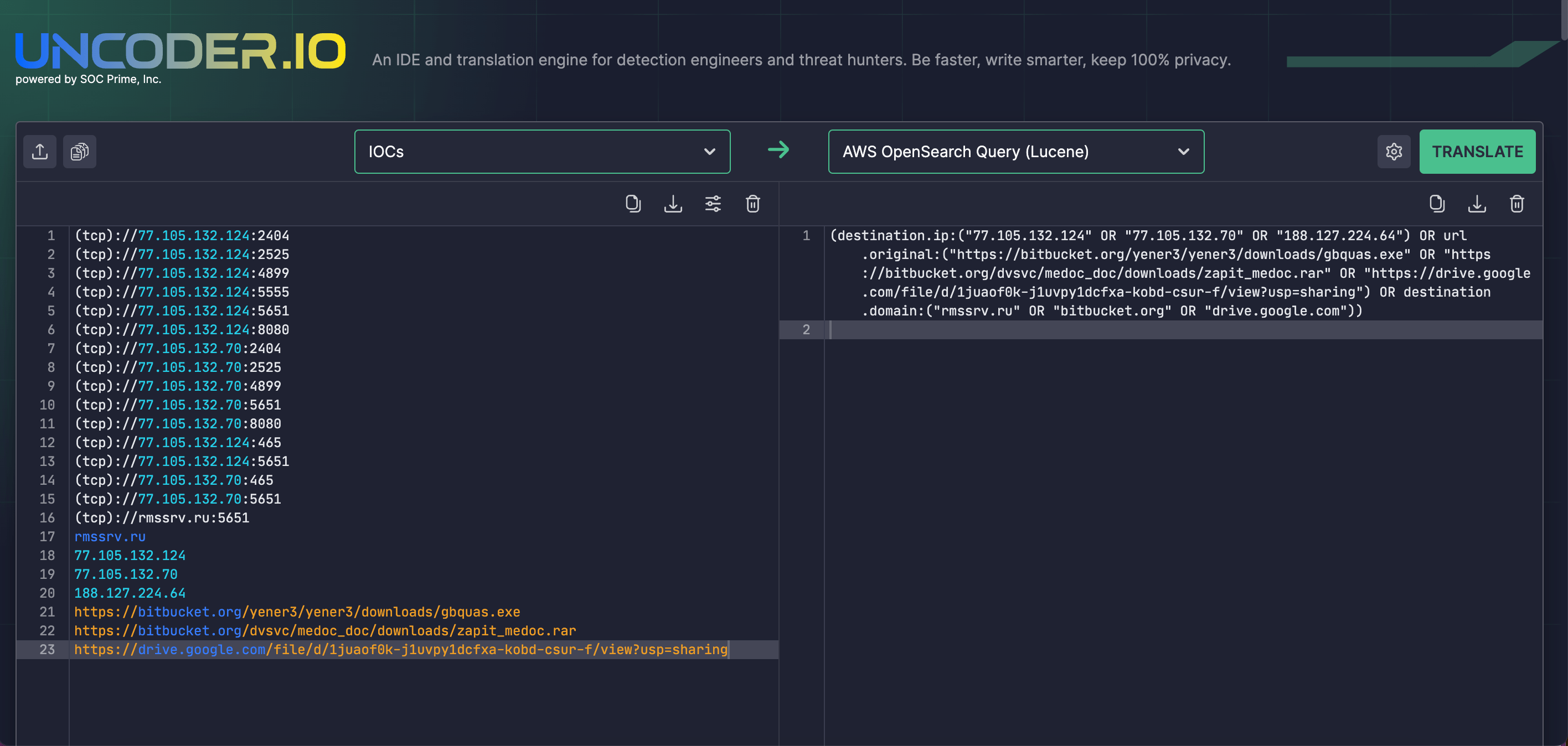

CERT-UA también ha proporcionado una lista de IOCs para facilitar la caza retrospectiva. Con Uncoder IO, los ingenieros de seguridad pueden agilizar la concordancia de IOCs usando la inteligencia de amenazas proporcionada y generar sin problemas consultas de búsqueda personalizadas adaptadas a múltiples entornos de SIEM o EDR.

Contexto de MITRE ATT&CK

Los miembros del equipo de SOC también pueden explorar los detalles del ataque proporcionados en las alertas CERT-UA#8453 y CERT-UA#8494. Sumérjase en la siguiente tabla para encontrar la lista de todos los TTPs de adversarios aplicables vinculados a las reglas Sigma mencionadas anteriormente para un análisis detallado:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1556) | |

Phishing: Spearphishing Attachment | ||

Execution | Exploitation for Client Execution (T1203) | |

Scheduled Task / Job (T1053) | ||

Software Deployment Tools (T1072) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

Visualization / Sandbox Evasion: Time Based Evasion (T1497.003) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Subvert Trust Controls (T1553) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||