El grupo APT vinculado a Rusia Sandworm (también conocido como UAC-0082) ha estado dirigiéndose continuamente a los sistemas públicos de Ucrania y a la infraestructura crítica durante al menos una década. Este grupo es responsable de apagones masivos en todo el país en 2015-2016 causados por el infame malware BlackEnergy. Esto fue seguido por la malware. That was followed by the campaña NotPetya en 2017, que finalmente terminó creando una crisis cibernética global con millones de sistemas infectados y miles de millones de dólares en daños. En 2022, justo antes del estallido de la guerra a gran escala, Sandworm atacó instalaciones eléctricas ucranianas con Industroyer 2 y aprovechó múltiples limpiadores de datos, como CaddyWiper, HermeticWiper, y Whispergate para atacar la infraestructura del gobierno ucraniano.

Las intrusiones también se intensificaron durante 2022—2023. Según la última alerta CERT-UA#5850 emitida el 27 de enero de 2023, Sandworm APT lanzó una serie de ataques dirigidos a la Agencia Nacional de Información de Ucrania “Ukrinform” con el objetivo de paralizar su sistema de información y comunicación con al menos cinco muestras de malware diferentes.

Analizando el último Sandworm APT (UAC-0082) contra la Agencia Nacional de Información de Ucrania “Ukrinform”

En enero de 2023, CERT-UA rastreó una serie de ciberataques dirigidos a interrumpir el sistema de información y comunicación de la Agencia Nacional de Información “Ukrinform”. La investigación por expertos de CERT-UA revela la presencia de al menos cinco scripts maliciosos capaces de dañar la integridad y disponibilidad de la información.

The última alerta CERT-UA#5850 identificó que los actores de amenazas intentaron paralizar las computadoras de los usuarios que ejecutan diferentes sistemas operativos (Windows, Linux y FreeBSD) aprovechando CaddyWiper y scripts destructivos ZeroWipe, limpiadores AwfulShred y BidSwipe, así como una utilidad de línea de comandos de Windows legítima, SDelete. Además, para proceder con la diseminación coordinada de malware, los hackers crearon un objeto de política de grupo (GPO) destinado a asegurar la iniciación de las correspondientes tareas maliciosas. Sin embargo, la investigación revela que el ataque fue parcialmente exitoso, dañando solo varios sistemas de almacenamiento de datos.

Además, CERT-UA ha descubierto un elemento del sistema de información y comunicación dirigido que ha sido mal utilizado para proporcionar acceso remoto no autorizado a los recursos de la Agencia “Ukrinform”.

Teniendo en cuenta los resultados de la investigación, con un alto nivel de confianza, CERT-UA sospecha que Sandworm APT, también rastreado como UAC-0082, está detrás de esta operación maliciosa.

Detectando ataques de Sandworm APT contra Ucrania cubiertos en la alerta CERT-UA#5850

Desde el estallido de la guerra cibernética global, ha habido un aumento significativo en los ataques destructivos dirigidos a Ucrania y sus aliados vinculados a la actividad de los infames colectivos de hackers respaldados por Rusia, como Sandworm APT. Para ayudar a las organizaciones a identificar a tiempo la actividad maliciosa en su infraestructura, la plataforma Detection as Code de SOC Prime entrega continuamente algoritmos de detección en tiempo casi real contra amenazas emergentes, exploits o TTPs de adversarios.

Haga clic en el botón Explorar Detecciones a continuación para acceder instantáneamente a la lista completa de reglas Sigma para la detección de actividad de Sandworm APT, incluidas reglas y consultas para los últimos ciberataques cubiertos en la alerta CERT-UA#5850.

Todos los algoritmos de detección anteriores están enriquecidos con un contexto de amenaza cibernética integral y son compatibles con las plataformas líderes en la industria SIEM, EDR y XDR, y soluciones de lago de datos. Para agilizar la búsqueda de reglas Sigma relevantes, están filtrados por la etiqueta personalizada “CERT-UA#5850” basada en el ID de alerta CERT-UA.

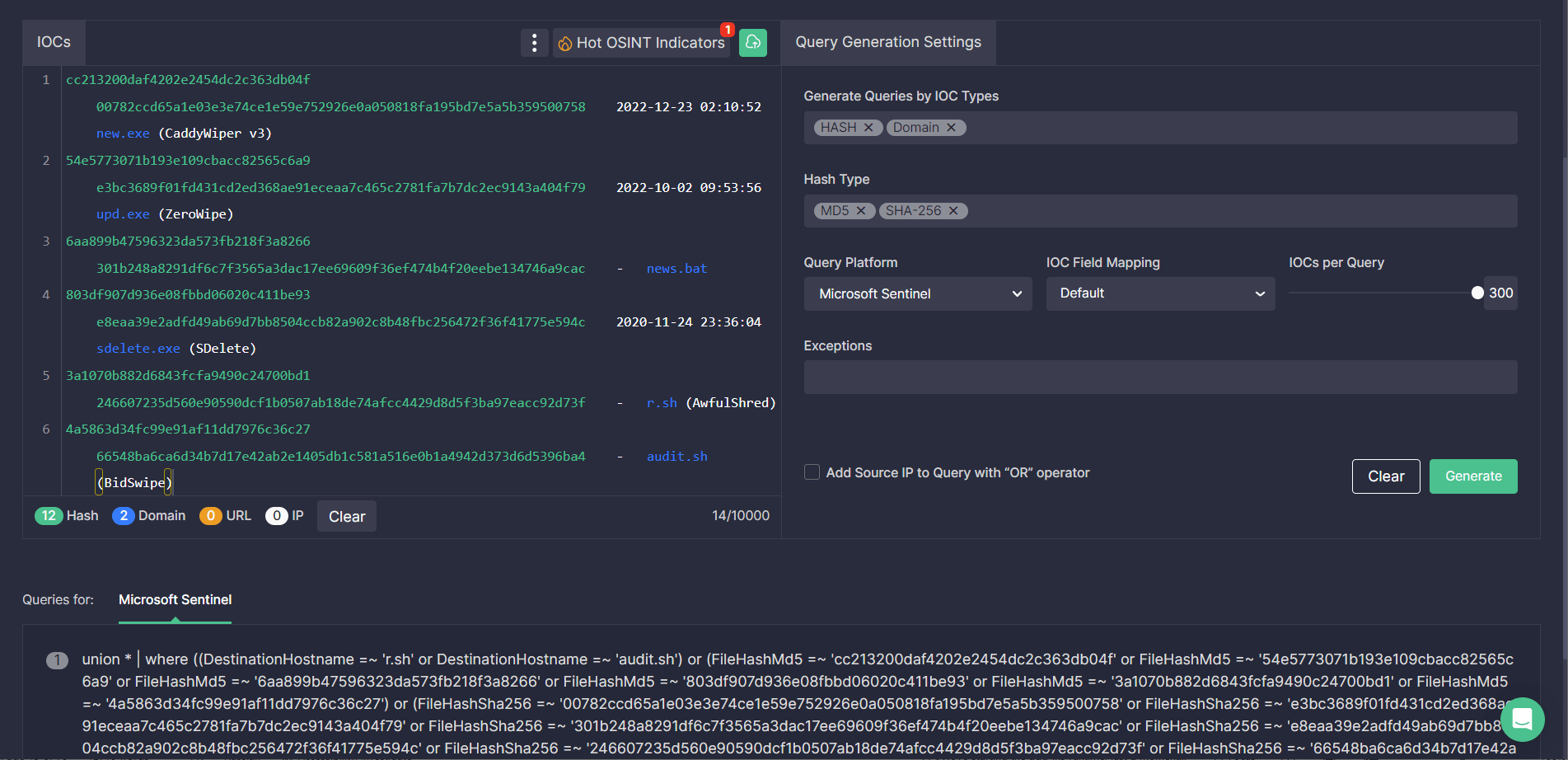

Además, los ingenieros de seguridad pueden aprovechar la herramienta Uncoder CTI para generar instantáneamente consultas de búsqueda optimizadas para el rendimiento basadas en los IOC de archivo, host y red proporcionados en la alerta CERT-UA#5850 y buscar amenazas relevantes asociadas con la actividad de Sandworm APT en el entorno SIEM o XDR seleccionado.

Contexto MITRE ATT&CK®

Para adentrarse en el contexto de los ataques cibernéticos más recientes del grupo Sandworm APT (también conocido como UAC-0082) dirigidos a Ucrania, todas las reglas Sigma antes mencionadas están alineadas con el marco MITRE ATT&CK® v12 abordando tácticas y técnicas relevantes:

Tactics | Techniques | Sigma Rule |

Defense Evasion | File and Directory Permissions Modification (T1222) | |

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Impact | Data Destruction (T1485) | |

Discovery | Network Service Discovery (T1046) | |

Execution | Command and Scripting Interpreter (T1059) |

¿Esfuerzo por defender proactivamente contra los ataques cibernéticos vinculados a Rusia y mejorar su postura de ciberseguridad? Acceda instantáneamente a más de 500 reglas Sigma contra grupos APT con respaldo de nación rusa junto con 50 algoritmos de detección de su elección como parte de nuestra suscripción #Sigma2SaveLives basada en beneficencia, con el 100% de los ingresos donados para ayudar a la defensa de Ucrania. Consulte los detalles en https://my.socprime.com/pricing/