El 24 de junio de 2022, CERT-UA advirtió sobre una nueva campaña maliciosa dirigida a proveedores de telecomunicaciones en Ucrania. Según la investigación, adversarios vinculados a Rusia lanzaron una campaña de phishing masiva entregando el troyano de acceso remoto DarkCrystal (RAT), capaz de realizar reconocimiento, robo de datos y ejecución de código en las instancias afectadas. La actividad maliciosa se rastrea como UAC-0113, que con un nivel medio de confianza se atribuye al colectivo de hackers rusos Sandworm, anteriormente observado en múltiples ciberataques dirigidos a entidades ucranianas.

Detectar DarkCrystal RAT utilizado en la última campaña del grupo Sandworm también conocido como UAC-0113

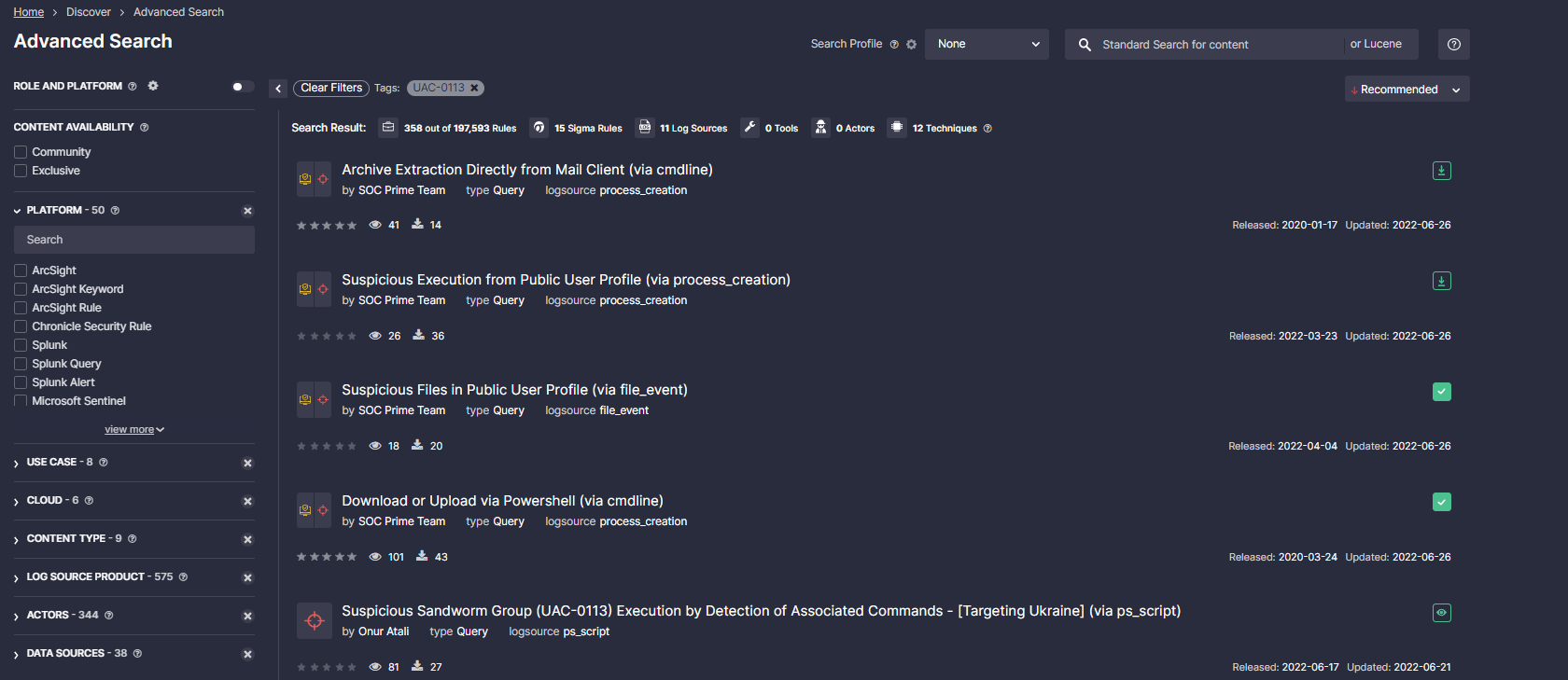

Para mejorar las capacidades de detección de amenazas e identificar a tiempo la actividad maliciosa de Sandworm APT, incluidas las infecciones por DarkCrystal RAT, explore un conjunto de reglas Sigma curadas desarrolladas por el equipo de SOC Prime y Programa de Recompensas de Amenazas contribuyentes de contenido:

Reglas Sigma para detectar la actividad maliciosa del grupo APT Sandworm (UAC-0113)

All Reglas Sigma arriba están alineadas con el marco MITRE ATT&CK® para mejorar la visibilidad de amenazas y son compatibles con más de 25 soluciones SIEM, EDR y XDR. Para optimizar su búsqueda de contenido, los profesionales de la ciberseguridad pueden explorar la biblioteca de contenido del Mercado de Detección de Amenazas mediante la etiqueta #UAC-0113 asociada con la actividad maliciosa descrita arriba.

Además, los practicantes de ciberseguridad pueden aprovechar un conjunto de IOCs proporcionados por CERT-UA para detectar infecciones por DarkCrystal RAT. Utilizando la herramienta Uncoder CTI de SOC Prime, los cazadores de amenazas y los ingenieros de detección pueden generar consultas IOC personalizadas en el momento, listas para ejecutar en el entorno SIEM o XDR elegido.

Los usuarios registrados de la plataforma SOC Prime pueden acceder instantáneamente a la lista completa de contenido de detección asociado con Sandworm APT presionando el botón Detect & Hunt. ¿Desea conocer las últimas tendencias en el ámbito de amenazas cibernéticas y las reglas de detección correspondientes para enfrentar los nuevos desafíos? Acceda al buscador de amenazas cibernéticas de SOC Prime para buscar un exploit, CVE o malware específico acompañado de reglas Sigma relevantes y metadatos completos.

Detectar & Cazar Explorar Contexto de Amenazas

Análisis de DarkCrystal RAT: El último ataque contra organizaciones de telecomunicaciones ucranianas por Sandworm (UAC-0113)

DarkCrystal RAT, también conocido como DCRat, entró en acción por primera vez en 2018. El RAT es una puerta trasera comercial, distribuida principalmente a través de foros de hackers rusos. Hoy en día se ha ganado una reputación como uno de los RAT más asequibles, con un precio anunciado que nunca supera los $9.

En los ataques recientes dirigidos a operadores de telecomunicaciones en Ucrania, los adversarios distribuyeron correos electrónicos, atrayendo a las víctimas con falsas promesas de ayuda legal relacionada con la guerra, informa CERT-UA. La campaña de malspam incluyó la distribución del archivo malicioso RAR que puede usarse para infiltrar DarkCrystal RAT en los dispositivos comprometidos.

La suposición de que las organizaciones de telecomunicaciones de Ucrania son el objetivo principal de esta campaña de malspam se basa en los datos extraídos de los perfiles de las víctimas y el dominio de control del DarkCrystal RAT. Vale la pena mencionar que uno de los últimos ataques en el frente cibernético a principios de junio fue lanzado contra organizaciones de medios ucranianos y se atribuyó al grupo Sandworm APT .

Contexto MITRE ATT&CK®

Para mejorar la visibilidad de amenazas y realizar un análisis exhaustivo de los patrones de comportamiento del actor de la amenaza, todas las reglas Sigma para identificar la actividad maliciosa del colectivo de hackers UAC-0113 están alineadas con MITRE ATT&CK, abordando las correspondientes tácticas y técnicas:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Exploit Public-Facing Application (T1190) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Template Injection (T1221) | ||

Masquerading (T1036) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Create or Modify System Process (T1543) |