Ende 2023 tauchte die berüchtigte UAC-0050-Gruppe in der Cyber-Bedrohungsarena auf, indem sie die Ukraine mit Remcos RAT angriff, einer häufig eingesetzten Malware aus dem offensiven Werkzeugkasten der Gruppe. In der ersten Januarwoche 2024 taucht UAC-0050 erneut auf, um wieder zuzuschlagen und Remcos RAT, Quasar RAT und Remote Utilities auszunutzen.

Überblick über die UAC-0050-Offensivaktivitäten basierend auf den neuesten CERT-UA-Berichten

Am 11. Januar 2024 veröffentlichte CERT-UA zwei Sicherheitswarnungen, CERT-UA#8453 und CERT-UA#8494, um Branchenkollegen über die kürzlich entdeckten Cyberangriffe gegen die Ukraine zu informieren, bei denen Phishing-Köder mit E-Mail-Betreffzeilen und Dateinamen verwendet wurden, die mit Anfragen verknüpft sind. Die Hackergruppe, die als UAC-0050 verfolgt wird, steckt hinter all den Vorfällen, die in den neuesten CERT-UA-Warnungen behandelt werden.

Der erste identifizierte Vorfall beinhaltet eine Massen-E-Mail-Verteilung mit Betreffzeilen, die Gerichtsdokumente anfordern. Die E-Mails enthalten einen RAR-Anhang mit einem ZIP-Archiv, das ein geschütztes Multivolumen-RAR-Archiv und eine TXT-Datei mit einem Passwort dafür enthält. Das oben genannte Archiv wird mit einer ausführbaren Datei geliefert, die ein AutoIt-Skript erstellt und ausführt, welches wiederum die Installation des Remcos RAT Remote-Verwaltungstools erleichtert, das von den UAC-0050-Hackern in ihren Gegnerkampagnen, die sich gegen die Ukraine richten, weitgehend genutzt wird.

Im zweiten Vorfall, der von CERT-UA aufgedeckt wurde, enthält das Archiv eine ausführbare Datei, die PowerShell-Befehle verwendet, um die bösartige Quasar RAT-Malware zu starten und auszuführen, die von dem legitimen Bitbucket-Dienst heruntergeladen wurde.

Zwei Tage später, nach den zwei aufgedeckten Vorfällen, deckte CERT-UA einen weiteren Phishing-Angriff auf, bei dem E-Mails mit dem Betreff verwendet wurden, der eine Anfrage des Unternehmens Medoc nachahmen soll. Die E-Mails enthielten ähnlich einen RAR-Anhang oder einen Link zum Herunterladen von Bitbucket- oder Google Drive-Diensten. Die RAR-Datei enthielt ein passwortgeschütztes Multivolumen-Archiv mit einer Lockdatei und einer ausführbaren Datei. Das Ausführen der letzteren führt zur Installation des Remote-Verwaltungsprogramms bekannt als Remote Utilities auf dem kompromittierten System.

In allen Fällen nutzte UAC-0050 die C2-Server aus, die sich innerhalb des autonomen Systems AS215939 befinden.

Erkennung der UAC-0050-Aktivitäten adressiert in den CERT-UA#8453 und CERT-UA#8494 Warnungen

In der zweiten Hälfte des Jahres 2023 gab es einen bemerkenswerten Anstieg von Phishing-Angriffen gegen ukrainische Organisationen, die mit der UAC-0050-Gruppe in Verbindung stehen. Am Jahreswechsel 2024 schlugen die UAC-0050-Bedrohungsakteure erneut zu und versuchten, Opfer dazu zu verleiten, Phishing-E-Mails zu öffnen und die angezielten Systeme zu kompromittieren. Indem sie sich auf die SOC Prime Platform für kollektive Cyberverteidigung stützten, können Organisationen Cyberangriffe effektiv vorbeugen und die Risiken von Gegner-Einbrüchen minimieren. Melden Sie sich bei der Plattform an, um auf eine Reihe dedizierter Erkennungsalgorithmen zu zugreifen, die an MITRE ATT&CK® abgebildet und automatisch in Dutzende von Cybersicherheitssprachen konvertierbar sind. Alle Erkennungen sind basierend auf den relevanten CERT-UA-Berichten markiert, um die Inhaltssuche zu erleichtern.

Innovative Unternehmen, die ihre Abwehrkräfte stärken und alle Lücken in der Detektion abdecken möchten, können eine umfassende Reihe von verifizierten Regeln und Abfragen nutzen, die für die UAC-0050-Angriffsdetektion maßgeschneidert sind. Drücken Sie auf Erkennungen erkunden um auf dedizierte SOC-Inhalte mit Bedrohungsinformationen und relevanten Metadaten zuzugreifen.

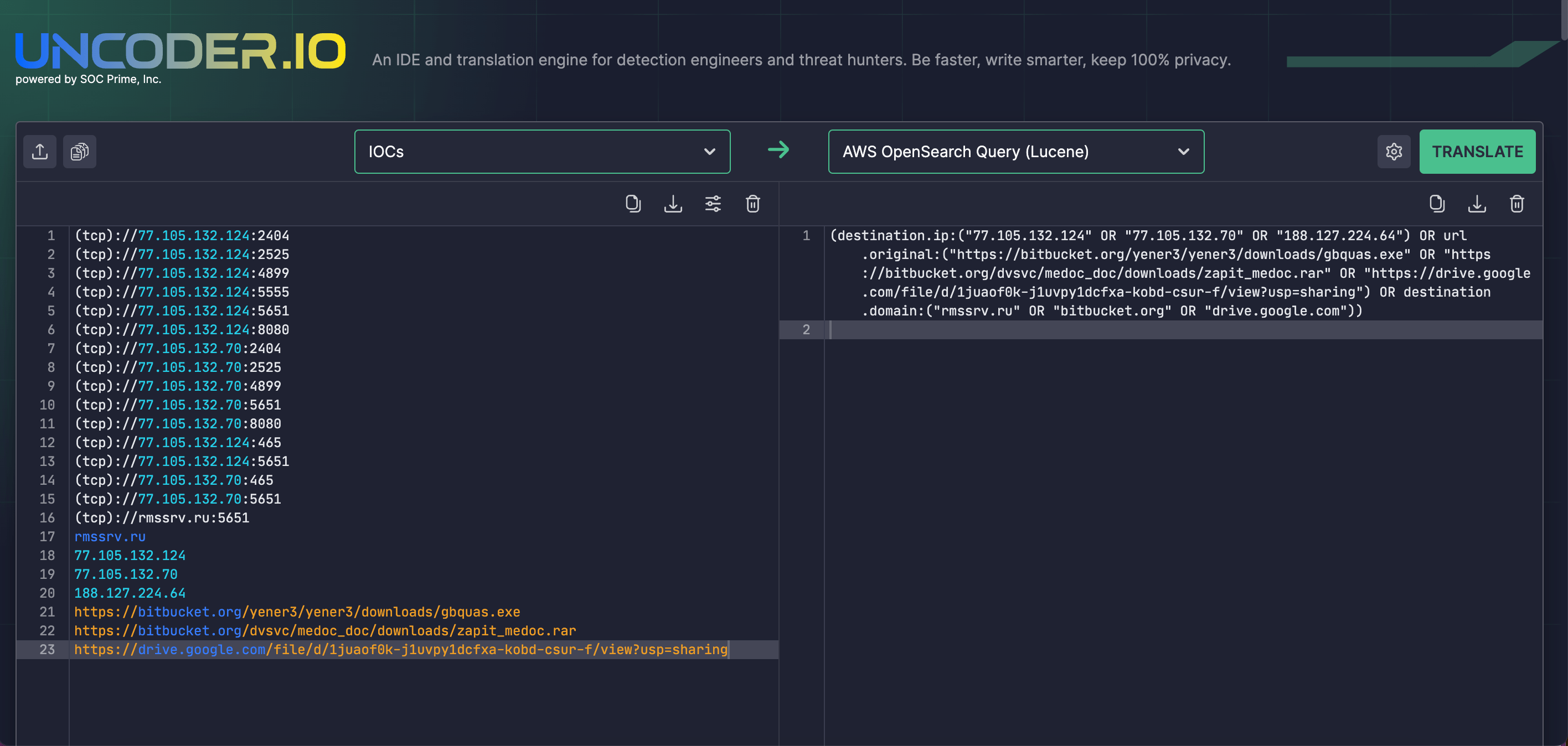

CERT-UA hat auch eine Liste von IOCs bereitgestellt, um die retrospektive Jagd zu erleichtern. Mit Uncoder IOkönnen Sicherheitstechniker das IOC-Matching mit den bereitgestellten Bedrohungsinformationen vereinfachen und mühelos benutzerdefinierte Suchabfragen generieren, die sich für mehrere SIEM- oder EDR-Umgebungen eignen.

MITRE ATT&CK-Kontext

Mitglieder des SOC-Teams können auch die in den CERT-UA#8453 und CERT-UA#8494 Warnungen bereitgestellten Angriffsdetails erkunden. Tauchen Sie in die folgende Tabelle ein, um die Liste aller anwendbaren Gegner-TTPs zu finden, die mit den oben erwähnten Sigma-Regeln verknüpft sind, für eine detaillierte Analyse:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1556) | |

Phishing: Spearphishing Attachment | ||

Execution | Exploitation for Client Execution (T1203) | |

Scheduled Task / Job (T1053) | ||

Software Deployment Tools (T1072) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

Visualization / Sandbox Evasion: Time Based Evasion (T1497.003) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Subvert Trust Controls (T1553) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||