Die mit Russland verbundene Sandworm-APT-Gruppe (auch bekannt als UAC-0082) hat kontinuierlich ukrainische öffentliche Systeme und kritische Infrastrukturen seit mindestens einem Jahrzehnt ins Visier genommen. Diese Gruppe ist verantwortlich für massive Stromausfälle im ganzen Land in den Jahren 2015-2016, die durch die berüchtigte BlackEnergy -Malware verursacht wurden. Dem folgte die NotPetya -Kampagne im Jahr 2017, die letztlich eine globale Cyber-Krise mit Millionen von infizierten Systemen und Schäden von Milliarden von Dollars auslöste. Im Jahr 2022, kurz vor dem Ausbruch des großangelegten Krieges, zielte Sandworm auf ukrainische Stromanlagen mit Industroyer 2 und nutzte mehrere Datenlöscher, wie CaddyWiper, HermeticWiper, und Whispergate um die ukrainische Regierungsinfrastruktur anzugreifen.

Die Angriffe eskalierten auch während 2022—2023. Laut der neuesten CERT-UA#5850-Warnung vom 27. Januar 2023 startete Sandworm APT eine Reihe von Angriffen auf die Ukrainische Nationalen Informationsagentur „Ukrinform“, um ihr Informations- und Kommunikationssystem mit mindestens fünf verschiedenen Malware-Mustern zu lähmen.

Analyse der neuesten Sandworm-APT (UAC-0082)-Angriffe auf die Ukrainische Nationale Informationsagentur „Ukrinform“

Im Januar 2023 verfolgte CERT-UA eine Serie von Cyberangriffen, die auf die Störung des Informations- und Kommunikationssystems der Nationalen Informationsagentur „Ukrinform“ abzielten. Die Untersuchung durch CERT-UA-Experten offenbart die Anwesenheit von mindestens fünf bösartigen Skripten, die in der Lage sind, die Integrität und Verfügbarkeit von Informationen zu beschädigen.

The neuesten CERT-UA#5850-Warnung identifizierte, dass Bedrohungsakteure versuchten, Benutzercomputer, die verschiedene Betriebssysteme (Windows, Linux und FreeBSD) ausführen, zu beschädigen, indem sie CaddyWiper und ZeroWipe-destruktive Skripte, AwfulShred- und BidSwipe-Löscher sowie ein legitimes Windows-Befehlszeilen-Utility, SDelete, ausnutzten. Darüber hinaus erstellten die Hacker ein Gruppenrichtlinienobjekt (GPO), um die Einleitung der entsprechenden bösartigen Aufgaben sicherzustellen. Die Untersuchung ergab jedoch, dass der Angriff nur teilweise erfolgreich war und nur einige Datenspeichersysteme beschädigte.

Außerdem entdeckte CERT-UA ein Element des zielgerichteten Informations- und Kommunikationssystems, das zur Bereitstellung unautorisierter Fernzugriffe auf die Ressourcen der „Ukrinform“-Agentur missbraucht wurde.

Unter Berücksichtigung der Ergebnisse der Untersuchung vermutet CERT-UA mit hoher Wahrscheinlichkeit, dass Sandworm APT, auch bekannt als UAC-0082, hinter dieser bösartigen Operation steckt.

Erkennung von Sandworm-APT-Angriffen auf die Ukraine im CERT-UA#5850-Alert behandelt

Seit dem Ausbruch des globalen Cyberkrieges gab es einen signifikanten Anstieg von destruktiven Angriffen auf die Ukraine und ihre Verbündeten, die mit der Aktivität der berüchtigten, vom russischen Staat unterstützten Hacking-Kollektive, wie Sandworm APT, in Verbindung stehen. Um Organisationen bei der rechtzeitigen Erkennung bösartiger Aktivitäten in ihrer Infrastruktur zu unterstützen, liefert die Detection-as-Code-Plattform von SOC Prime kontinuierlich nahezu Echtzeit-Erkennungsalgorithmen gegen aufkommende Bedrohungen, Exploits oder gegnerische TTPs.

Klicken Sie auf die Erkennungen durchsuchen -Schaltfläche unten, um sofort die umfassende Liste von Sigma-Regeln für die Erkennung von Sandworm-APT-Aktivitäten zu erreichen, einschließlich Regeln und Abfragen für die neuesten Cyberangriffe, die im CERT-UA#5850-Alert behandelt werden.

Alle oben genannten Erkennungsalgorithmen sind mit umfassenden Cyber-Bedrohungskontexten angereichert und sind mit den branchenführenden SIEM-, EDR- und XDR-Plattformen sowie Datenlake-Lösungen kompatibel. Um die Suche nach relevanten Sigma-Regeln zu vereinfachen, sind sie nach dem benutzerdefinierten Tag „CERT-UA#5850“ basierend auf der CERT-UA-Alert-ID gefiltert.

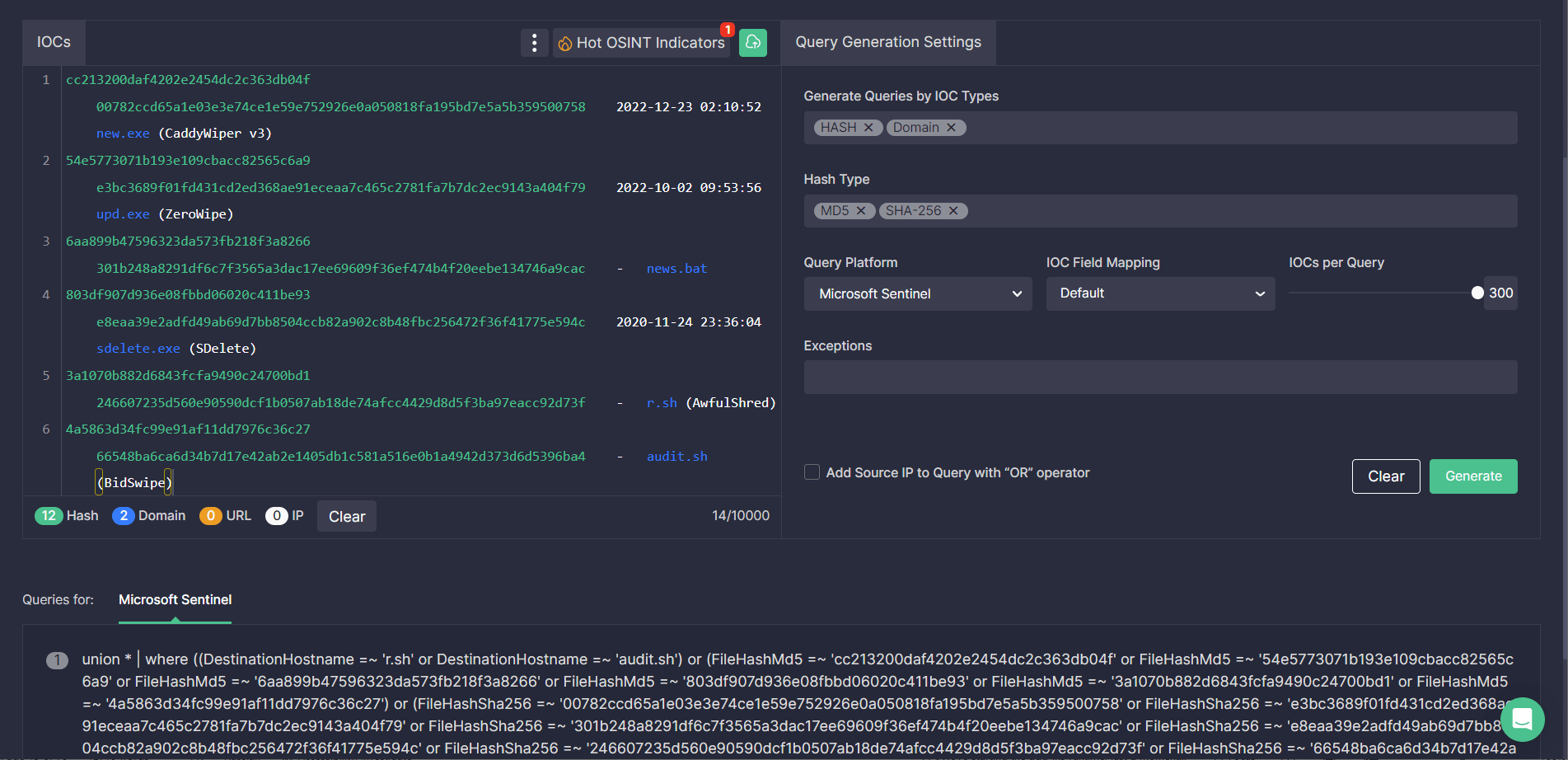

Darüber hinaus können Sicherheitsingenieure das Uncoder CTI -Tool verwenden, um sofort leistungsoptimierte Jagdabfragen basierend auf den Datei-, Host- und Netzwerk-IOCs im CERT-UA#5850-Alert zu erstellen und nach relevanten Bedrohungen im Zusammenhang mit der Sandworm-APT-Aktivität in der ausgewählten SIEM- oder XDR-Umgebung zu suchen.

MITRE ATT&CK®-Kontext

Um sich mit dem Kontext der neuesten Cyberangriffe der Sandworm-APT-Gruppe (auch bekannt als UAC-0082) auf die Ukraine auseinanderzusetzen, sind alle oben genannten Sigma-Regeln mit dem MITRE ATT&CK®-Framework v12 ausgerichtet und behandeln relevante Taktiken und Techniken:

Tactics | Techniques | Sigma Rule |

Defense Evasion | File and Directory Permissions Modification (T1222) | |

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Impact | Data Destruction (T1485) | |

Discovery | Network Service Discovery (T1046) | |

Execution | Command and Scripting Interpreter (T1059) |

Möchten Sie sich proaktiv gegen russische Cyberangriffe verteidigen und Ihre Cybersicherheitslage stärken? Greifen Sie sofort auf über 500 Sigma-Regeln gegen russische, von Nationalstaaten unterstützte APT-Gruppen zu, zusammen mit 50 Erkennungsalgorithmen Ihrer Wahl im Rahmen unseres wohltätigkeitsbasierten #Sigma2SaveLives-Abonnements, bei dem 100 % der Einnahmen gespendet werden, um die Verteidigung der Ukraine zu unterstützen. Weitere Informationen finden Sie unter https://my.socprime.com/pricing/