Am 24. Juni 2022 hat CERT-UA gewarnt vor einer neuen bösartigen Kampagne, die auf Telekommunikationsanbieter in der Ukraine abzielt. Laut der Untersuchung haben russland-nahe Gegner eine massive Phishing-Kampagne gestartet, die den DarkCrystal Remote Access Trojaner (RAT) verteilt, der in der Lage ist, Aufklärung, Datendiebstahl und Codeausführung auf den betroffenen Instanzen durchzuführen. Die bösartige Aktivität wird als UAC-0113 verfolgt, die mit mittlerer Zuversicht der russischen Hackergruppe Sandworm zugeordnet wird, die zuvor bei mehreren Cyberangriffen auf ukrainische Einrichtungen beobachtet wurde.

Erkennen Sie DarkCrystal RAT, eingesetzt in der neuesten Kampagne der SandWorm-Gruppe alias UAC-0113

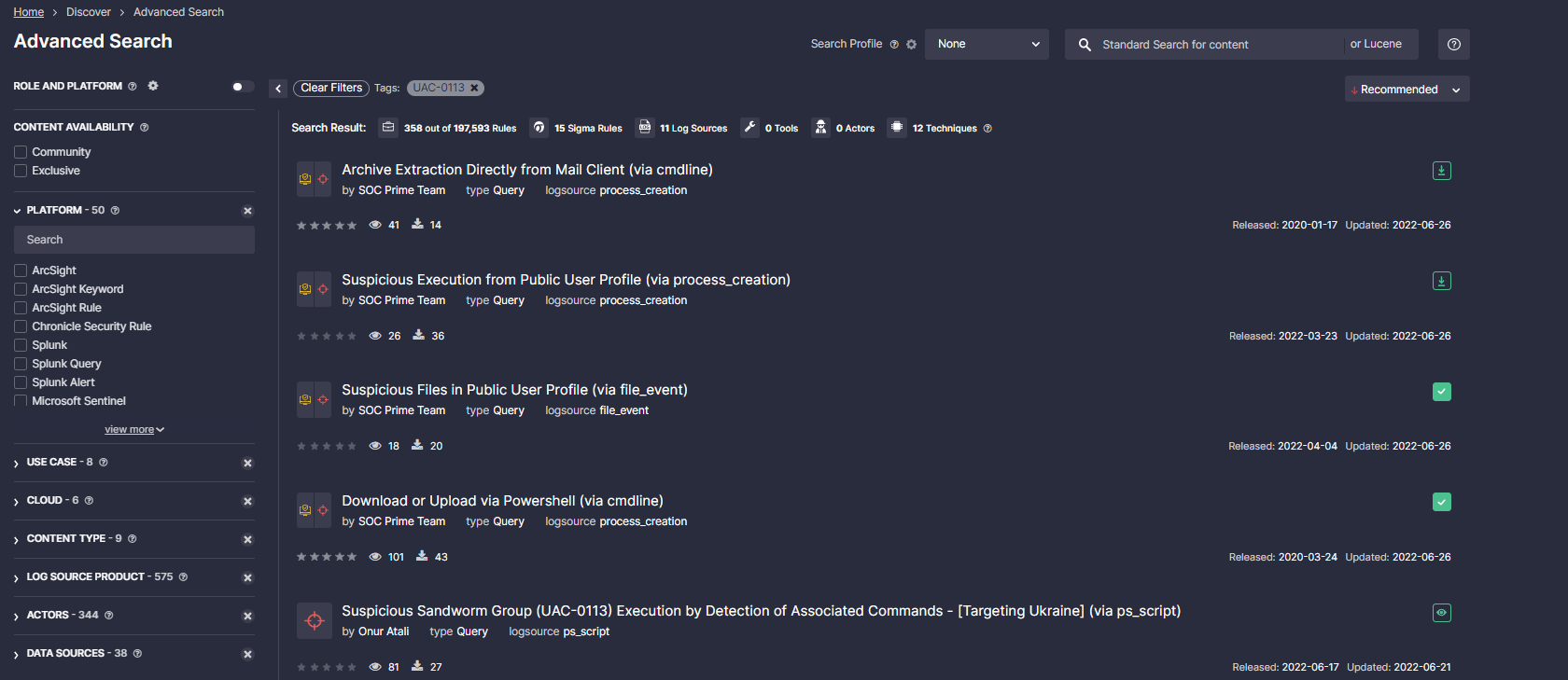

Um die Bedrohungserkennungsfähigkeiten zu verbessern und die bösartigen Aktivitäten von Sandworm APT, einschließlich DarkCrystal RAT-Infektionen, zeitnah zu identifizieren, erkunden Sie eine Sammlung kuratierter Sigma-Regeln, die vom SOC Prime Team und Threat Bounty Program Inhaltsbeiträgern entwickelt wurden:

Sigma-Regeln zur Erkennung der bösartigen Aktivitäten der Sandworm APT-Gruppe (UAC-0113)

All Sigma-Regeln oben sind abgestimmt mit dem MITRE ATT&CK®-Framework für eine verbesserte Bedrohungssichtbarkeit und sind kompatibel mit den über 25 SIEM-, EDR- und XDR-Lösungen. Um die Inhaltssuche zu vereinfachen, können Cybersicherheitsfachleute die Inhalte der Threat Detection Marketplace-Bibliothek nach dem #UAC-0113-Tag durchsuchen, das mit der oben beschriebenen bösartigen Aktivität verbunden ist.

Zusätzlich können Cybersicherheitsspezialisten eine Reihe von assoziierten IOCs von CERT-UA bereitgestelltnutzen, um DarkCrystal RAT-Infektionen zu erkennen. Mit dem SOC Prime’s Uncoder CTI Werkzeug können Bedrohungsjäger und Erkennungsingenieure benutzerdefinierte IOC-Abfragen im Handumdrehen generieren und sie in der gewählten SIEM- oder XDR-Umgebung ausführen.

Registrierte Benutzer der SOC Prime-Plattform können sofort auf die vollständige Liste der Erkennungsinhalte zugreifen, die mit Sandworm APT verbunden sind, indem sie den Detect & Hunt-Button drücken. Neugierig auf die neuesten Trends in der Cyberbedrohungsszene und die entsprechenden Erkennungsregeln, um die aufkommenden Herausforderungen zu bewältigen? Nutzen Sie SOC Prime’s Cyber Threat Search Engine, um nach einem bestimmten Exploit, CVE oder Malware zu suchen, der von relevanten Sigma-Regeln und umfassenden Metadaten begleitet wird.

Detect & Hunt Bedrohungskontext erkunden

DarkCrystal RAT-Analyse: Der neueste Angriff auf ukrainische Telekom-Organisationen durch Sandworm (UAC-0113)

DarkCrystal RAT, auch bekannt als DCRat, trat erstmals 2018 in Aktion. Der RAT ist ein kommerzieller Hintertür-Trojaner, der hauptsächlich über russische Hackerforen verbreitet wird. Heute hat er sich den Ruf erworben, als einer der erschwinglichsten RATs zu gelten, dessen Preis nie über 9 US-Dollar liegt.

In den jüngsten Angriffen auf Telekommunikationsbetreiber in der Ukraine verteilten Gegner E-Mails, die Ziele mit kriegsbezogenen gefälschten Rechtsbeihilfenversprechungen anlockten, berichtet CERT-UA. Die Malspam-Kampagne beinhaltete die Verteilung der bösartigen RAR-Datei, die verwendet werden kann, um DarkCrystal RAT auf kompromittierten Geräten einzuschleusen.

Die Annahme, dass die Telekommunikationsorganisationen der Ukraine das Hauptziel dieser Malspam-Kampagne sind, basiert auf den aus Opferprofilen extrahierten Daten und der Kontroll-Domain von DarkCrystal RAT. Es ist erwähnenswert, dass einer der letzten Angriffe an der Cyberfront Anfang Juni auf ukrainische Medienorganisationen gestartet wurde und der Sandworm APT Gruppe zugeschrieben wurde.

MITRE ATT&CK® Kontext

Um die Bedrohungssichtbarkeit zu verbessern und eine gründliche Analyse der Verhaltensmuster des Bedrohungsakteurs durchzuführen, sind alle Sigma-Regeln zur Erkennung der bösartigen Aktivitäten der UAC-0113-Hackergruppe mit MITRE ATT&CK abgestimmt und adressieren die entsprechenden Taktiken und Techniken:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Exploit Public-Facing Application (T1190) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Template Injection (T1221) | ||

Masquerading (T1036) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Create or Modify System Process (T1543) |