The coletivo de hackers UAC-0050 notório por suas operações ofensivas de longa data contra a Ucrânia, retorna à arena das ameaças cibernéticas. Pesquisadores da CERT-UA têm investigado há muito tempo a atividade do grupo, que se concentra principalmente em três direções principais, incluindo ciberespionagem e roubo financeiro, juntamente com operações de informação e psicológicas rastreadas sob a marca “Fire Cells Group”. Crimes cibernéticos financeiramente motivados, que foram recentemente observados, também são afiliados ao grupo de hackers UAC-0006.

Detectar Operações Ofensivas UAC-0050

À medida que os ataques cibernéticos por grupos de hackers afiliados à Rússia contra entidades ucranianas se tornam mais frequentes e sofisticados, as organizações precisam de recursos de detecção confiáveis para se defenderem proativamente contra intrusões potenciais. As crescentes ameaças atribuídas ao UAC-0050 e em colaboração com o UAC-0006, centradas principalmente em ciberespionagem, ganho financeiro e outras atividades ofensivas cibernéticas contra a Ucrânia, também exigem maior vigilância e ultra-responsividade dos defensores. Plataforma SOC Prime para defesa cibernética coletiva equipa equipes de segurança com todo o conjunto de detecção para prevenir proativamente ataques cibernéticos abordados na pesquisa relacionada da CERT-UA.

Clique no Explorar Detecções botão abaixo para acessar a coleção dedicada de regras Sigma mapeadas para o framework MITRE ATT&CK®, enriquecido com inteligência personalizada e convertível para mais de 30 formatos de linguagem SIEM, EDR e Data Lake.

Engenheiros de segurança também podem acessar mais conteúdo de detecção da Plataforma SOC Prime para impedir ataques cibernéticos vinculados à atividade adversária mencionada acima, utilizando “UAC-0050” and “UAC-0006” tags.

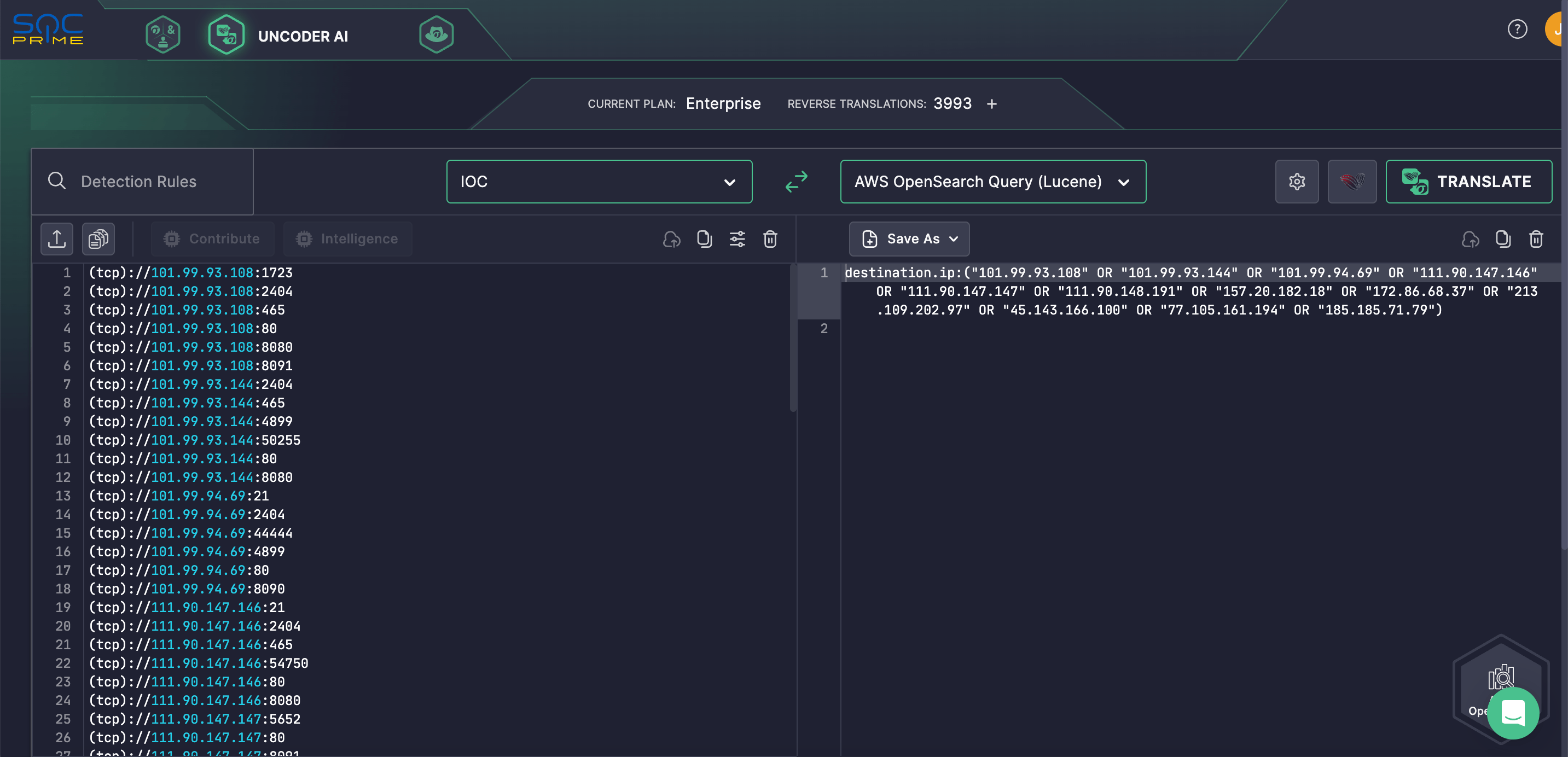

Além disso, defensores cibernéticos podem contar com Uncoder AI para caçar instantaneamente IOCs de arquivo, rede ou host relacionados à atividade UAC-0050 e UAC-0006 fornecida no alerta CERT-UA. Cole os IOCs no Uncoder AI e converta-os automaticamente em consultas de caça personalizadas otimizadas para desempenho, prontas para execução em seu ambiente SIEM ou EDR.

Análise de Ataque UAC-0050 Vinculada à Marca “Fire Cells Group”

UAC-0050 é um grupo de hackers vinculados à Rússia, ativo desde 2020, com foco principalmente em órgãos estatais ucranianos. Eles têm utilizado campanhas de phishing para distribuir malware Remcos RAT, muitas vezes se passando pelo Serviço de Segurança da Ucrânia e enviando e-mails com anexos maliciosos. Além do Remcos RAT, o grupo tem alavancado Quasar RAT e Remote Utilities em suas campanhas contra a Ucrânia e seus aliados.

CERT-UA emitiu recentemente uma nova pesquisa observando operações ofensivas de UAC-0050, focadas principalmente em ciberespionagem, ameaças financeiramente motivadas e a atividade cibernética do grupo conhecida sob a marca “Fire Cells Group”. Ao longo de setembro e outubro de 2024, UAC-0050 tentou ao menos 30 casos de acesso não autorizado a computadores de contadores, usando software REMCOS/TEKTONITRMS para roubar fundos de empresas ucranianas e empreendedores individuais. Esses ataques envolveram a criação ou falsificação de transações financeiras através de sistemas de bancos remotos. O período das fraudes variou de vários dias a apenas algumas horas após o compromisso inicial. UAC-0050 e outro coletivo de hackers rastreado como UAC-0006, que está ativo desde 2013, estão principalmente envolvidos nesses roubos. Na maioria dos casos, os fundos roubados são convertidos em criptomoeda. O grupo UAC-0006 tem sido notório por operações motivadas por ganho financeiro, exibindo padrões de comportamento comuns como acessar serviços bancários remotos, roubar credenciais de autenticação e executar pagamentos não autorizados.

A capacidade de financiar suas próprias operações criminosas permite que os hackers UAC-0050 e UAC-0006 intensifiquem os ataques cibernéticos e comprem várias ferramentas, incluindo software licenciado, para realizar outras ameaças. Isso explica o uso de uma ampla gama de programas, como REMCOS, TEKTONITRMS, MEDUZASTEALER, LUMMASTEALER, XENORAT, SECTOPRAT, MARSSTEALER e DARKTRACKRAT, entre outros.

Além disso, foi identificado que as operações de informação e psicológicas realizadas sob a marca “Fire Cells Group”, como falsas ameaças de bomba, assassinatos por contrato ou ameaças à propriedade, também fazem parte da atividade do UAC-0050.

Para mitigar os ataques do UAC-0050, os clientes de instituições financeiras são aconselhados a implementar métodos técnicos para verificar ações de pagamento, incluindo o uso de autenticação adicional através de um aplicativo móvel. Para contadores que utilizam sistemas bancários remotos, a CERT-UA recomenda abster-se de transações financeiras até que a autenticação adicional de pagamento seja habilitada, garantir que as políticas de restrição de software, como SRP/AppLocker, estejam habilitadas e utilizar software de proteção. Para ajudar as organizações a combaterem tempestivamente as operações de ciberespionagem, ameaças motivadas financeiramente e outros ataques de qualquer sofisticação, a SOC Prime oferece uma suíte completa de produtos para engenharia de detecção com IA, caça a ameaças automatizada e detecção avançada de ameaças, garantindo defesa proativa.

Contexto MITRE ATT&CK

Usar o MITRE ATT&CK oferece uma visão detalhada do contexto das operações mais ofensivas associadas ao UAC-0050 e cobertas no recente relatório da CERT-UA. Consulte a tabela abaixo para ver o conjunto abrangente de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Deobfuscate/Decode Files or Information (T1140) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Lateral Movement | Remote Services: SMB/Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||