Apenas um pouco mais de uma semana após o ataque do grupo UAC-0050 contra a Ucrânia aproveitando Remcos RAT, Quasar RAT e Remote Utilities, os adversários reaparecem na arena de ameaças cibernéticas. O CERT-UA notificou recentemente os defensores sobre a campanha em andamento do grupo, envolvendo distribuição massiva de e-mails e disfarçando os remetentes como Serviço Estadual de Comunicações Especiais e Proteção da Informação da Ucrânia (SSSCIP) e Serviço Estadual de Emergência da Ucrânia.

Descrição do Ataque de Phishing UAC-0050: Atividade Ofensiva Inovadora Contra a Ucrânia Usando Remote Utilities

Em 22 de janeiro de 2024, a equipe do CERT-UA mais uma vez chamou a atenção dos defensores cibernéticos para a crescente atividade dos atores de ameaças UAC-0050. Um novo alerta de segurança destaca a distribuição massiva de e-mails de phishing falsificando o SSSCIP e o Serviço de Emergência do Estado da Ucrânia. Os e-mails de phishing identificados incluem tópicos de isca como “remoção de vírus” ou “evacuação” e contêm arquivos RAR junto com links para o serviço web Bitbucket.

Uma vez abertos, quaisquer dos arquivos acima referenciados, incluindo aqueles baixados do Bitbucket, lançarão um instalador MSI. Este último instala o programa de controle remoto Remote Utilities no sistema comprometido. Notavelmente, o arquivo de configuração do software contém 15 endereços IP diferentes de servidores C2 adversários.

De acordo com as estatísticas do Bitbucket, os arquivos maliciosos já foram baixados mais de 3.000 vezes. O número de computadores infectados com sucesso pode atingir várias dezenas, no entanto, devido a medidas urgentes de cibersegurança, os defensores conseguiram frustrar ataques.

Detectar Ataques de Phishing UAC-0050 Cobridos no Alerta CERT-UA#8654

À medida que operações ofensivas contra a Ucrânia atribuídas ao grupo UAC-0050 aumentam continuamente, os defensores estão buscando medidas mais sofisticadas para impedir esses ataques. A plataforma pioneira SOC Prime para defesa cibernética coletiva equipa equipes de segurança com algoritmos de detecção independentes de fornecedor e preparados para o futuro contra ameaças cibernéticas emergentes, incluindo operações adversárias vinculadas à atividade UAC-0050. Faça login na Plataforma SOC Prime e acesse a lista de regras Sigma relevantes prontas para implantação filtradas pela tag “CERT-UA#8654” correspondendo ao ID do alerta seguindo o link abaixo:

Regras Sigma para deteção de ataque UAC-0050 abordadas no alerta CERT-UA#8654

Para reforçar defesas contra ameaças existentes e emergentes atribuídas aos hackers UAC-0050, vale a pena aproveitar a coleção inteira de algoritmos de detecção relevantes disponíveis na Plataforma SOC Prime. Pressione Explore Detecções para obter essas regras Sigma alinhadas com MITRE ATT&CK®, enriquecidas com CTI aprofundado, e automaticamente convertíveis para os formatos de linguagem de múltiplas plataformas de análise de segurança.

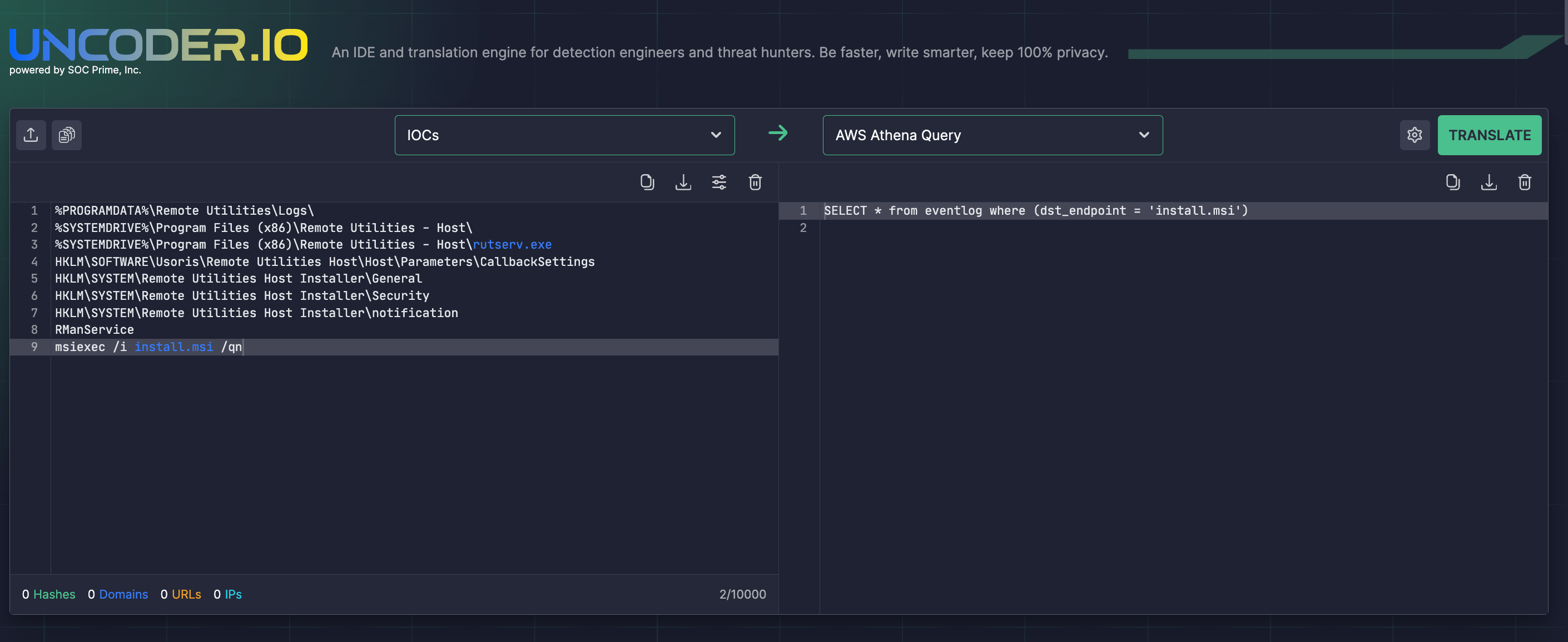

O Uncoder IO permite que engenheiros de segurança busquem seamless por IOCs fornecidos pelo CERT-UA convertendo automaticamente a inteligência de ameaças vinculada à atividade maliciosa UAC-0050 em consultas personalizadas de caça destinadas ao ambiente SIEM ou EDR em uso.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK oferece uma visão detalhada sobre o contexto da campanha ofensiva mais recente associada ao UAC-0050. Consulte a tabela abaixo para visualizar o conjunto abrangente de regras Sigma dedicadas que abordam as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Software Deployment Tools (T1072) | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Lateral Movement | Remote Services (T1021) | |

Command and Control | Remote Access Software (T1219) | |