O grupo motivado financeiramente identificado como UAC-0006 tem lançado ativamente ataques de phishing visando a Ucrânia ao longo de 2023. A equipe CERT-UA relata o ressurgimento do UAC-0006 no cenário de ameaças cibernéticas na primavera de 2024. Nas campanhas em andamento, os hackers tentam distribuir SMOKELOADER, o amostra malicioso comum do kit de ferramentas do adversário do grupo.

Análise da Atividade Recente do UAC-0006 Espalhando SMOKELOADER

Ao longo de 2023, o grupo motivado financeiramente UAC-0006 atacou massivamente a Ucrânia em várias campanhas ofensivas de phishing, explorando iscas de assuntos financeiros e abusando de anexos ZIP e RAR para distribuir o SMOKELOADER.

Em 21 de maio de 2024, o CERT-UA emitiu um novo aviso baseado no aumento significativo observado na atividade ofensiva ligada ao UAC-0006. Os hackers conduziram pelo menos duas campanhas para distribuir o malware SMOKELOADER exibindo padrões comportamentais similares aos observados nas campanhas anteriores do grupo. As últimas operações ofensivas envolvem e-mails contendo arquivos ZIP com imagens que incluem arquivos executáveis junto com arquivos Microsoft Access com macros para execução de comandos PowerShell, download e capazes de rodar outros arquivos executáveis.

Após o estágio de acesso inicial bem-sucedido, os adversários baixam o malware armado nas máquinas infectadas, incluindo TALESHOT e RMS. Atualmente, a botnet consiste em várias centenas de computadores impactados. O CERT-UA assume que pode haver um aumento nas operações fraudulentas envolvendo sistemas bancários remotos em um futuro próximo.

Os defensores recomendam fortemente aprimorar prontamente a segurança das estações de trabalho automatizadas de contabilidade e garantir a implementação das políticas e mecanismos de proteção necessários para eliminar os riscos de infecções.

Detectar Ataques UAC-0006 Alvejando a Ucrânia

O aumento significativo em ataques cibernéticos atribuídos ao coletivo hacker UAC-0006 explorando o vetor de ataque de phishing exige ultra-responsividade dos defensores. As últimas campanhas relatadas pelo CERT-UA revelam os esforços contínuos do grupo em distribuir o malware SMOKELOADER, um elemento consistente em seu kit de ferramentas ofensivas. A Plataforma SOC Prime oferece algoritmos de detecção curados e verificados para permitir que os defensores previnam ataques ligados à atividade adversária UAC-0006 abordada no último alerta da CERT-UA. Clique no botão Explorar Detecções para instantaneamente acessar a lista de detecções relevantes alinhadas com o MITRE ATT&CK® framework v14.1 e compatível com linguagens líderes da indústria SIEM, EDR e Data Lake.

Os engenheiros de segurança também podem tirar proveito da coleção abrangente de conteúdo SOC para a detecção de ataques UAC-0006 filtrado de acordo. Siga este link para acessar a pilha de detecção dedicada disponível na Plataforma SOC Prime e contribuir para a defesa proativa de sua organização.

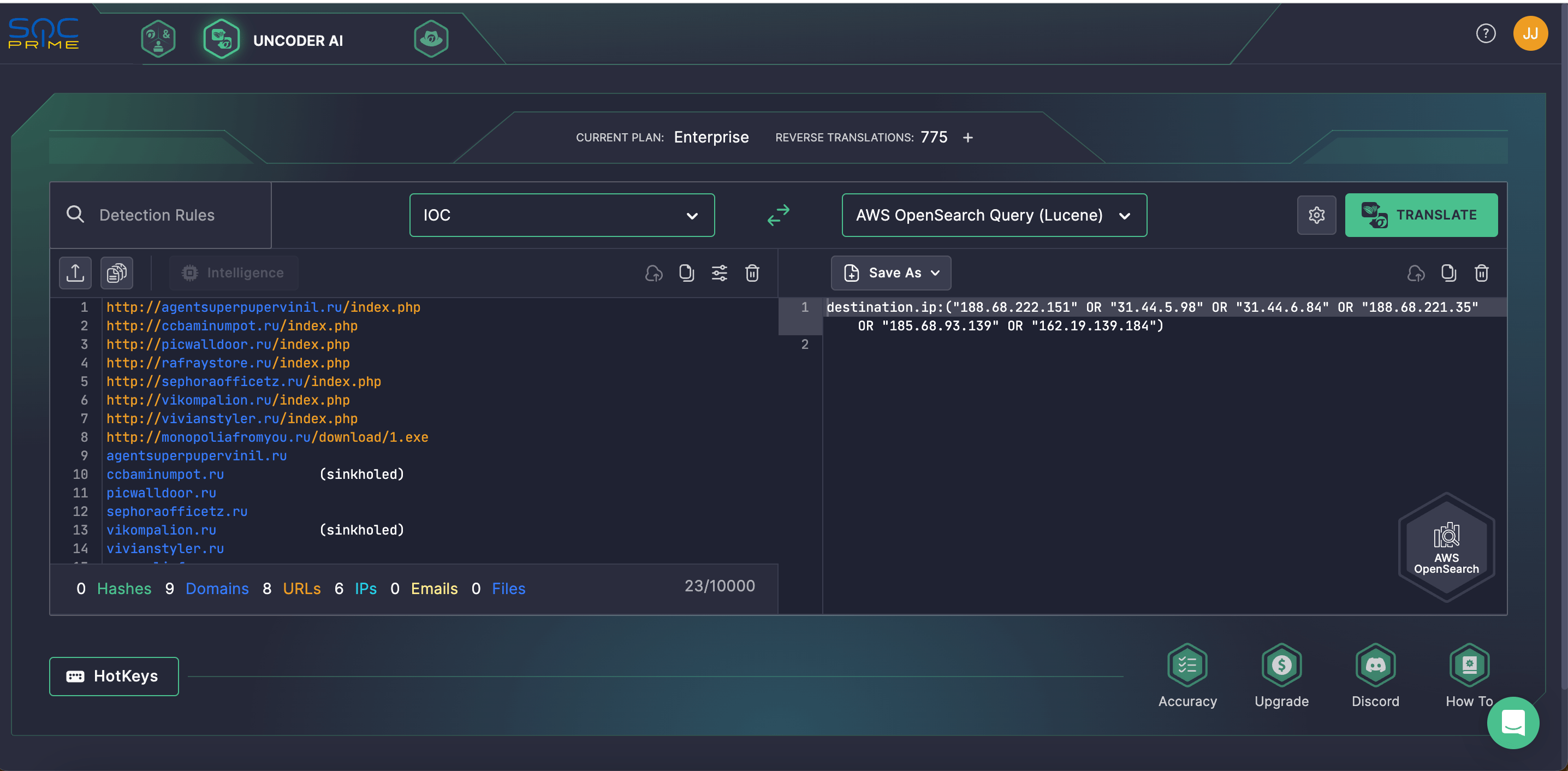

Equipe sua equipe com Uncoder AI para buscar de forma integrada IOC relacionados às ameaças UAC-0006 fornecidas pelo CERT-UA; e automaticamente convertê-las em consultas personalizadas compatíveis com o formato de linguagem de seu SIEM ou EDR.

Contexto MITRE ATT&CK

Utilizar MITRE ATT&CK oferece insights detalhados no contexto das operações ofensivas e TTPs ligadas ao UAC-0006. Confira a tabela abaixo para ver a lista abrangente de regras Sigma específicas que correspondem às táticas, técnicas e sub-técnicas relevantes do ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution User Execution: Malicious File (T1204.002) Scheduled Task / Job: Scheduled Task (T1053.005) Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Masquerading (T1036) Masquerading: Double File Extension (T1036.007) BITS Jobs (T1197) Impair Defenses: Disable or Modify System Firewall (T1562.004) Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) Command and Control Ingress Tool Transfer (T1105)