Olá novamente! Como seguimento a múltiplos lançamentos, entradas de blog e notícias, gostaríamos de fornecer mais detalhes sobre a última encarnação do BlackEnergy na Ucrânia e como os ataques à indústria de Mídia e às empresas de Eletricidade estão relacionados, e ainda mais – fornecer uma visão sobre mais indicadores de comprometimento (IOCs). Vamos começar agradecendo a todos os especialistas em cibersegurança confiáveis que investigam a ameaça e compartilham insights sobre o ataque, alguns nomes notáveis são ESET, CyberX, TrendMicro e iSight. Nós nos concentraríamos no relatório da ESET uma vez que eles estão fornecendo uma das coberturas mais abrangentes sobre o BlackEnergy desde que ele foi avistado pela primeira vez. Agora que temos a análise de um especialista da indústria em mãos, vamos dar uma olhada mais detalhada nos IOC’s e revelar alguns padrões e talvez identificar um TTP.

Algumas pesquisas sobre a Ucrânia apontam que os nomes das compilações do BlackEnergy podem de fato ter algum significado:

- 2015en

- khm10

- khelm

- 2015telsmi – ‘Televisionnye Sredstva Massovoj Informacii’ (como em Mídia de Massa de Televisão)

- 2015ts – Sistema de Transporte?

- 2015stb – STB, um canal de TV ucraniano que foi atacado em outubro durante as eleições, parte do StarlightMedia o maior grupo de transmissão ucraniano

- kiev_o – talvez uma abreviação para KyivOblenergo, rede elétrica de Kyiv

- brd2015

- 11131526kbp – KBP é um código IATA para o Aeroporto Internacional de Boryspil, não foram relatados ataques

- 02260517ee

- 03150618aaa

- 11131526trk – é um canal de TV ‘Ucrânia’, foi atacado em outubro durante as eleições, parte da Ukrainian Media Holding

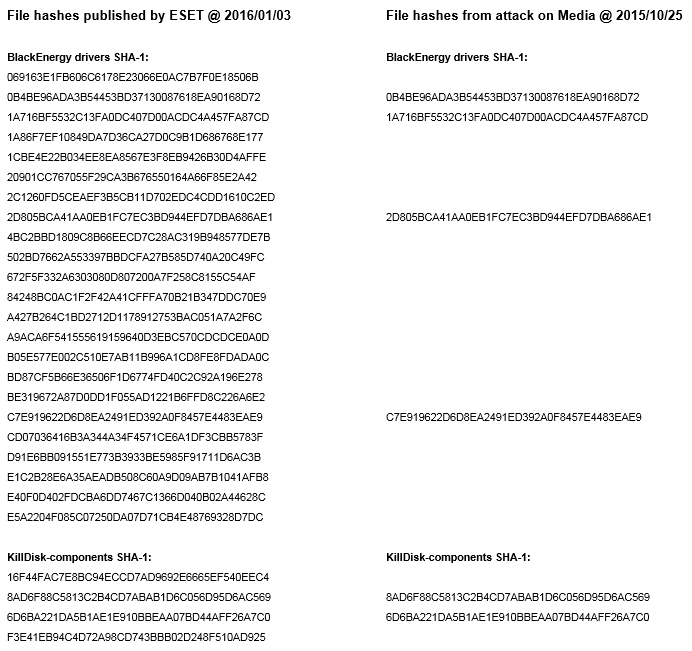

Podemos concluir que os ataques aos provedores ucranianos de mídia e eletricidade estão relacionados? Isso confirmaria nossa afirmação anterior de que o ataque à mídia foi uma Fase 1 de teste de capacidades: causou algum dano, mas não interrompeu a transmissão. No entanto, a Fase 2 interrompeu a eletricidade e acreditamos que mais detalhes seguirão em breve. Vamos verificar os novos IOC’s da ESET e os dos ataques à mídia: Deixaremos as conclusões para você e continuaremos com uma parte muito importante que parece passar despercebida em muitos blogs e artigos – os endereços de C&C (C2). Estes são os endereços C2 atuais conforme relatado pela ESET que permanecem ativos no momento da escrita deste artigo:

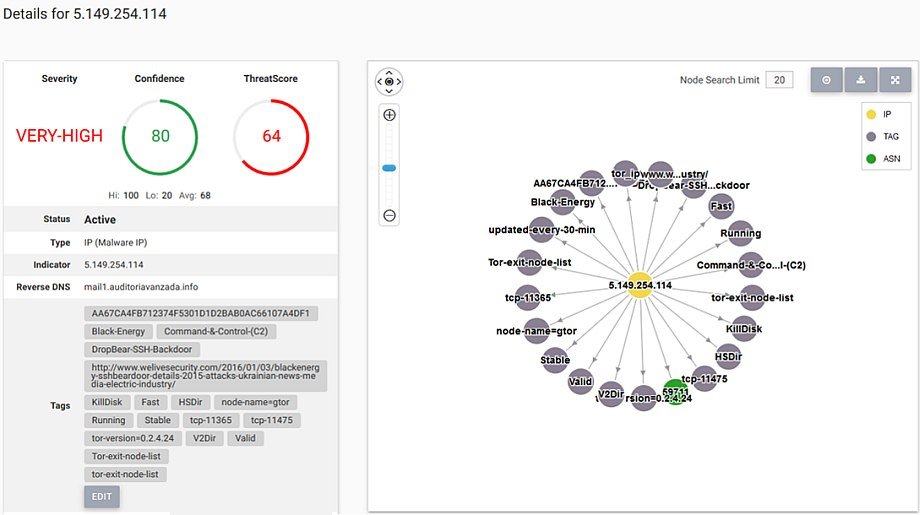

Deixaremos as conclusões para você e continuaremos com uma parte muito importante que parece passar despercebida em muitos blogs e artigos – os endereços de C&C (C2). Estes são os endereços C2 atuais conforme relatado pela ESET que permanecem ativos no momento da escrita deste artigo:5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

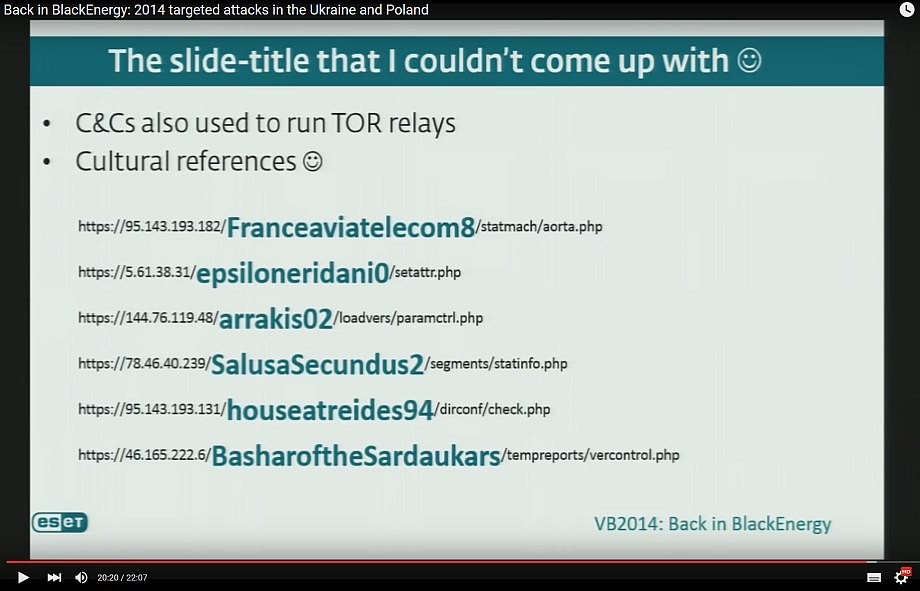

188.40.8.72Se voltarmos no tempo para 2014 e vermos o vídeo da ESET sobre o BlackEnergy 2 podemos encontrar as pistas que precisamos para o TTP a partir deste screenshot do vídeo: As referências culturais decodificadas de base64 que se referem a Dune foram o motivo pelo qual o ataque foi atribuído a um grupo chamado “Sandworm” pela iSight Partners. Temos informações suficientes para montar o TTP completo?

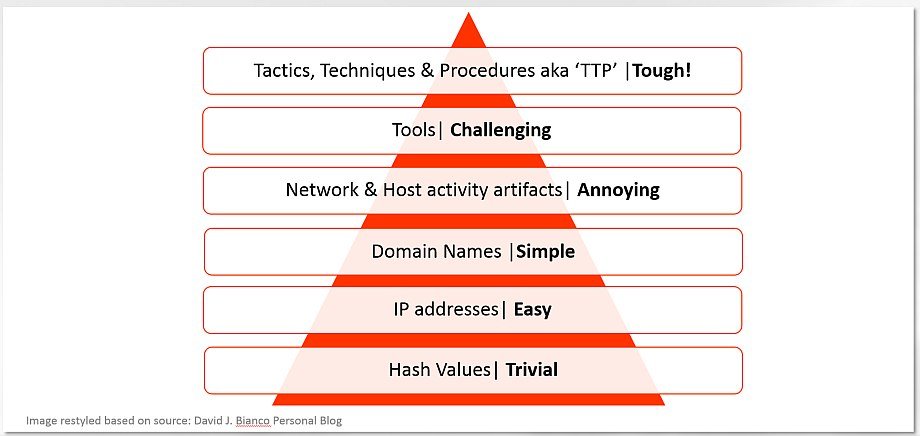

As referências culturais decodificadas de base64 que se referem a Dune foram o motivo pelo qual o ataque foi atribuído a um grupo chamado “Sandworm” pela iSight Partners. Temos informações suficientes para montar o TTP completo? Vamos testar o modelo na prática de baixo para cima.

Vamos testar o modelo na prática de baixo para cima.

- Os valores de hash são novos em comparação com o BlackEnergy 2 (Sandworm).

- Endereços IP de Comando & Controle são novos em comparação com o BlackEnergy 2 (Sandworm).

- Nomes de domínio não são aplicáveis neste caso, mas temos relays Tor presentes (novamente).

- Não temos artefatos de host ou rede fornecidos publicamente (os do ataque à mídia estão aqui)

- A ferramenta usada é uma nova build ou edição do BlackEnergy, sem dúvida sobre isso, mas deixamos a versionamento para os especialistas. O plugin KillDisk é novo em comparação com os ataques de 2014.

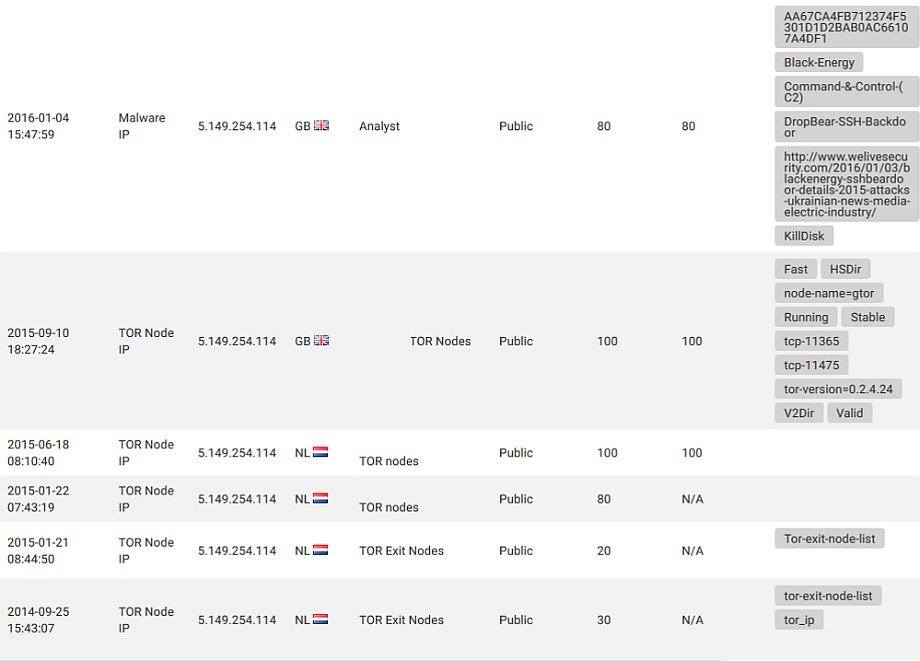

Vemos que os ataques atuais do BlackEnergy usam 6 endereços C2 IPv4 e havia 6 C2’s em 2014, apenas os próprios endereços eram diferentes. Relays Tor foram usados em 2014. Uma rápida pesquisa dos novos IPs C2 nos fornece 1 correspondência baseada em listas públicas de relays Tor. Após alguma pesquisa e análise de inteligência de ameaças, conseguimos identificar que 5 dos 6 endereços C2 tinham que estar relacionados a relays Tor:

Pense nisso por um momento. Temos a mesma ferramenta de ataque em uso, a mesma quantidade de endereços IP C2, Tor é usado para operações APT (novamente) e o mesmo país é atacado, e ICS é atacado (novamente). Uma nova peça é o plugin KillDisk que adquiriu algumas capacidades básicas de IA: ele é capaz de não apenas buscar & destruir os dados que procura, mas também tomar decisões em tempo real, analisando mais de 109 variáveis e escolhendo entre 304 funções. Também temos novos hashes SHA-1 dos drivers diferentes daqueles originalmente atribuídos ao BlackEnergy 2: são novas builds do mesmo dropper ou ele evoluiu como o plugin? Estamos agora lidando com APT otimizada para ataques em escala FireSale para interromper indústrias inteiras? Gostaríamos também de lembrar que BlackEnergy 3 foi mencionado no passado pela F-Secure. Deixamos esta questão para os especialistas em antivírus com recursos e expertise para fornecer uma resposta credível. Ou talvez hoje em dia o BlackEnergy seja fornecido como um pacote IaaS baseado em Tor disponível para todos que tenham bitcoins suficientes para gastar? 😉Dicas de mitigação e detecção proativa.Regularmente atualize seus computadores e softwares, não abra anexos de e-mail estranhos e assegure que seu AV está sempre atualizado pareceria um bom começo. Sabemos com certeza que o BlackEnergy instala drivers modificados que não serão carregados com versões modernas do Windows a menos que sejam executados em modo de teste. Outra forma de colocar esses drivers no sistema requer uma reinicialização, algo que não passará despercebido pela equipe de segurança da informação. Como já relatamos, o BlackEnergy opera com base em drivers do Windows modificados que não são oficialmente assinados, e a instalação de tais drivers requer privilégios de administrador. Outro método de injeção de tais drivers usado durante os ataques é aproveitar uma versão vulnerável do VirtualBox. Quanto à detecção proativa e resposta em tempo hábil, recomendamos focar nisso:

Pense nisso por um momento. Temos a mesma ferramenta de ataque em uso, a mesma quantidade de endereços IP C2, Tor é usado para operações APT (novamente) e o mesmo país é atacado, e ICS é atacado (novamente). Uma nova peça é o plugin KillDisk que adquiriu algumas capacidades básicas de IA: ele é capaz de não apenas buscar & destruir os dados que procura, mas também tomar decisões em tempo real, analisando mais de 109 variáveis e escolhendo entre 304 funções. Também temos novos hashes SHA-1 dos drivers diferentes daqueles originalmente atribuídos ao BlackEnergy 2: são novas builds do mesmo dropper ou ele evoluiu como o plugin? Estamos agora lidando com APT otimizada para ataques em escala FireSale para interromper indústrias inteiras? Gostaríamos também de lembrar que BlackEnergy 3 foi mencionado no passado pela F-Secure. Deixamos esta questão para os especialistas em antivírus com recursos e expertise para fornecer uma resposta credível. Ou talvez hoje em dia o BlackEnergy seja fornecido como um pacote IaaS baseado em Tor disponível para todos que tenham bitcoins suficientes para gastar? 😉Dicas de mitigação e detecção proativa.Regularmente atualize seus computadores e softwares, não abra anexos de e-mail estranhos e assegure que seu AV está sempre atualizado pareceria um bom começo. Sabemos com certeza que o BlackEnergy instala drivers modificados que não serão carregados com versões modernas do Windows a menos que sejam executados em modo de teste. Outra forma de colocar esses drivers no sistema requer uma reinicialização, algo que não passará despercebido pela equipe de segurança da informação. Como já relatamos, o BlackEnergy opera com base em drivers do Windows modificados que não são oficialmente assinados, e a instalação de tais drivers requer privilégios de administrador. Outro método de injeção de tais drivers usado durante os ataques é aproveitar uma versão vulnerável do VirtualBox. Quanto à detecção proativa e resposta em tempo hábil, recomendamos focar nisso:

- Verifique em todos os computadores Microsoft Windows de maneira automatizada quaisquer drivers não oficiais, autoassinados. Scripts Powershell ou ferramentas como OSSEC podem ser utilizados para isso. Para redes grandes e distribuídas, a varredura de IOCs conhecidos pode ser uma opção, um exemplo é fornecido aqui.

- Compartilhe quaisquer arquivos suspeitos que você descobrir ou amostras de malware com seu fornecedor de AV para receber assinaturas o mais rápido possível. Um comentário de uma das vítimas do ataque: “Compartilhamos uma amostra do BlackEnergy com a ESET quando o ataque já estava em andamento e recebemos atualizações de assinatura em menos de 3 horas. Isso não é de forma alguma uma promoção de um único fornecedor de AV, mas um reflexo de suas capacidades. Temos forte confiança de que muitos fabricantes de Segurança de Endpoint oferecem tempos de resposta igual ou melhores, no nosso caso a ESET foi apenas um fornecedor que respondeu primeiro.”

- Crie conteúdo para SIEM para monitorar padrões de ataque, uma nova porta aberta no host, novo serviço mudado para modo de inicialização automática, reinício do servidor, conexão Tor – todos juntos podem fornecer meios para detectar um APT antes que ele cause estragos em seu reino.

Por último e não menos importante, o monitoramento de atividades Tor deve estar na lista de prioridades do CISO de qualquer empresa, MSSP ou organização pública, mas isso é o início de outra história…

Fique seguro! /Equipe SOC Prime