MITRE ATT&CK® 는 실제로 관찰된 예를 기반으로 한 적대적 전술, 기술, 절차(TTPs)의 공개 지식 기반 및 위협을 고려한 사이버 보안 방어 프레임워크입니다. 이 프레임워크에는 가능한 탐지, 완화 방안, 데이터 소스, 플랫폼, 시스템 요구 사항, 관련 그룹, 참고 문헌 등이 포함된 메타데이터가 풍부합니다. ATT&CK의 내용은 온라인에 게시되며 일반적으로 매년 2~3회 업데이트됩니다.

사이버 보안 전문가들은 특정 정보 조각(코드, 정보, 연구)을 MITRE ATT&CK의 TTPs에 맵핑하는 방법론을 사용하여 위협 분석, 탐지 및 대응을 촉진합니다. GitHub에 제공되는 무료 도구를 활용하여 이를 수행할 수도 있습니다. ATT&CK에 익숙해지면 조직의 사이버 보안 태세를 강화할 수 있습니다. 예를 들어 새로운 디바이스 센서를 구현하여, 대부분의 TTPs를 추적할 수 없기 때문에 가시성을 높일 수도 있습니다.

ATT&CK는 또한 협력적 사이버 방어 개념을 촉진합니다. 협력이 중요한 이유는 무엇일까요? 시간을 조금 되돌아가 봅시다. 로버트 C. 마틴은 그의 책 “매우 이상한 행동”을 로그4j의 에서 설명했습니다. 그것은 2008년에 나왔습니다! 만약 우리가 14년 전에 MITRE ATT&CK를 가지고 있었다면, 2022년에 모든 로그4j 드라마를 피할 수 있었을까요?

MITRE ATT&CK 및 행동 기반 위협 탐지

보안 운영과 관련하여, 행동 기반 위협 탐지 는 게임 체인저가 되었습니다. ATT&CK는 특정 공격을 탐지하기 위해 알아두면 좋은 다양한 적대적 행동의 데이터베이스와 같습니다. 예를 들어, 악성 코드가 패커와 함께 제공되면 수백 번 재암호화될 수 있으며, 특정 해시를 찾는 것은 비합리적일 수 있습니다. 대신, 로그온 스크립트를 레지스트리 값으로 추가하는 명령을 실행하는 것과 같은 행동을 보면, 커스텀 검색 쿼리를 생성하여 로그에서 이 행동을 찾을 수 있습니다. 이러한 내용입니다:

(index=__your_sysmon_index__ EventCode=1 Image=”C:\Windows\System32\reg.exe” CommandLine=”*add*\Environment*UserInitMprLogonScript”) OR (index=__your_sysmon_index__ (EventCode=12 OR EventCode=14 OR EventCode=13) TargetObject=”*\Environment*UserInitMprLogonScript”)

(출처: CAR)

행동 기반 접근 방식을 사용하면 SOC 분석가들에게 더 많은 유연성과 정확성을 제공합니다. 그들이 행동을 찾을 수 있는 한, 그것이 파일에서 발생하든 아니든, 또는 파일 자체가 아니더라도(예: API 호출), 중요하지 않습니다.

MITRE란?

ATT&CK 자체는 상표이지만, MITRE는 미국에 본부를 두고 있는 비영리 조직으로, 자회사 비영리 기관 MITRE Engenuity가 있습니다.

흥미로운 공군 프로젝트의 선행 기록을 바탕으로, MITRE는 현재 연방 자금 지원 연구개발 센터를 관리하고 있습니다. ATT&CK 프레임워크 외에도 사이버 보안 분야에서 여러 유용한 이니셔티브를 출시했습니다:

- MITRE Engenuity 재단과 그 위협 정보 방어 센터(23명의 대형 플레이어 회원 포함)

- MITRE Cyber Analytics Repository

- National Cybersecurity Federally Funded Research and Development Center (NCF) NIST 후원

- CVE® 프로그램

- CWE™ 목록

이제 MITRE ATT&CK 프레임워크가 무엇인지 알았으니, 그 구성 블록과 사용 방법을 살펴보겠습니다.

ATT&CK 매트릭스에 무엇이 있나요?

MITRE ATT&CK은 몇 가지 매트릭스를 가지고 있습니다. 매트릭스는 특정 기술 아키텍처에 적용되는 전술과 기술을 시각적으로 표현한 것입니다. 아래에는 매트릭스의 전체 목록(게시 당시)과 해당 온라인 버전의 링크가 나와 있습니다. 매트릭스는 지속적으로 발전하고 업데이트됩니다:

각 매트릭스는 MITRE Navigator 도구를 사용하여 로컬에서 편집할 수 있습니다. SOC 팀은 분석, 보안 운영 및 관리를 목적으로 TTPs에 대한 탐지 및 완화를 매핑하는 데 이를 사용합니다.

MITRE ATT&CK 매트릭스는 특정 기술 도메인에서 관찰된 모든 TTPs를 즉시 볼 수 있게 해줍니다. 따라서 클라우드에서 사용된 공격을 찾기 위한 길고 지루한 과정을 거치지 않고도, 클라우드 매트릭스를 열어 한 화면에서 이를 볼 수 있습니다. 특정 매트릭스에 표시되지 않은 TTPs는 주어진 플랫폼에서 발생하지 않을 것이라는 의미는 아닙니다. 예를 들어, 전체 정찰 전술은 PRE 매트릭스(사전 타협)에 속하지만, 다양한 소프트웨어, 펌웨어 및 하드웨어에서 발생할 수 있습니다.

ATT&CK 대 사이버 킬 체인

MITRE ATT&CK의 대안으로는, 다른 널리 논의되는 프레임워크인 Cyber Kill Chain® 이 존재합니다.

록히드 마틴은 방위와 우주 제조 전문의 글로벌 기업입니다. 국가 기관의 소프트웨어 및 DevSecOps 인프라 개발 및 배포도 다룹니다.

Cyber Kill Chain은 성공적인 사이버 공격을 수행하기 위해 필요한 일련의 단계 작업입니다. 이 프레임워크는 Intelligence Driven Defense® (IDD) 모델의 일부로, 위협 예방, 탐지, 대응을 관리하기 위해 설계되었습니다.

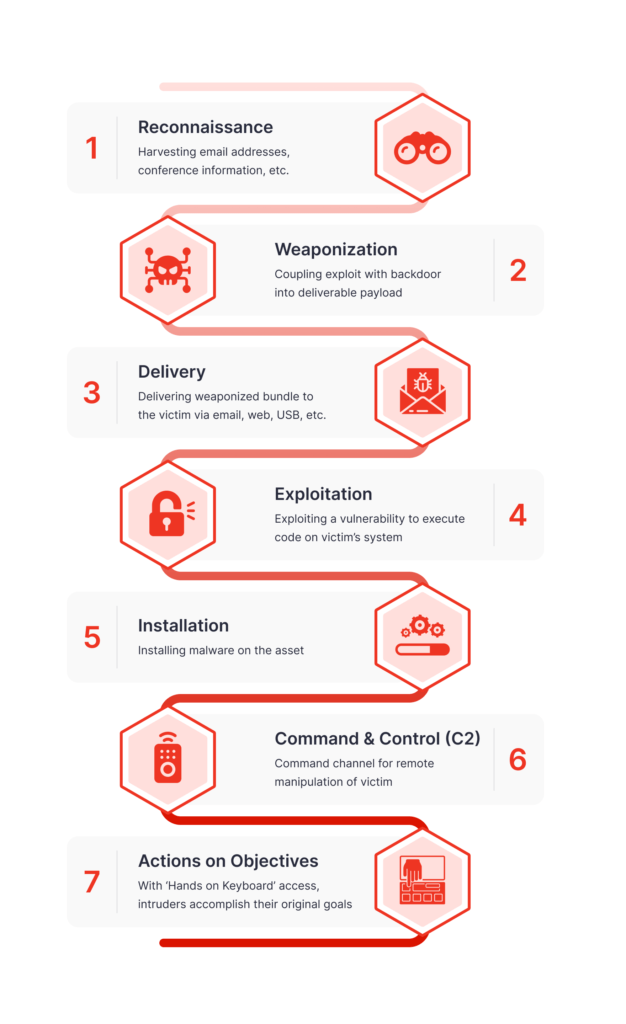

Cyber Kill Chain은 다음과 같이 보입니다:

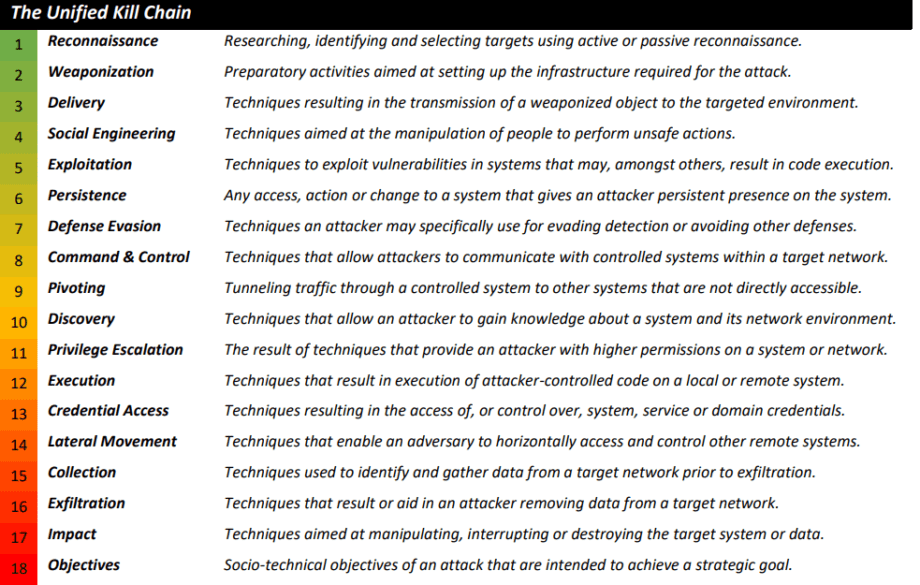

그러나 Cyber Kill Chain 모델은 악성코드와 경계 기반이라는 비판을 받아왔습니다. 또한, 공격자가 A에서 Z로 일직선으로 이동하는 선형 전술을 암시합니다. 실제로 대부분의 공격은 반드시 선형적이지는 않습니다. 그래서 Paul Pols는 18개의 전술을 가진 Unified Kill Chain을 개발했습니다. 전반적으로, 그것은 “ATT&CK meets CKC” 위협 모델처럼 보입니다:

그렇다면 어느 것을 선택해야 할까요?

롯키드 마틴은 각 단계에서 킬 체인을 방어하기 위한 전술적 방어를 제안하는 흥미로운 방어에 의한 공격 방법론을 제안했습니다. 한편, MITRE는 프레임워크를 “살아있는”, 만질 수 있는 도구로 만들어 사이버 보안 워크플로우에 통합할 수 있습니다. 그들은 일부 모호한 기술 탐지 및 완화를 통합하지만, 전체적인 방어 접근 방식을 제안하는 자유를 갖지는 않습니다.

또한 ATT&CK가 기술적 세부 사항에 대한 매우 철저한 설명을 제공하는 동안, Unified Cyber Kill Chain은 적대자의 사회-기술적 목표에 대한 전략적 개요를 통합하려고 합니다.

18개 전술 대 14개 전술의 경우, 대부분이 겹치는 것처럼 보입니다. 예를 들어, 비수평적 사기(spearphishing)와 같은 사회 공학은 ATT&CK의 정찰 전술에 포함됩니다. 그리고 피봇팅은 T1572, 프로토콜 터널링에 포함됩니다.

아마도, 가장 넓은 범위의 사이버 위협을 다루기 위해 두 프레임워크의 업데이트를 따라가는 것이 가장 좋을 것입니다. 이상적으로, SOC 팀은 세 가지 수준의 방어: 운영적, 전술적, 전략적 수준을 목표로 하는 것이 좋습니다.

MITRE ATT&CK 전술이란?

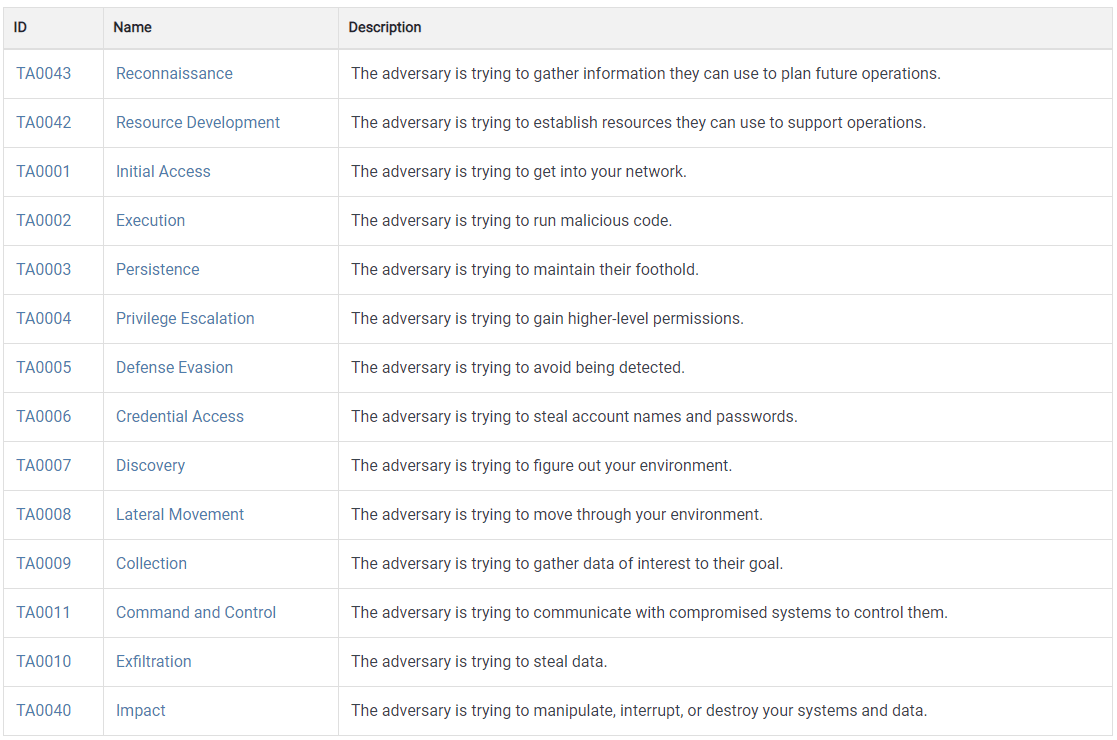

전술 은 ATT&CK 프레임워크의 가장 높은 수준의 카테고리로, 사이버 공격자의 목표를 나타내며 “why“라는 질문에 답합니다. 이 기사를 작성할 당시, 최신판은 vol. 11(2022년 4월에 발행)로, 엔터프라이즈, 모바일, ICS의 3개 도메인에서 14개의 전술을 포함하고 있습니다.

MITRE ATT&CK 기술이란 무엇이며, 얼마나 많은 기술이 포함되어 있습니까?

각 전술은 여러 기술로 구성됩니다. 현재 ATT&CK 버전은 “how“라는 질문에 대한 답을 주는 191개의 기술로 구성되어 있습니다. 이러한 기술에는 액세스 토큰 조작, 아티팩트 숨기기 등과 같은 특정한 행동이 포함됩니다. 하나의 기술은 둘 이상의 전술에 속할 수 있습니다. 예를 들어, 도메인 정책 수정 기술은 방어 회피와 권한 상승 전술 모두에 적용될 수 있습니다. 이러한 관계는 기술 페이지의 오른쪽 상단 창에서 볼 수 있습니다. 또한, 권한 요구 사항, 방어 우회, 버전 기록, 기여자, 완화 조치, 탐지 및 참조 문헌과 같은 유용한 메타데이터를 볼 수 있습니다.

MITRE ATT&CK 하위 기술이란?

하위 기술(버전 11에서는 385개)은 해당 기술을 수행하는 다양한 방법을 설명하는 기술의 작은 부분입니다. 이들은 기술보다 더 정밀하며, 저수준의 기술적 세부사항을 포함합니다. 하위 기술은 기술의 하위 카테고리로 열거되며, 직접적인 종속성을 가집니다. 예를 들어, 하위 기술 T1548.003 수도와 수도 캐치 연결은 기술 T1548, 권한 상승 제어 메커니즘 악용에 속합니다.

MITRE ATT&CK 절차란?

하위 기술 페이지에서는 악성 코드 유형 및 사이버 범죄 그룹과 관련된 절차 예제를 볼 수 있습니다. 절차에는 고유 ID가 없지만, 악성 코드 유형과 사이버 공격 그룹은 열거되고 각자 고유 ID를 가지고 있습니다.

절차는 실제 공격에서 관찰된 하위 기술 구현의 특정 사례를 설명합니다. 각 절차는 현실 세계에서의 악성 코드 실행의 특정 사례이기 때문에 하나 이상의 하위 기술/기술에 속할 수 있습니다.

ATT&CK를 어떻게 사용하나요?

MITRE ATT&CK는 SOC 팀에 의해 여러 경우에 사용될 수 있습니다:

-

기술 통제

- 사이버 위협 인텔리전스

- 보안 모니터링

- 위협 헌팅

- 침투 테스트

- 위협 탐지

- 악성 코드 분석

- 소프트웨어 구성 분석

-

관리 통제

- GRC

- 비용 책정

- 지속적 개선

위협 정보 접근, ATT&CK에 의해 활용된, 조직의 네트워크 상에서 발생하는 사건에 필요한 맥락을 제공합니다. 간단히 말해, 공격 전(선제적 방어, 위험 관리), 공격 중(탐지 및 대응), 공격 후(복구, 보고)의 세 주요 단계 모두에서 유용합니다. 물론 여기서 반대 논리를 주장할 수도 있습니다: 우리 조직이 공격을 한 번도 받은 적이 없는데? 모든 수준에서 ATT&CK를 구현하는 것이 필요할까요?

진실은, 필요한 다층 방어가 모두 제자리에 있더라도 항상 잔여 위험이 있다는 것입니다. 따라서 위험 평가와 정책이 먼저 이루어져야 하며, 관련 사이버 보안 통제의 범위를 정의해야 합니다. 좋은 소식은 ATT&CK가 다양한 유형의 기업 수준의 사이버 소프트웨어에 원활하게 통합되어 SOC 팀이 위의 목록에서 몇 가지 포인트를 한 솔루션 내에서 통합할 수 있다는 것입니다.

MITRE에서 만든 ATT&CK 및 그 이외의 유용한 도구 목록은 다음과 같습니다:

- ATT&CK Navigator

- ATT&CK Python 도구

- ATT&CK Workbench

- CALDERA™ 적 전술 에뮬레이션 플랫폼

- CASCADE 서버

- GitHub 저장소:

SOC Prime의 사이버 위협 검색 엔진 를 탐색하여 CTI 맥락 및 포괄적인 MITRE ATT&CK 참조를 포함한 심층적인 사이버 위협 정보를 즉시 찾을 수 있습니다. 클릭하여 위협 맥락 탐색 아래 버튼을 누르면 유행하는 CVE, APT, 그리고 관련 시그마 규칙과 함께 맥락 메타데이터로 풍부하게 된 익스플로잇에 대한 검색 결과를 얻을 수 있습니다.

전략적 수준에서, ATT&CK와 같은 프레임워크는 APT 공격 및 그에 따른 악의적인 사회-경제적 목표의 증가하는 압박에 맞서기 위해 시도를 하며 더 회복력 있는 사이버 보안 태세를 달성하는 방향으로 나아가는 데 도움을 줍니다. 구조적 분석과 위협 정보 접근은 사이버 방어 전략의 지속적인 개선이나 재정렬을 위한 귀중한 정보를 제공합니다.

MITRE Engenuity 이니셔티브

MITRE ATT&CK는 계속 성장하고 있는 프레임워크입니다. 그렇다면 어떻게 진화할까요? MITRE Engenuity 비영리 재단과 함께, ATT&CK의 진화는 공개된 위협 연구의 수동적 연구를 넘어선 겁니다. Engenuity는 민간 부문과 협력하며 이미 23개의 고프로필 기업 회원을 보유하고 있습니다.

약 2년 전, 재단은 ” 위협 정보 방어 센터“를 출범했으며, 이곳은 ATT&CK 평가라는 정기적인 퍼플 팀 스프린트 시리즈를 주최합니다. 이 프로젝트는 GitHub에서 무료로 다운로드 가능한 에뮬레이션 계획을 제공합니다. 각 조직은 주어진 위협을 자신의 에뮬레이션하여 자체 분석을 수행합니다(MITRE Engenuity는 결과를 순위 매기지 않습니다). 각 참가자의 연구 결과는 이 사이트에 게시됩니다.

문제는 모든 기술이 여러 절차에 의해 실행될 수 있으며, 각 절차는 사용자 정의된 기술의 혼합을 사용할 수 있다는 것입니다. 각 악의적 행위자는 조회 방법에 대한 새로운 탐지에 대응하여 자신의 프로세저를 변경할 수도 있습니다. 따라서 같은 연구를 자체 환경에서 수행하는 다른 공급업체는 귀중한 정보를 제공합니다.

MITRE Engenuity의 또 다른 흥미로운 이니셔티브는 MITRE ATT&CK Defender™ (MAD) 교육 및 인증 프로그램입니다. 1년 동안 MAD Skills Hub에 완전한 접근을 허용하는 유일한 수수료가 있습니다. MAD는 안전 실무자가 새롭게 출현하는 위협과 싸우기 위해 자신의 기술을 지속적으로 업데이트하도록 장려합니다. 그렇기 때문에 그들의 주문형 및 라이브 교육은 정기적으로 새로운 학습 기회를 제공합니다. 결과적으로 한 번 배지를 획득하면 위협 환경이 변하는 대로 갱신해야 합니다.

FAQ: ATT&CK 프레임워크와 SOC Prime의 Detection as Code 플랫폼

ATT&CK를 SOC Prime 플랫폼에서 사용하는 몇 가지 질문을 빠르게 다뤄보겠습니다.

SOC Prime Detection as Code 플랫폼에서 ATT&CK TTPs를 사용해야 하는 이유는 무엇입니까?

ATT&CK에 사이버 보안 노력을 맵핑하면 가능한 가장 넓은 범위를 가장 짧은 시간 내에 커버할 수 있습니다. 그리고 블루팀과 레드팀 모두 품이 많이 든다는 것은 공공연한 비밀입니다. SOC Prime의 Detection as Code 플랫폼에서 ATT&CK를 맵핑하고 결과를 분석하는 것이 훨씬 더 간단해집니다.

우리 플랫폼에서 ATT&CK를 여러 방법으로 사용할 수 있습니다:

- 탐지 콘텐츠 검색

사용 사례: MTTD 감소, 예방 통제

- 위협 맥락 탐색 및 분석

사용 사례: 위협 수색 수행

- 성능 분석

사용 사례: SOC 팀의 효율성 평가

- 도구 및 서비스 평가

사용 사례: 공급 체인에서 오픈 소스 도구를 제외시키기(보안하기 위한 시간과 노력 과다 소요)

- 벤더 이전 또는 상품 중복

사용 사례: 현재 회사가 사용하는 소프트웨어 솔루션 전반에 걸친 위협 범위 제공. 예를 들어, Splunk + Crowdstrike + Securonix

- 위험 관리

사용 사례: 위협 특성 분석 & 업데이트 제공, 격차 분석 등

- SOC ROI 평가

사용 사례: 수행된 작업 및 소비된 시간 및 비용 비교 평가

- 내부 보안 감사

사용 사례: 규제 준수 관리, 인수 합병 등

SOC Prime의 Detection as Code 플랫폼에서 MITRE ATT&CK 프레임워크를 어떻게 사용하나요?

로그인한 후 다음 경로를 사용하세요. SOC Prime의 Detection as Code 플랫폼:

분석 > 고급 검색 or 탐지 엔지니어링

- 검색할 특정 전술, 기술, 하위 기술, 행위자, 도구, 데이터 소스 or 데이터 구성요소로 매핑된 탐지 규칙 및 쿼리 검색을 위해 필터를 사용하세요.

분석 > MITRE ATT&CK 범위

- SOC Prime의 탐지 콘텐츠가 탐색한, 배포한, 또는 API를 통해 다운로드한 TTPs 커버리지를 분석합니다.

- 현 Search Profile에 정의된 TTPs 범위를 MITRE Navigator로 내보내려면 ‘Export’를 클릭하세요. 이미 사용 중인 Navigator 레이어를 가져오려면 Search Profile 생성 시 ‘Import’를 클릭할 수도 있습니다.

자동화 > Search Profiles > 생성 > 기술

- Search Profile에서 기타 매개변수들과 함께 TTPs 목록을 손쉽게 관리합니다.

콘텐츠 > MITRE ATT&CK

- TTPs로 탐지 규칙, 구성 및 콘텐츠 팩을 검색합니다.

콘텐츠 > 고급 검색 > [규칙 이름] > 인텔리전스 > MITRE ATT&CK

- 특정 콘텐츠 조각에 포함된 TTPs를 탐색합니다.

자신 및 팀의 분석 노력뿐만 아니라 팀의 분석 노력도 검토할 수 있습니다. 자동화 및 보고 구성은 처음에는 시간이 좀 걸릴 수 있지만, 일단 설정이 되면 ATT&CK와 매핑된 탐지를 사용하기가 훨씬 더 쉽고 빨라집니다.

SOC Prime 사용자가 등록 없이 MITRE ATT&CK 컨텍스트에 대한 통찰력을 얻을 수 있나요?

네.

SOC Prime의 사이버 위협 검색 엔진 및 관심 있는 탐지 콘텐츠를 검색하세요. TTPs, CVE, 위협 행위자, 로그 소스, 악성 코드 유형, 소프트웨어 제품명 등을 입력하여 검색할 수 있습니다. 검색 엔진 결과가 표시되면 화면 왼쪽 및 상단의 필터를 사용하여 검색 결과를 좁힐 수 있습니다.

MITRE ATT&CK® 보기 토글을 켜서 TTPs로 결과를 정렬하세요. 화면 오른쪽 상단에는 두 개의 아이콘 – 내보내기 가보여질 것입니다 and ATT&CK Navigator로 JSON 파일의 가져오기 및 내보내기 아이콘이 표시됩니다. 사용이 매우 쉽습니다! 한 번 클릭하여 Navigator에서 검색 결과를 MITRE ATT&CK 매트릭스에서 탐색합니다. 두 번 클릭하면 Navigator 레이어에서 TTPs를 가져오고 선택한 항목과 관련된 모든 탐지를 볼 수 있습니다. 그러나, 실제로 자신의 SOC 환경에서 이러한 탐지를 사용하는 것은 SOC Prime의 Detection as Code 플랫폼에 등록되어 있는 경우에만 가능합니다. of JSON files to and from the ATT&CK Navigator. Using them is super easy! One click – and you’re on Navigator, exploring the detection content search results on a MITRE ATT&CK matrix. Two clicks – and you’ve imported the TTPs from your Navigator layer and see all the detections relevant to your selection. However, the actual use of those detections in your SOC environment is only possible if you’re registered at the SOC Prime’s Detection as Code platform.

결론

MITRE ATT&CK는 많은 것을 의미합니다. 이것은 완벽하게 정리된 데이터의 아름다움입니다. 협업 능력의 향상입니다. 전략적 움직임입니다. 또한 클린 아키텍처의 철학에 관한 것이기도 하며, 이는 비즈니스 로직이 특정 도구에 의존하지 않는 경우 코딩에 종종 사용됩니다. 사이버 보안 컨텍스트에서, 단일 탐지의 논리는 다양한 보안 계층뿐만 아니라 수평적으로 동등한 솔루션, 도구 및 포맷에서도 전환 가능합니다.

MITRE Corp.는 적대적 전술, 기술 및 공통 지식(ATT&CK)을 무료로 개방하여 협력적 위협 방어 접근을 촉진하며, 커뮤니티, 민간 부문 및 정부를 하나로 모읍니다. 각 사이버 공격 조치의 열거 및 설명은 새로운 방법론 및 위협 모델을 구현하고 프로세스를 자동화하며 위협을 효과적으로 분석할 기회를 제공합니다.

MITRE ATT&CK에 매핑된 주문형 Detection-as-Code 콘텐츠로 위협 탐지 범위를 향상합니다. 선택하세요 주문형 구독 플랜 사이버 방어에 맞춰 정교화된 탐지 콘텐츠를 제공받아 새로운 위협에 선제적으로 대응하세요.