금전적 동기를 가진 그룹으로 확인된 UAC-0006 은 2023년 내내 우크라이나를 대상으로 하는 피싱 공격을 활발히 진행해 왔습니다. CERT-UA 팀은 2024년 봄에 사이버 위협 환경에서 UAC-0006의 재등장을 보고합니다. 진행 중인 캠페인에서 해커들은 SMOKELOADER, 그룹의 적대 도구 키트에서 흔히 볼 수 있는 악성 샘플을 배포하려고 시도합니다.

UAC-0006 최신 활동 분석 SMOKELOADER 전파

2023년 내내, 금전적 동기를 가진 그룹이 UAC-0006 여러 공격적인 피싱 캠페인에서 대규모로 우크라이나를 공격했으며, 금융 주제 미끼를 이용하고 and abusing ZIP 및 RAR 첨부 파일을 악용하여 SMOKELOADER를 배포합니다.

2024년 5월 21일, CERT-UA는 새로운 경고 를 발행했으며, 이는 UAC-0006과 관련된 공격 활동의 상당한 증가를 기반으로 한 것입니다. 해커들은 적어도 두 개의 캠페인을 진행했으며, 이는 그룹의 이전 캠페인에서 관찰된 행동 패턴과 유사한 SMOKELOADER 악성코드를 배포하려는 것입니다. 최신 공격 작업은 실행 파일이 포함된 이미지를 포함하는 ZIP 아카이브와 함께 PowerShell 명령 실행 및 다운로드, 다른 실행 파일 실행이 가능한 매크로가 포함된 Microsoft Access 파일을 담고 있는 이메일을 포함합니다.

초기 접근 단계가 성공적으로 이루어진 후, 적들은 TALESHOT과 RMS를 포함한 무기화된 악성코드를 감염된 기기에 다운로드합니다. 현재 봇넷은 수백 대의 영향을 받은 컴퓨터로 구성되어 있습니다. CERT-UA는 가까운 미래에 원격 은행 시스템과 관련된 사기 작업이 증가할 가능성이 있음을 추측합니다.

방어자들은 회계 자동화 워크스테이션의 보안을 신속히 강화하고, 감염 위험을 제거하기 위한 필요한 정책 및 보호 메커니즘을 구현할 것을 강력히 권장합니다.

우크라이나를 표적으로 하는 UAC-0006 공격 탐지

피싱 공격 벡터를 악용한 UAC-0006 해킹 집단에 기인한 사이버 공격의 상당한 증가는 방어자들의 초고속 대응을 요구합니다. CERT-UA가 보고한 최신 캠페인은 SMOKELOADER 악성코드를 배포하려는 그룹의 지속적인 노력을 드러내며, 이는 그들의 공격 도구 키트에서 일관된 요소입니다. SOC Prime 플랫폼은 최신 CERT-UA 경고에 언급된 UAC-0006 적대 활동에 연결된 공격을 사전에 차단할 수 있는 큐레이팅된 검증 탐지 알고리즘을 제공합니다. 탐지 탐색 버튼을 클릭하고 프레임워크 v14.1과 일치하는 관련 탐지 목록을 즉시 드릴다운 하세요. 프레임워크 v14.1과 일치하는 관련 탐지 목록을 즉시 드릴다운 하세요.® 탐지 탐색 보안 엔지니어들은 또한 UAC-0006 공격 탐지를 위한 SOC 콘텐츠의 포괄적인 컬렉션을 활용하여 적절하게 필터링할 수 있습니다.

Security engineers can also take advantage of the comprehensive collection of SOC content for UAC-0006 attack detection filtered accordingly. Follow SOC Prime 플랫폼에서 제공하는 전용 탐지 스택에 도달하고, 여러분의 조직의 능동적 방어에 기여하세요. 팀을

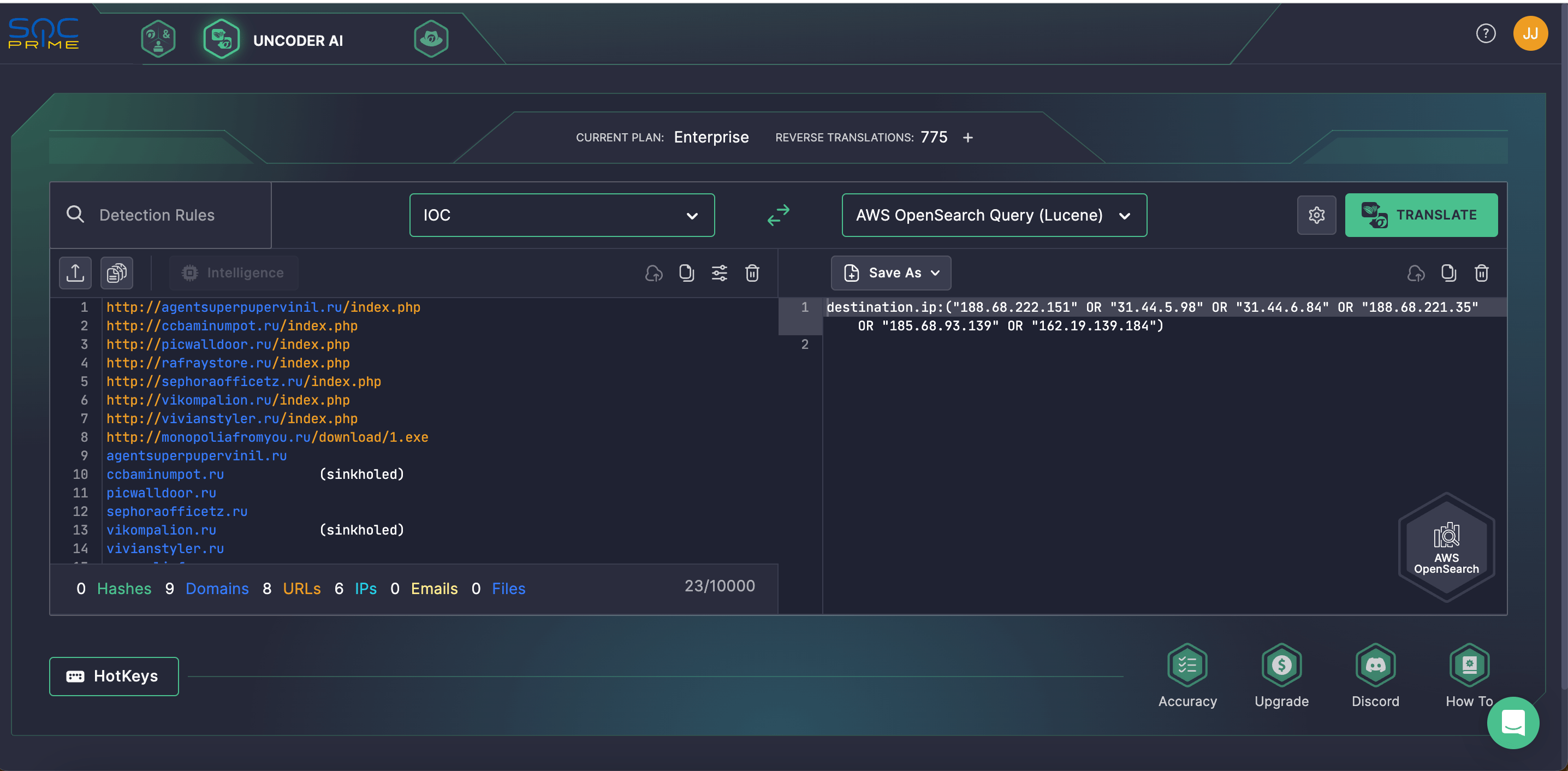

로 장비하여 UAC-0006 위협과 관련된 로 장비하여 UAC-0006 위협과 관련된 IOC를 문제없이 검색하고 SIEM 또는 EDR 언어 형식과 호환되는 맞춤형 쿼리로 자동 변환합니다. MITRE ATT&CK 컨텍스트

MITRE ATT&CK를 활용하면 UAC-0006과 연결된 공격 작업 및 TTP의 컨텍스트에 대한 자세한 통찰력을 제공합니다. 아래 표를 확인하여 관련 ATT&CK 전술, 기술 및 하위 기술에 해당하는 구체적인 Sigma 규칙 목록을 확인하세요. Tactics

Techniques

Sigma Rule

Initial Access

Phishing: Spearphishing Attachment (T1566.001)

Execution

User Execution: Malicious File (T1204.002)

Scheduled Task / Job: Scheduled Task (T1053.005)

Command and Scripting Interpreter: PowerShell (T1059.001)

Command and Scripting Interpreter: Windows Command Shell (T1059.003)

Persistence

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001)

Defense Evasion

Masquerading (T1036)

Masquerading: Double File Extension (T1036.007)

BITS Jobs (T1197)

Impair Defenses: Disable or Modify System Firewall (T1562.004)

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005)

Command and Control

Ingress Tool Transfer (T1105)

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | User Execution: Malicious File (T1204.002) | |

Scheduled Task / Job: Scheduled Task (T1053.005) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

BITS Jobs (T1197) | ||

Impair Defenses: Disable or Modify System Firewall (T1562.004) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Command and Control | Ingress Tool Transfer (T1105) |

Utilizing MITRE ATT&CK offers detailed insights into the context of offensive operations and TTPs linked to UAC-0006. Check out the table below to view the comprehensive list of specific Sigma rules that correspond to the relevant ATT&CK tactics, techniques, and sub-techniques. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution User Execution: Malicious File (T1204.002) Scheduled Task / Job: Scheduled Task (T1053.005) Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Masquerading (T1036) Masquerading: Double File Extension (T1036.007) BITS Jobs (T1197) Impair Defenses: Disable or Modify System Firewall (T1562.004) Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) Command and Control Ingress Tool Transfer (T1105)