SOC Prime는 글로벌 조직이 번개 같은 속도로 신흥 위협을 효율적으로 탐색할 수 있도록 협업 사이버 방어를 위한 가장 크고 진보된 플랫폼을 운영합니다. SOC Prime의 Detection as Code 플랫폼 Sigma 기반 최신 위협 탐지 콘텐츠를 큐레이트하고 25개 이상의 SIEM, EDR, 그리고 XDR 플랫폼과 통합합니다. 180,000개 이상의 검증되고 맥락을 풍부하게 한 탐지 및 대응 알고리즘의 광범위한 컬렉션이 지속적으로 업데이트되고 MITRE ATT&CK® 프레임워크와 정렬되어 조직의 공격 표면에 맞는 위협에 대한 가시성을 높입니다.

이 블로그 기사에서는 Humio 클라우드 기반 솔루션을 사용하는 팀을 위한 SOC Prime 플랫폼의 SOC 운영 효율성을 최대화하고 단순화하기 위한 가장 중요한 기능을 다룹니다.

SOC Prime의 플랫폼을 Humio 환경에 맞추기

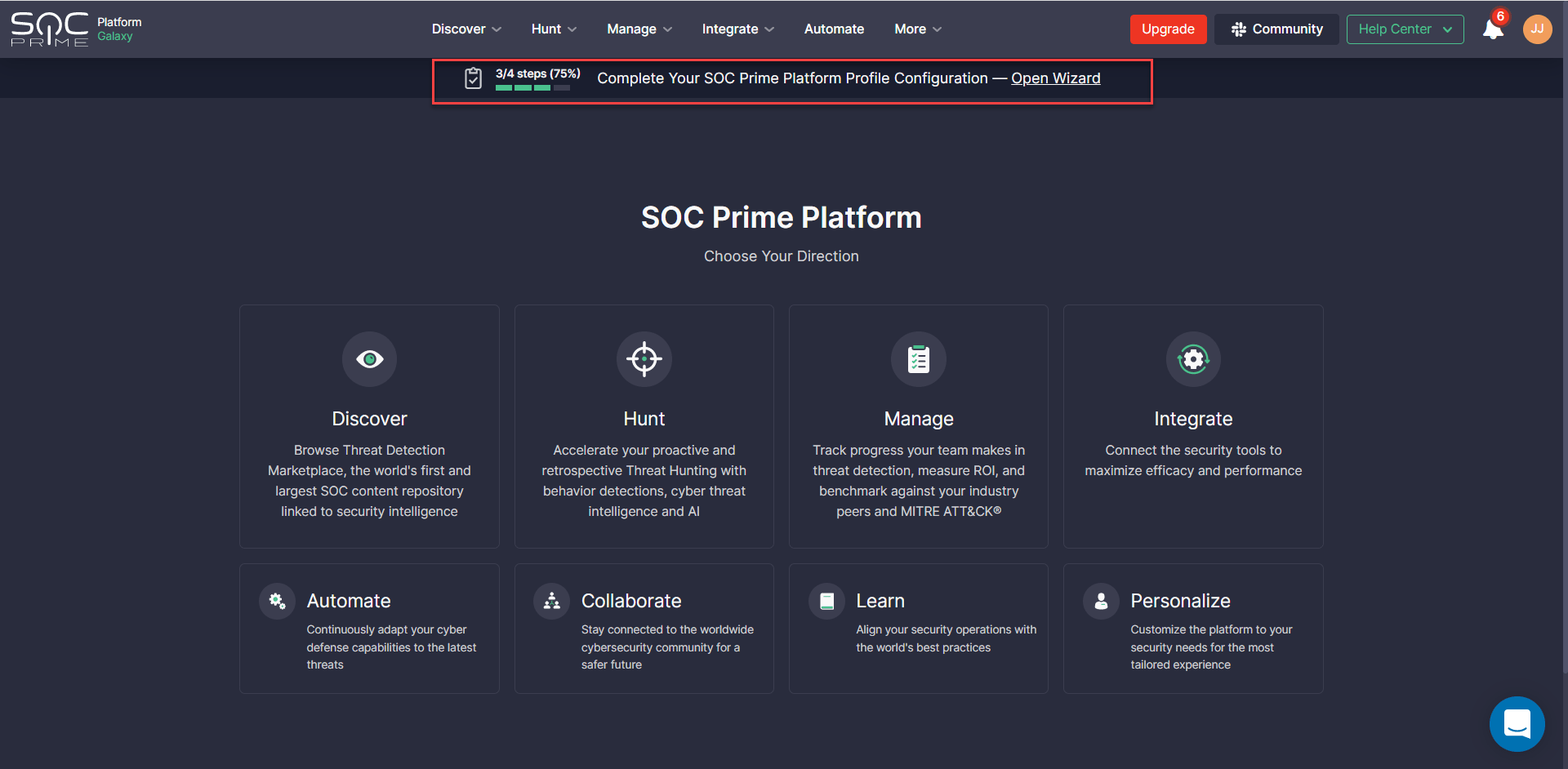

SOC Prime 플랫폼의 신규 사용자는 온보딩 마법사 를 사용하여 조직에 특정한 환경에 맞게 플랫폼 경험을 맞춤화합니다. 이 맞춤형 설정은 위협 탐지 기능을 강화하고 위협 사냥 속도를 높이며 SOC Prime 솔루션에서 즉각적인 가치를 제공합니다.

현재 SOC Prime 구독자도 보안 요구 사항에 맞게 플랫폼 경험을 맞춤화하고 위협 탐지 및 사냥 경험을 즉시 극대화하기 위해 누락된 설정을 채우도록 요청받습니다. 시작하려면 각 화면 상단에 나타나는 알림에서 마법사 열기 를 클릭하고 설정을 진행하십시오.

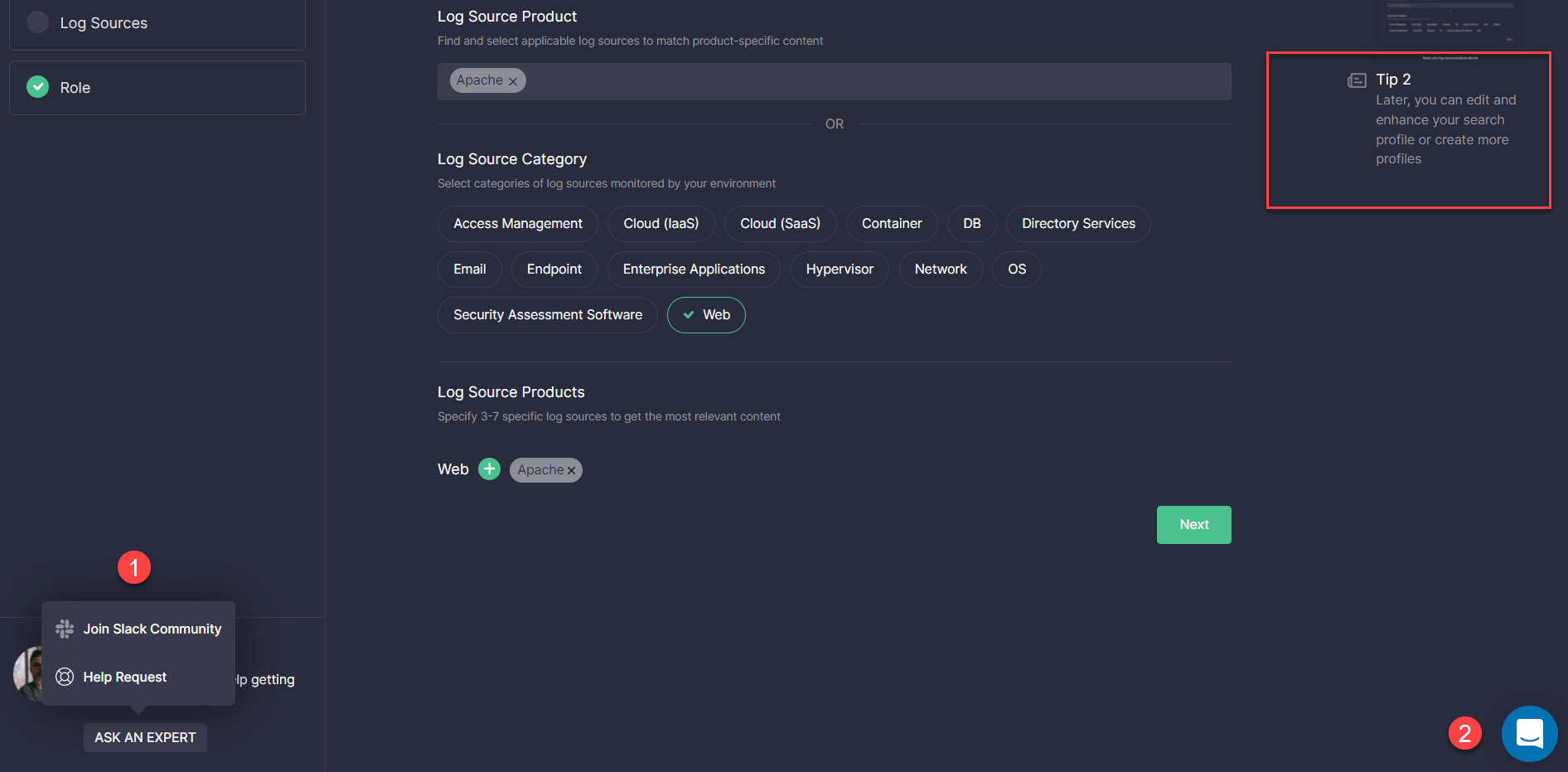

전체 설정 절차 동안, Humio 고객은 오른쪽의 팁 섹션의 짧은 비디오 튜토리얼을 시청하여 온보딩 경험을 단순화할 수 있습니다. 대안으로는 다음 방법 중 하나로 도움을 요청할 수 있습니다:

- Slack 채널을 통해 Slack 커뮤니티 전문가에게 문의하거나 도움 요청을 제출하십시오.

- Intercom 채팅을 통해 즉각적인 지원을 요청하고 SOC Prime 전문가와 연락하십시오.

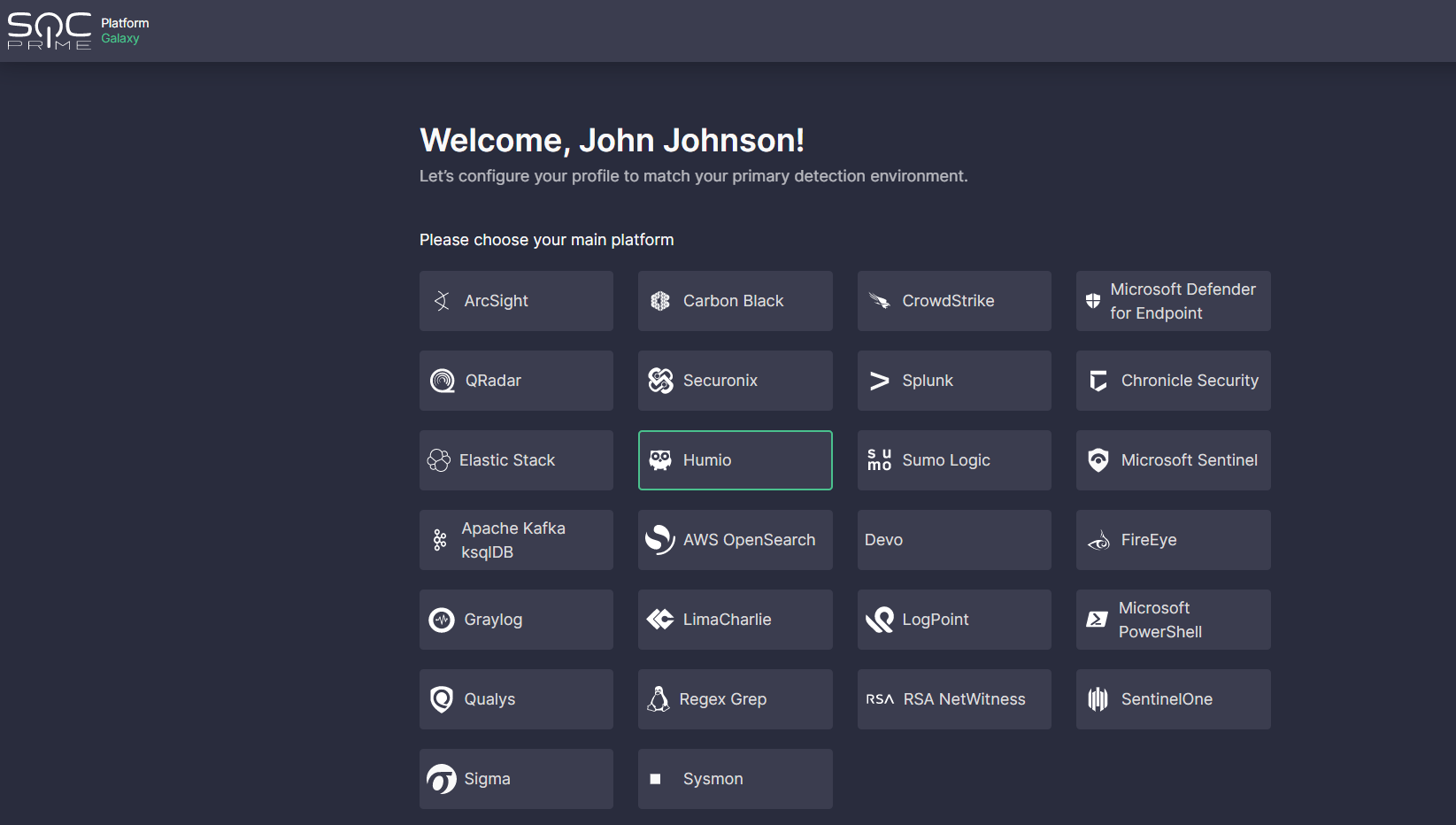

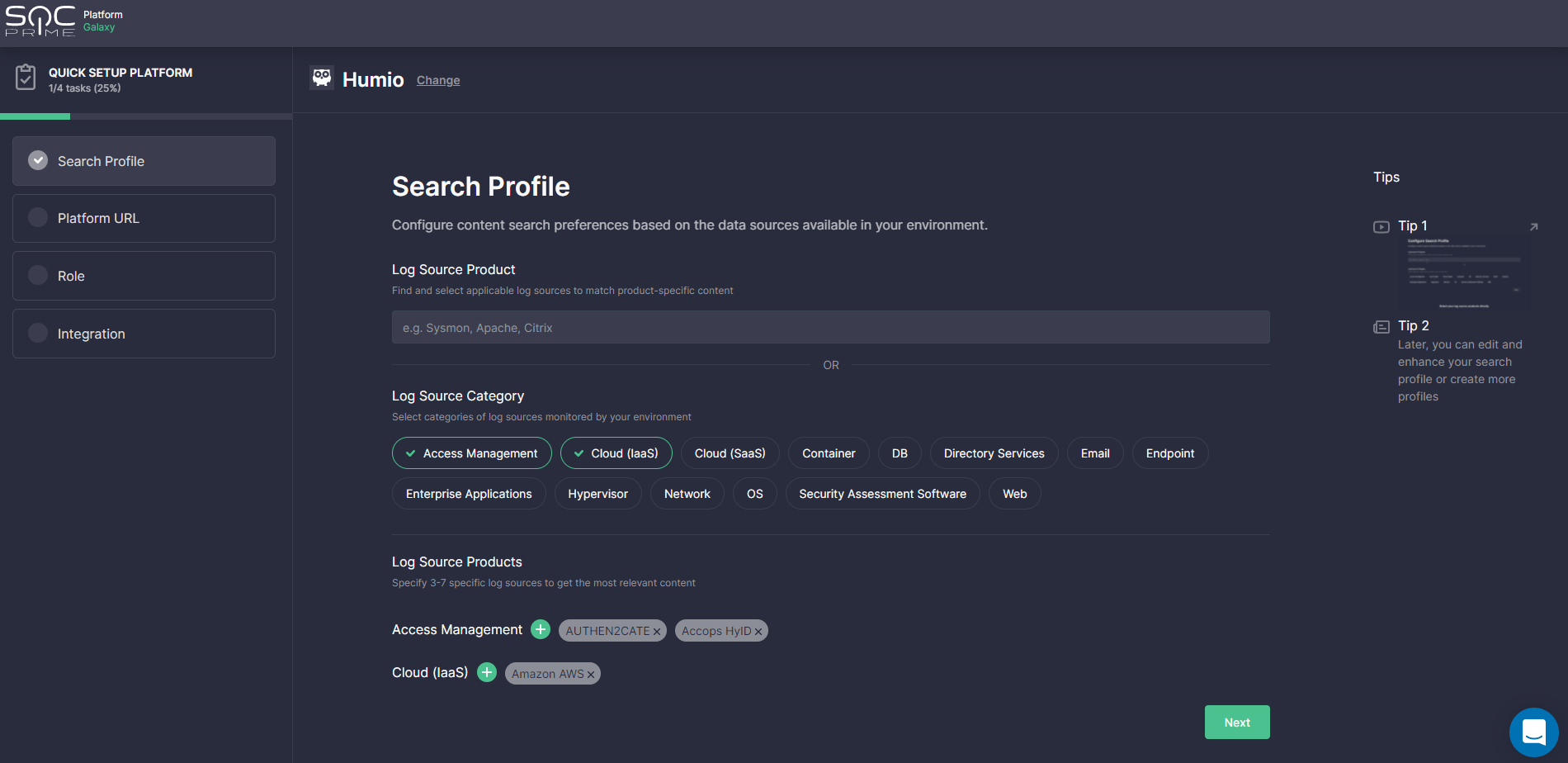

Humio 사용자에게 온보딩 과정은 다음의 다섯 가지 단계로 구성됩니다:

- 선택한 Humio 플랫폼을 미리 정의된 옵션 목록에서 선택하십시오.

-

설정 온보딩 검색 프로필 을 설정하여 Humio 환경에 관련된 데이터 소스에 대한 탐지 콘텐츠 검색을 맞춤화합니다. 여기에서 미리 정의된 옵션 목록에서 바로 로그 소스 제품 세트를 선택하거나 먼저 카테고리를 선택한 다음 관련 제품을 선택할 수 있습니다. 제공된 로그 소스 제품이 하나 이상 제공되면 다음 을 클릭하십시오.

설정 후에는 이 검색 프로필을 고급 검색 페이지, MITRE ATT&CK® 커버리지, 그리고 로그 소스 커버리지 대시보드에 적용하여 실제 환경 요구에 맞게 콘텐츠 검색을 조정할 수 있습니다.

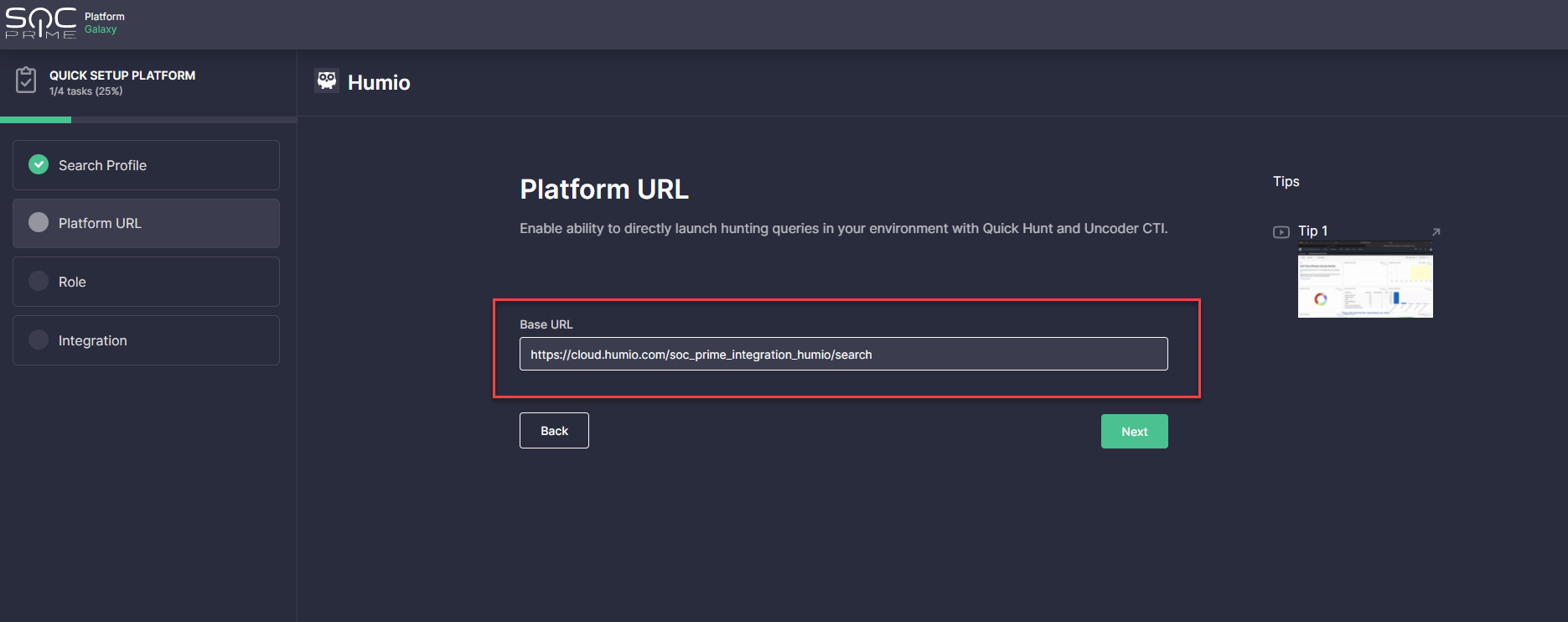

- , 플랫폼 URL 을 제공하여 사냥 환경을 설정하십시오. 이러한 설정은 SOC Prime의 Quick Hunt 및 Uncoder CTI 모듈로 Humio 클라우드 인스턴스에서 즉시 사냥 쿼리를 실행할 수 있게 해 줍니다. Humio 클라우드 인스턴스에 로그인하여 통합에 사용할 저장소 링크를 복사하고 온보딩 마법사의 기본 URL필드에 붙여 넣으십시오. Base URL field of the onboarding wizard.

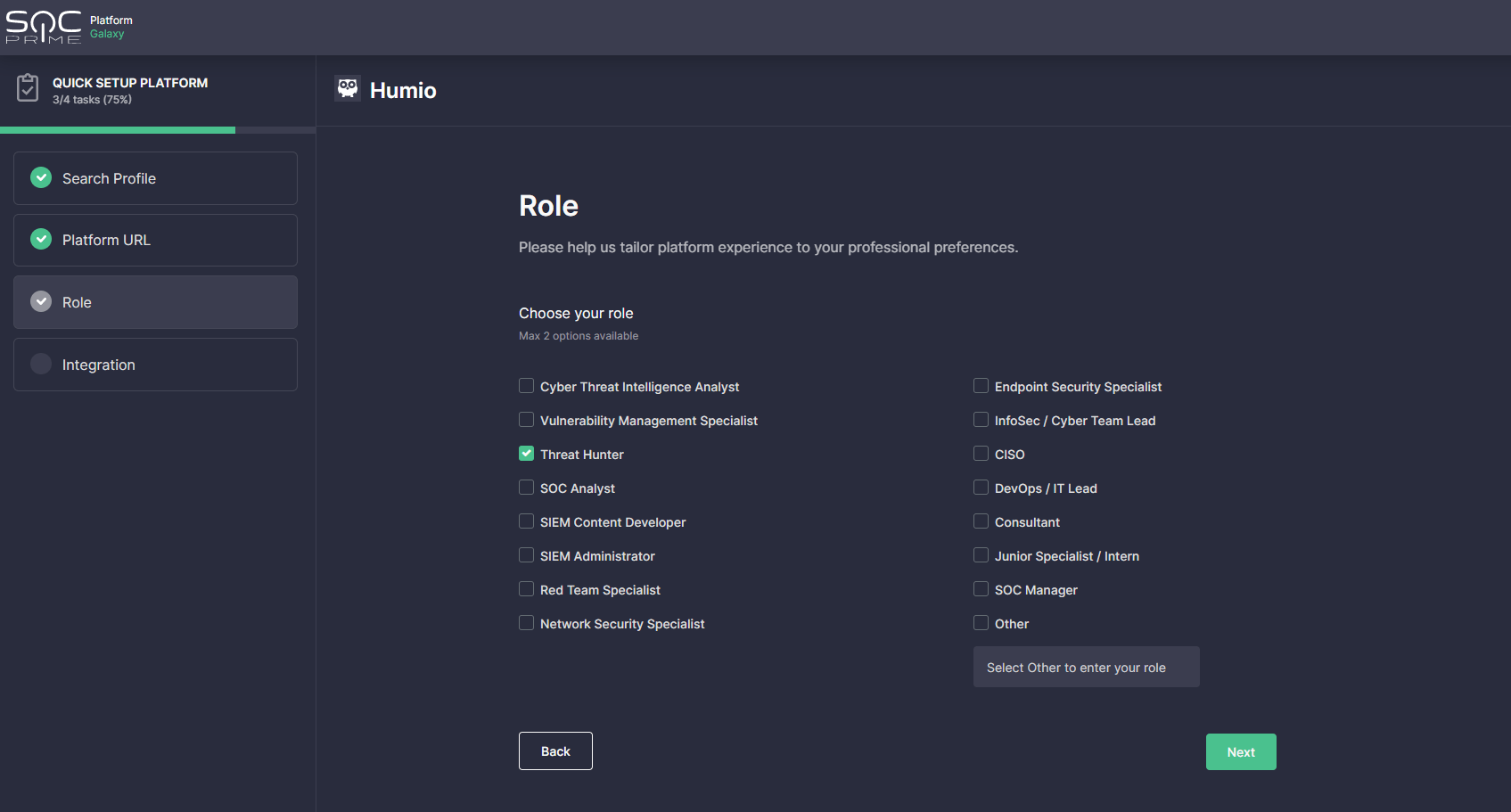

- 선택적으로 전문 역할을 선택하여 가장 개별화된 플랫폼 경험을 얻으십시오. 보안 전문가들은 대부분 두 가지 옵션만 선택하거나 다른 필드에 다른 역할을 채울 수 있습니다.

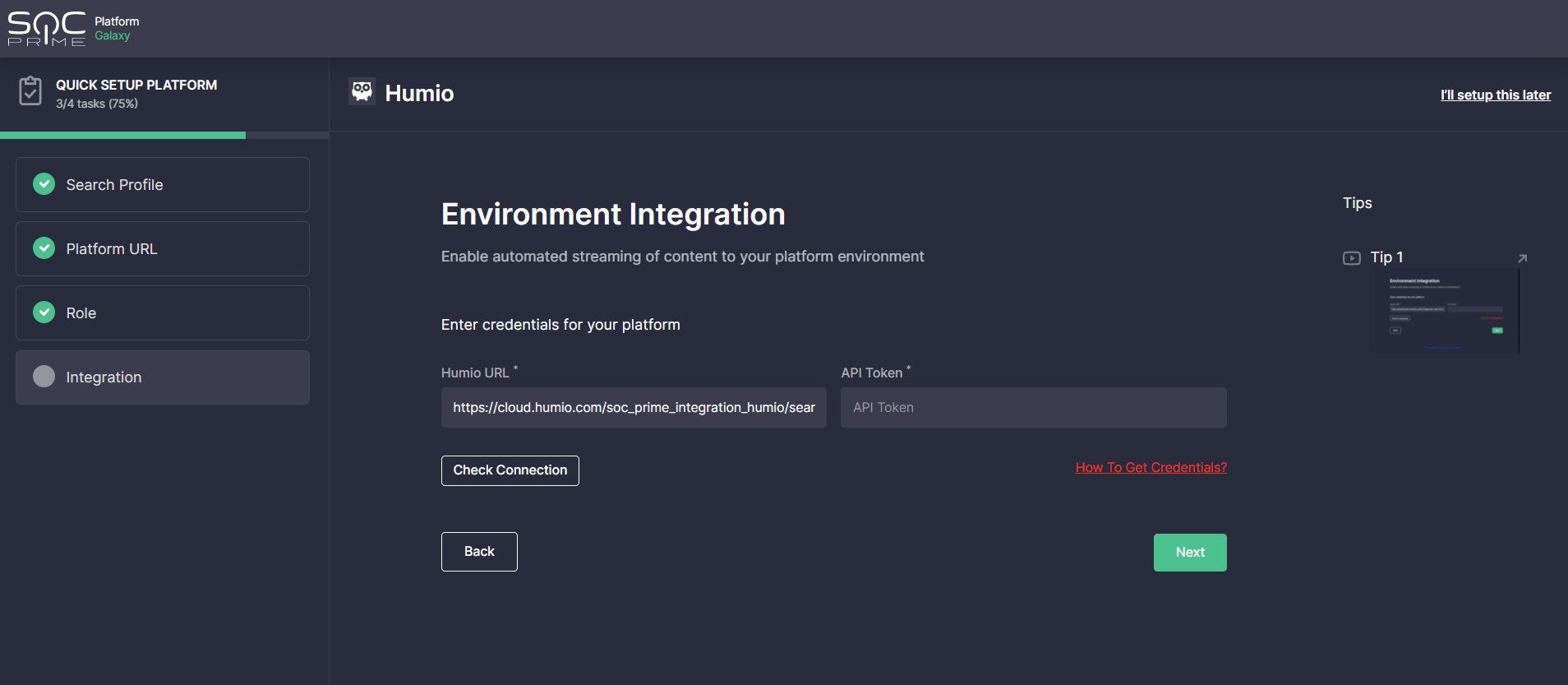

-

설정 환경 통합 — 대상 환경과 함께 완전한 API 구성을 설정하여 Humio 클라우드 인스턴스로 탐지 로직 자동 스트리밍을 가능하게 합니다. 3단계에서 설정을 완료 한 후 Humio 기본 URL이 해당 필드에 자동으로 채워집니다. automated streaming of detection logic to your Humio cloud instance. After completing the 플랫폼 URL settings at step 3, your Humio base URL will be automatically populated in the corresponding field.

API 토큰을 얻으려면 Humio 클라우드 인스턴스로 이동하여 통합에 사용할 저장소와 연결된 계정 관리 를 클릭하십시오. 그런 다음 API 토큰 을 계정 설정에서 선택하고 새 API 토큰 생성 버튼을 클릭하십시오. 표시된 팝업에서 토큰 갱신 버튼을 클릭하고 새로 생성된 토큰을 복사한 후 SOC Prime의 온보딩 마법사의 API 토큰 필드에 붙여넣으십시오. API Token field on SOC Prime’s onboarding wizard.

구성이 완료되면 연결 확인 버튼을 클릭하십시오. 연결이 성공하면 Humio 통합이 완료되어 SOC Prime 플랫폼의 모든 기능을 사용할 준비가 완료됩니다.

위협을 검색하고 한 번의 클릭으로 Humio 인스턴스에 탐지를 배포하십시오

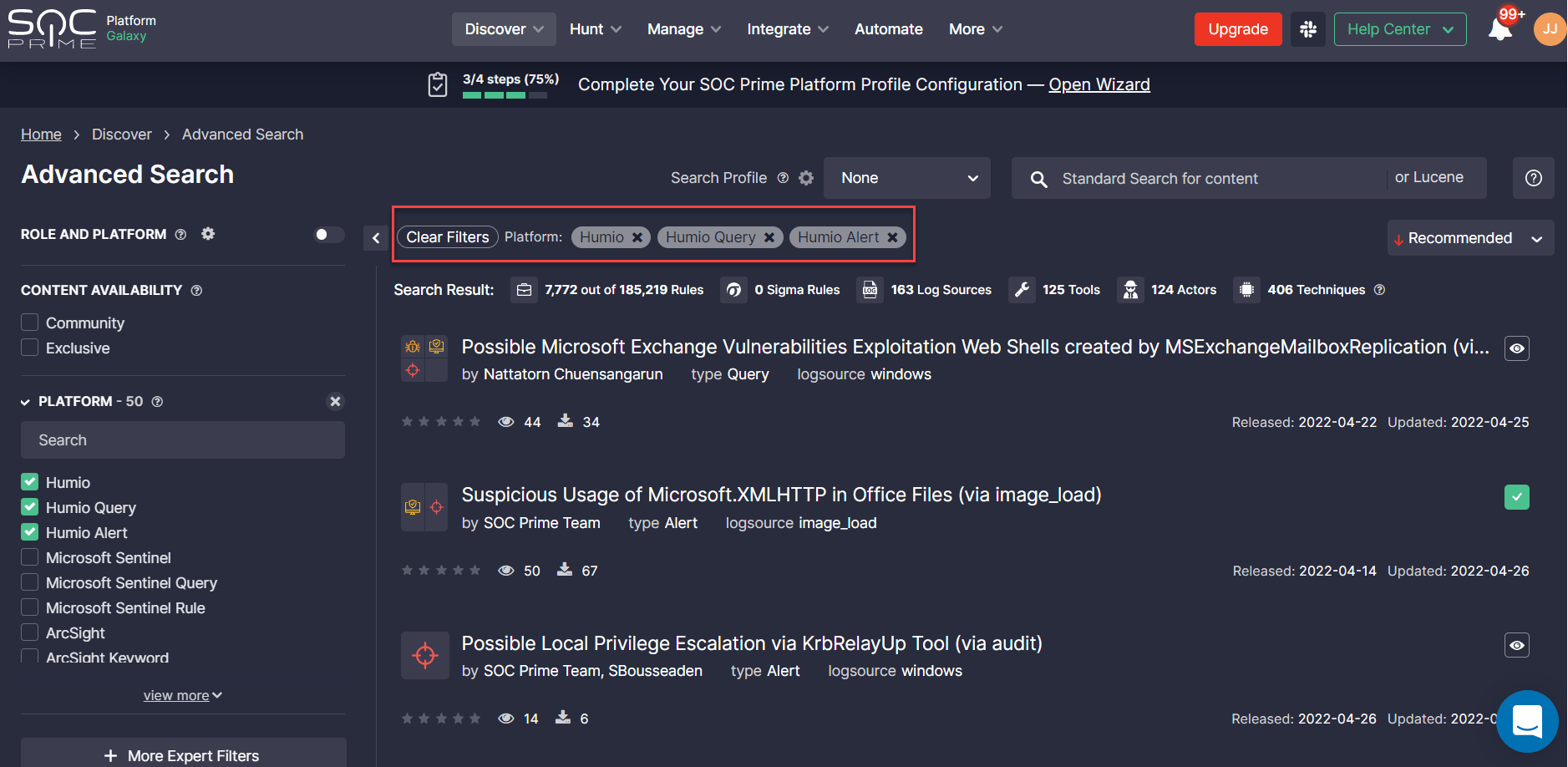

Humio 탐지 규칙 전체 컬렉션에 접근하려면 SOC Prime 플랫폼에 로그인한 후 디스커버 > 고급 검색 을 선택하십시오. 보안 전문가는 Humio 플랫폼별 또는 Humio 특화 콘텐츠 유형별로 콘텐츠를 필터링할 수 있습니다 — 알림 or 쿼리. 적용 후, 콘텐츠 항목 페이지로 내려가서 Humio 클라우드 네이티브 언어 형식으로 변환 가능한 탐지 소스 코드를 접근합니다.

Humio 환경을 위해 온보딩 마법사 설정하면 콘텐츠 항목 페이지에 해당 플랫폼 형식으로 규칙 소스 코드가 자동으로 표시됩니다. 사전에 Humio 플랫폼별로 콘텐츠를 필터링할 필요가 없습니다.

선택한 콘텐츠 유형에 따라 Humio 환경에 맞춤화된 자동 탐지 기능 중 하나를 선택할 수 있습니다.*:

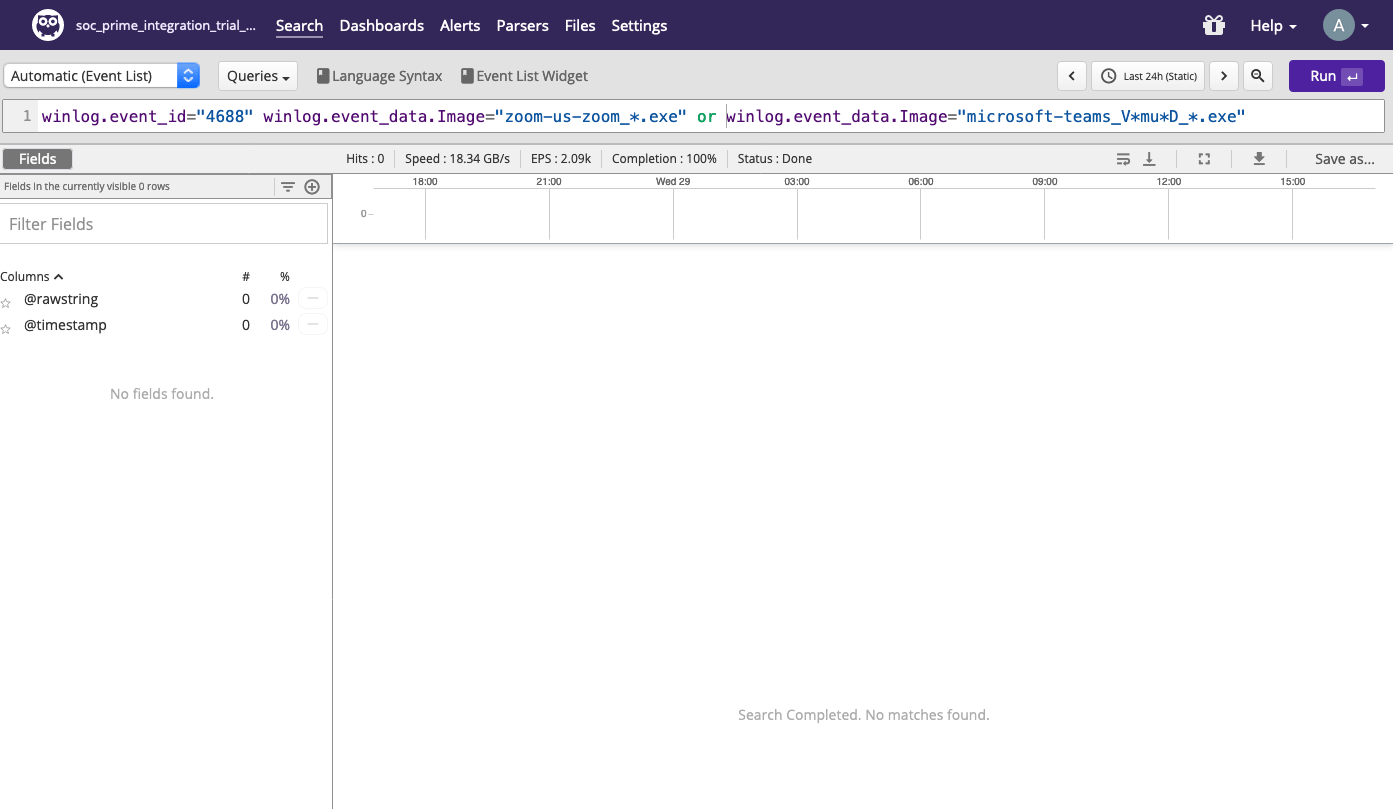

- 오직 클릭 한 번으로 Humio 쿼리로 위협 검색 Humio에서 검색 버튼을 클릭하십시오.

- Humio 알림을 자동으로 배포 Humio에 배포 버튼을 통해 가능합니다.

*이러한 작업은 환경 통합 단계 5의 설정 완료 후 사용 가능합니다 온보딩 마법사. 자동 검색 및 배포 작업 모두를 위해 미리 구성된 환경 중 하나를 선택해야 합니다.

또는 클릭보드로 복사 버튼을 사용하여 소스 코드를 수동으로 복사한 후 즉시 Humio 쿼리 또는 알림을 클라우드 환경에 붙여넣어 탐지 규칙을 실행할 수 있습니다.

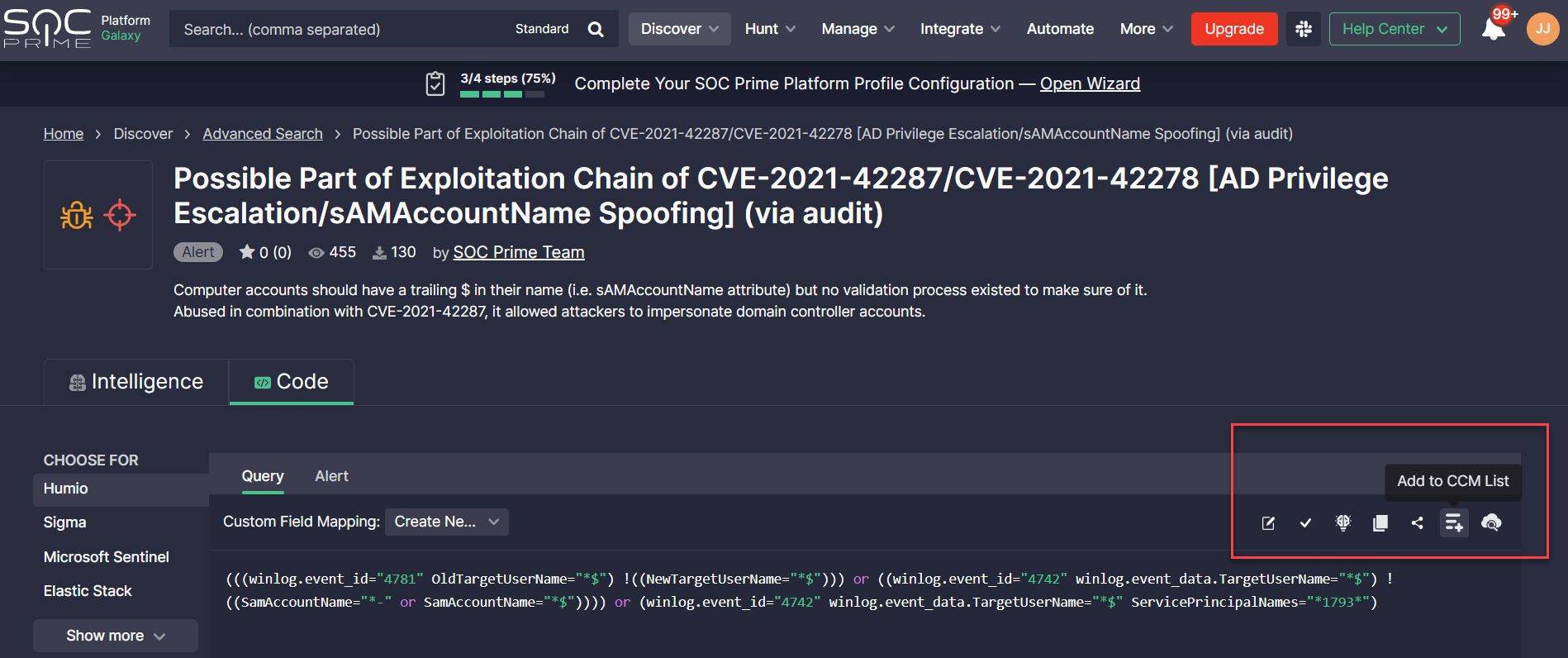

실시간 탐지 알고리즘을 직접 Humio 인스턴스로 지속적으로 스트리밍

팀들은 SOC Prime 플랫폼의 자동화 카테고리 하에 있는 Continuous Content Management (CCM) 모듈을 통해 Humio 알림을 클라우드 네이티브 환경으로 자동으로 스트리밍할 수 있습니다. Humio API를 통해 지원되는 이 기능은 조직이 나타나는 위협과 전략적 탐지 목표를 수동으로 SOC Prime 플랫폼에서 콘텐츠를 검색하거나 다운로드하지 않고도 항상 주시할 수 있도록 합니다.

CCM 모듈을 활용하기 전에 Humio 고객은 Humio 구독에 대한 API 액세스를 허용했는지 확인해야합니다. 이는 온보딩 마법사.

SOC Prime 사용자는 다음 CCM 기능을 활용할 수 있습니다:

- 현재 사용 중인 클라우드 인스턴스에서 Humio 알림을 가져오기 위해 콘텐츠 목록을 실시간으로 생성 및 관리:

- 사전 구성된 Humio 환경에 연결된 특정 콘텐츠 목록에서 탐지 알고리즘을 자동으로 가져오는 유연하게 일정이 지정된 작업을 실행하십시오. 기본적으로 작업은 이러한 배포에 적용 가능한 사전 구성된 로그 소스를 기반으로 기본 맞춤형 필드 매핑 프로필을 적용합니다. 여기 you 로그 소스 기반 사용자 정의 필드 매핑 프로필을 설정하는 방법에 대한 세부 정보를 확인하십시오.

- Humio 환경의 간단한 장소에서 모든 탐지 콘텐츠 인벤토리를 관리하고 규칙을 즉시 업데이트하여 직접 Humio 환경으로 변경 사항을 배포합니다. 의 페이지에서 팀은 또한 배포 상태, 콘텐츠 작성자 및 소스, 배포 날짜 및 기타 탐지 배포의 세부 정보로 추적할 수 있습니다. 인벤토리 page, teams can also track the deployment status, content author and source, deployment date, and other details of detection deployments.

- 의 페이지에서 자동 및 수동 콘텐츠 배포 전체 로그 기록을 탐색하고 인벤토리 수정을 수행하여 더 나은 가시성을 위해 모든 Humio 알림의 배포 문제를 조사할 수 있습니다. 역사 page, security engineers can also delve into the deployment issues for all Humio Alerts for better visibility.

- 배포를 사용자 환경 및 프로세스에 맞춤화하고 필터를 사용하여 대량의 오탐지 양을 피하십시오. 사전 설정 and ,.

자동 콘텐츠 관리 기능에 대한 통찰력을 얻으려면 전용 블로그 글.

Simplify Threat Hunting Operations

After configuring the hunting environment at step 3 of the onboarding process의 3단계에서 사냥 환경을 구성한 후 Humio 고객은 SOC Prime의 사냥 도구를 활용하여 그 어느 때보다 빠르고 쉽게 위협을 검색할 수 있습니다.

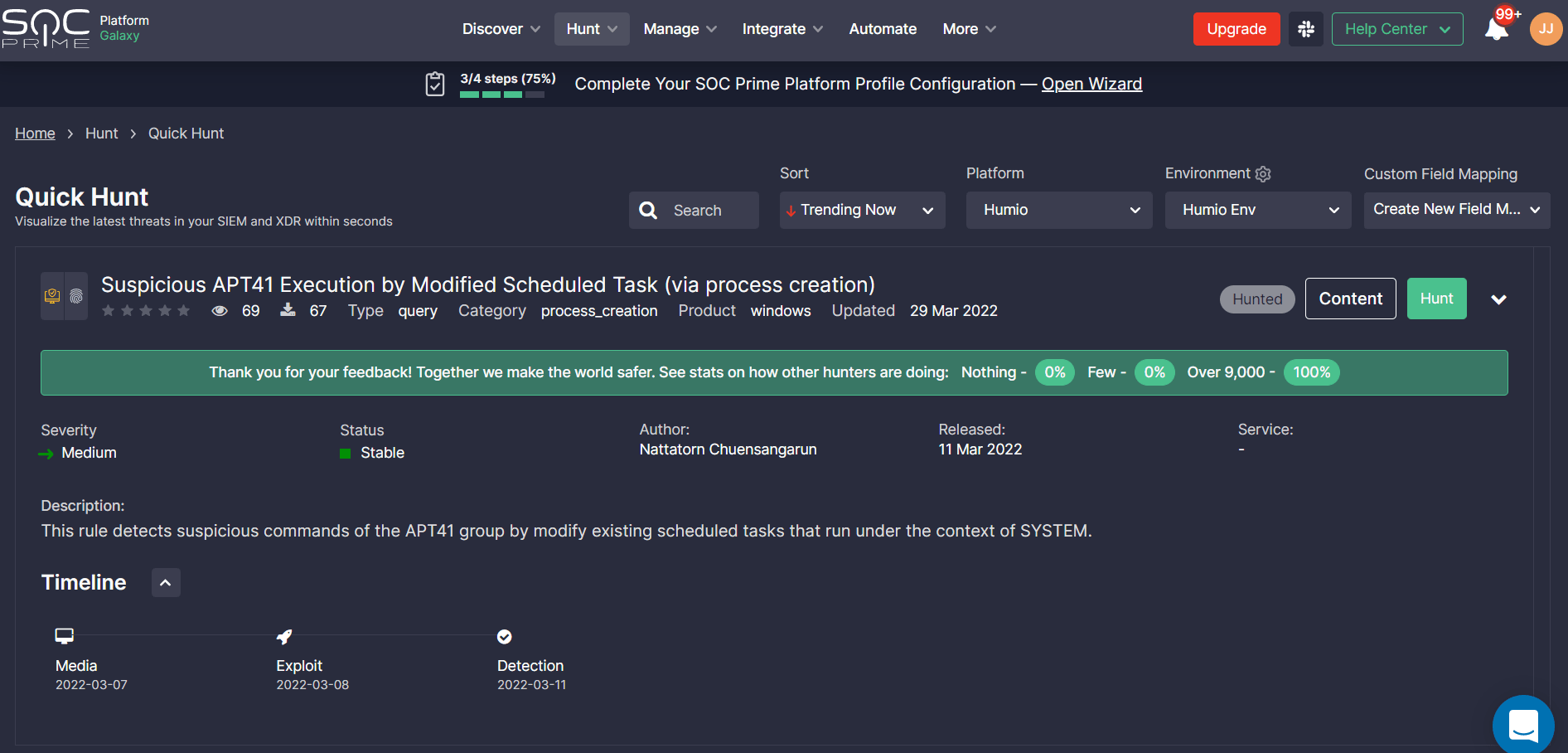

QUICK HUNT는 팀이 해당 분야에 대한 전문가가 없어도 쉽게 사냥할 수 있도록 해줍니다. 시작하려면 사냥 > Quick Hunt 를 선택하고 기본적으로 상위 트렌드 탐지로 정렬된 쿼리 목록을 찾아보십시오. 귀하의 Humio 플랫폼은 온보딩 설정에 따라 처음부터 사전 선택되고, 사전 구성된 환경과 함께 자동으로 설정됩니다. 또한 기존의 사용자 정의 필드 매핑 프로필을 선택하거나 비표준 로그 데이터에 대한 사냥을 위해 새로운 프로필을 설정할 수도 있습니다. 로그 소스 기반 사용자 정의 필드 매핑 프로필을 구성하는 방법에 대한 전용 기사 섹션

을 참조하십시오.

Quick Hunt 세션을 실행하기 전에 Humio Cloud에 로그인되어 있는지 확인하십시오. Hunt 선택한 쿼리를 귀하의 Humio 환경에서 직접 실행하고 귀하의 사냥 경험에 대한 피드백을 동료와 공유하십시오.

Uncoder CTI는 IOC 기반 위협 사냥을 가속화하기 위해 설계되었으며 조직 특정 환경 요구 사항에 맞춤화된 IOC 쿼리를 즉각적으로 생성할 수 있습니다. is designed to accelerate IOC-based threat hunting and allows instantly generating IOC queries fine-tuned for organization-specific environment needs.

플랫폼 의존적인 온보딩 마법사을 설정한 후 Humio가 Uncoder CTI 세션의 사냥 환경으로 자동으로 설정됩니다.

Humio 사용자는 단 몇 번의 클릭만으로 Uncoder CTI를 사용하여 사냥할 수 있습니다:

- IOC를 왼쪽 패널에 직접 삽입하거나 해당 CSV, JSON, 또는 TXT 파일을 가져오기합니다.

- 생성할 쿼리를 사용자 정의하십시오: IOC를 선택하고 기본이 아닌 IOC 필드 매핑 프로필을 지정하며(필요한 경우), 쿼리당 IOC 개수를 설정하고 예외를 추가합니다. 제공된 IOC에 따라 해시 유형이 자동으로 채워집니다.

- 클릭 버튼을 클릭하여 맞춤형 IOC 쿼리를 얻으십시오. 쿼리를 복사하여 환경에 붙여넣거나

- Choose to copy the query and then paste it into your environment or click the 버튼을 클릭하여 생성된 쿼리를 Humio에서 자동으로 실행하십시오. button to automatically run the generated query in Humio.

특히, SOC Prime 사용자는 Uncoder CTI를 2022년 5월 25일까지 무료로 사용할 수 있습니다. through May, 25, 2022.

Uncoder.IO를 통해 Sigma 규칙을 Humio 경고 및 쿼리로 변환하기

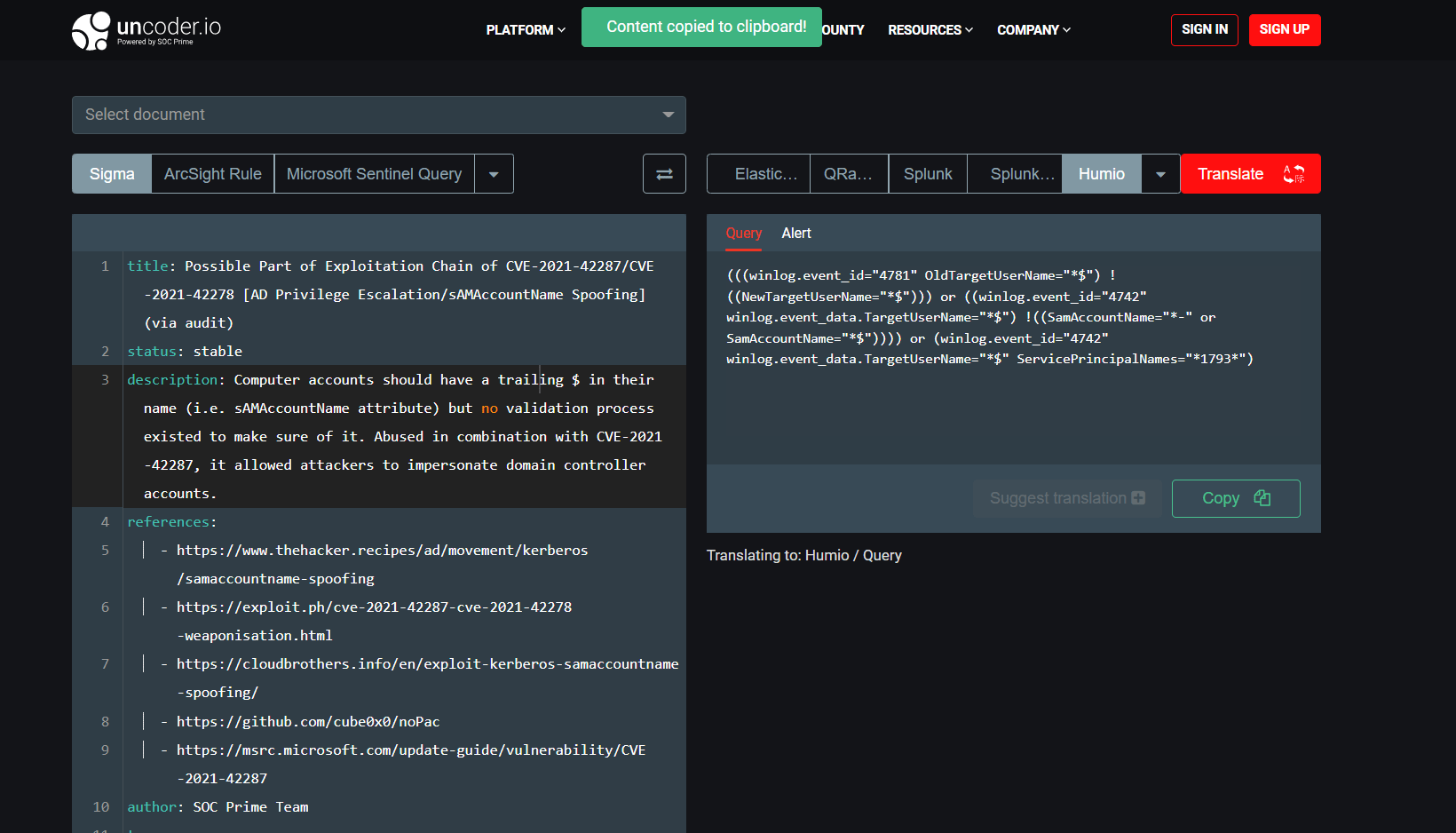

Uncoder.IO는 Sigma 기반 탐지를 25개 이상의 SIEM, EDR, 및 XDR 형식으로 변환할 수 있는 사냥 및 탐지 도구의 경계를 허무는 온라인 번역 엔진입니다. Sigma 규칙을 Humio 형식으로 자동 번역하려면 다음 단계를 따르십시오:

- Sigma를 입력 쿼리 언어로 왼쪽 패널에서 선택하십시오. Sigma Sigma 규칙 소스 코드를 삽입하거나 드롭다운 목록에서 관련 문서를 선택합니다.

- 오른쪽 패널에서 Humio를 대상 언어로 선택하십시오.

- 대상 Humio 형식을 선택하십시오 — 경고 또는 쿼리.

- 번역

- 클릭 버튼을 클릭하여 탐지 코드를 Humio 환경에 붙여 넣으십시오. 버튼을 통해 가능합니다.

- 클릭 SOC Prime의 Detection as Code 플랫폼에 참여하여 점점 증가하는 공격량에 발맞추고 복잡하고 지속적으로 증가하는 디지털 위협을 능동적으로 방어할 수 있는 글로벌 산업 협력의 힘을 활용하십시오. 세계 최대 및 지속적으로 강화되는 탐지 콘텐츠 라이브러리의 공동 전문 지식을 활용하여 조직은 고유한 SOC 배포 환경에 적합한 맞춤형 콘텐츠의 지속적인 공급 문제를 해결할 수 있습니다. . 또한 개별 연구자는 탐지 콘텐츠를 공유하여 보상받는 협업 사이버 방어 대열에 합류하라는 권유를 받습니다.

SOC PRIME 플랫폼에 가입하기위협 현상금을