개요, 분석 및 배운 교훈

2021년 1월 13일, 대규모 데이터 삭제 사이버 공격이 우크라이나를 강타하여 국가 정부의 온라인 자산을 손상시켰습니다. 2021년 1월 17일 기준으로 최대 70개의 웹사이트가 침투로 인해 일시적인 성능 문제를 겪었으며, 여기에는 내각, 7개의 부처, 국고, 국가 비상 서비스 및 국가 서비스가 포함됩니다. 이 외에도 여러 비영리 단체와 주요 우크라이나 IT 회사가 공격의 희생양이 되었습니다.

이 기사에서는 2022년 1월 13일에 발생한 우크라이나 정부 조직을 겨냥한 악명 높은 공격 뒤에 무엇이 있는지 밝히려는 시도를 해보고자 합니다. 지금 우리가 가진 모든 정보를 이미 알려진 것과 우리가 전에 봐왔던 것과 비교하여 분석할 것입니다. MITRE ATT&CK® 프레임워크를 사용하여 사건을 둘러싼 맥락에 대한 더 많은 통찰을 얻어봅시다.

공격자의 초기 접근 방법은 현재 정확히 알려지지 않았지만, 우크라이나 CERT는 아마도 위협 행위자가 10월 콘텐츠 관리 시스템(CMS)의 취약점을 이용하여 침투를 진행했을 가능성이 있다고 추정합니다. 이 소프트웨어는 대부분의 우크라이나 정부 기관에서 사용하는 핵심 소프트웨어입니다. 따라서 적은 아마도 잊어버린 비밀번호 취약점(CVE-2021-32648)을 이용해 패치되지 않은 약한 비밀번호 복구 메커니즘을 사용하여 관리 계정의 비밀번호를 재설정하고 침투를 진행했을 가능성이 큽니다. 조사는 여전히 진행 중이며, 우크라이나 당국은 공급망 공격 가능성도 조사하고 있습니다.

WhisperGate의 배후: 사이버 공격 분석

Microsoft 위협 인텔리전스 센터(MSTIC)의 조사는 초기 접근이 확립되면 공격 운영자가 WhisperGate라 불리는 새로운 데이터 삭제 악성코드를 적용했다는 사실을 드러냅니다. 이 파괴적인 샘플은 악명 높은 MBRLocker 컴포넌트와 사용자 지정 데이터 손상 기능을 결합하여 공격된 인스턴스에 저장된 데이터를 의도적으로 파괴하기 위해 설계되었습니다.

파괴 목적으로 설계된 가짜 랜섬웨어에 대한 Microsoft의 발견은 조사에서 중심점으로 떠오르고 있습니다. ATT&CK 기법을 기반으로, 자세히 살펴봅시다. 이 2단계 악성코드의 주요 특징 을 MSTIC가 강조한 내용입니다.

- 단계 1: 마스터 부트 레코드를 덮어써서 가짜 몸값 요구서를 표시합니다.

처리된 전술: 충격, 기술/하위 기술: 디스크 삭제 / 디스크 구조 삭제, ID: T1561.002, https://attack.mitre.org/techniques/T1561/002/)

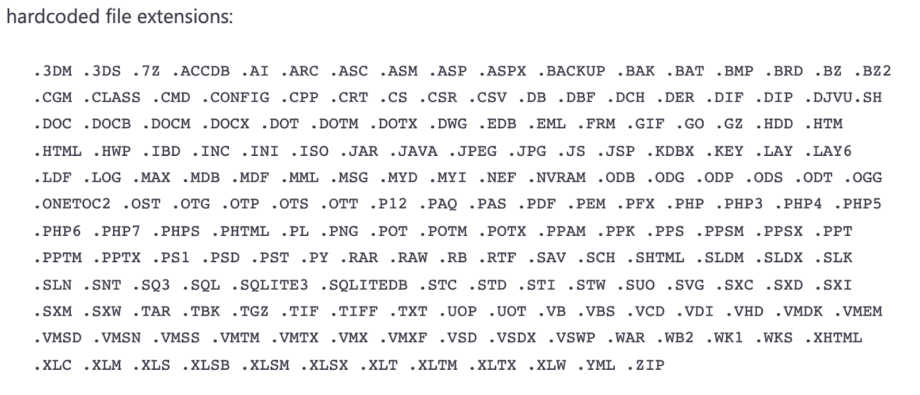

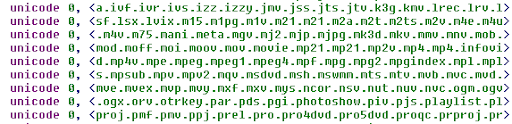

- 단계 2: 파일 손상 악성코드(하드코딩된 파일 확장자 목록 기반)

처리된 전술: 충격, 기술: 데이터 파괴, ID: T1485, https://attack.mitre.org/techniques/T1485/)

익숙하지 않나요? 이러한 기법들은 이미 2015년부터 2018년까지 우크라이나의 중요 인프라 및 정부 자산을 대상으로 한 사이버 공격에 사용되었습니다. 포함된 캠페인은 BlackEnergy and NotPetya 입니다.

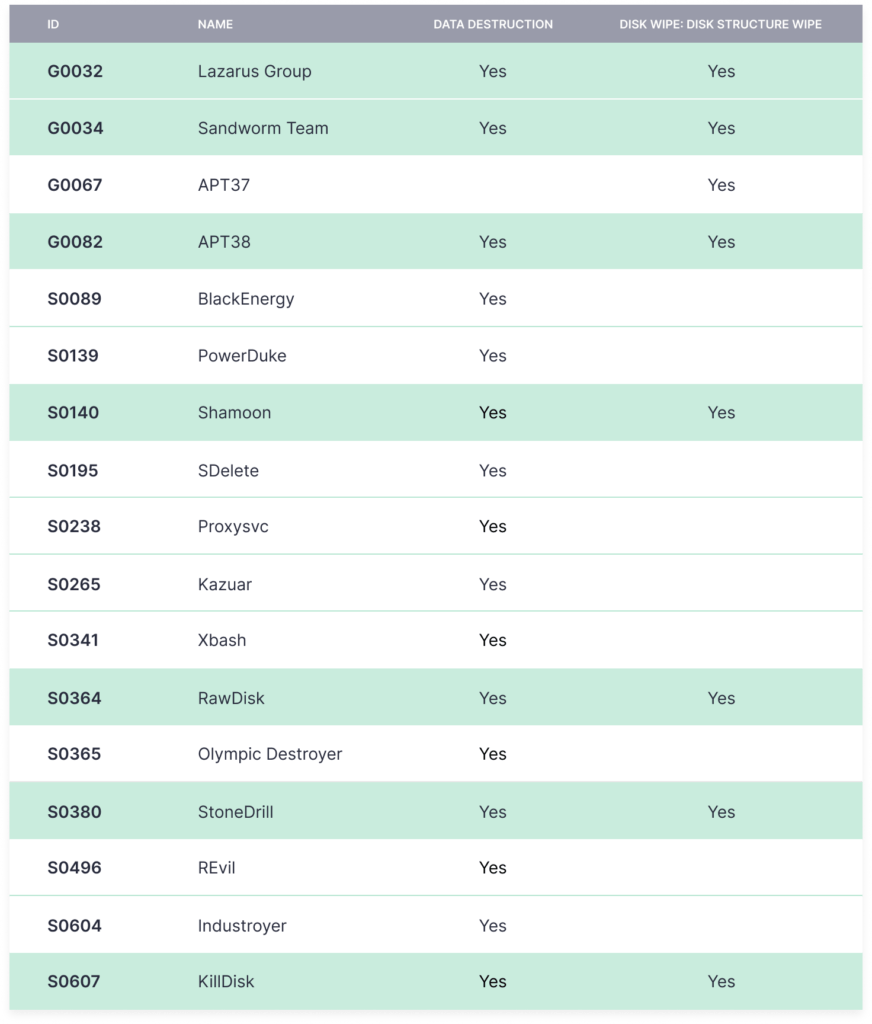

ATT&CK을 활용하면 위에서 언급한 기법을 적용한 위협 행위자 목록을 쉽게 작성할 수 있으며, 다음과 같은 결과를 얻을 수 있습니다.

간단한 교차점을 만들면, 이 목록을 다음 그룹으로 좁힐 수 있습니다:

- Sandworm Team (KillDisk)

- APT38 (Lazarus Group)

- StoneDrill

- Shamoon (RawDisk)

모든 언급된 위협 행위자는 러시아, 북한, 이란 정부에 지지받는 국가 후원 APT 그룹입니다.

가장 최근 우크라이나 정부에 대한 공격을 분석하는 동안, MSTIC는 해커들이 하드코딩된 파일 확장자 방법을 적용했다는 사실을 확인했습니다.

ATT&CK 매트릭스로 돌아가면, 이 방법은 위의 목록에서 하나의 위협 행위자, 즉 러시아 국가 지원 그룹 KillDisk (Sandworm Team)와 만 관련이 있습니다. 관련이 있으며,

보다 정확한 소속은 공격 샘플에 대한 깊이 있는 분석을 통해서만 가능합니다. 하지만 이 샘플들은 사이버 보안 커뮤니티와 공개적으로 공유되지 않았습니다. 공격에 대한 모든 공개 정보는 Microsoft의 분석에서 IOC로 공유된 것과 이 기사에 기반한 여러 제안으로 제한됩니다.

WhisperGate 와이퍼 악성코드 탐지

기존 공개 정보를 바탕으로, SOC Prime 팀은 네트워크 내 WhisperGate 와이핑 악성코드의 존재를 시사하는 패턴과 이상 행동을 탐지하기 위한 Sigma 규칙 세트를 개발했습니다. 모든 탐지 내용은 협업 사이버 방어를 위한 SOC Prime의 플랫폼에서 무료로 제공됩니다:

가능성 있는 WhisperGate / DEV-0586 행동 활동 패턴 (cmdline 통해)

가능성 있는 WhisperGate / DEV-0586 행동 활동 패턴 (file_event 통해)

가능성 있는 WhisperGate / DEV-0586 행동 활동 패턴 (powershell 통해)

가능성 있는 WhisperGate / DEV-0586 행동 활동 패턴 (proxy 통해)

가능성 있는 WhisperGate / DEV-0586 행동 활동 패턴 (dns 통해)

WhisperGate의 잠재적인 행동 활동 패턴을 찾기 위한 SOC Prime의 모든 사냥 쿼리 목록에 대한 링크는 다음과 같습니다:

https://tdm.socprime.com/expert/?tagsCustom[]=WhisperGate

2021년 1월 13일에서 14일 사이 밤늦게 공격이 발생했지만, 최초 샘플들은 2021년 1월 17일에야 VirusTotal에 업로드되었습니다. 정보에 대한 제한된 접근은 이미 언급된 여러 보안 분석가와 사이버 보안 리더들에 의해 협업 사이버 방어의 힘을 약화시킵니다.

이 소중한 시간이 잃혀지지 않았다면, 전 세계 커뮤니티는 이미 위협 사냥과 실시간 탐지를 위해 사용할 수 있는 Sigma 기반 콘텐츠를 공개했을 것입니다. Sandworm과 TeleBots APT 그룹에 기인한 우크라이나에서의 이전 공격 경험을 고려할 때, 이 악성코드 모듈은 드러난 마지막 하나가 아니며, 훨씬 더 많은 것이 발견되고 활성화될 것입니다. 잘 조율된 커뮤니티 협업만이 그러한 중대한 위협에 맞설 수 있습니다.

떠오르는 위협에 대항하여 적극적으로 방어하고 위협 탐지 역량을 높이기 위해 SOC Prime의 플랫폼에 합류하여 전 세계 사이버 보안 커뮤니티와의 풍부한 협업을 활용하십시오. 직접 만든 위협 탐지 콘텐츠로 협력을 강화하고 싶으신가요? SOC Prime Threat Bounty Program에 지원하여 세계 사이버 방어에 기여하며 지속적인 보상을 받으세요.