다시 만나서 반갑습니다! 다수의 릴리스, 블로그 항목 및 뉴스에 대한 후속 조치로, 우리는 우크라이나에서 최신 BlackEnergy의 구현과 미디어 산업 및 전력 회사에 대한 공격이 어떻게 연관되어 있는지를 더 자세히 설명하고, 더 나아가 더 많은 침해 지표(IOCs)를 제공하고자 합니다. 이 위협을 조사하고 공격에 대한 통찰을 공유하는 모든 신뢰할 수 있는 사이버 전문가들에게 감사드리며, ESET, CyberX, TrendMicro, iSight 등의 주목할 만한 이름들을 언급합니다. 우리는 ESET의 보고서 에 중점을 둘 것입니다. 그들은 처음으로 발견된 날부터 BlackEnergy에 대한 가장 포괄적인 보도를 제공하고 있습니다. 업계 전문가의 분석을 손에 넣고, IO에 대한 보다 자세한 분석을 하고 몇 가지 패턴을 드러내면서 아마도 TTP를 정밀히 겨냥합니다.

우크라이나에 대한 구글링을 통해 BlackEnergy 빌드 이름이 실제로 어떤 의미를 지닐 수 있다는 것을 알 수 있습니다:

- 2015en

- khm10

- khelm

- 2015telsmi – ‘Televisionnye Sredstva Massovoj Informacii’ (텔레비전 대중 매체)

- 2015ts – 운송 시스템?

- 2015stb – STB, 10월 선거 기간 동안 공격을 받은 우크라이나 TV 채널, StarlightMedia 우크라이나 최대 방송 그룹

- kiev_o – 아마도 KyivOblenergo을 줄인 것, 키이우 전력망

- brd2015

- 11131526kbp – KBP는 보리스필 국제공항의 IATA 코드로, 공격 보고 없음

- 02260517ee

- 03150618aaa

- 11131526trk – TV 채널 ‘우크라이나’, 10월 선거 동안 공격을 받았으며 우크라이나 미디어 홀딩

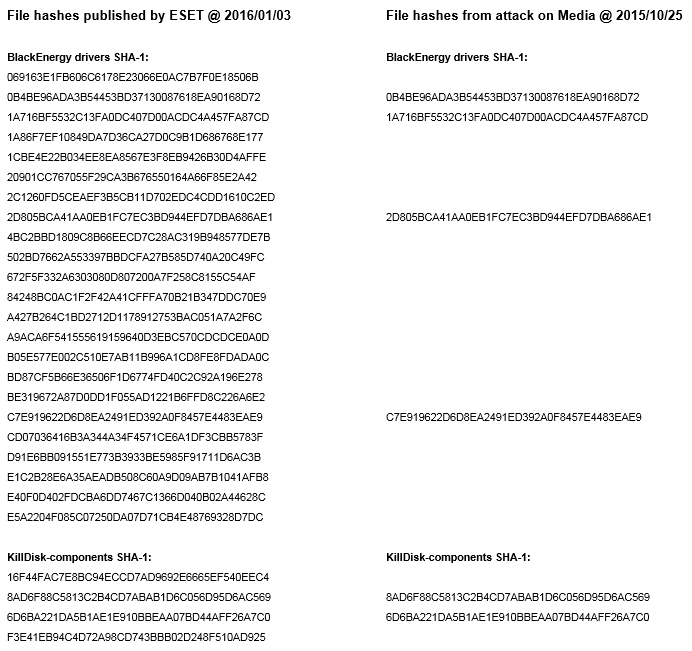

우리는 우크라이나 미디어 및 전력 공급업체에 대한 공격이 관련이 있다는 결론을 내릴 수 있습니까? 이는 미디어에 대한 공격이 능력 테스트의 1단계였다는 우리의 이전 진술을 확인할 것입니다: 그것은 약간의 피해를 주기는 했지만 방송을 방해하지는 않았습니다. 그러나 2단계는 전력을 방해했으며 우리는 곧 더 많은 세부 정보가 따라올 것으로 믿습니다. ESET의 최신 IOC와 미디어 공격과 관련된 것을 확인해 봅시다: 결론은 여러분에게 맡기고 대부분의 블로그 게시물과 기사에서 빠져 나가는 것으로 보이는 매우 중요한 부분인 C&C(C2) 주소로 계속하겠습니다. 다음은 ESET이 보고한 현재 기사의 작성 시점에 여전히 활성 상태인 C2 주소입니다:

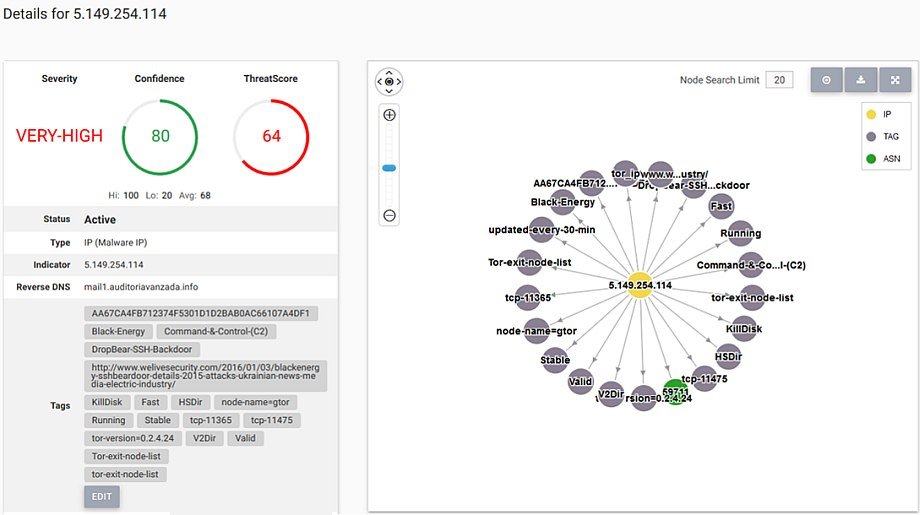

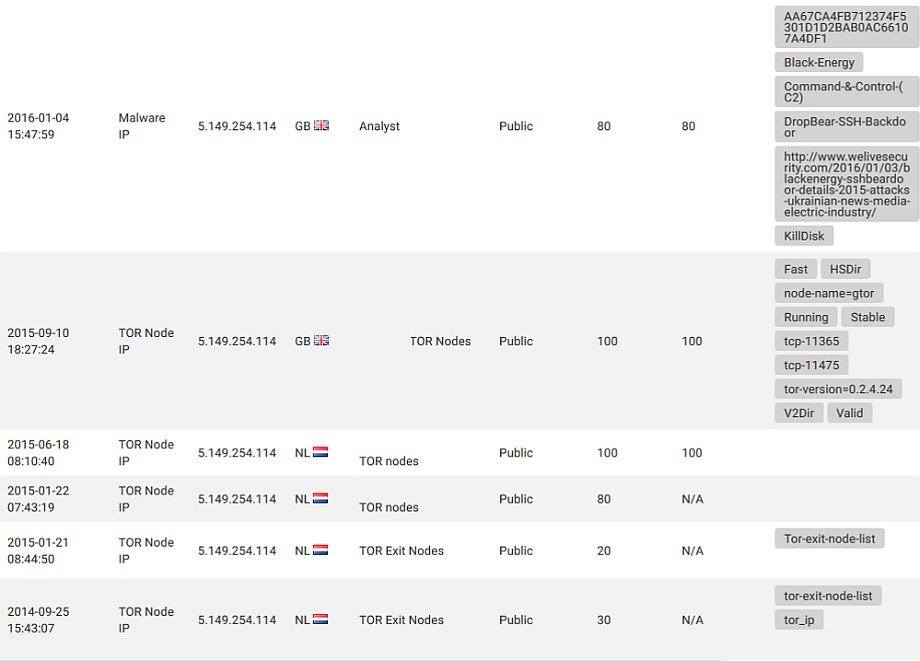

결론은 여러분에게 맡기고 대부분의 블로그 게시물과 기사에서 빠져 나가는 것으로 보이는 매우 중요한 부분인 C&C(C2) 주소로 계속하겠습니다. 다음은 ESET이 보고한 현재 기사의 작성 시점에 여전히 활성 상태인 C2 주소입니다:5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

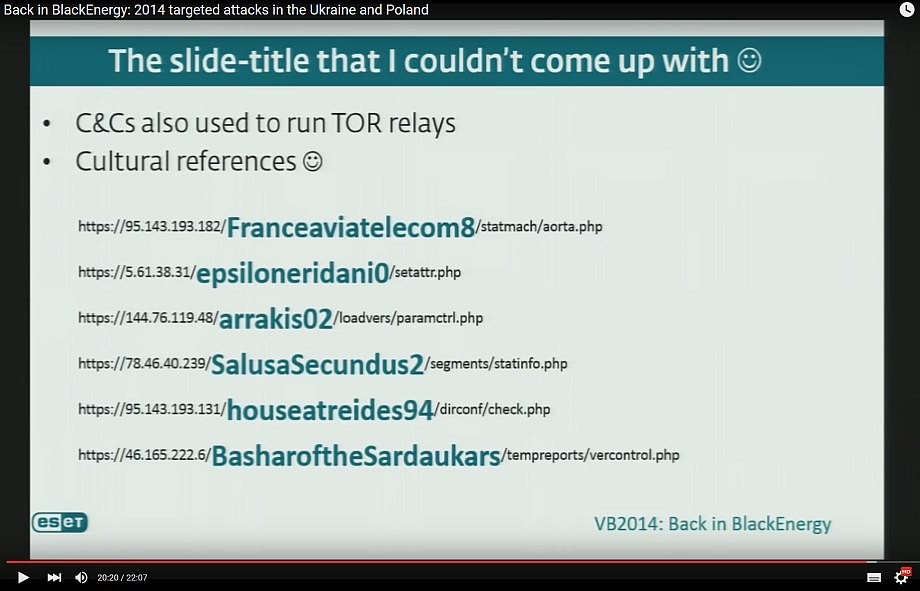

188.40.8.722014년으로 돌아가서 ESET의 BlackEnergy 2 비디오 에서 우리는 비디오의 스크린샷에서 TTP에 대한 단서를 찾을 수 있습니다: 문화적 참조의 base64 디코딩은 그룹의 공격을 “Sandworm”으로 추정하게 한 이유였습니다. 이는 iSight Partners에 의해지칭됩니다. 우리는 전체 TTP를 구성할 충분한 정보를 가지고 있습니까?

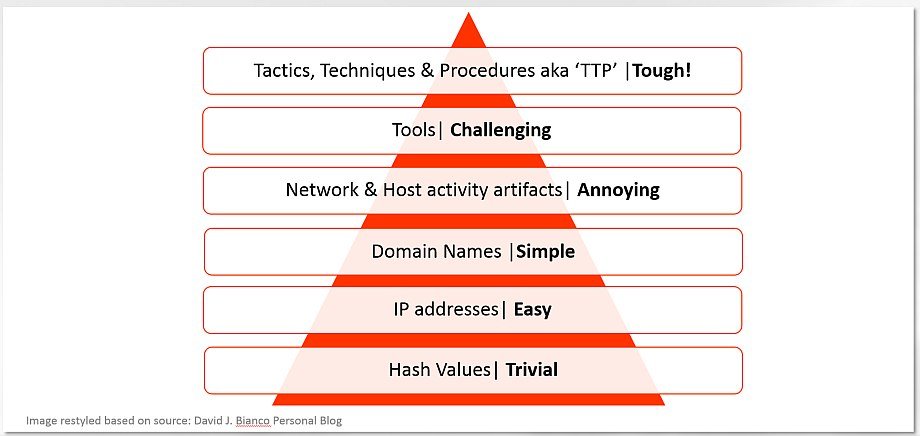

문화적 참조의 base64 디코딩은 그룹의 공격을 “Sandworm”으로 추정하게 한 이유였습니다. 이는 iSight Partners에 의해지칭됩니다. 우리는 전체 TTP를 구성할 충분한 정보를 가지고 있습니까? 우리는 아래에서 위로 모델을 실제로 테스트해 보겠습니다.

우리는 아래에서 위로 모델을 실제로 테스트해 보겠습니다.

- 해시 값은 BlackEnergy 2 (Sandworm)에 비해 새롭습니다.

- 명령 및 제어 IP 주소는 BlackEnergy 2 (Sandworm)에 비해 새롭습니다.

- 도메인 이름은 이번 경우에 적용되지 않지만 Tor 릴레이가 존재합니다(다시).

- 공개적으로 제공된 호스트 또는 네트워크 아티팩트가 없습니다(베를린미디어 공격에서 얻은 것은 여기입니다)

- 이 공격에 사용된 도구는 새로운 빌드 또는 판본의 BlackEnergy입니다. 여기에 의심의 여지가 없지만 버전 관리는 전문가들에게 맡깁니다. KillDisk 플러그인은 2014년의 공격에 비해 새롭습니다.

현재 BlackEnergy 공격이 6개의 IPv4 C2 주소를 사용하고 있으며 2014년에도 6개의 C2가 사용되었으며, 주소 자체만 달랐습니다. Tor 릴레이는 2014년에 사용되었습니다. 새로운 C2 IP에 대한 빠른 조회는 공개 Tor 릴레이 목록을 기준으로 1개의 일치를 제공합니다. 연구와 위협 인텔 분석을 통해 6개의 C2 주소 중 5개가 Tor 릴레이와 관련이 있음을 확인할 수 있었습니다:

잠시 생각해 보세요. 동일한 공격 도구가 사용되고, 동일한 수의 C2 IP 주소가 있으며, Tor가 APT 작업에 사용됩니다(다시) 및 동일한 국가가 공격을 받습니다. ICS가 공격받습니다(다시). 한 가지 새로운 것은 일부 기본 AI 기능을 획득한 KillDisk 플러그인입니다. 데이터 추적 및 파괴 외에도 비행 중 결정하여 109개 이상의 변수 분석 및 304개 함수 중 선택이 가능합니다. BlackEnergy 2에 처음 포함된 드라이버와 다른 새로운 SHA-1 해시가 있습니다: 동일한 드로퍼의 새로운 빌드인지 아니면 플러그인처럼 진화했는지? 이제 우리는 전체 산업을 방해하도록 최적화된 FireSale 규모의 공격에 대처하고 있을까요? 또한 BlackEnergy 3 가 과거에 F-Secure에 의해 언급되었습니다. 이 질문은 자원과 전문성을 갖춘 안티멀웨어 전문가에게 맡기며, 신뢰할 만한 답을 제공할 것입니다. 또는 현재 BlackEnergy가 비트코인을 충분히 지출할 수 있는 모든 사람에게 제공되는 패키지된 Tor 기반 IaaS에 불과할까요? 😉완화 및 프로액티브 탐지 팁.컴퓨터를 정기적으로 패치하고 소프트웨어를 업데이트하고, 의심스러운 이메일 첨부파일을 열지 않으며, 항상 AV를 최신 상태로 유지하는 것이 좋은 시작이 될 것입니다. BlackEnergy가 수정된 드라이버를 설치하여, 현대 Windows 버전에서는 테스트 모드에서 실행되지 않는 한 로드되지 않음을 우리는 알고 있습니다. 시스템에 이러한 드라이버를 설치하는 또 다른 방법은 재부팅을 요구하며, 이는 정보보호 팀의 감시에서 벗어나지 못할 것입니다. 우리가 이미 보고했듯이 BlackEnergy는 공식적으로 서명되지 않은 수정된 Windows 드라이버를 기반으로 작동하며, 이러한 드라이버 설치는 관리자 권한을 요구합니다. 공격 중 사용된 또 다른 드라이버 주입 방법은 취약한 버전의 VirtualBox를 활용하는 것입니다. 프로액티브 탐지 및 적시 대응을 위해 다음에 집중하는 것을 권장합니다:

잠시 생각해 보세요. 동일한 공격 도구가 사용되고, 동일한 수의 C2 IP 주소가 있으며, Tor가 APT 작업에 사용됩니다(다시) 및 동일한 국가가 공격을 받습니다. ICS가 공격받습니다(다시). 한 가지 새로운 것은 일부 기본 AI 기능을 획득한 KillDisk 플러그인입니다. 데이터 추적 및 파괴 외에도 비행 중 결정하여 109개 이상의 변수 분석 및 304개 함수 중 선택이 가능합니다. BlackEnergy 2에 처음 포함된 드라이버와 다른 새로운 SHA-1 해시가 있습니다: 동일한 드로퍼의 새로운 빌드인지 아니면 플러그인처럼 진화했는지? 이제 우리는 전체 산업을 방해하도록 최적화된 FireSale 규모의 공격에 대처하고 있을까요? 또한 BlackEnergy 3 가 과거에 F-Secure에 의해 언급되었습니다. 이 질문은 자원과 전문성을 갖춘 안티멀웨어 전문가에게 맡기며, 신뢰할 만한 답을 제공할 것입니다. 또는 현재 BlackEnergy가 비트코인을 충분히 지출할 수 있는 모든 사람에게 제공되는 패키지된 Tor 기반 IaaS에 불과할까요? 😉완화 및 프로액티브 탐지 팁.컴퓨터를 정기적으로 패치하고 소프트웨어를 업데이트하고, 의심스러운 이메일 첨부파일을 열지 않으며, 항상 AV를 최신 상태로 유지하는 것이 좋은 시작이 될 것입니다. BlackEnergy가 수정된 드라이버를 설치하여, 현대 Windows 버전에서는 테스트 모드에서 실행되지 않는 한 로드되지 않음을 우리는 알고 있습니다. 시스템에 이러한 드라이버를 설치하는 또 다른 방법은 재부팅을 요구하며, 이는 정보보호 팀의 감시에서 벗어나지 못할 것입니다. 우리가 이미 보고했듯이 BlackEnergy는 공식적으로 서명되지 않은 수정된 Windows 드라이버를 기반으로 작동하며, 이러한 드라이버 설치는 관리자 권한을 요구합니다. 공격 중 사용된 또 다른 드라이버 주입 방법은 취약한 버전의 VirtualBox를 활용하는 것입니다. 프로액티브 탐지 및 적시 대응을 위해 다음에 집중하는 것을 권장합니다:

- 모든 Microsoft Windows 기기에서 비공식적이고 자체 서명된 드라이버를 자동화 방식으로 확인하십시오. PowerShell 스크립트나 OSSEC 같은 도구가 이 용도로 활용될 수 있습니다. 대규모로 분산된 네트워크에서는 알려진 IOC를 검색하는 것이 옵션일 수 있습니다. 예는 여기에 제공됩니다.

- 발견하거나 의심스러운 파일을 AV 공급업체와 공유하여 신속하게 시그너처를 받을 수 있도록 하세요. 한 공격 피해자의 코멘트: “우리는 공격이 이미 진행 중일 때 ESET에 BlackEnergy 샘플을 공유했고 3시간도 안 되어 시그너처 업데이트를 받았습니다. 이는 특정 AV 공급업체의 홍보가 아니라 그들의 능력을 반영하는 것입니다. 우리는 여러 엔드포인트 보안 제조업체들이 동일하지 않더라도 더 나은 대응 시간을 제공한다고 크게 믿습니다. 우리 경우에 ESET은 단순히 처음으로 반응한 공급업체였습니다.”

- SIEM 콘텐츠를 생성하여 공격 패턴을 모니터링하고 호스트의 새 열린 포트, 자동 시작 모드로 전환된 새 서비스, 서버 재시작, Tor 연결 등을 포함하여 왕국에서 APT가 망가뜨리기 전에 이를 식별할 수 있는 수단을 제공합니다.

마지막으로, 중요한 것은 Tor 활동의 모니터링은 모든 기업, MSSP 또는 공공 조직의 CISO 우선 목록에 있어야 한다는 것입니다. 하지만 이것은 또다른 이야기의 시작일 뿐입니다…

안전하게 지내세요! /SOC 프라임 팀