SOC Primeは、グローバルな組織が新たな脅威を電光石火の速さで効率的に検索できるようにするため、最大かつ最も先進的な協調的サイバー防御プラットフォームを運営しています。 SOC PrimeのDetection as Codeプラットフォーム は、最新のSigmaベースの脅威検出コンテンツを精選し、25を超えるSIEM、EDR、XDRプラットフォームと統合します。180,000を超える認定済みかつ文脈で強化された検出およびレスポンスアルゴリズムの広範なコレクションが継続的に更新され、MITRE ATT&CK®フレームワークと整合され、組織の攻撃面に一致する脅威に対する可視性を高めます。

このブログ記事では、Humioクラウドベースソリューションを使用するチームのSOC運用の効率性を最大化し簡素化することを目指したSOC Primeプラットフォームの最も重要な機能について説明します。

Humio環境に合わせたSOC Primeプラットフォームのカスタマイズ

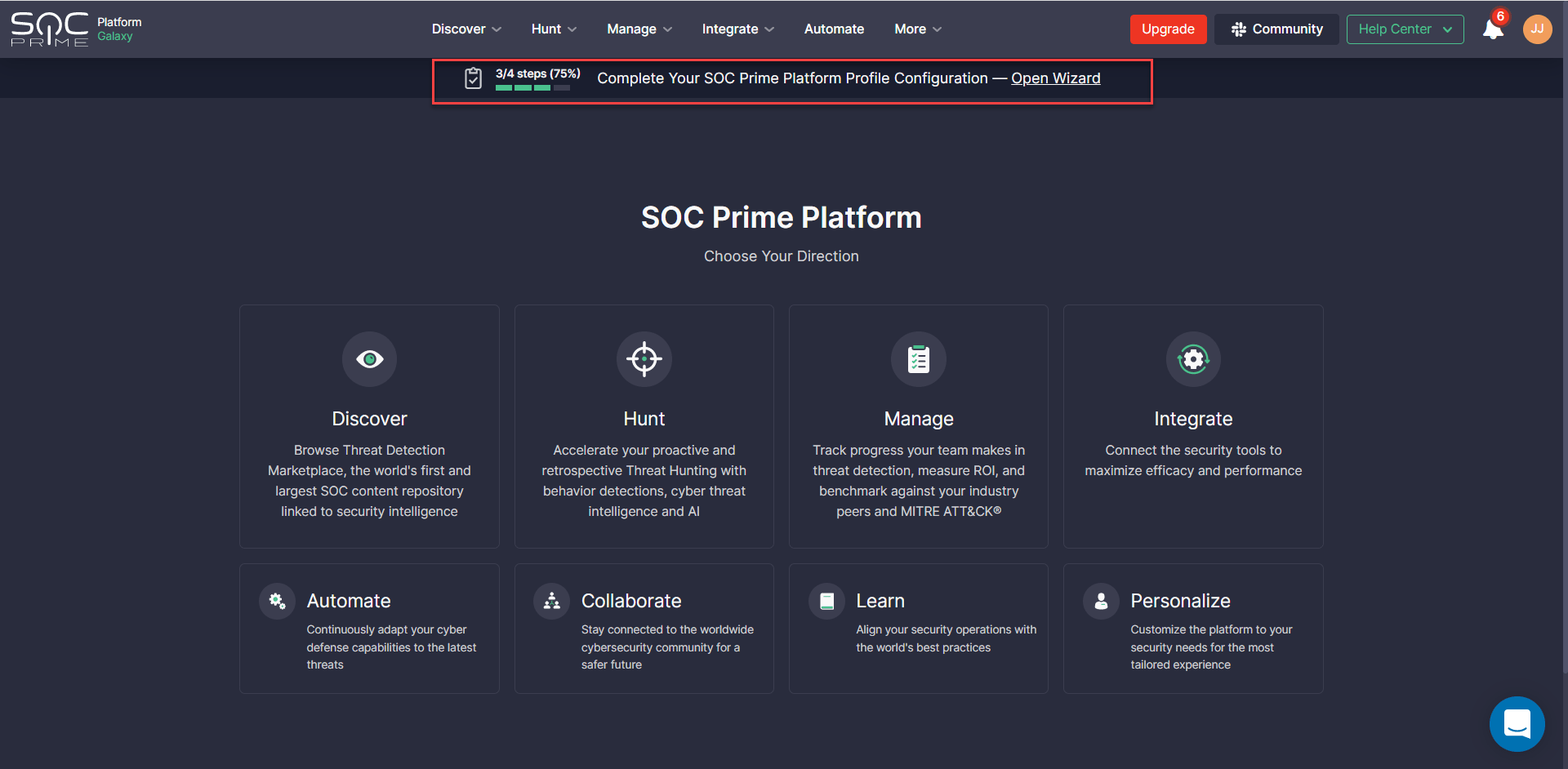

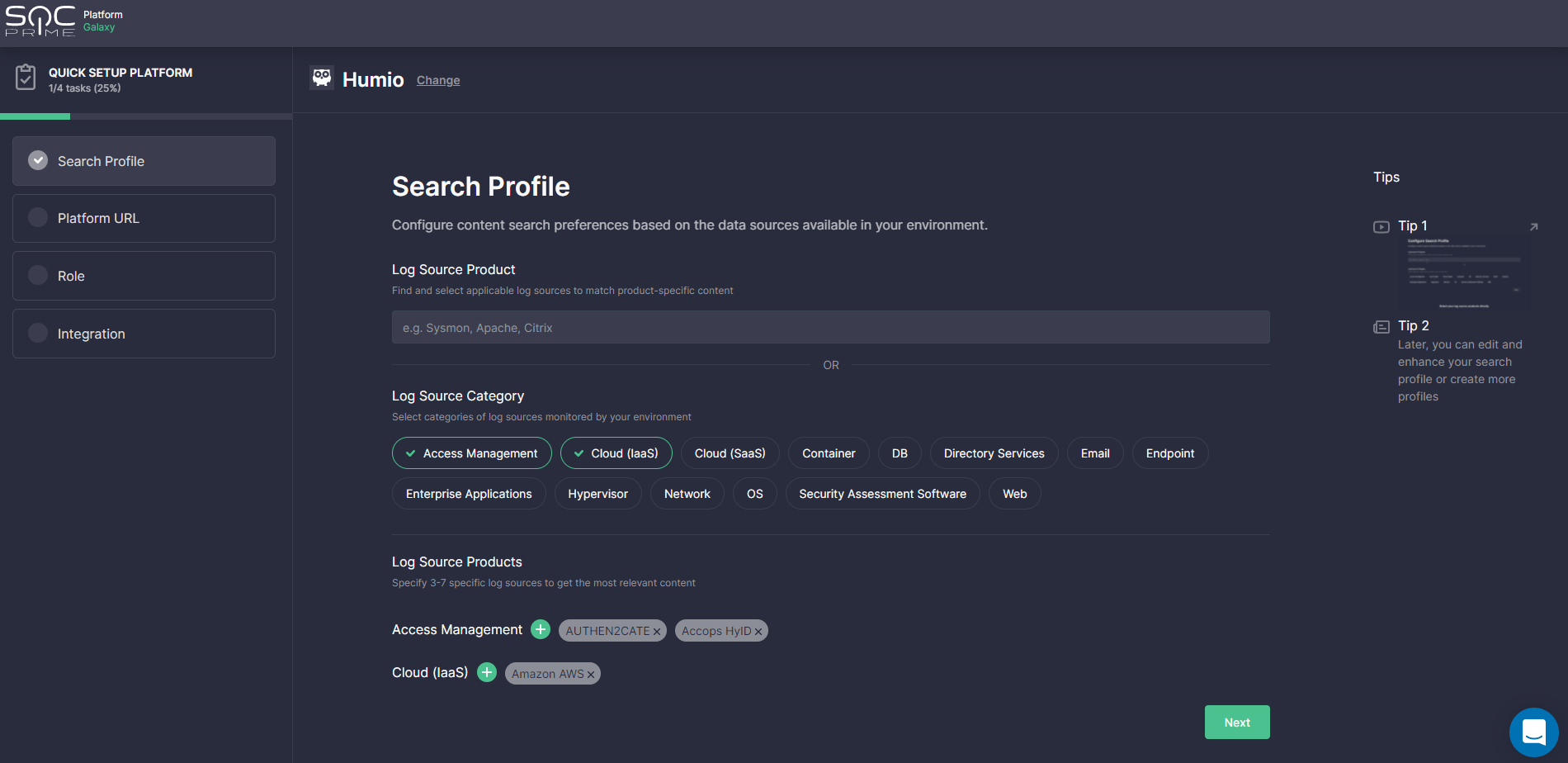

SOC Primeプラットフォームの新しいユーザーは、 オンボーディングウィザード を使用してプラットフォームの体験を組織固有の環境に合わせる一回限りのガイド付き設定手続きを行うよう促されます。このカスタマイズされたセットアップは、脅威検出能力と脅威ハンティングの速度を向上させ、SOC Primeソリューションからの即時価値を引き出すために設計されています。

現行のSOC Primeの購読者は、プラットフォーム体験を彼らのセキュリティニーズにカスタマイズし、脅威の検出とハンティング体験を即座に最大化するために、欠落している設定を補完するよう促されます。始めるには、 ウィザードを開く をトップに表示される通知からクリックし、設定を進めてください。

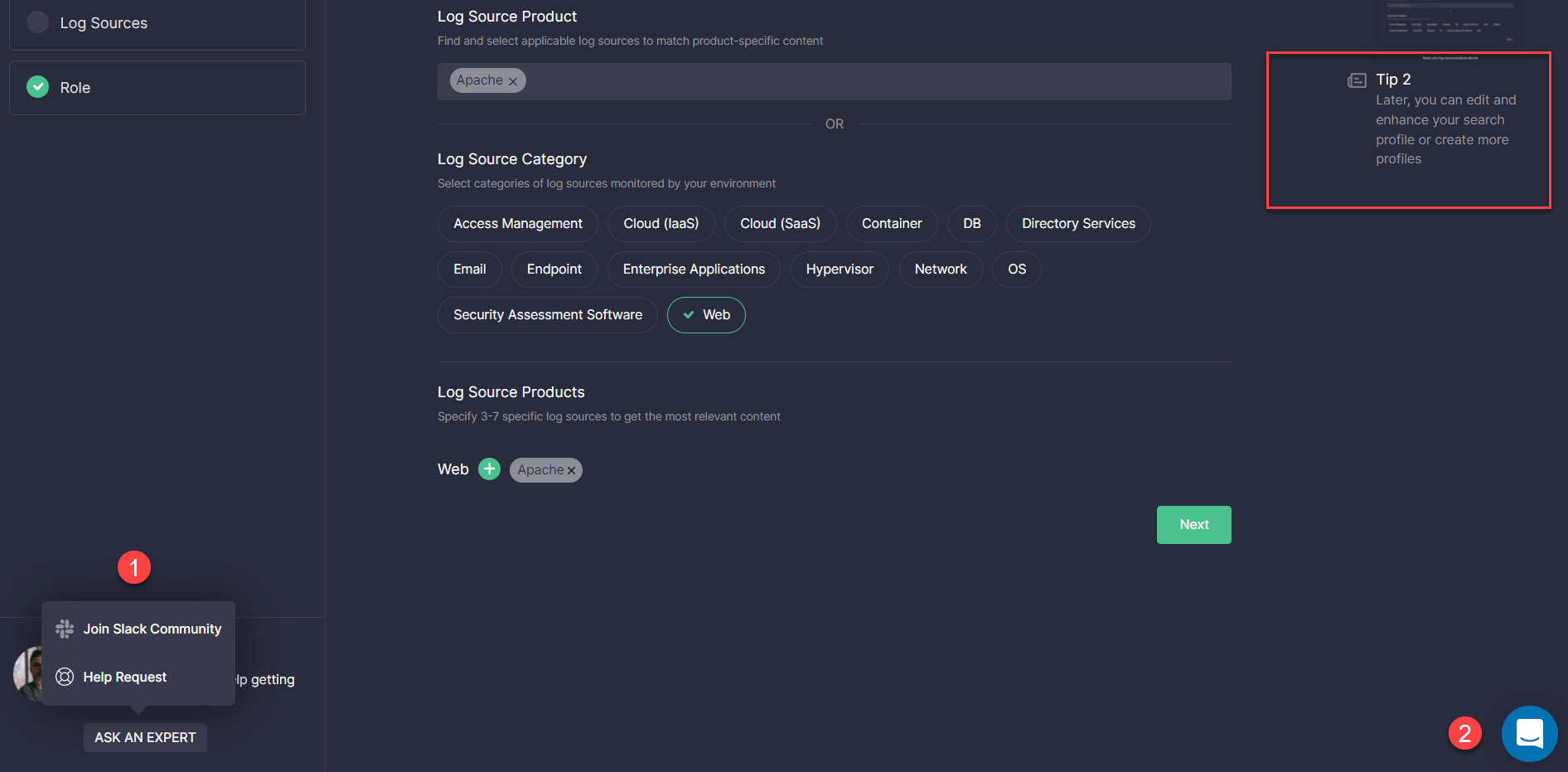

設定手続き全体を通じ、Humioの顧客は、オンボーディング体験を簡素化するために右側の チップス セクションで短いビデオチュートリアルを見ることができます。もしくは、次の方法で助けを求めることができます:

- Slackチャンネルを通じてSlackコミュニティの専門家に問い合わせるか、ヘルプリクエストを送信してください。

- インターコムチャットを通じて即时サポートを求め、SOC Primeの専門家に連絡を取ってください。

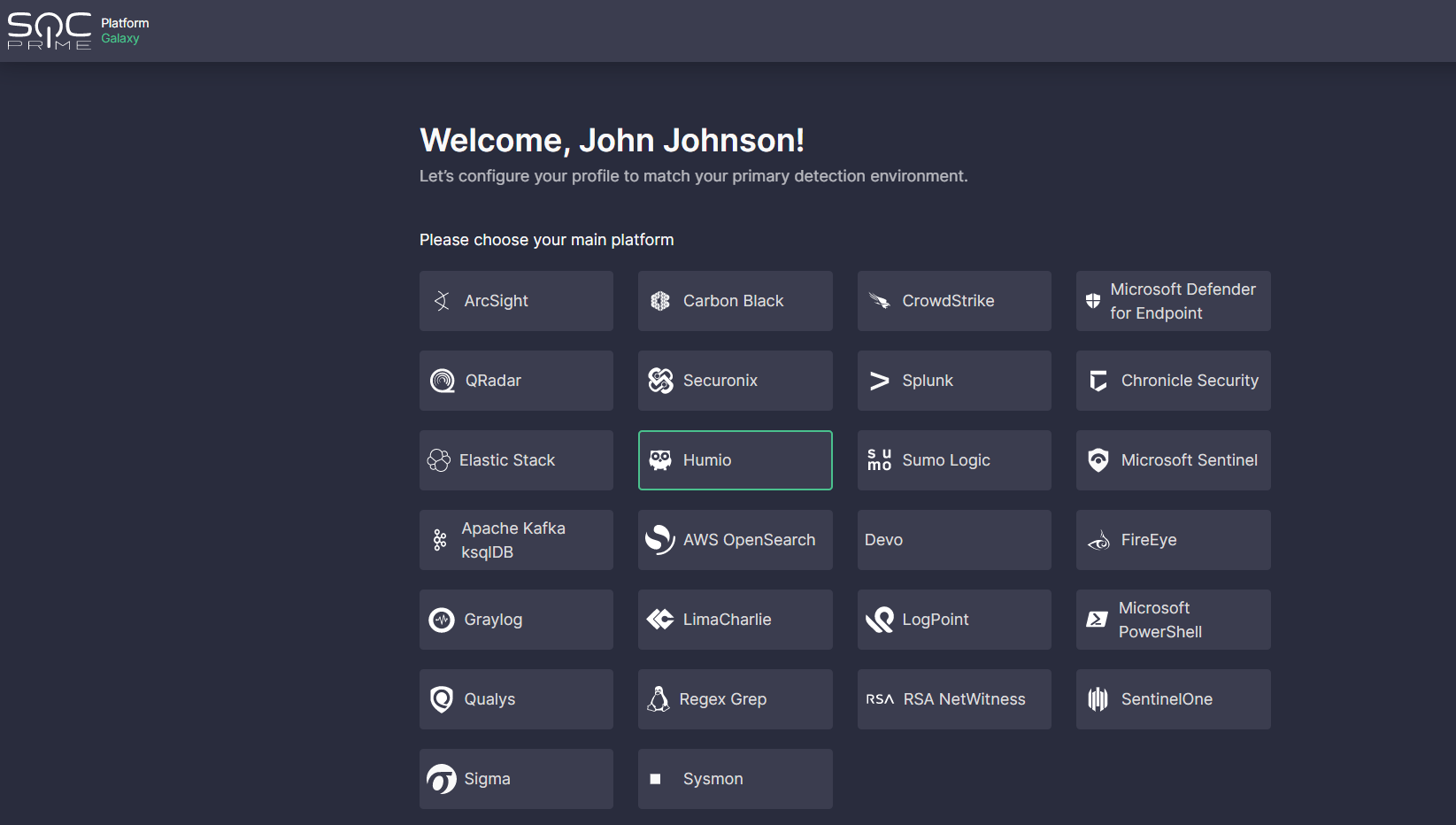

Humioユーザーの場合、オンボーディングプロセスには次の5つのステップがあります:

- 定義済みオプションリストから Humio プラットフォームを選択します。

-

オンボーディング検索プロファイル をセットアップして、Humio環境に関連するデータソースに対する検出コンテンツの検索を調整します。定義済みのオプションリストからすぐにログソース製品のセットを選択するか、まずカテゴリーを選んで関連する製品を選択することもできます。「次へ」をクリックしてください。 to tailor the detection content search to the data sources relevant to your Humio environment. Here you can select a set of log source products straight away from the list of predefined options or first choose a category and then relevant products tied to it. Click 次へ 少なくとも1つのログソース製品が提供されたらすぐに。

設定されると、この検索プロファイルは、 高度な検索 ページ、 MITRE ATT&CK®カバレッジ、および ログソースカバレッジ ダッシュボードで、コンテンツ検索を実際の環境ニーズに調整するために適用できます。

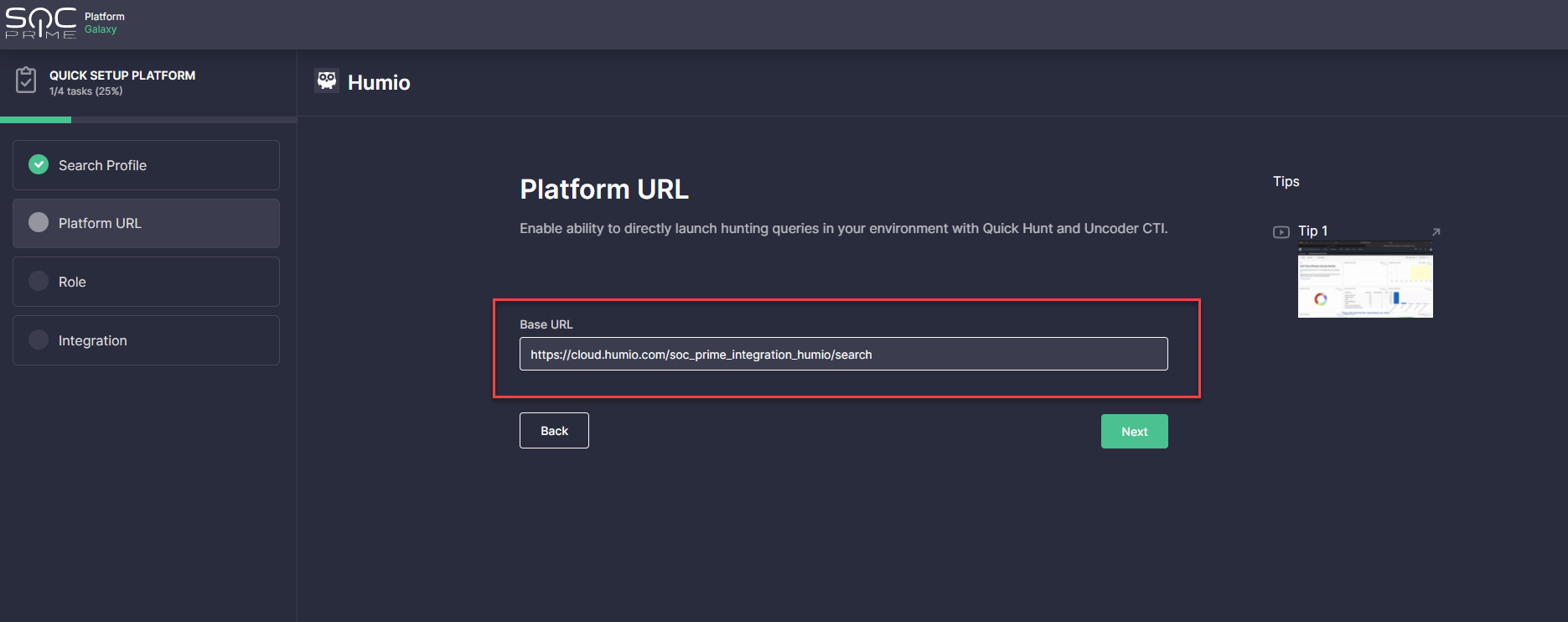

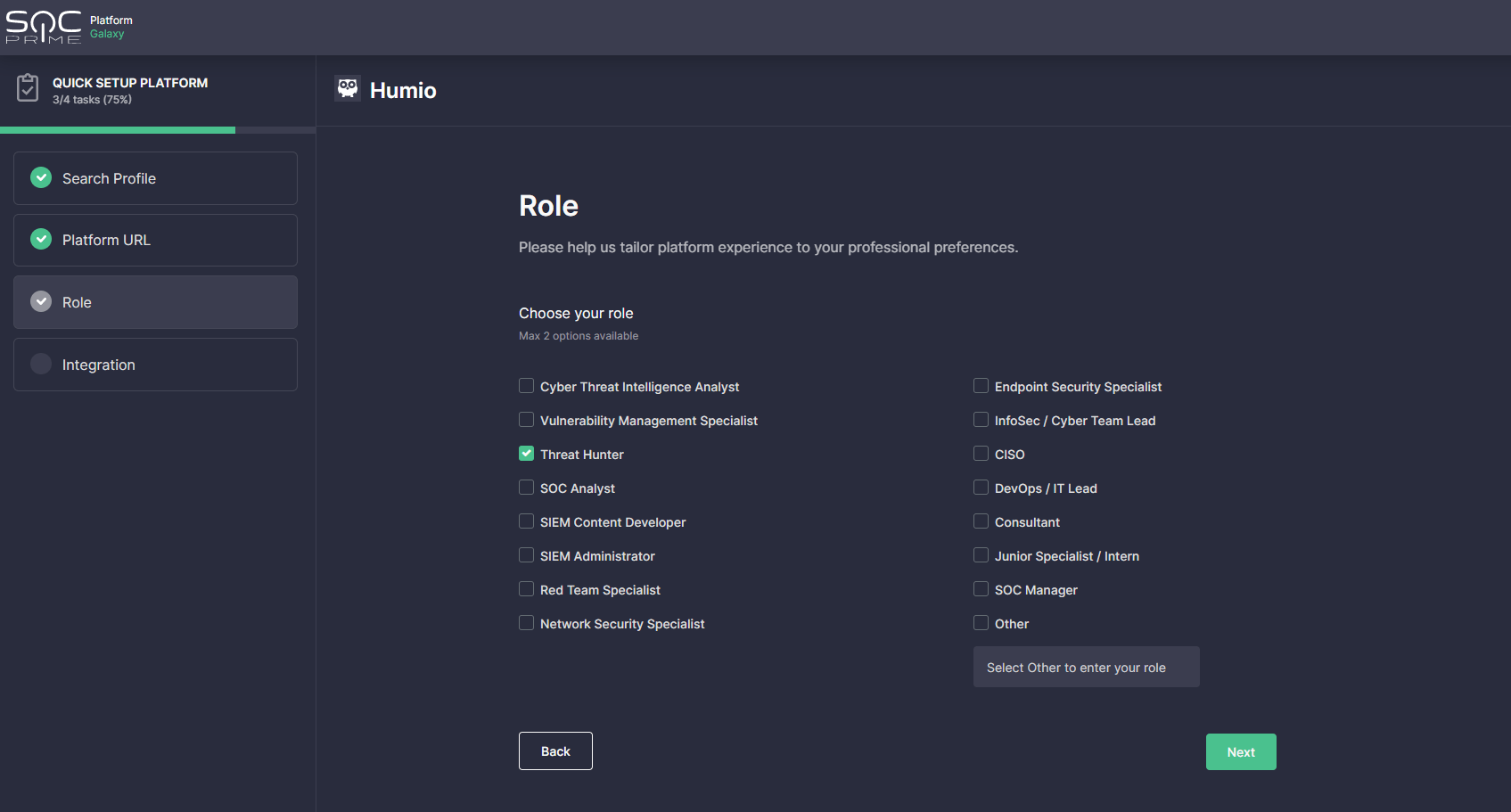

- 狩猟環境を設定するために、 プラットフォームURL を提供します。これらの設定は、SOC Primeの クイックハントとアンコーダーCTI モジュールを使用して、Humioクラウドインスタンスで即時にハンティングクエリを実行できるようにするために必要です。 Humioクラウドインスタンスにログインし、統合に使用したいリポジトリへのリンクをコピーし、それをOnboardingウィザードのベースURL フィールドに貼り付けます。 プロフェッショナルロールをオプションで選択し、最もパーソナライズされたプラットフォーム体験を得てください。セキュリティ専門家は最大2つのオプションを選択するか、

- Optionally, select the professional role to gain the most personalized platform experience. Security practitioners can select two options at most or fill in a different role in the その他 フィールドに異なる役割を記入できます。

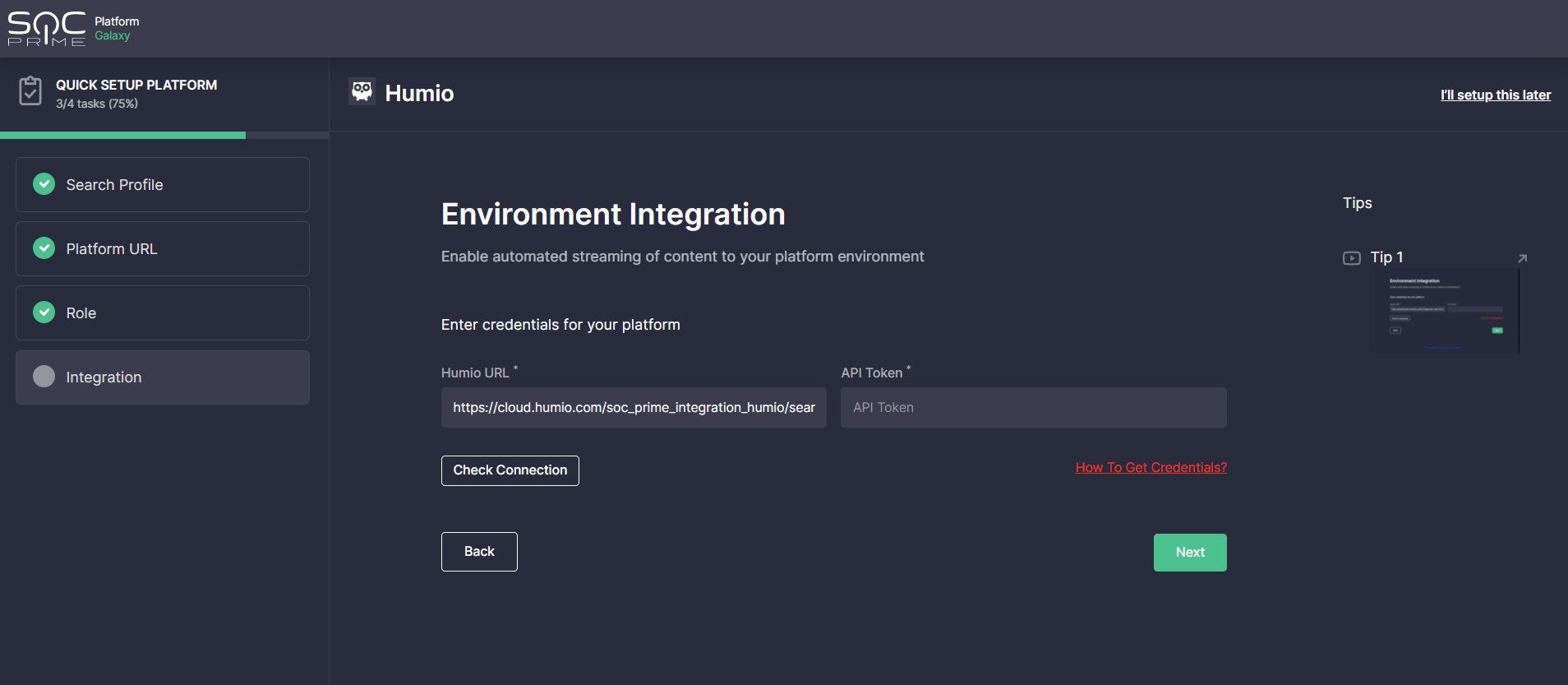

-

環境統合をセットアップし、 目標環境との完全なAPI構成を行い、 — Humioクラウドインスタンスに対する自動ストリーミングを実現します。 ステップ3での設定を完了すると、HumioのベースURLが自動的に該当するフィールドに入力されます。 to your Humio cloud instance. After completing the プラットフォームURL APIトークンを取得するには、Humioクラウドインスタンスに移動し、統合に使用したいリポジトリにリンクされた「アカウントの管理」をクリックしてください。その後、

アカウント設定 から linked to the repository you want to use for the integration. Then select APIトークンを選択し、「新しいAPIトークンを生成」ボタンをクリックします。 表示されたポップアップで「トークンを更新」ボタンをクリックし、新たに生成されたトークンをコピーして、SOC PrimeのオンボーディングウィザードのAPIトークンフィールドに貼り付けてください。 新しいAPIトークンを生成 ボタンをクリックし、表示されるポップアップで 更新されたトークンをコピーしたら、それをSOC Primeの オンボーディングウィザードのAPIトークン Renew token button, copy the newly generated token and then paste it into the フィールドに貼り付けます。 設定が完了したら「接続を確認」ボタンをクリックします。接続が成功した場合、Humio統合は完了であり、SOC Primeプラットフォームのフルパワーを解き放つ用意が整います。

Once configured, click the Check Connection button. If the connection is successful, you’re done with the Humio integration and are all set to unleash the full power of SOC Prime’s platform.

シングルクリックで脅威を検索し、Humioインスタンスに検出を配置

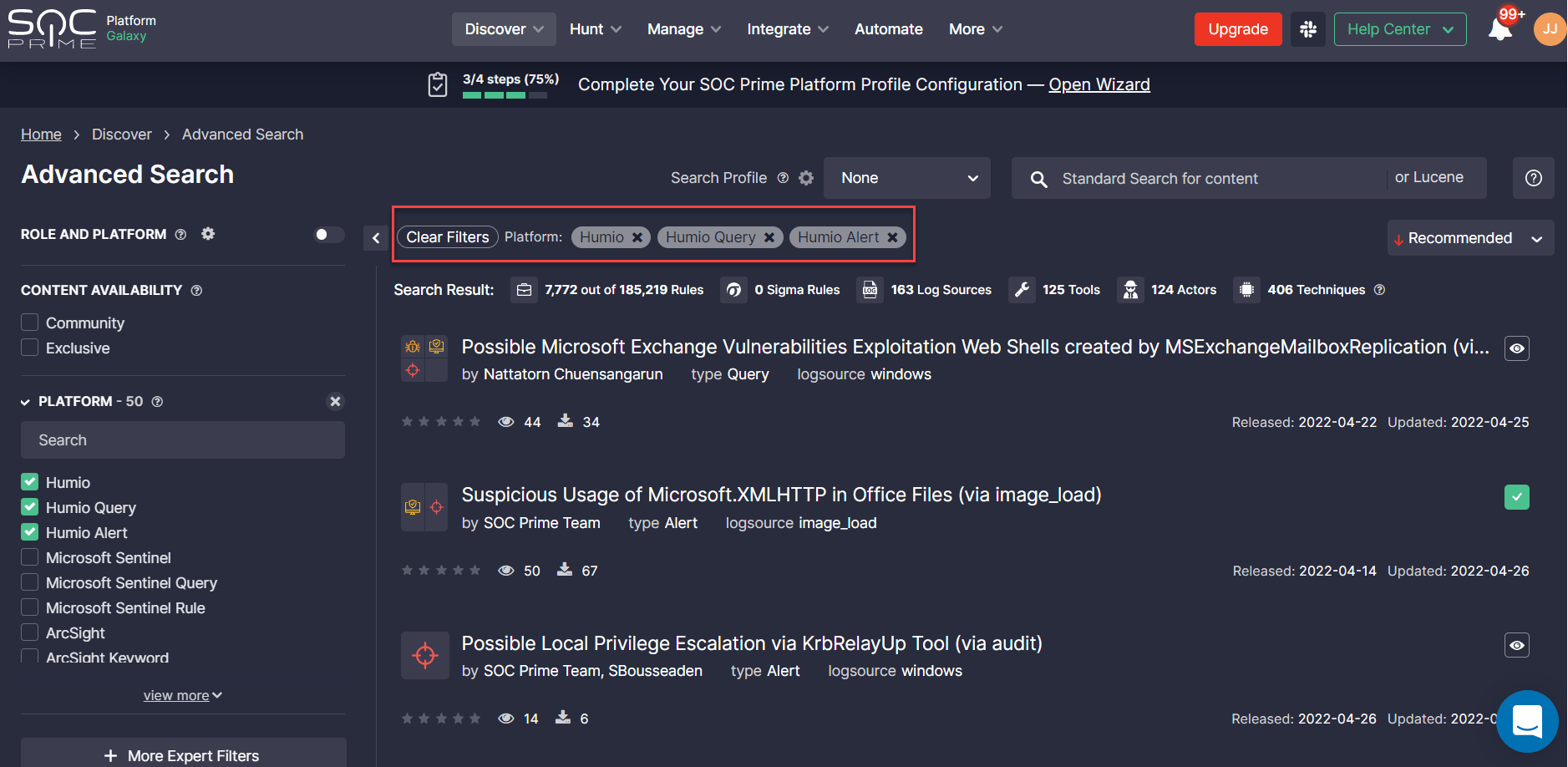

Humio検出ルールの完全なコレクションにアクセスするには、SOC Primeのプラットフォームにログインした後、「発見 > 高度な検索」を選択します。 発見 > 高度な検索 セキュリティ専門家は、プラットフォームやHumio特有のコンテンツタイプでコンテンツをフィルタリングできます—アラート、クエリ。当てはまる場合、Humioクラウドネイティブ言語形式に変換可能な検出ソースコードにアクセスするためのコンテンツアイテムページをドリルダウンします。 Humio プラットフォームまたはHumio特有のコンテンツタイプでコンテンツをフィルタリングできます— アラート or クエリこれが適用されたら、Humioクラウドネイティブ

形式に変換可能な検出ソースコードにアクセスするためのコンテンツアイテムページを掘り下げます。 オンボーディングウィザード Humio環境のために設定

選択したコンテンツタイプに応じて、Humio環境に合わせて次の自動化された検出機能を選ぶことができます。*:

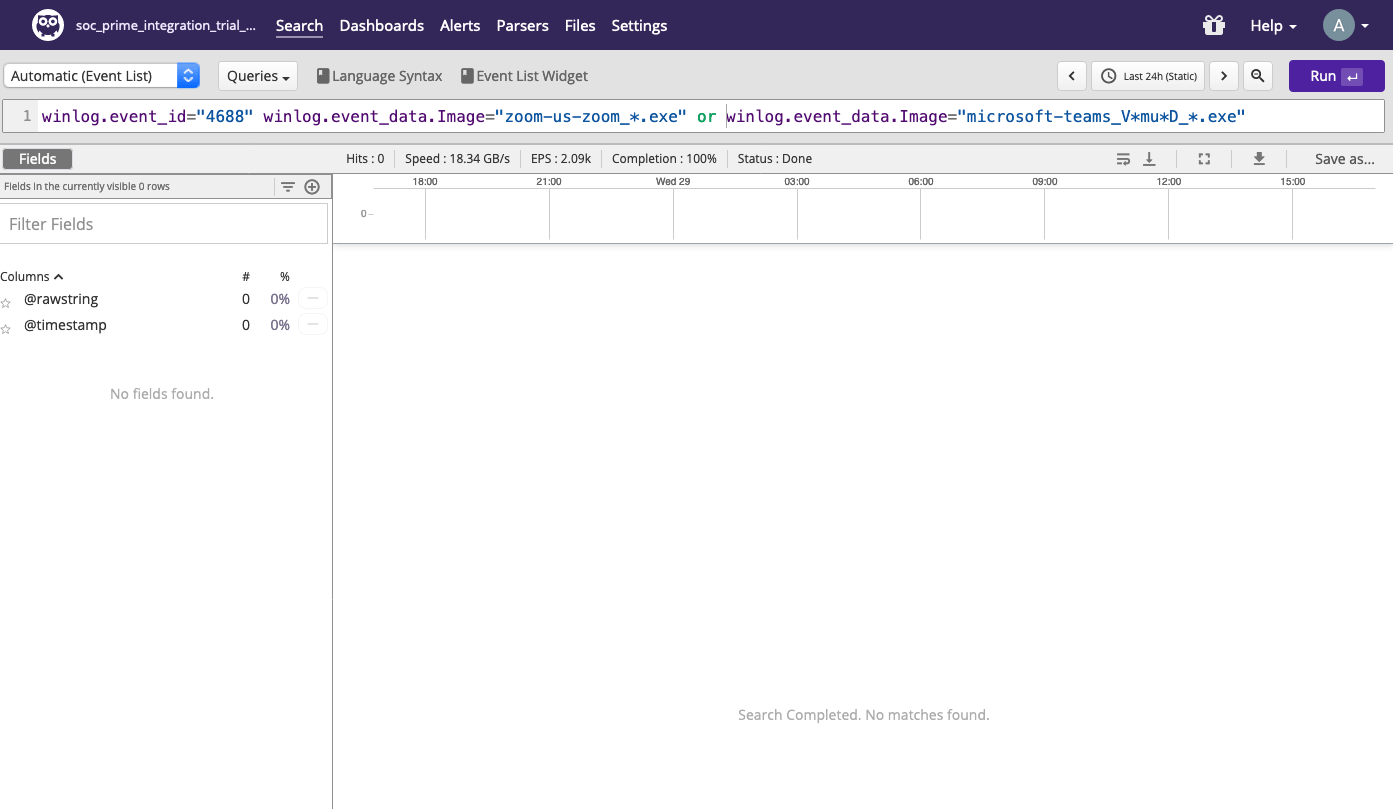

- Humioクエリを使って即座に脅威を検索するには、「Humioで検索」ボタンをクリックします。 Humioで検索 ボタン。

- Humioアラートを自動的に展開するには、「Humioに展開」ボタンを通して行います。 Humioに展開 ボタン。

*これらのアクションは、ステップ5 目標環境との完全なAPI構成を行い、 での設定完了後に利用可能です。自動検索と配置アクションの両方には、事前に構成された環境の1つを選択する必要があります。 オンボーディングウィザードでの設定

もしくは、ソースコードを「クリップボードにコピー」ボタン経由で手動でコピーし、その後、Humioクエリまたはアラートをクラウド環境に即座に貼り付けて検出ルールを実行してください。 クリップボードにコピー ボタンの手動コピー

リアルタイム検出アルゴリズムをHumioインスタンスに直接継続的にストリーミング

チームは、「Automate」カテゴリーの下にあるContinuous Content Management(CCM)モジュールを通じて、Humioアラートをネイティブクラウド環境に自動的にストリーミングできます。HumioのAPIによって活用され、この機能は組織がEmerging ThreatsやStrategic Detection Objectivesに対処する能力を保持する 。 途中で手動でSOC Primeプラットフォームからコンテンツを検索またはダウンロードする必要はありません。

CCMモジュールを活用する前に、Humioの顧客は、Humio購読でAPIアクセスを有効にしておくべきです。それは、ステップ5で事前に構成できます。 オンボーディングウィザード.

SOC Primeユーザーは次のCCM機能を活用できます:

-

飛び飛びにコンテンツリストを作成および管理し、Humioアラートを現在使用中のクラウドインスタンスからこれらのリストにプルします:

-

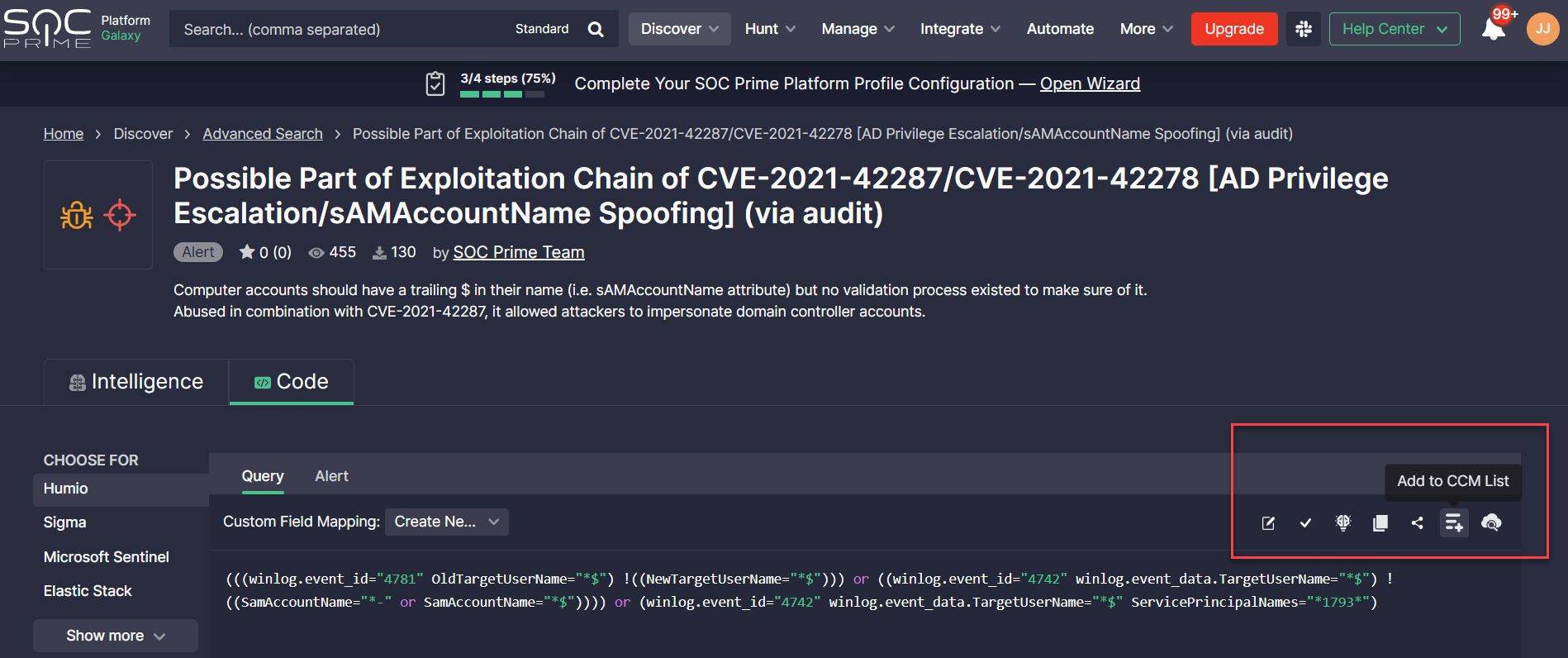

静的な 手作りのコンテンツリスト。選択されたコンテンツアイテムは、「CCMリストに追加」ボタンをクリックして特定のリストに手動で追加できます。 CCMリストに追加 ボタンをクリックすることで、手作りのコンテンツアイテムを特定のリストに手動で追加できます。 コード タブ。

-

動的なリスト 最近更新された最新のHumioアラートをプリ設定されたフィルター条件に基づいて自動的に入力。動的コンテンツリストをHumio形式に合わせるには、リスト設定フォームで「高度なフィルター > コンテンツプラットフォーム」をクリックし、定義済みオプションリストからHumioアラートを選択します。 高度なフィルター >コンテンツプラットフォーム 、および、事前に設定されたオプションのリストから、Humioアラートを選択します。 Humioアラート 。

- インベントリリスト to 複数のHumioインスタンスにわたってカスタムコンテンツバージョンを変更して展開します。

-

静的な 手作りのコンテンツリスト。選択されたコンテンツアイテムは、「CCMリストに追加」ボタンをクリックして特定のリストに手動で追加できます。 CCMリストに追加 ボタンをクリックすることで、手作りのコンテンツアイテムを特定のリストに手動で追加できます。 コード タブ。

- 柔軟にスケジュールされたジョブを実行して、プリ設定されたHumio環境に紐づけられた特定のコンテンツリストから検出アルゴリズムを自動で引き出します。 デフォルトで、ジョブはそのようなデプロイに適用可能な事前構成されたログソースに基づいたカスタムフィールドマッピングプロファイルを適用します。 ここで、ログソースベースのカスタムフィールドマッピングプロファイルの設定方法についての詳細を見つけてください。 you ここ

- 飛び石のように入力し、 その後、直接Humio環境に変更を適用するために展開します。 インベントリ ページで、チームはデプロイのステータス、コンテンツ作成者とソース、デプロイの日付、その他検出デプロイの詳細も追跡できます。

- 自動および手動のコンテンツ配置の全履歴をブラウズし、インベントリの変更とともに、 履歴 ページセキュリティエンジニアはHumioアラートのすべてのデプロイメント問題を掘り下げ、さらに良好な可視性を得ることができます。

- 展開をカスタマイズし、環境およびプロセスに検出ロジックを調整して大量の誤検知を避けるために、 プリセットフィルター and フィルター.

自動化されたコンテンツ管理能力についてさらに多くの洞察を得るには、 専用のブログ記事.

脅威ハンティング操作の簡素化

オンボーディングプロセスのステップ3でハント環境を設定した後、Humioの顧客はSOC Primeのハンティングツールを利用して今までになく迅速かつ簡単に脅威を探索できます。 がんばってください、Humioの顧客はSOC Primeのハンティングツールを活用して、いまだかつてない速さと簡単さで脅威を探索できます。

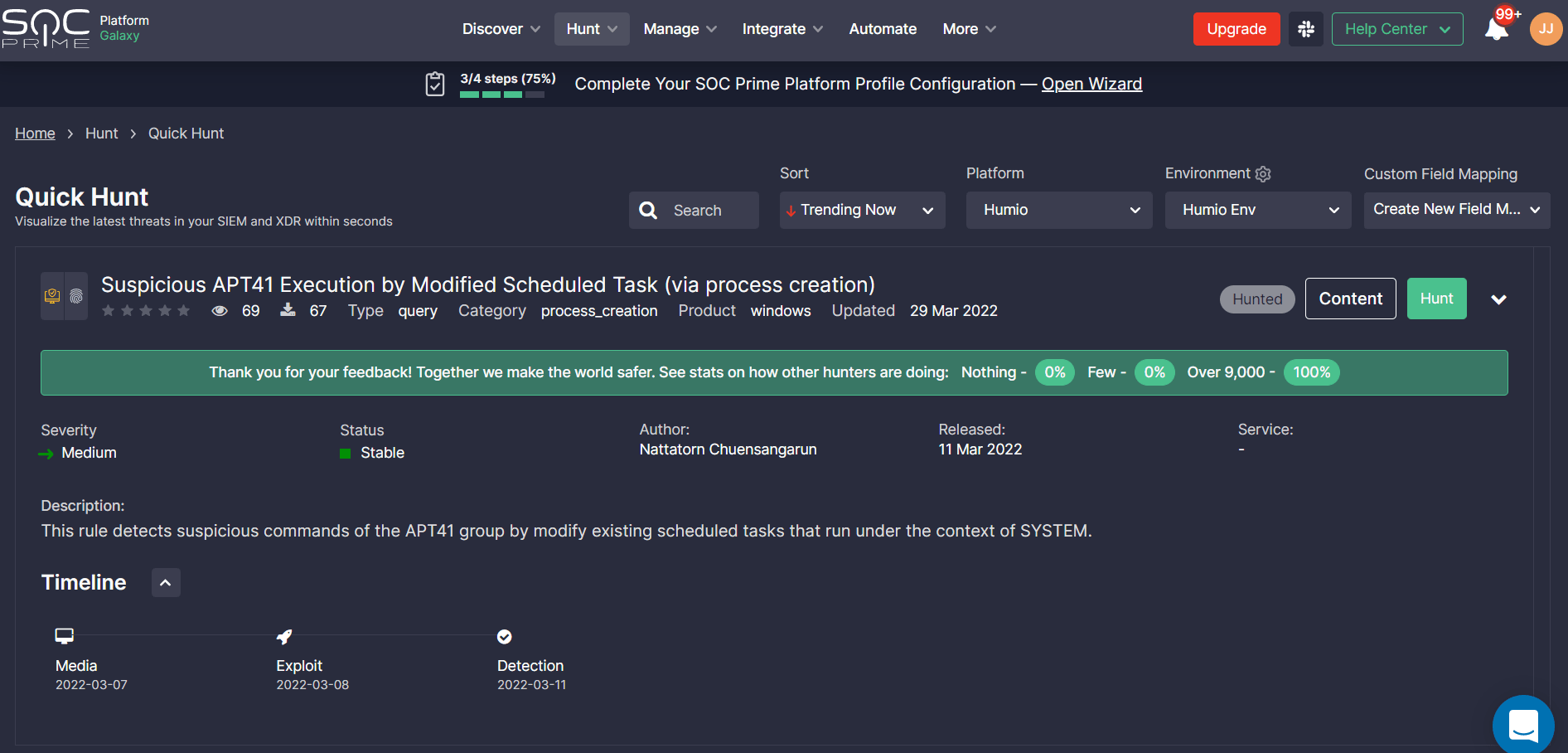

クイックハント はチームがフィールド内の専門的なバックグラウンドなしに簡単にハントすることを可能にします。開始するには、「ハント > クイックハント」を選択し、デフォルトで最もトレンドの検出にソートされたクエリリストを閲覧します。Humioのプラットフォームはオンボーディング設定に従って事前に選択された環境と共に直ぐに選択されます。 ハント > クイックハント また、既存のカスタムフィールドマッピングプロファイルを選択するか、非標準のログデータでのハンティングのため新しいものを設定することもできます。カスタムフィールドマッピングプロファイルの設定方法の詳細は、専用のセクションを参照してください。 専用のブログ記事セクション で、ログソースベースのカスタムフィールドマッピングプロファイルを設定する方法についての詳細を参照してください。

クイックハントセッションの実行前にHumioクラウドにログインしていることを確認してください。

クリック ハント をクリックして、Humio環境で直接選択したクエリを実行し、それからハンティング体験について同僚にフィードバックを共有します。フィードバックを提供することは、SOC Primeプラットフォームによってもたらされる集団的なグローバル専門知識に貢献し、ハンティングをより効率的にし続け、それにより検出コンテンツの品質と量を向上させるのに役立ちます。

アンコーダーCTI はIOCベースの脅威ハンティングを加速化するために設計されており、組織固有の環境ニーズに合った形でIOCクエリを即座に生成することを可能にします。

プラットフォーム依存の設定の後、アンコーダーCTIセッションのためにHumioが自動的にハンティング環境として設定されることに注意してください。 オンボーディングウィザードプラットフォーム依存

HumioユーザーはアンコーダーCTIを数クリックでハントできます:

- IOCを左側に直接挿入するか、対応するCSV、JSON、またはTXTファイルをインポートします。

- 生成されるクエリをカスタマイズ: IOCを選択し、既定のフィールドマッピングプロファイルを別のものに指定し(必要に応じて)、1クエリ当たりのIOC数を設定し、除外を追加します。それぞれのIOCに基づき種別が自動的に入力されます。

- 「生成」ボタンをクリックしてカスタムIOCクエリを取得します。 生成 ボタンをクリックしてカスタムIOCクエリを取得します。

- クエリをコピーしてから環境に貼り付けるか、「環境でハント」ボタンをクリックしてHumioで生成されたクエリを自動的に実行してください。 環境でハント ボタンをクリックしてHumioで生成されたクエリを自動的に実行します。

特筆すべきは、SOC Primeのユーザーは2022年5月25日まで無料でアンコーダーCTIを最大限に活用できることです。 無料で 2022年5月25日まで。

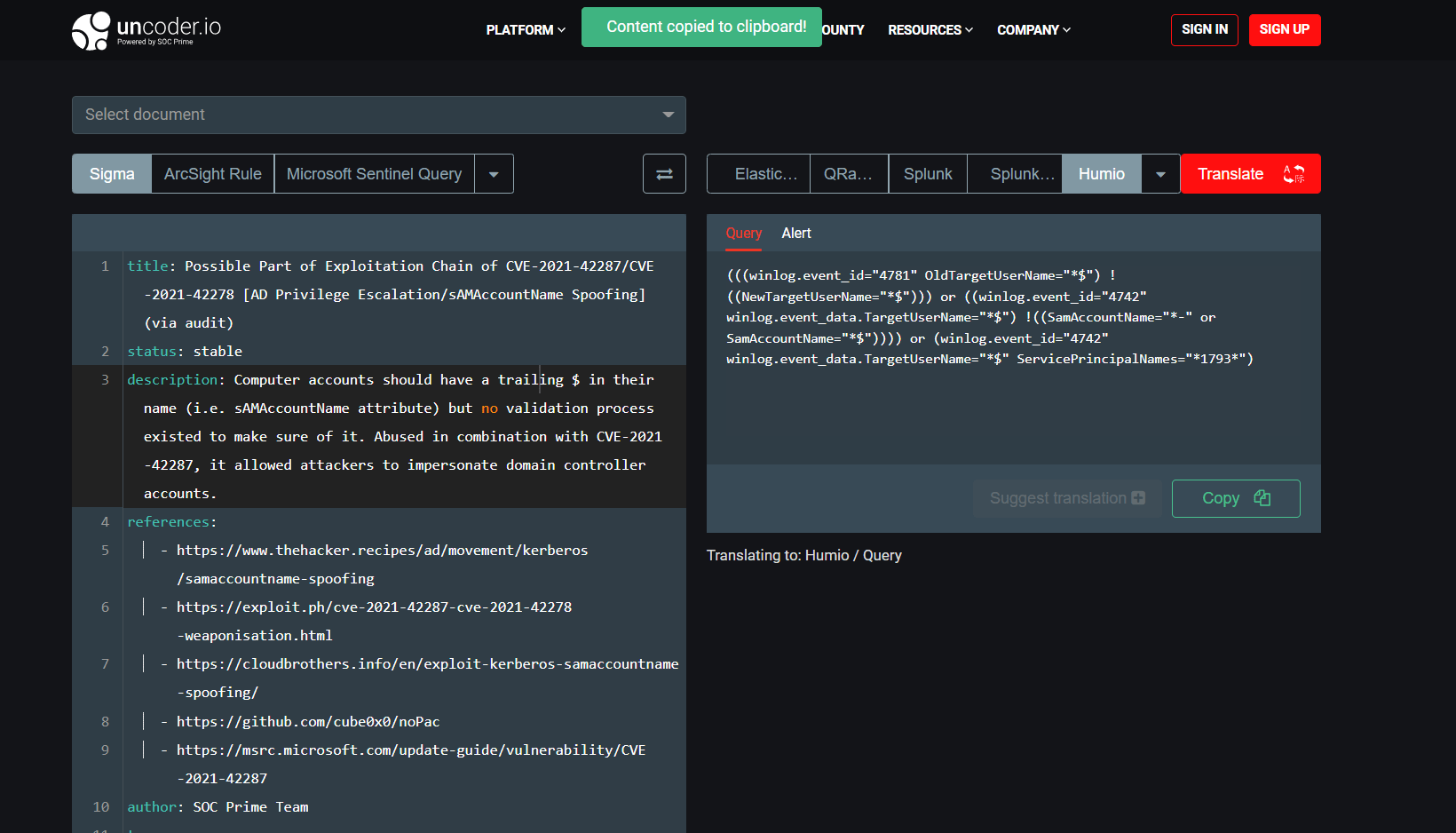

Uncoder.IOでSigmaルールをHumioアラートとクエリに変換する

Uncoder.IO は、狩猟および脅威検出のための単一ツールの境界をなくすために設計されたオンラインの翻訳エンジンで、Sigmaベースの検出を25以上のSIEM、EDR、XDRフォーマットに変換することを可能にします。SigmaルールをHumioフォーマットに自動的に変換するには、次の手順に従います。

- 左側パネルで入力クエリ言語としてSigmaを選択します。 Sigma 左側に入力クエリ言語として選択します。

- Sigmaルールのソースコードを挿入するか、ドロップダウンリストから関連するドキュメントを選択します。

- Sigmaルールソースコードを挿入するか、ドロップダウンリストから関連するドキュメントを選択します。

- 右側パネルでターゲット言語としてHumioを選択します。

- 「生成」ボタンをクリックしてカスタムIOCクエリを取得します。 翻訳 ボタン。

- 「生成」ボタンをクリックしてカスタムIOCクエリを取得します。 コピー ボタンをクリックして変換を実行し、検出コードをHumio環境に貼り付けます。

SOC PrimeのDetection as Codeプラットフォームに参加して、絶え間なく増加する攻撃量に対応し、複雑で絶え間なく成長するデジタル脅威に対抗するグローバル産業コラボレーション力を活用します。世界最大かつ常に拡充される検出コンテンツライブラリの集合的な専門知識を活用することで、企業は自社のユニークなSOC導入環境に適したカスタマイズされたコンテンツの継続的な量を生成するという課題を解決できます。個々の研究者もまた、その検出コンテンツを共有し、貢献に対して補償を得ることで協調的サイバー防御の一員になることを奨励されています。