協力的サイバー防御: あらゆる規模の脅威に対抗する戦いを推進

ご存知のように、2022年2月24日、ロシア連邦はウクライナへの陸海空からの攻撃侵略を開始しました。戦闘はほぼ一週間続いており、ロシア軍の戦車がウクライナ領土に侵入し、ミサイルが国中の軍事および民間の目標を攻撃しています。この攻撃により多くの犠牲者が出て、インフラや歴史的財産が破壊されています。

ロシアの敵対者によって、ウクライナのITインフラを麻痺させるために複数のサイバー攻撃も実施されています。ウクライナを支援する多くの国、グローバルな組織、個人が団結しているため、ウクライナ支援者を対象とした国家支援による攻撃も予想されています。

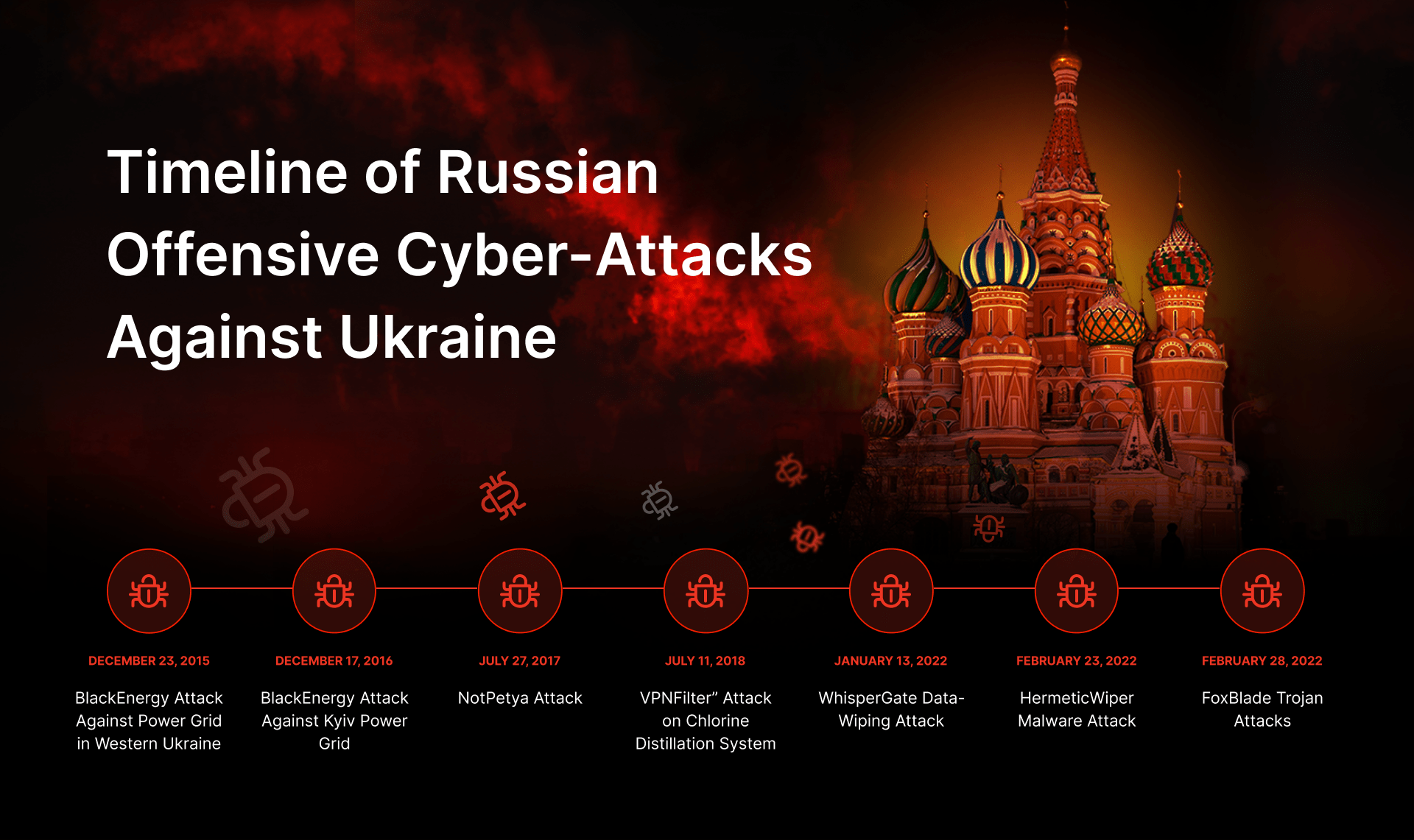

ロシアのサイバー戦争年表

ロシア軍とミサイルによる地上攻撃は予期されていなかったが、ウクライナに対するサイバー戦争はほぼ10年間続いています。

ウクライナのインフラに対するサイバー攻撃のエスカレーション

2015年から2016年にかけて、ロシアに関連する Sandworm APT グループが悪名高い BlackEnergy マルウェアを使用してウクライナのサイバー電力網を繰り返し攻撃しました。この攻撃は、国全体で大規模な停電を引き起こし、重要なインフラや物理施設の運用資産に重大な損害をもたらした最初のケースとして示されました。

2017年には、悪名高い NotPetya マルウェア が再びSandworm APTグループによって、ウクライナの金融セクターをターゲットに使用されました。この攻撃は最終的に世界的なサイバー危機を引き起こし、数百万のシステムが感染し、数十億ドルの損害を与えました。

2018年、ロシアはウクライナの重要なインフラに対して、さらに破壊的なサンプルをテストしました。特に、 VPNFilter マルウェア がウクライナ、モルドバ、ベラルーシの水処理および廃水処理施設に液体塩素を供給していたアウリ塩素蒸留ステーションを攻撃するために使用されました。ここでも再び、重要インフラ資産を混乱させることを目的としましたが、この攻撃方法は多くの他のグローバルシステムや運用を狙うためにも使用可能です。

2021年から2022年にかけて、ウクライナとロシア間の政治的緊張がピークに達し、ウクライナのインフラに対する攻撃的なサイバー作戦が勢いを増しました。2月の全面侵攻の数ヶ月前、および数週間前には、多くのウクライナのウェブサイトが改ざんされ、オフラインに押しやられ、多くの政府のインフラ資産がデータ消去型のマルウェアによって侵害されました。これらのロシア支援のサイバー攻撃は、ウクライナを狙ってそのシステムの安定を損ない、市民の間に混乱をもたらすことを目的としていました。

WhisperGateデータ消去攻撃

ウクライナの2月の全面侵攻は、まずサイバーの前線で開始されました。ロシアの攻撃は実際には2022年1月13日に始まり、破壊的なサイバー攻撃がウクライナを襲い、政府のオンラインインフラを打ち倒しました。1月17日までに、内閣、7つの省庁、国庫、国家緊急サービス、国家サービスを含む最大70のウェブサイトが一時的なパフォーマンス問題を抱えていました。さらに、多くの非営利組織や主要なウクライナIT企業もこの攻撃の被害を受けました。

Microsoftによる専門家の 分析 で、名前のないAPTグループが新しい WhisperGateワイパー マルウェアを使用してサイバーインフラに大規模な被害をもたらしたことが明らかになりました。当初は帰属が不明確でしたが、 米国CISAの調査 and と英国NCSCが、WhisperGateはロシア政府支援のハッキング集団によって開発および展開された可能性が高いことを確認しました。SOC Primeの専門家による調査では、WhisperGateの管理者とロシア政府支援グループSandworm(KillDisk)間に多くのTTPの重なりが確認され、さらに伝えられている帰属を支持しました。また、SOC Primeの研究者は、ウクライナのインフラを破壊するために最初に2017年に使用された悪名高いNotPetyaマルウェアの悪意ある行動と似たWhisperGateのパターンを観測しました。

HermeticWiper攻撃

全面的なヨーロッパの戦争開始の前日、2月23日に、MicrosoftのThreat Intelligence Center (MSTIC)は、ウクライナのデジタルインフラに対するロシア関連のサイバー攻撃を検出しました。 HermeticWiperマルウェア 攻撃は、ウクライナの主要な組織を激しく打ちました。現在のデータによれば、ラトビアとリトアニアの金融機関や政府契約者も影響を受けました。HermeticWiperと呼ばれるこのマルウェアは、ターゲットとされた機器やネットワーク上のデータを永久に消去または歪ませ、感染したデバイスを起動不能にするよう設計されました。研究データは、サンプルが2021年12月にコンパイルされていたことを示しており、この攻撃が戦略的で長期的に計画されていたことを示唆しています。

FoxBladeトロイの木馬攻撃

Microsoft Security Intelligence のアドバイザリ によれば、2022年2月28日にウクライナを席巻する新しいFoxBladeトロイの木馬が特定されました。ロシア支援の攻撃は、ウクライナの市民だけでなく、銀行、農業、エネルギー、緊急対応サービス、及び人道支援活動の組織および企業を対象にしました。このマルウェアは、侵入されたシステムを密かに利用して分散型サービス拒否(DDoS)攻撃を実行し、さらに他の悪意あるアプリケーションをダウンロードおよび実行しました。FoxBladeのサイバー攻撃は、重要な資産とデータの侵害を狙っています。悪名高いNotPetya攻撃とは異なり、このマルウェアパッケージは重要なインフラのセグメントを打ち倒すために使用されました。

ウクライナのインフラに対するロシアの攻撃的サイバー攻撃のタイムライン

セキュリティ専門家は、ウクライナがロシア国家支援のハッカーが破壊的なマルウェアサンプルや悪意ある技術を実験するための巨大なテストラボであると理論化し始めています。ロシアの攻撃の急速な拡散の兆候を考えると、他の国々の重要インフラを標的としたサイバー戦争の可能性は「もし」ではなく「いつ」の問題かもしれません。 theorize that Ukraine is a giant testing lab for Russian nation-state hackers to experiment with destructive malware samples and malicious techniques, which might be leveraged to launch further attacks against other nations. Given the indications of rapid spread of Russian aggression, the prospect of cyber war targeting critical infrastructure of other countries may be a matter of not “if” but “when”.

重要な脅威に対するグローバルな対応

AnonymousやNB65といった他の有名なハッカー集団の対応についても言及する価値があります。これらの組織は、ウクライナに対する戦争を止めるためにサイバースペースでハードに攻撃したと主張しています。これまでの彼らの 行動 の例としては、

- ロシアの宇宙機関「Roscosmos」の制御センターを無効化

- ロシアおよびベラルーシの政府ウェブサイト、国営メディア、銀行、企業を1500以上オフラインに

- ロシア関連のContiランサムウェアギャングのデータをリーク

- ロシア国防省のデータベースに侵入

- ロシアのプロパガンダニュースのTASS、Izvestia、Fontanka、RBC、Kommersantのウェブサイトをハック

ウクライナの侵攻は即座かつ印象的な反応を引き起こしました グローバルサイバーコミュニティから。ウクライナのデジタル変革担当副首相ミハイロ・フェドルフは、175,000以上の加入者を含むボランティアのサイバー集団を立ち上げ、これをウクライナのIT軍の重要な部分と考えることができます。協力者は、ロシアの政府、銀行、エネルギー会社のウェブサイトを対象としたサービス拒否サイバー攻撃に参加しています。2月27日以降、IT軍は、サイバー戦争でロシアを支持したベラルーシで登録されたウェブサイトも標的にしています。

ロシアの攻撃に対抗する反戦サイバー参加は日に日に増加しています。現在、誰もがデバイスをDDoS兵器に変えています。

ウクライナ軍がロシア侵攻の最前線で抵抗しながら、彼らは今、可能な限りの支援を必要としています。もっと多くの個人が団結して支援することができます。以下に、ウクライナ軍、戦闘地帯に住む市民、負傷者を支援する公式慈善団体のリンクがあります。

ウクライナの戦争に関する最新かつ正確な情報は以下の信頼できる情報源から利用できます:

- 英語: https://t.me/ukrainenowenglish

- ドイツ語: https://t.me/UkraineNowGerman

- フランス語: https://t.me/UkraineNowFrench

- イタリア語: https://t.me/UkraineNowItalian

- スペイン語: https://t.me/UkraineNowSpanish

- ポーランド語: https://t.me/UkraineNowPoland

- チェコ語: https://t.me/ukrainenowczech

- トルコ語: https://t.me/UkraineNowTurkish

協力的サイバー防御の力

このような激動の時代には、クラウドソーシングとグローバルな協力の力が攻撃者に対する競争上の優位性を提供します。どんな単一の企業も、これほどの規模のサイバー攻撃に耐えるためのリソースと才能を一致させることはできません。私たちのクラウドソーシングの取り組みとオープンソースのSigma標準の後押しを受け、組織はロシアによる攻撃のような新しい革新的な攻撃を特定するための検出コンテンツを提供することでサイバー防御を加速させることができます。一緒に、私たちはあらゆる面での悪に対抗し、達成できることを望んでいます。

SOC Primeは、ロシア支援のデジタル攻撃に対してインフラを防御するための無料のSigmaベースの検出に完全にアクセスできるようにします。専用の検出コンテンツにアクセスするには、SOC Primeプラットフォームにサインアップまたはログインして、Quick Huntモジュールを使用して環境内の脅威を即座に検索してください:

ロシア支援のサイバー攻撃に対抗するための無料の脅威ハンティングクエリ

参加する SOC Prime プラットフォーム に参加し、世界最大のサイバー防衛コミュニティの一員となり、脅威検出を世界中に広げるお手伝いをしてください。サイバーセキュリティ研究者やコンテンツの貢献者は、 協力的なサイバー防御に貢献する ことで、現在および進化する脅威との戦いに参加するための検出コンテンツを作成することを歓迎します。