| tuuid |

Collects anonymous data related to the user's visits to the website, such as the

number of visits, average time spent on the website and what pages have been

loaded.

|

| tuuid_last_update |

Collects anonymous data related to the user's visits to the website, such as the

number of visits, average time spent on the website and what pages have been

loaded.

|

| um |

Collects anonymous data related to the user's visits to the website, such as the

number of visits, average time spent on the website and what pages have been

loaded.

|

| umeh |

Collects anonymous data related to the user's visits to the website, such as the

number of visits, average time spent on the website and what pages have been

loaded.

|

| na_sc_x |

Used by the social sharing platform AddThis to keep a record of parts of the

site that has been visited in order to recommend other parts of the site.

|

| APID |

Collects anonymous data related to the user's visits to the website. |

| IDSYNC |

Collects anonymous data related to the user's visits to the website. |

| _cc_aud |

Collects anonymous statistical data related to the user's website visits, such

as the number of visits, average time spent on the website and what pages have

been loaded. The purpose is to segment the website's users according to factors

such as demographics and geographical location, in order to enable media and

marketing agencies to structure and understand their target groups to enable

customised online advertising.

|

| _cc_cc |

Collects anonymous statistical data related to the user's website visits, such

as the number of visits, average time spent on the website and what pages have

been loaded. The purpose is to segment the website's users according to factors

such as demographics and geographical location, in order to enable media and

marketing agencies to structure and understand their target groups to enable

customised online advertising.

|

| _cc_dc |

Collects anonymous statistical data related to the user's website visits, such

as the number of visits, average time spent on the website and what pages have

been loaded. The purpose is to segment the website's users according to factors

such as demographics and geographical location, in order to enable media and

marketing agencies to structure and understand their target groups to enable

customised online advertising.

|

| _cc_id |

Collects anonymous statistical data related to the user's website visits, such

as the number of visits, average time spent on the website and what pages have

been loaded. The purpose is to segment the website's users according to factors

such as demographics and geographical location, in order to enable media and

marketing agencies to structure and understand their target groups to enable

customised online advertising.

|

| dpm |

Via a unique ID that is used for semantic content analysis, the user's

navigation on the website is registered and linked to offline data from surveys

and similar registrations to display targeted ads.

|

| acs |

Collects anonymous data related to the user's visits to the website, such as the

number of visits, average time spent on the website and what pages have been

loaded, with the purpose of displaying targeted ads.

|

| clid |

Collects anonymous data related to the user's visits to the website, such as the

number of visits, average time spent on the website and what pages have been

loaded, with the purpose of displaying targeted ads.

|

| KRTBCOOKIE_# |

Registers a unique ID that identifies the user's device during return visits

across websites that use the same ad network. The ID is used to allow targeted

ads.

|

| PUBMDCID |

Registers a unique ID that identifies the user's device during return visits

across websites that use the same ad network. The ID is used to allow targeted

ads.

|

| PugT |

Registers a unique ID that identifies the user's device during return visits

across websites that use the same ad network. The ID is used to allow targeted

ads.

|

| ssi |

Registers a unique ID that identifies a returning user's device. The ID is used

for targeted ads.

|

| _tmid |

Registers a unique ID that identifies the user's device upon return visits. The

ID is used to target ads in video clips.

|

| wam-sync |

Used by the advertising platform Weborama to determine the visitor's interests

based on pages visits, content clicked and other actions on the website.

|

| wui |

Used by the advertising platform Weborama to determine the visitor's interests

based on pages visits, content clicked and other actions on the website.

|

| AFFICHE_W |

Used by the advertising platform Weborama to determine the visitor's interests

based on pages visits, content clicked and other actions on the website.

|

| B |

Collects anonymous data related to the user's website visits, such as the number

of visits, average time spent on the website and what pages have been loaded.

The registered data is used to categorise the users' interest and demographical

profiles with the purpose of customising the website content depending on the

visitor.

|

| 1P_JAR |

These cookies are used to gather website statistics, and track conversion

rates.

|

| APISID |

Google set a number of cookies on any page that includes a Google reCAPTCHA.

While we have no control over the cookies set by Google, they appear to include

a mixture of pieces of information to measure the number and behaviour of Google

reCAPTCHA users.

|

| HSID |

Google set a number of cookies on any page that includes a Google reCAPTCHA.

While we have no control over the cookies set by Google, they appear to include

a mixture of pieces of information to measure the number and behaviour of Google

reCAPTCHA users.

|

| NID |

Google set a number of cookies on any page that includes a Google reCAPTCHA.

While we have no control over the cookies set by Google, they appear to include

a mixture of pieces of information to measure the number and behaviour of Google

reCAPTCHA users.

|

| SAPISID |

Google set a number of cookies on any page that includes a Google reCAPTCHA.

While we have no control over the cookies set by Google, they appear to include

a mixture of pieces of information to measure the number and behaviour of Google

reCAPTCHA users.

|

| SID |

Google set a number of cookies on any page that includes a Google reCAPTCHA.

While we have no control over the cookies set by Google, they appear to include

a mixture of pieces of information to measure the number and behaviour of Google

reCAPTCHA users.

|

| SIDCC |

Security cookie to protect users data from unauthorised access. |

| SSID |

Google set a number of cookies on any page that includes a Google reCAPTCHA.

While we have no control over the cookies set by Google, they appear to include

a mixture of pieces of information to measure the number and behaviour of Google

reCAPTCHA users.

|

| __utmx |

This cookie is associated with Google Website Optimizer, a tool designed to help

site owners improve their wbesites. It is used to distinguish between two

varaitions a webpage that might be shown to a visitor as part of an A/B split

test. This helps site owners to detemine which version of a page performs

better, and therefore helps to improve the website.

|

| __utmxx |

This cookie is associated with Google Website Optimizer, a tool designed to help

site owners improve their wbesites. It is used to distinguish between two

varaitions a webpage that might be shown to a visitor as part of an A/B split

test. This helps site owners to detemine which version of a page performs

better, and therefore helps to improve the website.

|

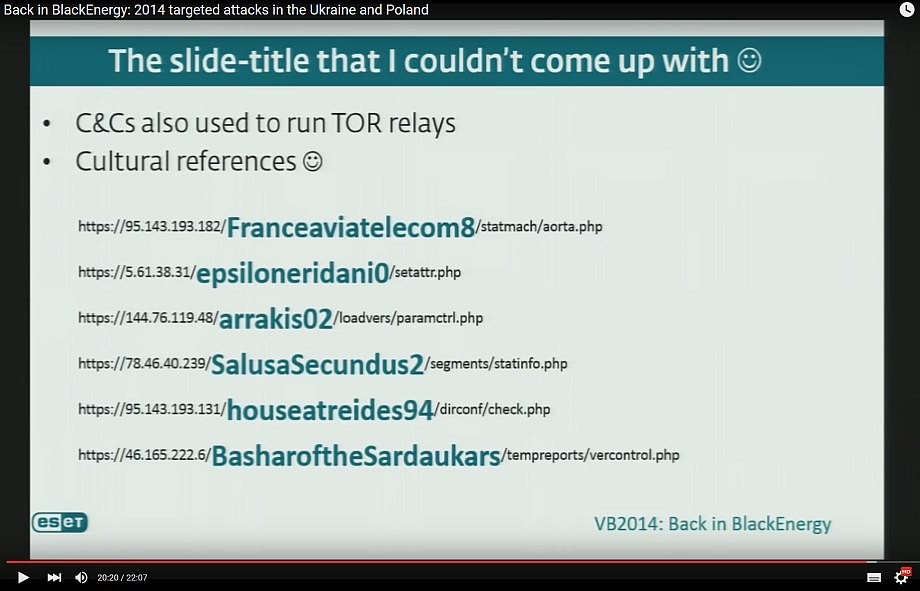

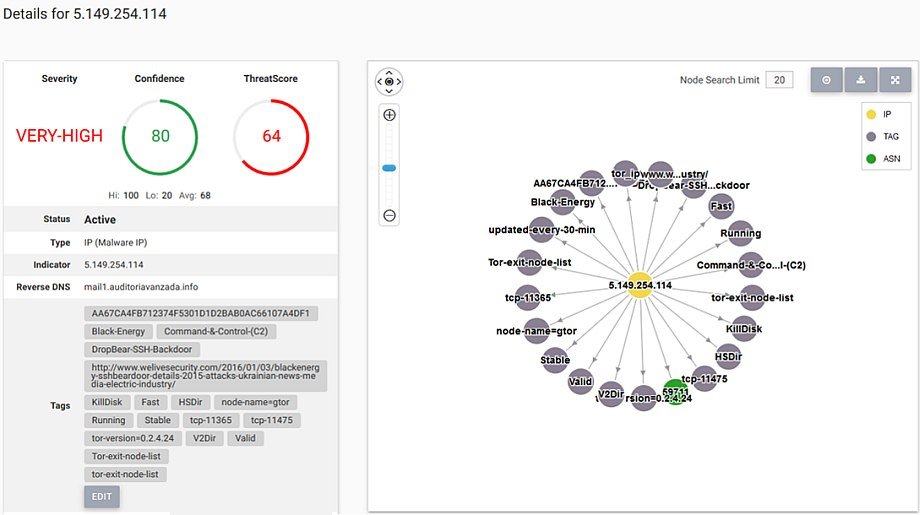

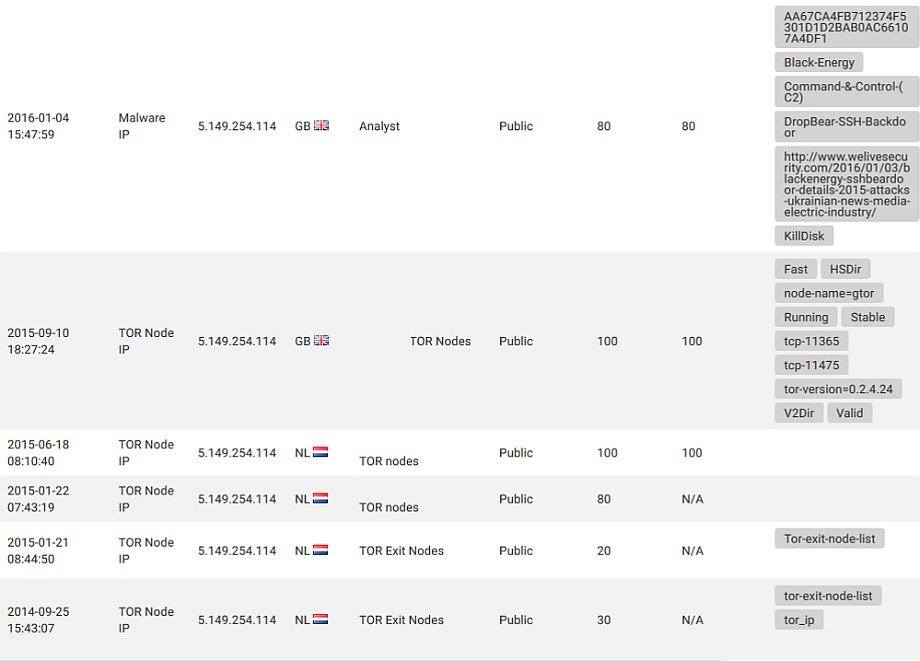

結論を出すのはあなたにお任せしますが、ほとんどのブログ記事や記事を通り過ぎる非常に重要な部分 – C&C(C2)アドレスについて続けます。これらはESETによって報告された現在のC2アドレスで、この記事が書かれている時点でも活動を続けています: ESETによって報告された このアドレスは、この記事が書かれている時点で活動を続けています:

結論を出すのはあなたにお任せしますが、ほとんどのブログ記事や記事を通り過ぎる非常に重要な部分 – C&C(C2)アドレスについて続けます。これらはESETによって報告された現在のC2アドレスで、この記事が書かれている時点でも活動を続けています: ESETによって報告された このアドレスは、この記事が書かれている時点で活動を続けています: base64からデコードされた文化的参照が『Dune』に関連していたため、この攻撃がiSight Partnersによって 「Sandworm」と名付けられたグループに結びつけられました。全体のTTPを組み立てるために十分な情報がありますか?

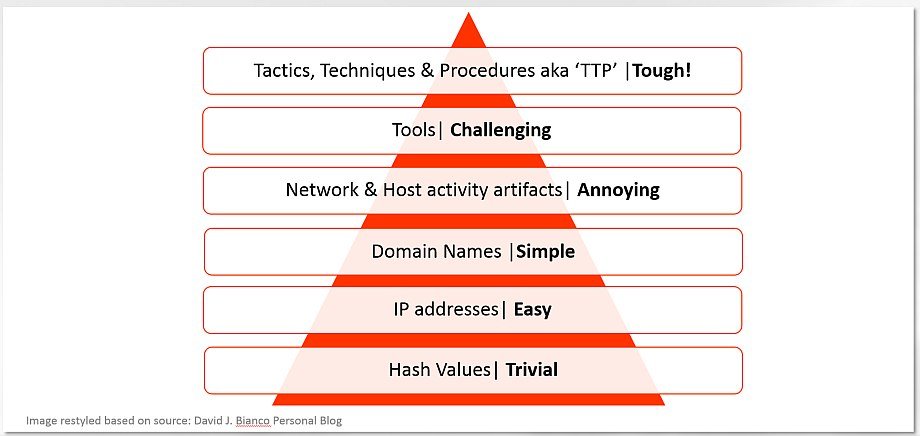

base64からデコードされた文化的参照が『Dune』に関連していたため、この攻撃がiSight Partnersによって 「Sandworm」と名付けられたグループに結びつけられました。全体のTTPを組み立てるために十分な情報がありますか? 下から上へのモデルを実際にテストしてみましょう。

下から上へのモデルを実際にテストしてみましょう。

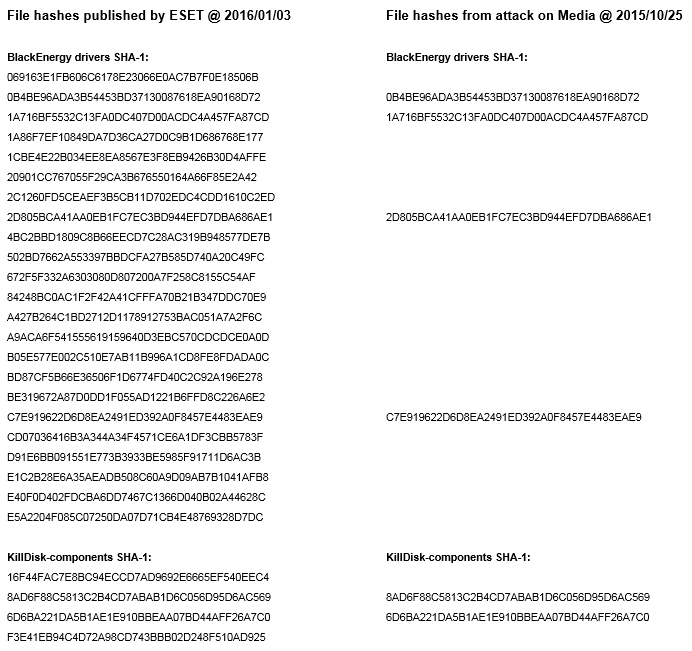

これを少し考えてみましょう。私たちは同じ攻撃ツールを使用しており、同じ数のC2 IPアドレスを使用し、TorがAPT作戦に使われ(再び)、同じ国が攻撃され、ICSが攻撃されました(これも再び)。新しい部分は基本的なAI機能を持つようになったKillDiskプラグインで、データを見つけ出して破壊するだけでなく、109以上の変数を分析し304の関数の中から選択することもできます。私たちは、BlackEnergy 2に元々帰属されたものとは異なるドライバの新しいSHA-1ハッシュも持っています:これらは同じドロッパーの新しいビルドなのか、プラグインのように進化したものでしょうか?私たちは今、 FireSale 規模の攻撃に最適化されたAPTに対処しているのでしょうか? また、 BlackEnergy 3 が過去にF-Secureによって言及されていたことも思い出させたいと思います。この質問に対する信頼性のある答えを提供できるリソースと専門知識を持つアンチマルウェアの専門家に任せます。あるいは、これを喜んでお金を払うだけのビットコインを持つすべての人に提供されるパッケージ化されたTorベースのIaaSとして提供されるのでしょうか? 😉 緩和とプロアクティブな検出のヒント。コンピュータを定期的にパッチし、ソフトウェアを更新し、奇妙なメールの添付ファイルを開かず、AVを常に最新の状態に保つことは、良いスタートとなるでしょう。BlackEnergyは修正されたドライバをインストールすることが確認されており、これは最新のWindowsバージョンではテストモードで実行されなければ読み込まれません。同様のドライバをシステムに導入する他の方法は、再起動が必要であり、情報セキュリティチームの目を逃れることはありません。すでに報告しているように、BlackEnergyは正式に署名されていない修正されたWindowsドライバを基に動作しており、そのようなドライバのインストールには管理者権限が必要です。攻撃中に使用されたもう一つの方法は、VirtualBoxの脆弱なバージョンを利用することです。プロアクティブな検出とタイムリーな対応については、次のことに焦点を当てることをお勧めします:

これを少し考えてみましょう。私たちは同じ攻撃ツールを使用しており、同じ数のC2 IPアドレスを使用し、TorがAPT作戦に使われ(再び)、同じ国が攻撃され、ICSが攻撃されました(これも再び)。新しい部分は基本的なAI機能を持つようになったKillDiskプラグインで、データを見つけ出して破壊するだけでなく、109以上の変数を分析し304の関数の中から選択することもできます。私たちは、BlackEnergy 2に元々帰属されたものとは異なるドライバの新しいSHA-1ハッシュも持っています:これらは同じドロッパーの新しいビルドなのか、プラグインのように進化したものでしょうか?私たちは今、 FireSale 規模の攻撃に最適化されたAPTに対処しているのでしょうか? また、 BlackEnergy 3 が過去にF-Secureによって言及されていたことも思い出させたいと思います。この質問に対する信頼性のある答えを提供できるリソースと専門知識を持つアンチマルウェアの専門家に任せます。あるいは、これを喜んでお金を払うだけのビットコインを持つすべての人に提供されるパッケージ化されたTorベースのIaaSとして提供されるのでしょうか? 😉 緩和とプロアクティブな検出のヒント。コンピュータを定期的にパッチし、ソフトウェアを更新し、奇妙なメールの添付ファイルを開かず、AVを常に最新の状態に保つことは、良いスタートとなるでしょう。BlackEnergyは修正されたドライバをインストールすることが確認されており、これは最新のWindowsバージョンではテストモードで実行されなければ読み込まれません。同様のドライバをシステムに導入する他の方法は、再起動が必要であり、情報セキュリティチームの目を逃れることはありません。すでに報告しているように、BlackEnergyは正式に署名されていない修正されたWindowsドライバを基に動作しており、そのようなドライバのインストールには管理者権限が必要です。攻撃中に使用されたもう一つの方法は、VirtualBoxの脆弱なバージョンを利用することです。プロアクティブな検出とタイムリーな対応については、次のことに焦点を当てることをお勧めします: