The collettivo di hacker UAC-0050 notorio per le sue operazioni offensive di lunga data contro l’Ucraina, ritorna sull’arena delle minacce informatiche. I ricercatori di CERT-UA hanno a lungo investigato l’attività del gruppo, che si concentra principalmente su tre direzioni chiave, tra cui il cyber spionaggio e il furto finanziario, insieme a operazioni informative e psicologiche tracciate sotto il marchio “Fire Cells Group”. I crimini informatici a scopo finanziario, recentemente osservati, sono anch’essi affiliati al gruppo di hacker UAC-0006.

Rileva le Operazioni Offensive di UAC-0050

Man mano che gli attacchi informatici da parte di collettivi di hacker affiliati alla Russia contro entità ucraine diventano più frequenti e sofisticati, le organizzazioni hanno bisogno di risorse di rilevamento affidabili per difendersi proattivamente dai potenziali intrusioni. Le crescenti minacce attribuite a UAC-0050 e in collaborazione con UAC-0006, prevalentemente focalizzate su cyber spionaggio, guadagno finanziario e altre attività offensive informatiche contro l’Ucraina, richiedono anche una maggiore vigilanza e un’estrema reattività da parte dei difensori. Piattaforma SOC Prime per la difesa informatica collettiva fornisce ai team di sicurezza l’intero stack di rilevamento per sventare proattivamente gli attacchi informatici trattati nella ricerca correlata di CERT-UA.

Clicca sul Esplora Rilevamenti pulsante qui sotto per accedere alla collezione dedicata di regole Sigma mappate al framework MITRE ATT&CK®, arricchito con intelligence su misura, e convertibile in oltre 30 formati di linguaggio SIEM, EDR, e Data Lake.

Gli ingegneri della sicurezza possono anche accedere a più contenuti di rilevamento dalla Piattaforma SOC Prime per sventare attacchi informatici legati all’attività avversaria sopra menzionata utilizzando i tag pertinenti “UAC-0050” and “UAC-0006” tags.

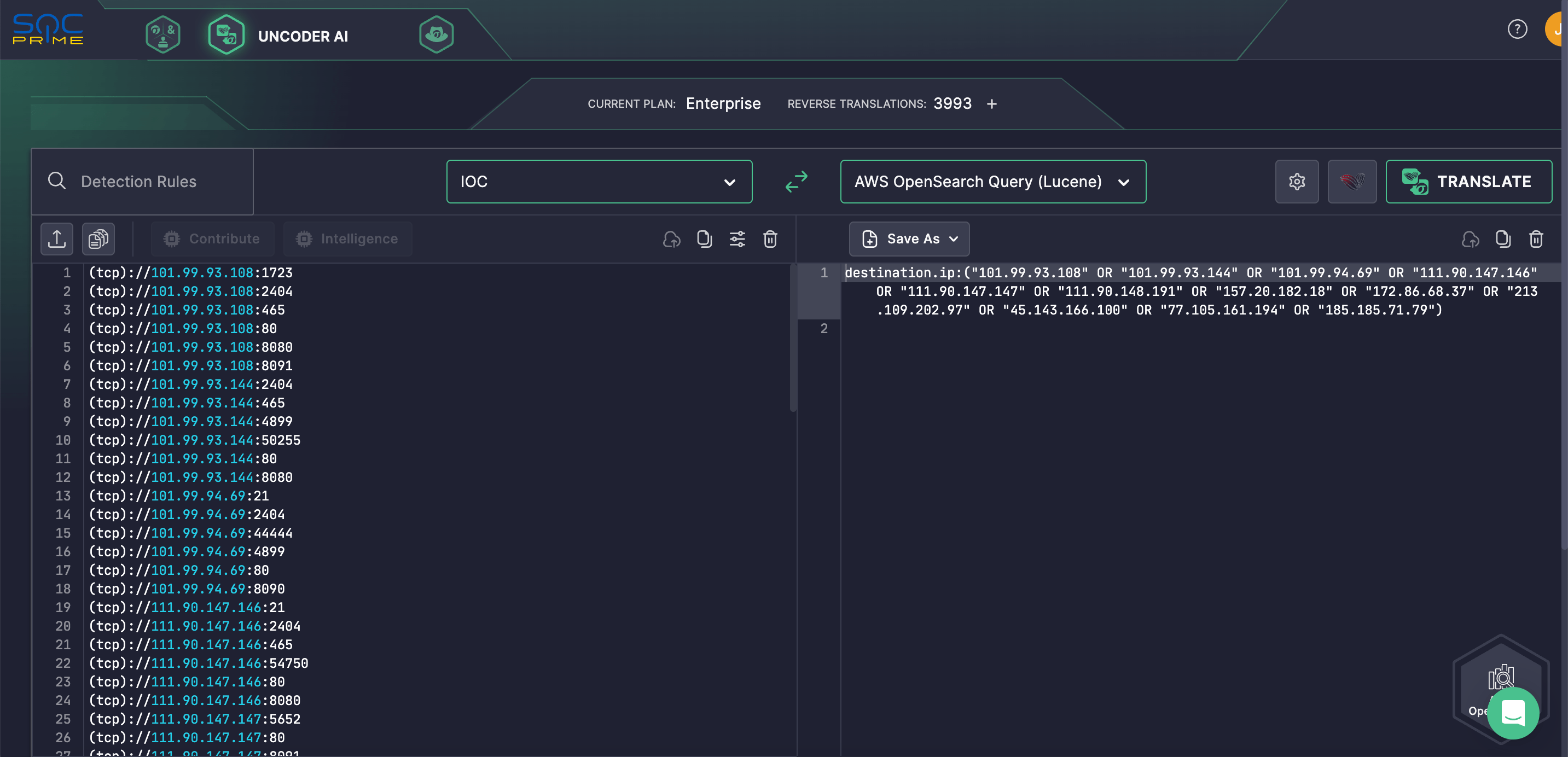

Inoltre, i difensori informatici possono fare affidamento su Uncoder AI per cercare istantaneamente IOC di file, rete o host collegati all’attività di UAC-0050 e UAC-0006 fornita nell’allerta di CERT-UA. Incolla gli IOC su Uncoder AI e convertili automaticamente in query di caccia ottimizzate per le prestazioni, pronte per essere eseguite nel tuo ambiente SIEM o EDR.

Analisi degli Attacchi UAC-0050 Relativa al Branding “Fire Cells Group”

UAC-0050 è un gruppo di hacker legato alla Russia attivo dal 2020, che prende di mira principalmente gli enti statali ucraini. Hanno utilizzato campagne di phishing per distribuire malware Remcos RAT, spesso fingendo di essere il Servizio di Sicurezza dell’Ucraina e inviando email con allegati dannosi. Oltre a Remcos RAT, il gruppo ha sfruttato Quasar RAT e Remote Utilities nelle loro campagne contro l’Ucraina e i suoi alleati.

CERT-UA ha recentemente pubblicato nuove ricerche osservando le operazioni offensive di UAC-0050, principalmente focalizzate su cyber spionaggio, minacce a scopo finanziario e l’attività informatica del gruppo noto sotto il marchio “Fire Cells Group”. Durante settembre e ottobre 2024, UAC-0050 ha tentato almeno 30 casi di accesso non autorizzato ai computer dei contabili, utilizzando il software REMCOS/TEKTONITRMS per rubare fondi da aziende ucraine e imprenditori individuali. Questi attacchi hanno coinvolto la creazione o la falsificazione di transazioni finanziarie attraverso sistemi bancari remoti. Il lasso di tempo per i furti variava da diversi giorni a poche ore dopo il compromesso iniziale. UAC-0050 e un altro collettivo di hacker tracciato come UAC-0006, attivo dal 2013, sono principalmente coinvolti in questi furti. Nella maggior parte dei casi, i fondi rubati vengono convertiti in criptovaluta. Il gruppo UAC-0006 è noto per operazioni finalizzate al guadagno finanziario, mostrando comportamenti comuni come l’accesso ai servizi bancari remoti, il furto di credenziali di autenticazione e l’esecuzione di pagamenti non autorizzati.

La capacità di finanziare le proprie operazioni criminali consente agli hacker UAC-0050 e UAC-0006 di intensificare gli attacchi informatici e acquistare vari strumenti, inclusi software con licenza, per realizzare ulteriori minacce. Ciò spiega il loro uso di un’ampia gamma di programmi, come REMCOS, TEKTONITRMS, MEDUZASTEALER, LUMMASTEALER, XENORAT, SECTOPRAT, MARSSTEALER e DARKTRACKRAT, tra gli altri.

Inoltre, è stato identificato che operazioni informative e psicologiche effettuate sotto il marchio “Fire Cells Group”, come false minacce di bomba, omicidi a contratto o minacce alla proprietà, sono anch’essi parte dell’attività di UAC-0050.

Per mitigare gli attacchi di UAC-0050, si consiglia ai clienti delle istituzioni finanziarie di implementare metodi tecnici per verificare le azioni di pagamento, incluso l’uso di autenticazione aggiuntiva tramite un’applicazione mobile. Per i contabili che utilizzano sistemi bancari remoti, CERT-UA raccomanda di astenersi dal fare transazioni finanziarie fino a quando l’autenticazione aggiuntiva del pagamento non è abilitata, assicurando che le politiche di restrizione del software, come SRP/AppLocker, siano abilitate e che si utilizzi software di protezione. Per aiutare le organizzazioni a contrastare tempestivamente operazioni di cyber spionaggio, minacce a scopo finanziario e altri attacchi di qualunque sofisticazione, SOC Prime cura un’intera suite di prodotti per l’ingegneria del rilevamento basata su AI, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce, garantendo una difesa proattiva.

Contesto MITRE ATT&CK

Sfruttando MITRE ATT&CK si ottiene una visione dettagliata del contesto delle operazioni più offensive associate a UAC-0050 e coperte nel recente rapporto di CERT-UA. Fare riferimento alla tabella sottostante per visualizzare l’insieme completo delle regole Sigma dedicate che indirizzano le tattiche, tecniche e sotto-tecniche corrispondenti di ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Deobfuscate/Decode Files or Information (T1140) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Lateral Movement | Remote Services: SMB/Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||