Appena poco più di una settimana dopo l’attacco del gruppo UAC-0050 contro l’Ucraina sfruttando Remcos RAT, Quasar RAT e Remote Utilities, gli avversari riemergono nell’arena delle minacce informatiche. CERT-UA ha recentemente notificato ai difensori della campagna del gruppo in corso che coinvolge la distribuzione massiva di email e il mascheramento dei mittenti come Servizio Statale di Comunicazioni Speciali e Protezione delle Informazioni dell’Ucraina (SSSCIP) e Servizio di Emergenza Statale dell’Ucraina.

Descrizione Attacco Phishing UAC-0050: Nuova Attività Offensiva Contro l’Ucraina Usando Remote Utilities

Il 22 gennaio 2024, il team CERT-UA ha nuovamente attirato l’attenzione dei difensori cyber sull’attività crescente degli attori della minaccia UAC-0050. Un nuovo avviso di sicurezza evidenzia la distribuzione massiccia di email di phishing che impersonano il SSSCIP e il Servizio di Emergenza Statale dell’Ucraina. Le email di phishing identificate includono argomenti esca come ‘rimozione virus’ o ‘evacuazione’ e contengono archivi RAR insieme a link al servizio web Bitbucket.

Una volta aperti, qualsiasi dei file sopra menzionati, inclusi quelli scaricati da Bitbucket, avvieranno un installer MSI. Quest’ultimo installa il programma di controllo remoto Remote Utilities sul sistema compromesso. Notoriamente, il file di configurazione del software contiene 15 indirizzi IP diversi dei server C2 degli avversari.

Secondo le statistiche di Bitbucket, i file dannosi sono già stati scaricati più di 3.000 volte. Il numero di computer infettati con successo potrebbe raggiungere diverse dozzine, tuttavia, grazie a urgenti misure di cybersicurezza, i difensori sono riusciti a sventare gli attacchi.

Rilevare Attacchi Phishing UAC-0050 Coperti dall’Avviso CERT-UA#8654

Poiché le operazioni offensive contro l’Ucraina attribuite al gruppo UAC-0050 aumentano continuamente, i difensori stanno cercando misure più sofisticate per prevenire questi attacchi. La piattaforma di prima industria di SOC Prime per la difesa cyber collettiva equipaggia i team di sicurezza con algoritmi di rilevamento a prova di futuro e agnostici dei fornitori contro le minacce informatiche emergenti, incluse le operazioni avversarie legate all’attività UAC-0050. Accedi alla SOC Prime Platform e accedi all’elenco dei Sigma rules pronte all’uso filtrate per il tag “CERT-UA#8654” corrispondente all’ID dell’avviso seguendo il link sottostante:

Sigma rules per il rilevamento degli attacchi UAC-0050 affrontati nell’avviso CERT-UA#8654

Per potenziare le difese contro le minacce esistenti ed emergenti attribuite agli hacker UAC-0050, vale la pena sfruttare l’intera raccolta di algoritmi di rilevamento pertinenti disponibili nella SOC Prime Platform. Premi Esplora Rilevamenti per ottenere queste Sigma rules allineate con MITRE ATT&CK®, arricchite con CTI approfondite, e convertibili automaticamente nei formati linguistici di varie piattaforme di analisi della sicurezza.

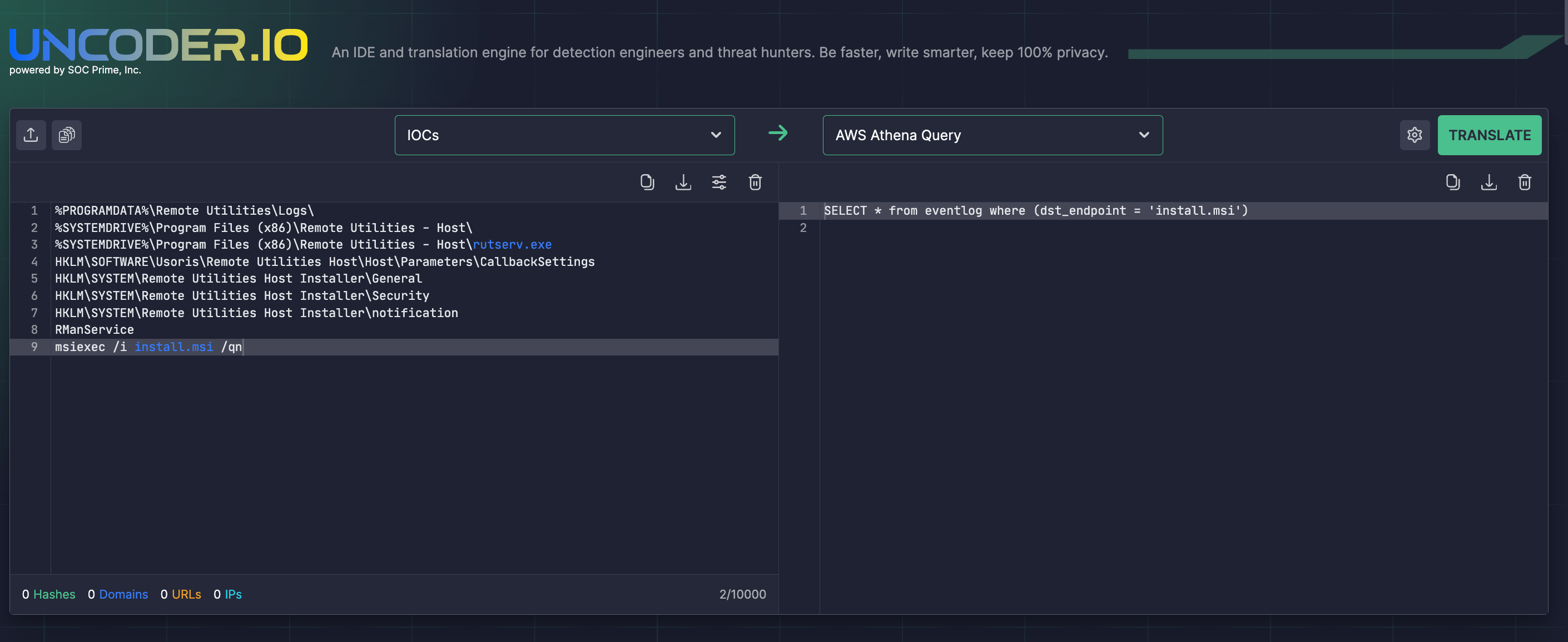

Uncoder IO consente agli ingegneri della sicurezza di cercare senza soluzione di continuità IOC forniti da CERT-UA convertendo automaticamente l’intelligence sulle minacce collegata all’attività malevola UAC-0050 in query personalizzate per il SIEM o l’ambiente EDR in uso.

Contesto MITRE ATT&CK

Utilizzare MITRE ATT&CK fornisce una dettagliata comprensione del contesto della più recente campagna offensiva associata a UAC-0050. Fare riferimento alla tabella sottostante per visualizzare l’insieme completo di Sigma rules dedicate che affrontano le corrispondenti tattiche, tecniche e sotto-tecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Software Deployment Tools (T1072) | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Lateral Movement | Remote Services (T1021) | |

Command and Control | Remote Access Software (T1219) | |