Il gruppo motivato finanziariamente identificato come UAC-0006 è stato attivamente impegnato in campagne di phishing mirate all’Ucraina durante tutto il 2023. Il team CERT-UA segnala la riemersione di UAC-0006 nel panorama delle minacce informatiche nella primavera del 2024. Nelle campagne in corso, gli hacker tentano di distribuire SMOKELOADER, il campione malevolo comune nel kit di strumenti avversari del gruppo.

Analisi dell’Attività Recente di UAC-0006 Diffusione di SMOKELOADER

Durante il 2023, il gruppo motivato finanziariamente UAC-0006 ha attaccato massivamente l’Ucraina in diverse campagne di phishing offensive, sfruttando esche a tema finanziario e abusando di allegati ZIP e RAR per distribuire SMOKELOADER.

Il 21 maggio 2024, CERT-UA ha emesso un nuovo avviso basato sull’aumento significativo dell’attività offensiva legata a UAC-0006. Gli hacker hanno condotto almeno due campagne per distribuire il malware SMOKELOADER mostrando modelli comportamentali simili a quelli osservati nelle campagne precedenti del gruppo. Le ultime operazioni offensive coinvolgono email contenenti archivi ZIP con immagini che includono file eseguibili insieme a file Microsoft Access con macro per l’esecuzione di comandi PowerShell, download, e in grado di eseguire altri file eseguibili.

Dopo il successo nella fase di accesso iniziale, gli avversari scaricano il malware armato sui computer infetti, inclusi TALESHOT e RMS. Attualmente, la botnet è costituita da diverse centinaia di computer impattati. CERT-UA presume ci potrebbe essere un aumento nelle operazioni fraudolente che coinvolgono sistemi bancari remoti nel prossimo futuro.

I difensori raccomandano fortemente di migliorare prontamente la sicurezza delle workstation automatizzate dei contabili e di garantire l’implementazione delle politiche e dei meccanismi di protezione richiesti per eliminare i rischi di infezioni.

Rileva Attacchi UAC-0006 Mirati all’Ucraina

Il significativo aumento degli attacchi informatici attribuiti alla collettiva di hacking UAC-0006, che sfrutta il vettore di attacco di phishing, richiede una reattività ultra-efficace da parte dei difensori. Le ultime campagne riportate da CERT-UA rivelano gli sforzi continui del gruppo per distribuire il malware SMOKELOADER, un elemento costante nel suo toolkit offensivo. La Piattaforma SOC Prime offre algoritmi di rilevamento curati e verificati per consentire ai difensori di anticipare gli attacchi legati all’attività avversaria di UAC-0006 coperta nell’ultimo allerta CERT-UA. Clicca sul pulsante Esplora Rilevamenti per analizzare immediatamente l’elenco dei rilevamenti pertinenti allineati con il framework MITRE ATT&CK® v14.1 e compatibili con lingue SIEM, EDR, e Data Lake leader del settore.

Gli ingegneri della sicurezza possono anche sfruttare la raccolta completa di contenuti SOC per il rilevamento degli attacchi UAC-0006 filtrati di conseguenza. Segui questo link per accedere alla pila di rilevamenti dedicata disponibile nella Piattaforma SOC Prime e contribuire alla difesa proattiva della tua organizzazione.

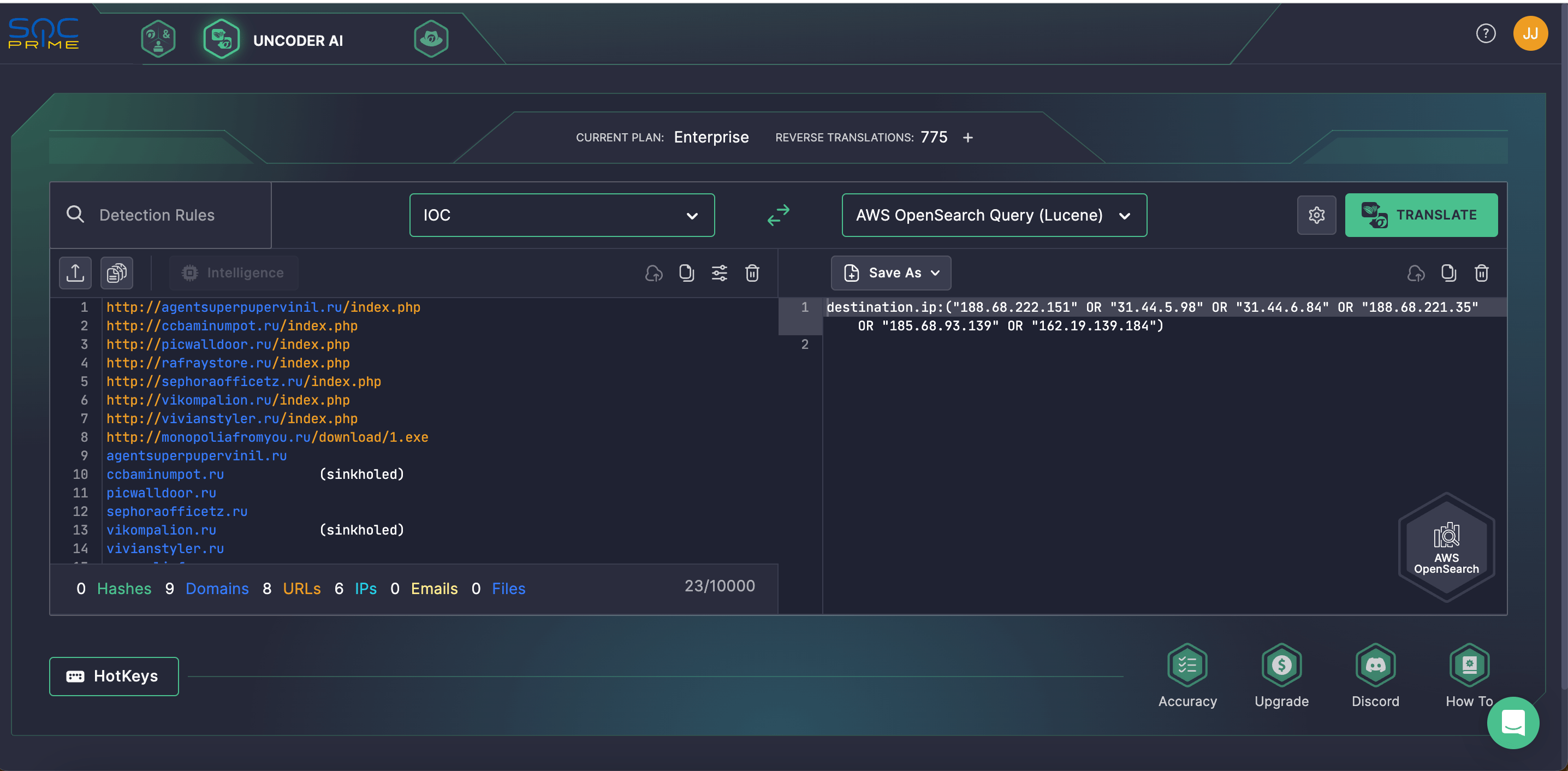

Equipaggia il tuo team con Uncoder AI per cercare senza problemi IOC correlati alle minacce UAC-0006 fornite da CERT-UA e convertirli automaticamente in query personalizzate compatibili con il formato di linguaggio SIEM o EDR in uso.

Contesto MITRE ATT&CK

Utilizzare MITRE ATT&CK offre approfondimenti dettagliati sul contesto delle operazioni offensive e delle Tecniche, Tattiche e Procedure (TTP) legate a UAC-0006. Dai un’occhiata alla tabella sottostante per visualizzare l’elenco completo delle regole Sigma specifiche che corrispondono alle tattiche, tecniche e sottotecniche ATT&CK pertinenti. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution User Execution: Malicious File (T1204.002) Scheduled Task / Job: Scheduled Task (T1053.005) Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Masquerading (T1036) Masquerading: Double File Extension (T1036.007) BITS Jobs (T1197) Impair Defenses: Disable or Modify System Firewall (T1562.004) Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) Command and Control Ingress Tool Transfer (T1105)