SOC Prime gestisce la più grande e avanzata piattaforma per la difesa informatica collaborativa, consentendo alle organizzazioni globali di cercare efficientemente minacce emergenti alla velocità della luce. La piattaforma Detection as Code di SOC Prime cura il contenuto di rilevamento delle minacce basate su Sigma più aggiornato e si integra con oltre 25 piattaforme SIEM, EDR e XDR. Una vasta collezione di oltre 180.000 algoritmi di rilevamento e risposta verificati e arricchiti di contesto sono continuamente aggiornati e allineati con il framework MITRE ATT&CK® per garantire una maggiore visibilità sulle minacce che corrispondono alla superficie di attacco dell’organizzazione.

In questo articolo del blog, tratteremo le capacità più importanti della piattaforma di SOC Prime volte a semplificare e massimizzare l’efficienza delle operazioni SOC per i team che utilizzano la soluzione cloud Humio.

Adatta la Piattaforma di SOC Prime all’Ambiente Humio

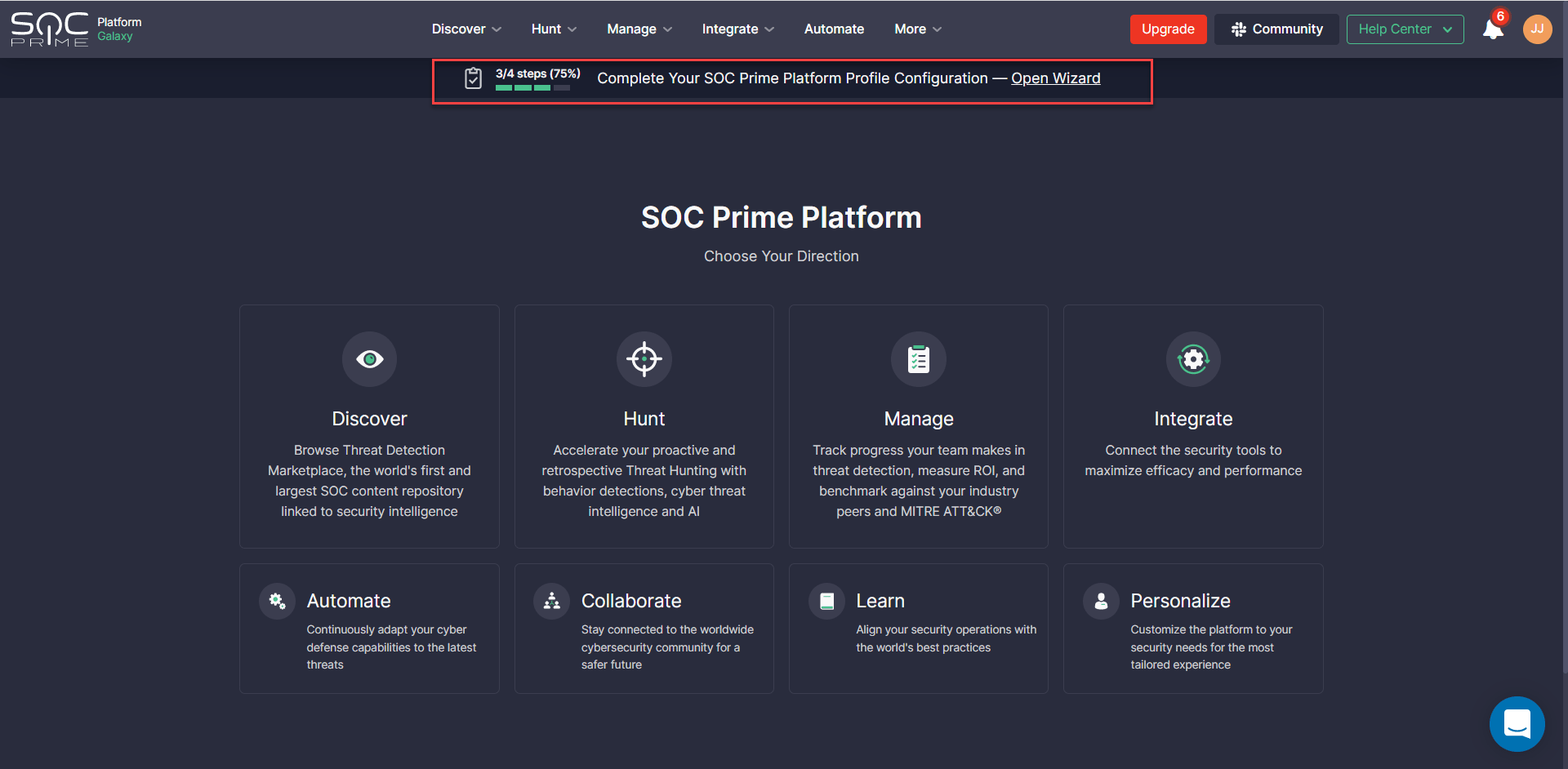

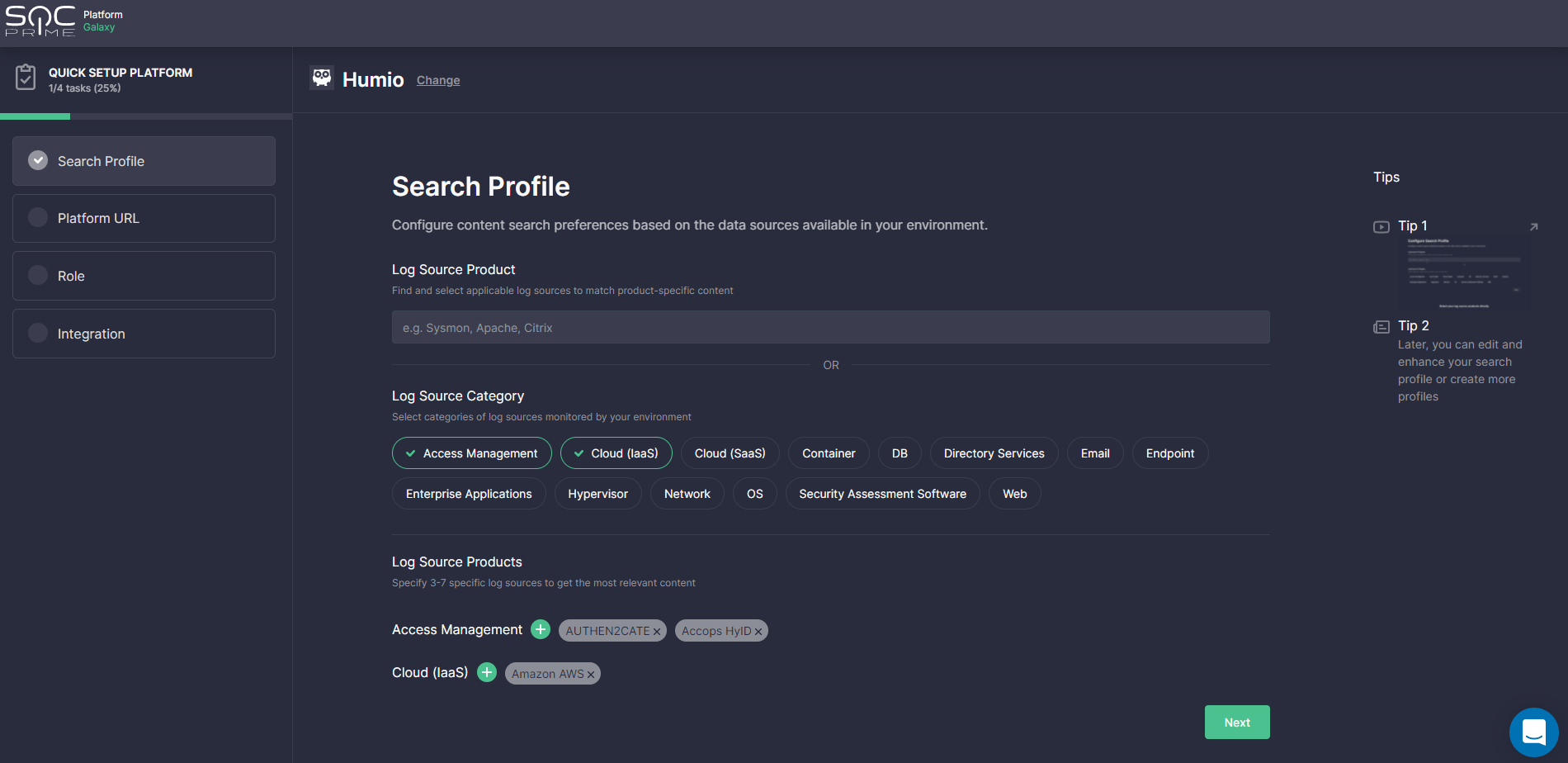

I nuovi utenti della piattaforma SOC Prime vengono invitati a eseguire un processo di configurazione guidata una tantum utilizzando il wizard di onboarding progettato per adattare l’esperienza della piattaforma all’ambiente specifico dell’organizzazione. Questa configurazione personalizzata è progettata per potenziare le capacità di rilevamento delle minacce, aumentare la velocità di ricerca delle minacce e ottenere un valore immediato dalla soluzione di SOC Prime.

Gli attuali abbonati a SOC Prime saranno anche invitati a popolare impostazioni mancanti per personalizzare l’esperienza della piattaforma alle loro esigenze di sicurezza e massimizzare immediatamente la loro esperienza di rilevamento e ricerca delle minacce. Per iniziare, clicca su Apri Wizard dalla notifica che appare nella parte superiore di ogni schermo e procedi con le impostazioni.

Durante l’intera procedura di impostazione, i clienti Humio possono guardare brevi tutorial video nella sezione Suggerimenti sul lato destro progettata per semplificare l’esperienza di onboarding. In alternativa, possono richiedere aiuto in uno dei seguenti modi:

- Rivolgersi agli esperti della Slack Community tramite un canale Slack o inviare una richiesta di aiuto

- Chiedere supporto immediato tramite la chat Intercom e mettersi in contatto con gli esperti di SOC Prime

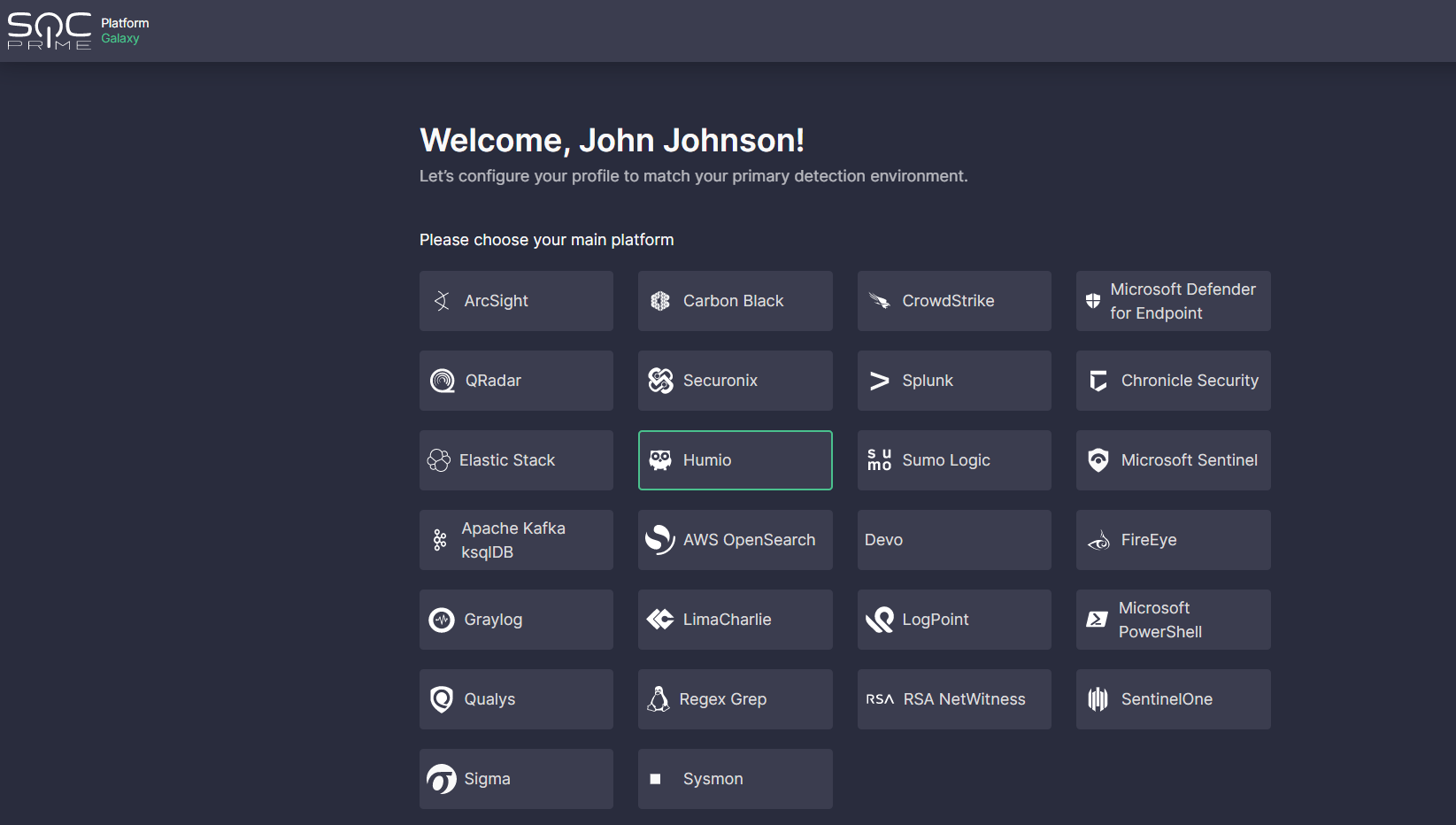

Per gli utenti Humio, il processo di onboarding prevede i seguenti cinque passaggi:

- Seleziona la piattaforma Humio dall’elenco delle opzioni predefinite.

-

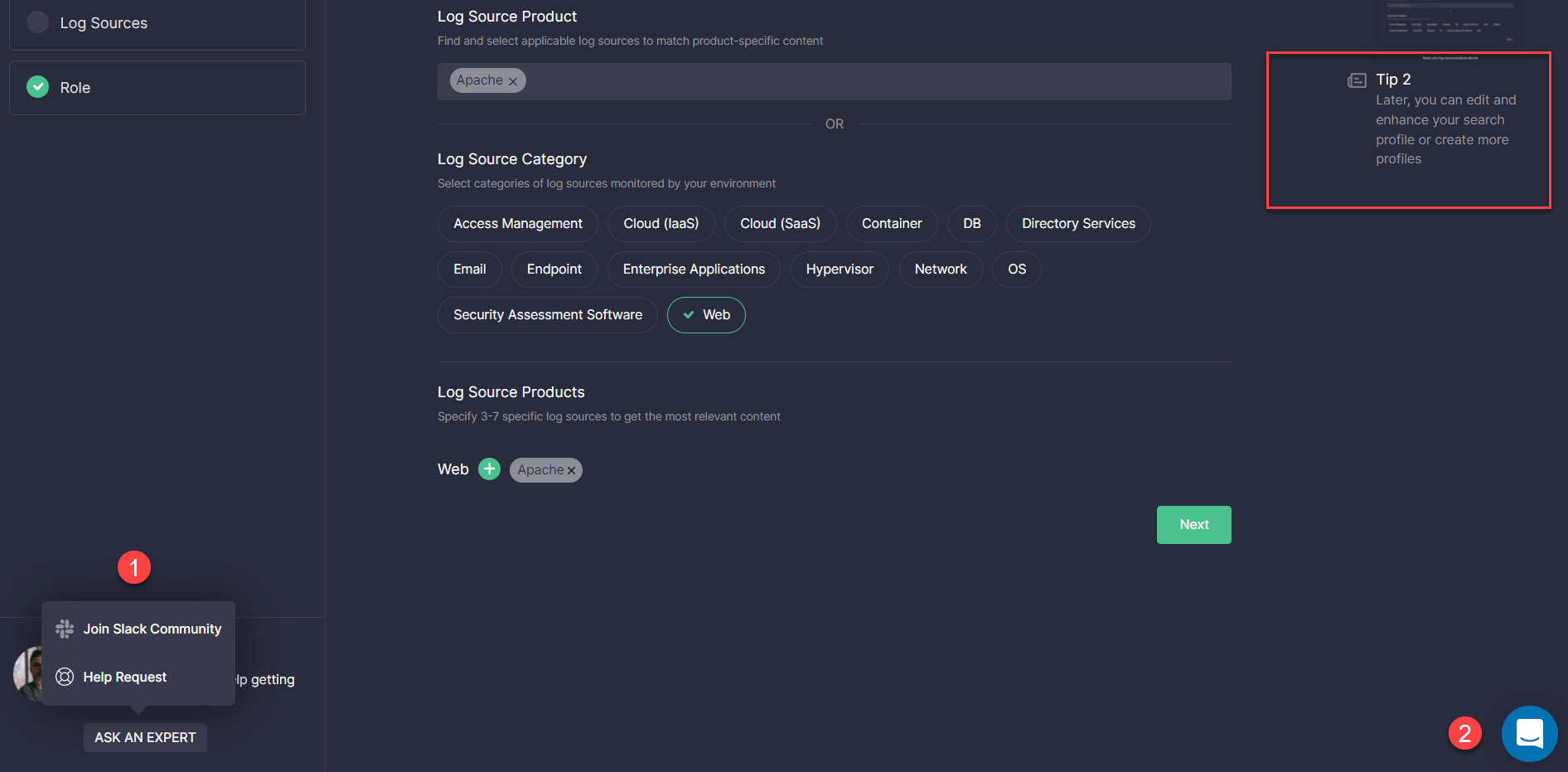

Configura il Profilo di Ricerca di Onboarding per adattare la ricerca del contenuto di rilevamento alle fonti di dati rilevanti per il tuo ambiente Humio. Qui puoi selezionare immediatamente un set di prodotti di origine log dall’elenco delle opzioni predefinite o scegliere prima una categoria e poi i prodotti rilevanti correlati ad essa. Fai clic su Avanti non appena è stato fornito almeno un prodotto di origine log.

Si prega di notare che una volta configurato, questo Profilo di Ricerca può essere applicato alla Pagina di Ricerca Avanzata , Copertura MITRE ATT&CK®, e Copertura delle Fonti Log nelle dashboard per adeguare la ricerca del contenuto alle effettive necessità dell’ambiente.

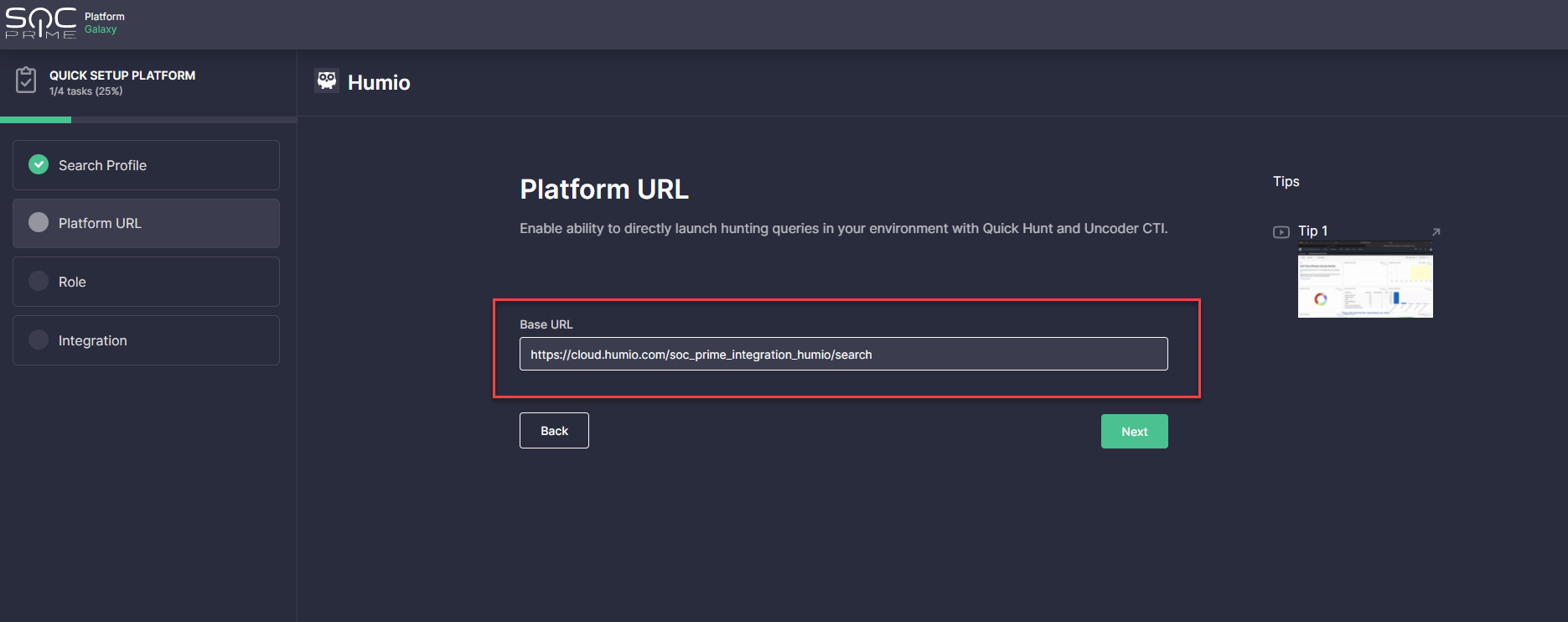

- Fornisci un URL della Piattaforma per configurare il tuo ambiente di caccia. Queste impostazioni sono necessarie per abilitare l’esecuzione immediata delle query di caccia nella tua istanza cloud Humio con i moduli Hunt Rapido e Uncoder CTI di SOC Prime. Accedi alla tua istanza Humio Cloud, copia il link al repository che desideri utilizzare per l’integrazione e incollalo nel campo URL di Base del wizard di onboarding.

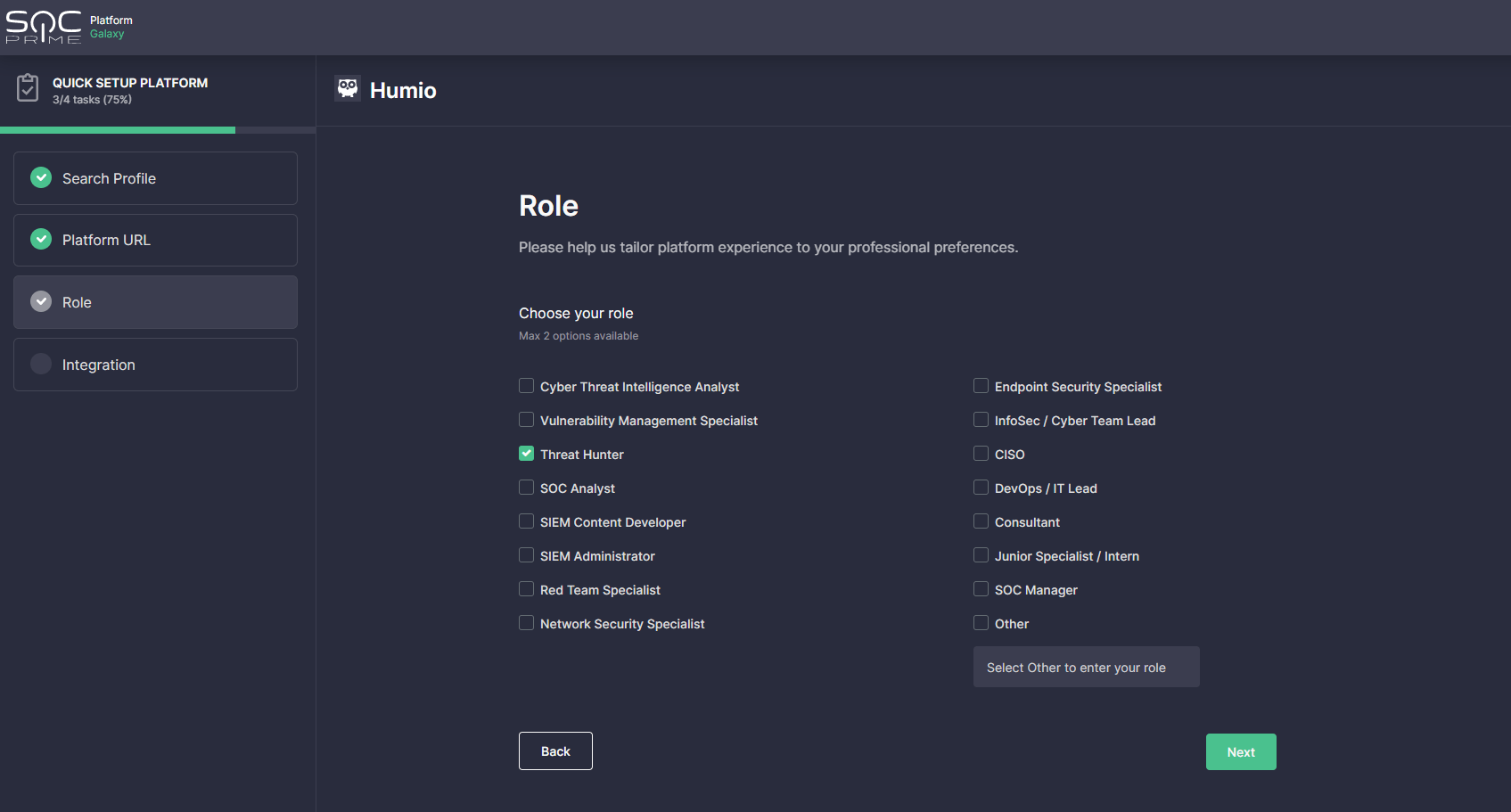

- Opzionalmente, seleziona il ruolo professionale per ottenere l’esperienza piattaforma più personalizzata. I professionisti della sicurezza possono selezionare al massimo due opzioni o compilare un ruolo diverso nel campo Altro .

-

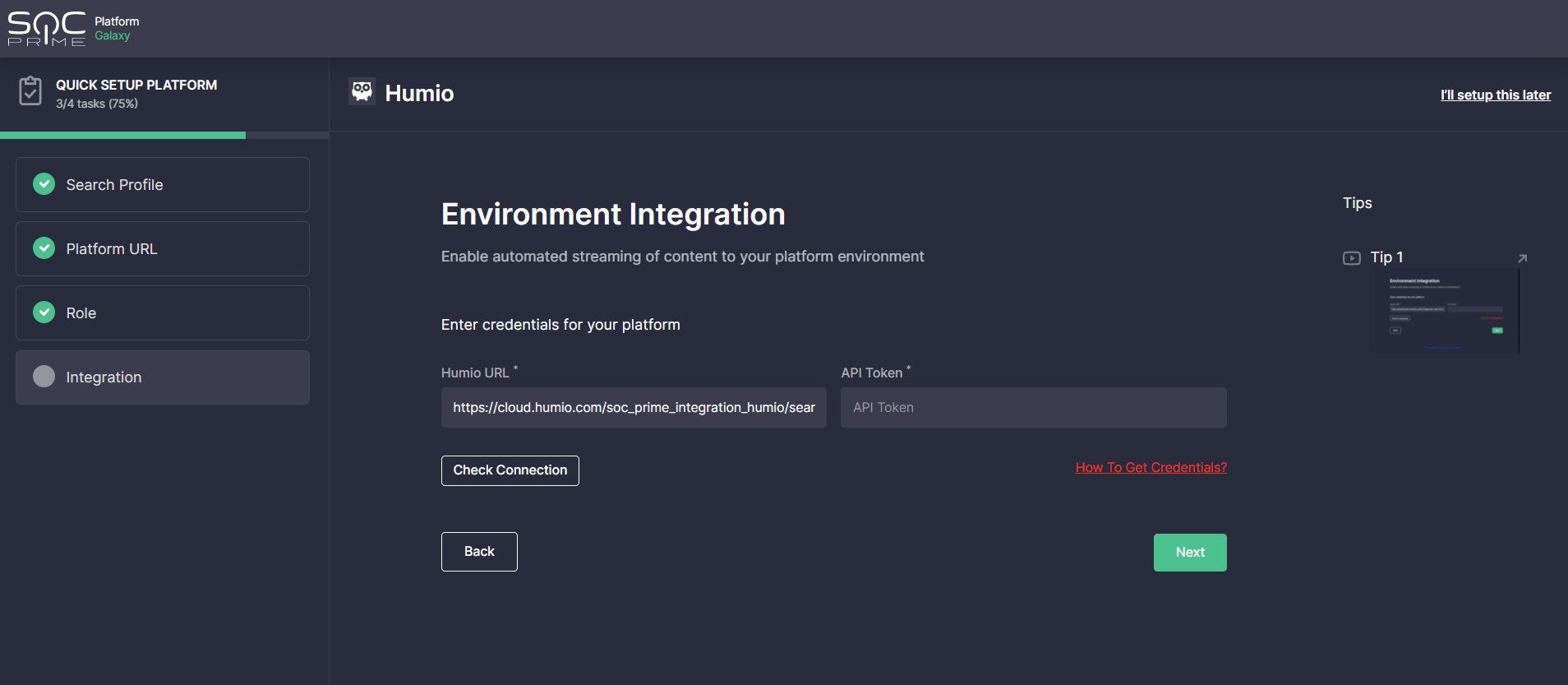

Configura l’ Integrazione Ambiente — la configurazione completa dell’API con il tuo ambiente target per attivare lo streaming automatico della logica di rilevamento alla tua istanza cloud Humio. Dopo aver completato le URL della Piattaforma impostazioni al passaggio 3, l’URL di base di Humio verrà automaticamente popolato nel campo corrispondente.

Per ottenere un token API, vai alla tua istanza Humio Cloud e clicca su Gestisci il tuo Account collegato al repository che desideri utilizzare per l’integrazione. Quindi seleziona token API dalle impostazioni account e clicca sul pulsante Genera nuovo token API . Nel pop-up che appare, clicca sul pulsante Rinnova token , copia il token appena generato e poi incollalo nel campo Token API sul wizard di onboarding di SOC Prime.

Una volta configurato, fai clic sul pulsante Verifica Connessione . Se la connessione ha esito positivo, hai completato l’integrazione Humio e sei pronto a scatenare tutto il potere della piattaforma SOC Prime.

Cerca Minacce e Distribuisci Rilevazioni alla tua Istanze Humio con un Solo Click

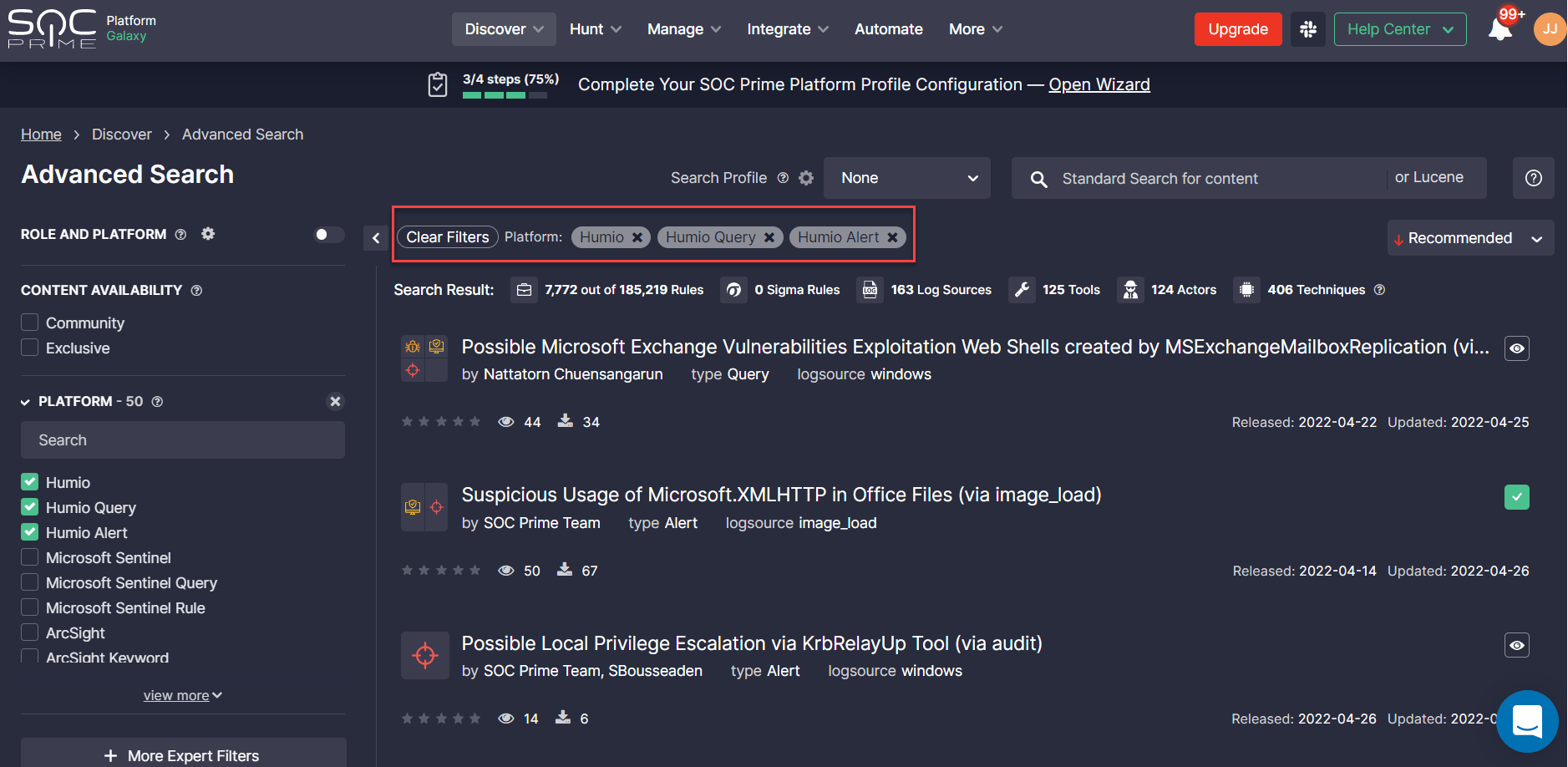

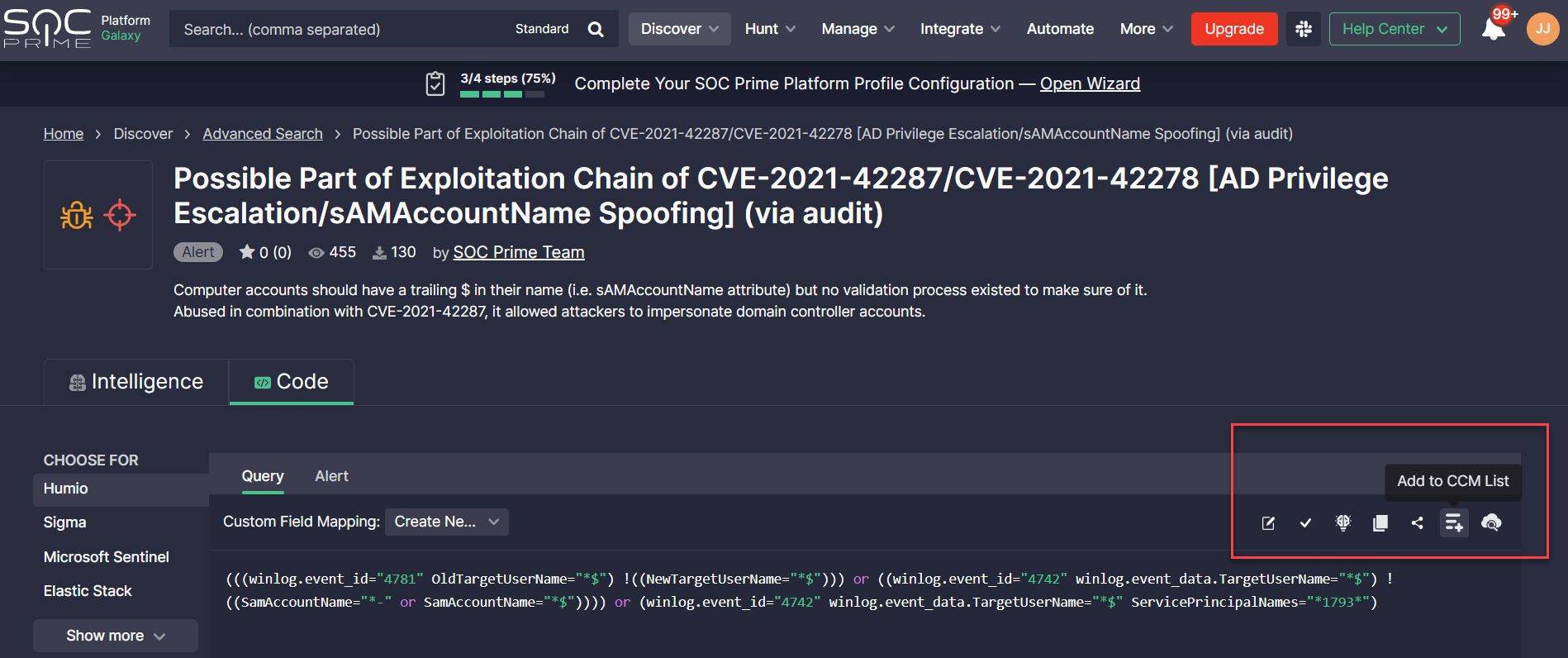

Per raggiungere l’intera collezione di regole di rilevamento Humio, seleziona Scopri > Ricerca Avanzata dopo aver effettuato l’accesso alla piattaforma SOC Prime. I professionisti della sicurezza possono filtrare i contenuti per Humio piattaforma o per tipi di contenuti specifici di Humio — Allerte or Query. Una volta applicato, approfondisci la pagina dell’elemento del contenuto per raggiungere il codice sorgente di rilevamento convertibile nel formato linguistico nativo del cloud Humio.

Si prega di notare che dopo aver configurato il wizard di onboarding per il tuo ambiente Humio, la pagina degli elementi di contenuto mostrerà automaticamente il codice sorgente della regola nel formato corrispondente della piattaforma. Non c’è bisogno di filtrare i contenuti per la piattaforma Humio in anticipo.

A seconda del tipo di contenuto selezionato, puoi scegliere una delle seguenti capacità di rilevamento automatizzate adattate al tuo ambiente Humio*:

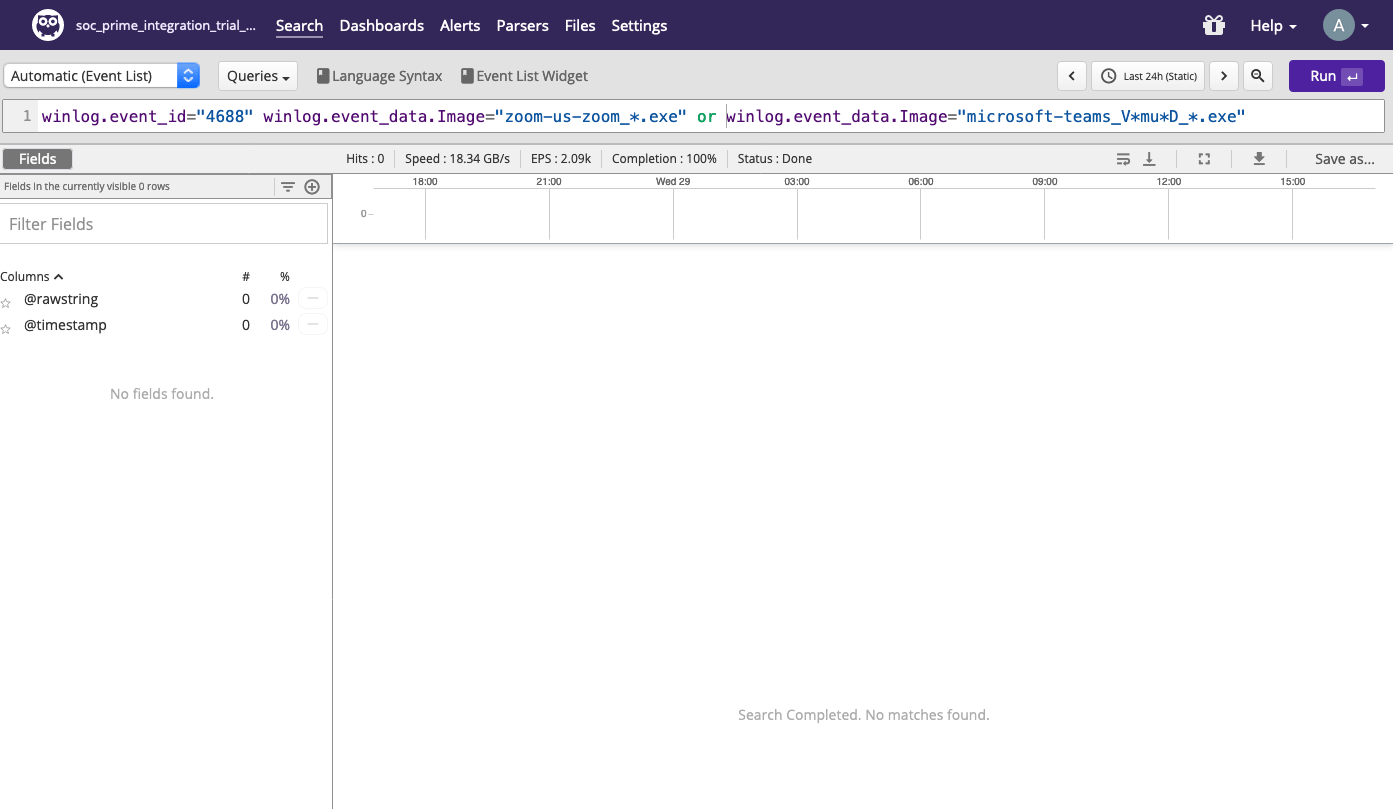

- Cerca istantaneamente le minacce con le Query Humio facendo clic sul pulsante Cerca in Humio .

- Distribuisci automaticamente le Allerte Humio tramite il pulsante Distribuisci in Humio .

*Queste azioni sono disponibili dopo aver completato la Integrazione Ambiente configurazione al passaggio 5 del wizard di onboarding. Per entrambe le azioni di ricerca e distribuzione automatica, devi selezionare uno degli ambienti preconfigurati.

In alternativa, puoi copiare manualmente il codice sorgente tramite il pulsante Copia negli Appunti e poi incollare immediatamente la Query Humio o l’Allerta nel tuo ambiente cloud e eseguire la regola di rilevamento.

Trasmetti Continuamente Algoritmi di Rilevamento in Tempo Reale Direttamente alla Tua Istanza Humio

I team possono trasmettere automaticamente le Allerte Humio direttamente nel loro ambiente nativo del cloud tramite il modulo Continuous Content Management (CCM) disponibile sotto la categoria Automatizza della piattaforma di SOC Prime. Alimentata dall’API Humio, questa funzionalità consente alle organizzazioni di rimanere aggiornate sia sulle minacce emergenti che sugli obiettivi di rilevamento strategico senza dover cercare o scaricare manualmente contenuti dalla piattaforma SOC Prime.

Si prega di notare che prima di sfruttare il modulo CCM, i clienti Humio devono aver abilitato l’accesso all’API per il loro abbonamento Humio, che può essere preconfigurato al passaggio 5 del wizard di onboarding.

Gli utenti di SOC Prime possono sfruttare le seguenti capacità del CCM:

-

Crea e gestisci elenchi di contenuti al volo per estrarre Allerte Humio da questi elenchi all’istanza cloud in uso:

-

Elenchi Statici con contenuti selezionati a mano. Gli elementi di contenuto selezionati possono essere aggiunti manualmente a elenchi specifici facendo clic sul pulsante Aggiungi all’Elenco CCM dalla scheda Codice .

-

Elenchi Dinamici per popolare automaticamente le Allerte Humio più recenti e recentemente aggiornate mappate alle condizioni del filtro preconfigurate. Per adattare l’elenco dinamico di contenuti al formato Humio, nel modulo di configurazione dell’elenco, fai clic su Filtri Avanzati > Piattaforma Contenuti, e seleziona Allerta Humio dall’elenco delle opzioni predefinite.

- Elenchi di Inventario to modificano e distribuiscono versioni personalizzate di contenuti su più istanze Humio.

-

Elenchi Statici con contenuti selezionati a mano. Gli elementi di contenuto selezionati possono essere aggiunti manualmente a elenchi specifici facendo clic sul pulsante Aggiungi all’Elenco CCM dalla scheda Codice .

- Esegui lavori programmati in modo flessibile per estrarre automaticamente algoritmi di rilevamento da elenchi di contenuti specifici collegati all’ambiente Humio preconfigurato. Per impostazione predefinita, i lavori applicheranno il profilo di Mapping del Campo Personalizzato predefinito basato sulla fonte del log preconfigurata applicabile per tali distribuzioni. Qui you trova i dettagli su come configurare il profilo di Mapping del Campo Personalizzato basato sulla fonte del log.

- Gestisci tutto l’inventario del contenuto di rilevamento da un unico posto con la possibilità di aggiornare le regole al volo e poi distribuire le modifiche direttamente nell’ambiente Humio. Nella pagina Inventario , i team possono anche tracciare lo stato della distribuzione, l’autore del contenuto e la fonte, la data di distribuzione e altri dettagli delle distribuzioni di rilevamento.

- Esamina l’intera cronologia dei log delle distribuzioni di contenuti automatici e manuali insieme alle modifiche agli inventari. Nella pagina Cronologia , gli ingegneri della sicurezza possono anche approfondire i problemi di distribuzione per tutte le Allerte Humio per una migliore visibilità.

- Personalizza le distribuzioni per adattare la logica di rilevamento al tuo ambiente e ai tuoi processi ed evitare grandi volumi di falsi positivi tramite Preset and Filtri.

Per ottenere maggiori informazioni sulle capacità di gestione dei contenuti automatizzati, si prega di fare riferimento all’articolo dedicato articolo del blog dedicato.

Semplifica le Operazioni di Ricerca delle Minacce

Dopo aver configurato l’ambiente di caccia al passaggio 3 del processo di onboarding, i clienti Humio possono sfruttare gli strumenti di caccia di SOC Prime per cercare minacce più velocemente e più semplicemente che mai.

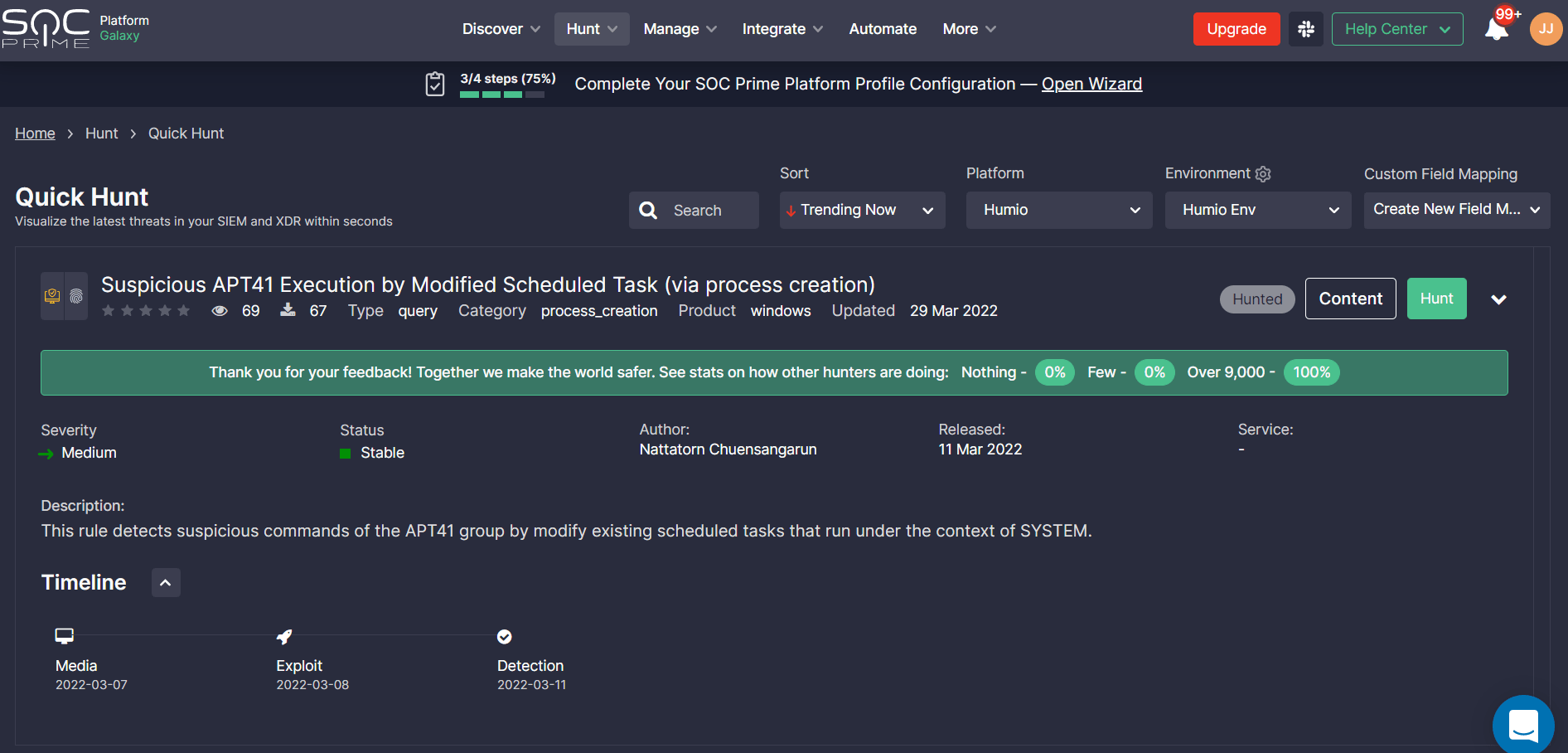

Hunt Rapido permette ai team di cacciare facilmente senza un background esperto nel campo. Per iniziare, seleziona Caccia > Hunt Rapido e sfoglia l’elenco delle query ordinato per rilevamenti di tendenza principali di default. La tua piattaforma Humio sarà pre-selezionata immediatamente insieme all’ambiente preconfigurato secondo le impostazioni di onboarding. Inoltre, puoi anche selezionare un profilo esistente di Mapping del Campo Personalizzato o configurarne uno nuovo per la caccia su dati log non standard. Si prega di fare riferimento alla sezione dedicata dell’articolo su come configurare il profilo di Mapping del Campo Personalizzato basato sulla fonte del log.

Assicurati di essere loggato nella Humio Cloud prima di eseguire una Sessione di Hunt Rapido.

Clicca su Caccia per eseguire una query selezionata direttamente nel tuo ambiente Humio e poi condividi il feedback con i tuoi colleghi sulla tua esperienza di caccia. Fornire feedback contribuisce alla competenza globale collettiva abilitata dalla piattaforma SOC Prime e aiuta a rendere la caccia più efficiente migliorando continuamente la qualità e il volume del contenuto di rilevamento.

Uncoder CTI è progettato per accelerare la ricerca delle minacce basate su IOC e consente di generare istantaneamente query IOC perfezionate per le esigenze specifiche dell’ambiente dell’organizzazione.

Si prega di notare che dopo aver configurato la wizard di onboardingpiattaforma dipendente, Humio sarà automaticamente impostato come ambiente di caccia per le sessioni di Uncoder CTI.

Gli utenti Humio possono cacciare con Uncoder CTI in pochi clic:

- Inserisci gli IOC direttamente nel pannello a sinistra o importa il corrispondente file CSV, JSON o TXT.

- Personalizza la query da generare: seleziona gli IOC, specifica il profilo di mapping del campo IOC diverso da quello predefinito (se necessario), imposta il numero di IOC per query e aggiungi eccezioni. I tipi di hash verranno automaticamente popolati in base agli IOC forniti.

- Clicca sul pulsante Genera per ottenere una query IOC personalizzata.

- Scegli di copiare la query e poi incollala nel tuo ambiente o fai clic sul pulsante Caccia nel tuo ambiente per eseguire automaticamente la query generata in Humio.

Notevolmente, gli utenti di SOC Prime possono sfruttare al massimo Uncoder CTI gratuitamente fino al 25 maggio 2022.

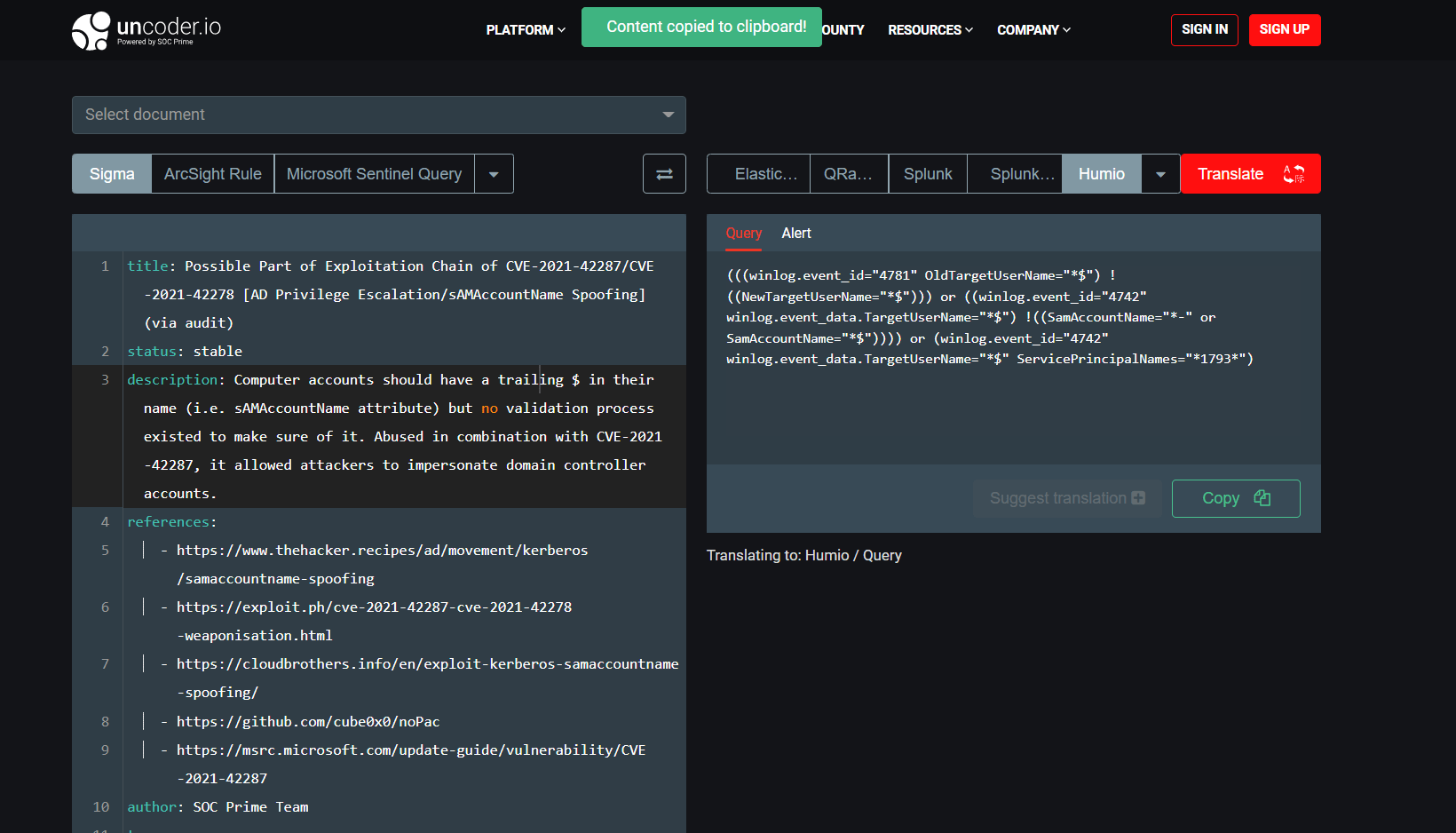

Converti Regole Sigma in Allerta e Query Humio tramite Uncoder.IO

Uncoder.IO è un motore di traduzione online progettato per dissolvere i confini di un singolo strumento per la caccia e il rilevamento delle minacce che consente di convertire le rilevazioni basate su Sigma in oltre 25 formati SIEM, EDR e XDR. Per tradurre automaticamente le regole Sigma nel formato Humio, segui i seguenti passaggi:

- Seleziona Sigma come linguaggio di query di input nel pannello a sinistra.

- Inserisci il codice sorgente della regola Sigma o seleziona il documento pertinente dall’elenco a discesa.

- Seleziona Humio come linguaggio di destinazione nel pannello a destra.

- Seleziona il formato di destinazione Humio — Allerta o Query.

- Clicca sul pulsante Traduce .

- Clicca sul pulsante Copia pulsante e incolla il codice di rilevamento nel tuo ambiente Humio.

Unisciti alla piattaforma Detection as Code di SOC Prime per attingere al potere della collaborazione industriale globale che consente ai team di tenere il passo con il volume di attacchi in costante aumento e difendersi proattivamente contro minacce digitali complesse e in continua crescita. Sfruttando la competenza collettiva della più grande e costantemente arricchita libreria di contenuti di rilevamento del mondo, le organizzazioni possono risolvere la sfida di creare un volume continuo di contenuti personalizzati adatti al loro ambiente di distribuzione SOC unico. Anche i ricercatori individuali sono incoraggiati a unirsi alle fila della difesa informatica collaborativa condividendo il loro contenuto di rilevamento e ricevendo un compenso per i loro contributi.

UNISCITI ALLA PIATTAFORMA SOC PRIME UNISCITI A THREAT BOUNTY