Ciao di nuovo! Come seguito a molteplici rilasci, post sul blog e notizie, vorremmo fornire più dettagli sull’ultima incarnazione di BlackEnergy in Ucraina e su come sono correlati gli attacchi all’industria dei media e alle aziende elettriche e inoltre – fornire una visione su più indicatori di compromissione (IOC). Iniziamo ringraziando tutti i credibili esperti di cyberspazio che indagano sulla minaccia e condividono intuizioni sull’attacco, alcuni nomi noti sono ESET, CyberX, TrendMicro e iSight. Ci concentreremo su il rapporto di ESET poiché stanno fornendo una delle coperture più complete su BlackEnergy fin dai giorni in cui è stato avvistato per la prima volta. Ora che abbiamo un’analisi da parte di esperti del settore a nostra disposizione, diamo uno sguardo più dettagliato agli IOC e riveliamo alcuni modelli e forse individuiamo un TTP.

Alcune ricerche su Google sull’Ucraina indicano che i nomi dei build di BlackEnergy potrebbero effettivamente avere un significato:

- 2015en

- khm10

- khelm

- 2015telsmi – ‘Televisionnye Sredstva Massovoj Informacii’ (come nei Mass Media Televisivi)

- 2015ts – Sistema di Trasporto ?

- 2015stb – STB, un canale TV ucraino che è stato attaccato in ottobre durante le elezioni, parte di StarlightMedia un grande gruppo di trasmissione ucraino

- kiev_o – forse un’abbreviazione di KyivOblenergo, rete elettrica di Kyiv

- brd2015

- 11131526kbp – KBP è un codice IATA per l’Aeroporto Internazionale di Boryspil, nessun attacco è stato segnalato

- 02260517ee

- 03150618aaa

- 11131526trk – è un canale TV ‘Ucraina’, è stato attaccato in ottobre durante le elezioni, parte di Ukrainian Media Holding

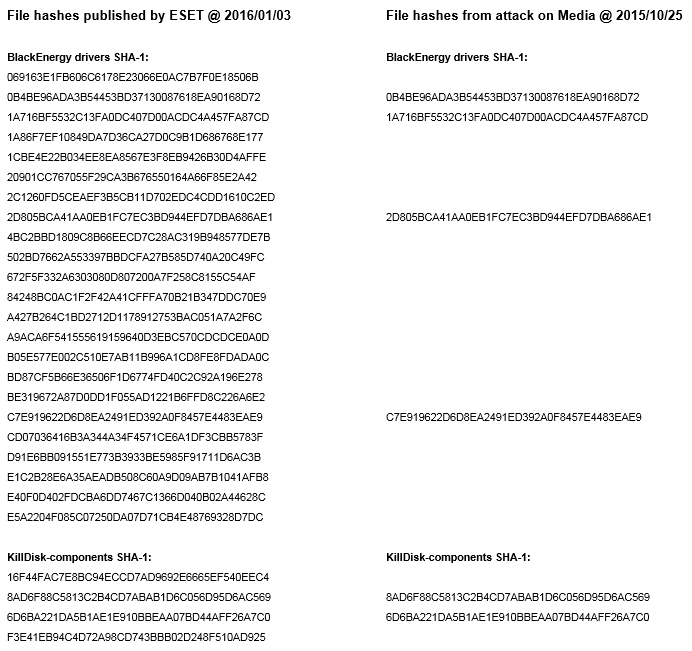

Possiamo concludere che gli attacchi sui media ucraini e sui fornitori di elettricità sono correlati? Ciò confermerebbe la nostra precedente affermazione che l’attacco ai media era una Fase 1 di test delle capacità: ha fatto del danno ma non ha interrotto la trasmissione. Tuttavia, la Fase 2 ha interrotto l’elettricità e crediamo che seguiranno presto ulteriori dettagli. Controlliamo gli IOC freschi da ESET e quelli dall’attacco ai media: Lasceremo le conclusioni a voi e continueremo con una parte molto importante che sembra sfuggire a molti post sul blog e articoli – gli indirizzi C&C (C2). Questi sono gli attuali indirizzi C2 come riportato da ESET che rimangono attivi al momento della stesura di questo articolo:

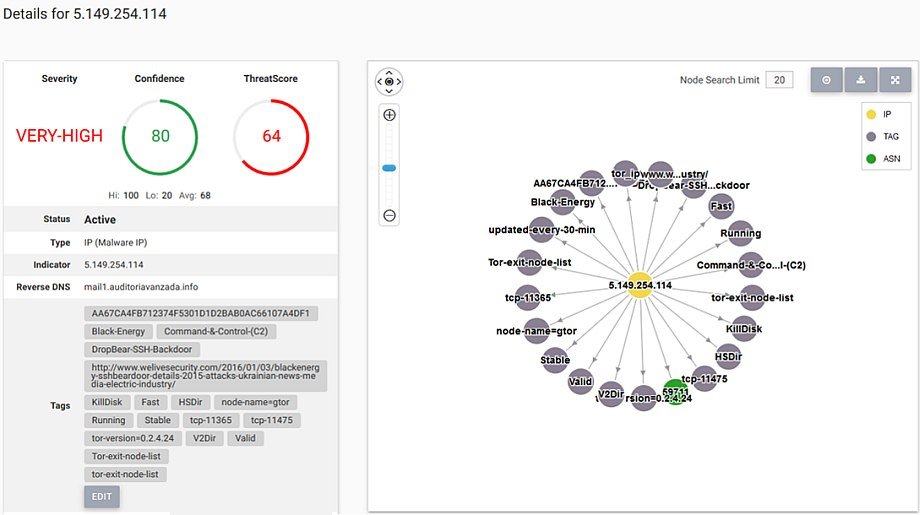

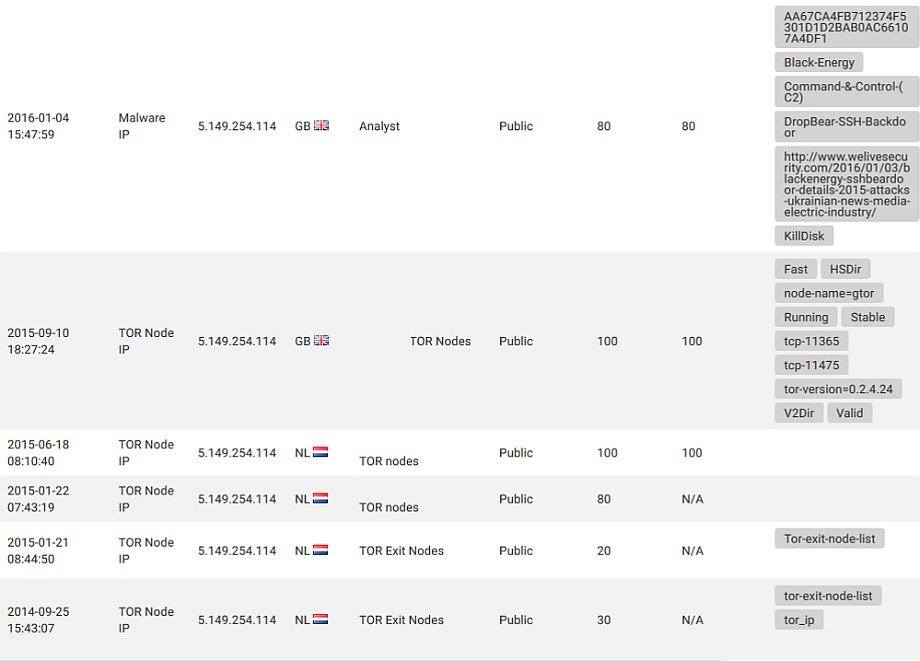

Lasceremo le conclusioni a voi e continueremo con una parte molto importante che sembra sfuggire a molti post sul blog e articoli – gli indirizzi C&C (C2). Questi sono gli attuali indirizzi C2 come riportato da ESET che rimangono attivi al momento della stesura di questo articolo:5.149.254.114

5.9.32.230

31.210.111.154

88.198.25.92

146.0.74.7

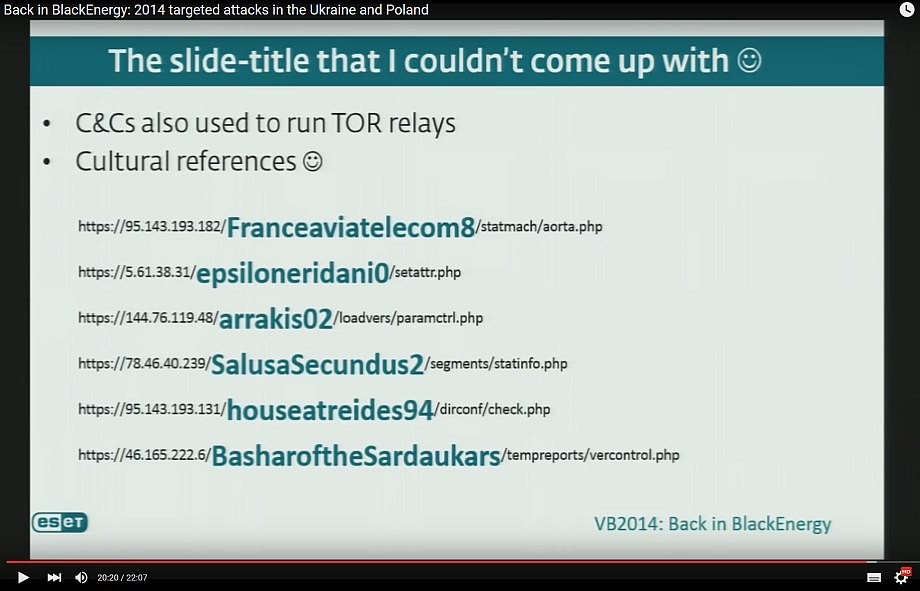

188.40.8.72Se torniamo indietro nel tempo al 2014 e vediamo il video di ESET su BlackEnergy 2 possiamo trovare gli indizi di cui abbiamo bisogno per il TTP da questo screenshot del video: I riferimenti culturali decodificati da base64 che si riferiscono a Dune furono la ragione per cui l’attacco fu attribuito al gruppo chiamato “Sandworm” da iSight Partners. Abbiamo abbastanza informazioni per mettere insieme un intero TTP?

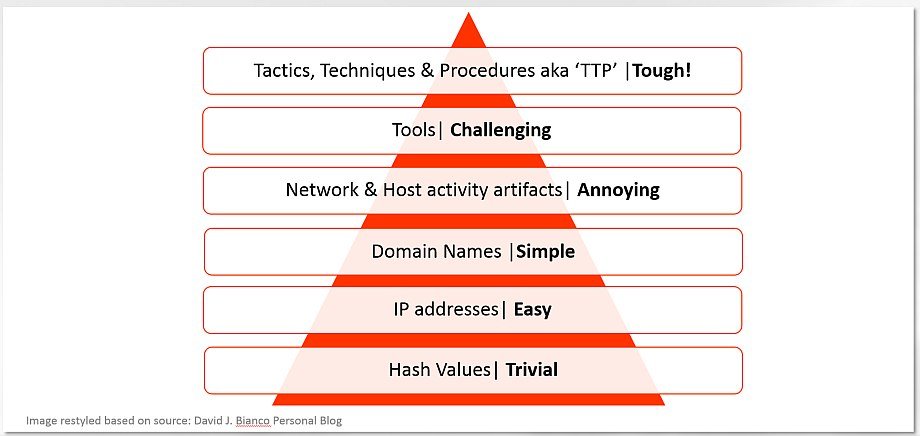

I riferimenti culturali decodificati da base64 che si riferiscono a Dune furono la ragione per cui l’attacco fu attribuito al gruppo chiamato “Sandworm” da iSight Partners. Abbiamo abbastanza informazioni per mettere insieme un intero TTP? Testiamo il modello nella pratica dal basso verso l’alto.

Testiamo il modello nella pratica dal basso verso l’alto.

- I valori hash sono nuovi rispetto a BlackEnergy 2 (Sandworm).

- Gli indirizzi IP di Comando & Controllo sono nuovi rispetto a BlackEnergy 2 (Sandworm).

- I nomi di dominio non sono applicabili in questo caso, ma abbiamo presenti i relay Tor (di nuovo).

- Non ci sono artefatti di rete o host forniti pubblicamente (quelli dell’attacco ai media sono qui)

- Lo strumento usato è una nuova build o edizione di BlackEnergy, senza dubbio, ma lasciamo la versioning agli esperti. Il plugin KillDisk è nuovo rispetto agli attacchi del 2014.

Vediamo che gli attacchi attuali di BlackEnergy utilizzano 6 indirizzi IPv4 C2 e ce ne erano 6 nel 2014, solo gli indirizzi stessi erano differenti. I relay Tor furono usati nel 2014. Una rapida ricerca dei nuovi IP C2 ci fornisce 1 corrispondenza basata su elenchi pubblici di relay Tor. Dopo alcune analisi e ricerche sulle minacce siamo stati in grado di identificare che 5 dei 6 indirizzi C2 dovevano essere correlati ai relay Tor:

Pensateci per un momento. Abbiamo lo stesso strumento di attacco in uso, la stessa quantità di indirizzi IP C2, Tor è usato per operazioni APT (di nuovo) e lo stesso paese è attaccato, e viene attaccato l’ICS (di nuovo). Un pezzo nuovo è il plugin KillDisk che ha acquisito alcune capacità IA di base: è in grado non solo di cercare e distruggere i dati che cerca ma anche di prendere decisioni al volo, analizzando più di 109 variabili e scegliendo tra 304 funzioni. Abbiamo anche nuovi hash SHA-1 dei driver diversi da quelli originariamente attribuiti a BlackEnergy 2: sono nuove build dello stesso dropper o si è evoluto come il plugin? Stiamo ora affrontando un APT ottimizzato per attacchi su scala FireSale per interrompere intere industrie? Vorremmo anche ricordare che BlackEnergy 3 è stato menzionato in passato da F-Secure. Lasciamo questa domanda agli specialisti anti-malware con le risorse e competenze per fornire una risposta credibile. O forse al giorno d’oggi BlackEnergy viene fornito come un Tor-IaaS basato su pacchetti disponibile per tutti coloro che hanno abbastanza bitcoin da spendere? 😉Consigli di mitigazione e rilevamento proattivo.Aggiorna regolarmente i tuoi computer e software, non aprire allegati di email strani e assicurati che il tuo AV sia sempre aggiornato sembrerebbe un buon inizio. Sappiamo per certo che BlackEnergy installa driver modificati che non si caricheranno con le versioni moderne di Windows a meno che non venga eseguito in modalità test. Un altro modo per ottenere quei driver sul sistema richiede un riavvio, qualcosa che non sfuggirà all’attenzione del team di sicurezza. Come già segnalato, BlackEnergy opera sulla base di driver Windows modificati che non sono ufficialmente firmati, e l’installazione di tali driver richiede privilegi amministrativi. Un altro metodo di iniezione di tali driver utilizzato durante gli attacchi è sfruttare una versione vulnerabile di VirtualBox. Per il rilevamento proattivo e la risposta tempestiva, raccomandiamo di concentrarsi su questo:

Pensateci per un momento. Abbiamo lo stesso strumento di attacco in uso, la stessa quantità di indirizzi IP C2, Tor è usato per operazioni APT (di nuovo) e lo stesso paese è attaccato, e viene attaccato l’ICS (di nuovo). Un pezzo nuovo è il plugin KillDisk che ha acquisito alcune capacità IA di base: è in grado non solo di cercare e distruggere i dati che cerca ma anche di prendere decisioni al volo, analizzando più di 109 variabili e scegliendo tra 304 funzioni. Abbiamo anche nuovi hash SHA-1 dei driver diversi da quelli originariamente attribuiti a BlackEnergy 2: sono nuove build dello stesso dropper o si è evoluto come il plugin? Stiamo ora affrontando un APT ottimizzato per attacchi su scala FireSale per interrompere intere industrie? Vorremmo anche ricordare che BlackEnergy 3 è stato menzionato in passato da F-Secure. Lasciamo questa domanda agli specialisti anti-malware con le risorse e competenze per fornire una risposta credibile. O forse al giorno d’oggi BlackEnergy viene fornito come un Tor-IaaS basato su pacchetti disponibile per tutti coloro che hanno abbastanza bitcoin da spendere? 😉Consigli di mitigazione e rilevamento proattivo.Aggiorna regolarmente i tuoi computer e software, non aprire allegati di email strani e assicurati che il tuo AV sia sempre aggiornato sembrerebbe un buon inizio. Sappiamo per certo che BlackEnergy installa driver modificati che non si caricheranno con le versioni moderne di Windows a meno che non venga eseguito in modalità test. Un altro modo per ottenere quei driver sul sistema richiede un riavvio, qualcosa che non sfuggirà all’attenzione del team di sicurezza. Come già segnalato, BlackEnergy opera sulla base di driver Windows modificati che non sono ufficialmente firmati, e l’installazione di tali driver richiede privilegi amministrativi. Un altro metodo di iniezione di tali driver utilizzato durante gli attacchi è sfruttare una versione vulnerabile di VirtualBox. Per il rilevamento proattivo e la risposta tempestiva, raccomandiamo di concentrarsi su questo:

- Controlla la presenza di qualsiasi driver non ufficiale e auto-firmato su tutte le macchine Microsoft Windows in modo automatizzato. Possono essere utilizzati script Powershell o strumenti come OSSEC per questo. Per grandi reti distribuite, la scansione per IOC noti può essere un’opzione, un esempio è fornito qui.

- Condividete qualsiasi file sospetto che scoprite o campioni di malware con il vostro fornitore AV per ricevere firme il prima possibile. Un commento di una delle vittime degli attacchi “Abbiamo condiviso un campione di BlackEnergy con ESET quando l’attacco era già in corso e abbiamo ricevuto aggiornamenti delle firme in meno di 3 ore. Questo non è affatto una promozione di un singolo fornitore AV, ma un riflesso delle loro capacità. Esprimiamo una grande fiducia che molti dei produttori di sicurezza per l’endpoint là fuori forniscono tempi di risposta pari se non migliori, nel nostro caso ESET è stato solo uno dei fornitori a rispondere per primo.”

- Crea contenuti SIEM per monitorare i modelli di attacco, un nuovo porto aperto sull’host, un nuovo servizio passato alla modalità di avvio automatico, riavvio del server, connessione Tor – tutto insieme può fornirti i mezzi per individuare un APT prima che crei scompiglio nel tuo regno.

Infine, ma non meno importante, il monitoraggio dell’attività Tor dovrebbe essere nella lista delle priorità del CISO di qualsiasi impresa, MSSP o organizzazione pubblica, ma questo è l’inizio di un’altra storia…

Restate al sicuro! / Il team di SOC Prime