The collectif de hackers UAC-0050 connu pour ses opérations offensives de longue date contre l’Ukraine, revient sur la scène des cybermenaces. Les chercheurs de CERT-UA enquêtent depuis longtemps sur l’activité du groupe, qui se concentre principalement sur trois directions clés, notamment la cyberespionnage et le vol financier, ainsi que les opérations d’information et psychologiques suivies sous la marque « Fire Cells Group ». Les cybercrimes motivés par des raisons financières, récemment observés, sont également affiliés au groupe de hackers UAC-0006.

Détecter les Opérations Offensives de UAC-0050

À mesure que les cyberattaques par les collectifs de hackers affiliés à la Russie contre les entités ukrainiennes deviennent plus fréquentes et sophistiquées, les organisations ont besoin de ressources de détection fiables pour se défendre de manière proactive contre les intrusions potentielles. Les menaces croissantes attribuées à UAC-0050 et en collaboration avec UAC-0006, principalement centrées sur la cyberespionnage, le gain financier et d’autres activités offensives contre l’Ukraine, nécessitent également une vigilance accrue et une ultra-réactivité de la part des défenseurs. Plateforme SOC Prime pour la défense cyber collective qui équipe les équipes de sécurité avec toute la stack de détection pour contrecarrer de manière proactive les cyberattaques couvertes dans les recherches CERT-UA associées.

Cliquez sur le Explorer les Détections bouton ci-dessous pour accéder à la collection dédiée de règles Sigma mappées au cadre MITRE ATT&CK®, enrichie d’informations sur mesure, et convertible en plus de 30 formats de langage SIEM, EDR et Data Lake.

Les ingénieurs en sécurité peuvent également accéder à plus de contenu de détection depuis la Plateforme SOC Prime pour contrecarrer les cyberattaques liées à l’activité ennemie susmentionnée en utilisant les tags “UAC-0050” and “UAC-0006” .

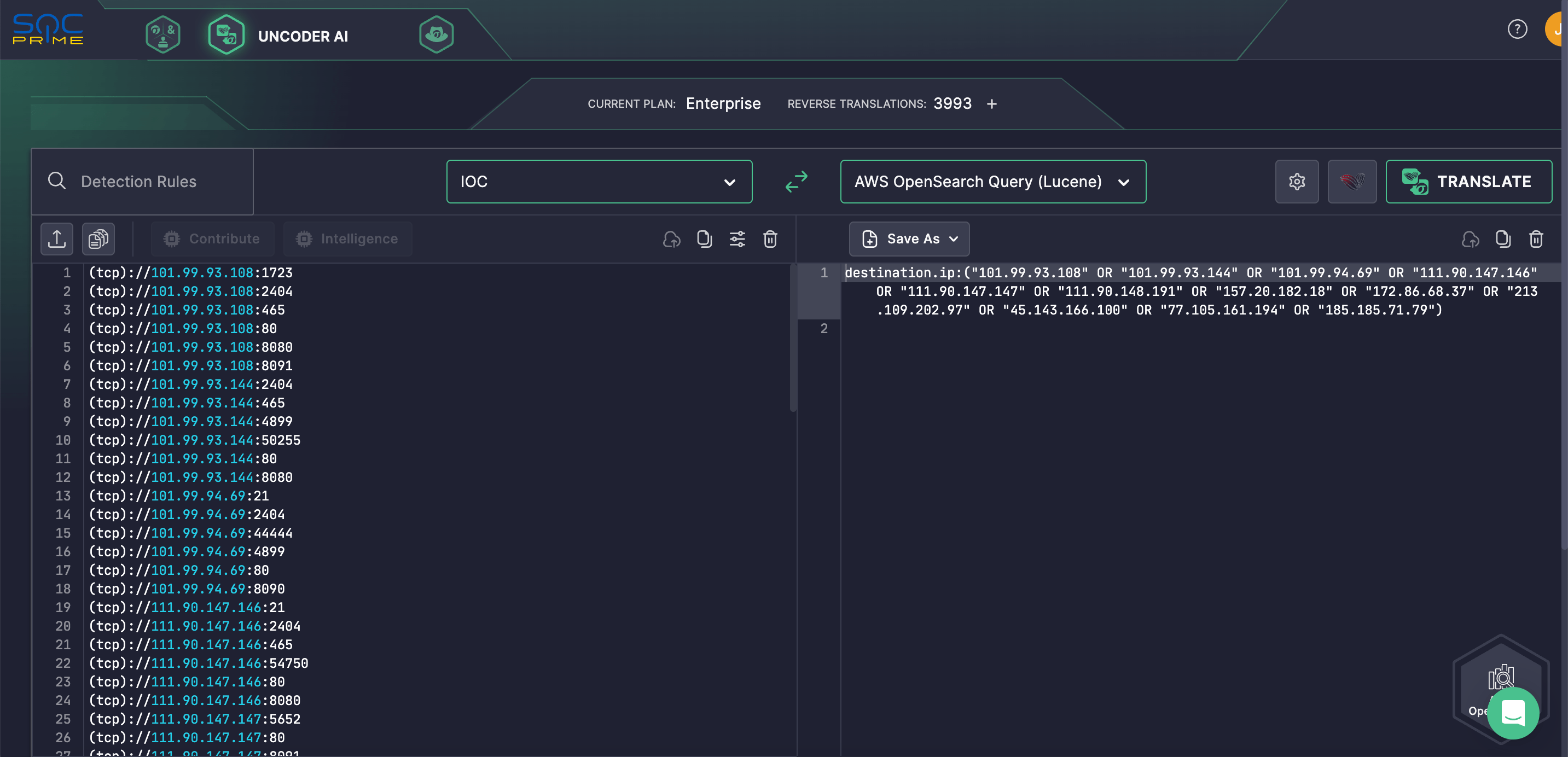

De plus, les défenseurs cyber peuvent compter sur Uncoder AI pour rechercher instantanément des IOCs de fichier, réseau ou hôte liés aux activités de UAC-0050 et UAC-0006 fournies dans l’ alerte CERT-UA. Collez les IOCs dans Uncoder AI et convertissez-les automatiquement en requêtes de chasse personnalisées optimisées pour la performance, prêtes à fonctionner dans votre environnement SIEM ou EDR.

Analyse des Attaques UAC-0050 Liée à la Marque “Fire Cells Group”

UAC-0050 est un groupe de hackers lié à la Russie actif depuis 2020, ciblant principalement les organismes d’État ukrainiens. Ils ont utilisé des campagnes de phishing pour distribuer malware Remcos RAT, souvent se faisant passer pour le Service de Sécurité d’Ukraine et envoyant des emails avec des pièces jointes malveillantes. En plus de Remcos RAT, le groupe utilise Quasar RAT et Remote Utilities dans leurs campagnes contre l’Ukraine et ses alliés.

CERT-UA a récemment publié de nouvelles recherches observant les opérations offensives de UAC-0050, principalement concentrées sur la cyberespionnage, les menaces motivées financièrement et l’activité cyber du groupe connue sous la marque « Fire Cells Group ». Tout au long de septembre et octobre 2024, UAC-0050 a tenté au moins 30 cas d’accès non autorisé aux ordinateurs des comptables, utilisant les logiciels REMCOS/TEKTONITRMS pour voler des fonds aux entreprises ukrainiennes et aux entrepreneurs individuels. Ces attaques consistaient à créer ou falsifier des transactions financières par la voie des systèmes bancaires à distance. La période de vol variait de quelques jours à seulement quelques heures après le compromis initial. UAC-0050 et un autre collectif de hackers traqué sous le nom UAC-0006, qui est actif depuis 2013, sont principalement impliqués dans ces vols. Dans la plupart des cas, les fonds volés sont convertis en cryptomonnaie. Le groupe UAC-0006 est connu pour ses opérations motivées par le gain financier, affichant des comportements communs tels que l’accès aux services bancaires à distance, le vol de identifiants d’authentification et l’exécution de paiements non autorisés.

La capacité à financer leurs propres opérations criminelles permet aux hackers UAC-0050 et UAC-0006 d’intensifier les cyberattaques et d’acheter divers outils, y compris des logiciels licenciés, pour poursuivre de futures menaces. Cela explique leur utilisation d’une large gamme de programmes, tels que REMCOS, TEKTONITRMS, MEDUZASTEALER, LUMMASTEALER, XENORAT, SECTOPRAT, MARSSTEALER et DARKTRACKRAT, entre autres.

De plus, il a été identifié que les opérations d’information et psychologiques menées sous la marque « Fire Cells Group », telles que de fausses menaces de bombes, des meurtres sous contrat ou des menaces à la propriété, font également partie de l’activité de UAC-0050.

Pour atténuer les attaques de UAC-0050, il est conseillé aux clients des institutions financières de mettre en place des méthodes techniques pour vérifier les actions de paiement, y compris l’utilisation d’une authentification supplémentaire via une application mobile. Pour les comptables utilisant des systèmes bancaires à distance, CERT-UA recommande de s’abstenir de transactions financières jusqu’à ce qu’une authentification de paiement supplémentaire soit activée, en s’assurant que les politiques de restriction logicielle, telles que SRP/AppLocker, sont activées, et d’utiliser un logiciel de protection. Pour aider les organisations à contrecarrer les opérations de cyber-espionnage à temps, les menaces motivées financièrement et d’autres attaques de toute sophistication, SOC Prime organise une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée, et la détection avancée des menaces, assurant une défense proactive.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK fournit un aperçu détaillé du contexte des opérations les plus offensives associées à UAC-0050 et couvertes dans le récent rapport de CERT-UA. Référez-vous au tableau ci-dessous pour voir l’ensemble complet de règles Sigma dédiées adressant les tactiques, techniques, et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Deobfuscate/Decode Files or Information (T1140) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Lateral Movement | Remote Services: SMB/Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) | |

Remote Access Software (T1219) | ||