Un peu plus d’une semaine après l’attaque du groupe UAC-0050 contre l’Ukraine en utilisant Remcos RAT, Quasar RAT et Remote Utilities, les adversaires réapparaissent sur la scène des cybermenaces. CERT-UA a récemment informé les défenseurs de la campagne en cours du groupe impliquant une distribution massive de courriels et la dissimulation des expéditeurs en tant que Service d’État des Communications spéciales et de la Protection de l’Information de l’Ukraine (SSSCIP) et Service d’Urgence d’État de l’Ukraine.

Description de l’attaque de phishing UAC-0050 : Activité offensive nouvelle contre l’Ukraine utilisant Remote Utilities

Le 22 janvier 2024, l’équipe CERT-UA a de nouveau attiré l’attention des défenseurs cybernétiques sur l’augmentation de l’activité des acteurs de menace UAC-0050. Une nouvelle alerte de sécurité met en évidence la distribution massive de courriels de phishing usurpant l’identité du SSSCIP et du Service d’Urgence d’État de l’Ukraine. Les courriels de phishing identifiés incluent des sujets d’appât tels que « suppression de virus » ou « évacuation » et contiennent des archives RAR ainsi que des liens vers le service web Bitbucket.

Une fois ouverts, les fichiers susmentionnés, y compris ceux téléchargés depuis Bitbucket, lanceront un installateur MSI. Ce dernier installe le programme de Remote Utilities de contrôle à distance sur le système compromis. Notamment, le fichier de configuration du logiciel contient 15 adresses IP différentes de serveurs C2 adversaires.

Selon les statistiques de Bitbucket, les fichiers malveillants ont déjà été téléchargés plus de 3 000 fois. Le nombre d’ordinateurs infectés avec succès peut atteindre plusieurs douzaines, cependant, grâce à des mesures urgentes de cybersécurité, les défenseurs ont réussi à déjouer les attaques.

Détecter les attaques de phishing UAC-0050 couvertes dans l’alerte CERT-UA#8654

Alors que les opérations offensives contre l’Ukraine attribuées au groupe UAC-0050 augmentent continuellement, les défenseurs recherchent des mesures plus sophistiquées pour prévenir ces attaques. La plateforme de cyber défense collective de SOC Prime, première du genre dans l’industrie, équipe les équipes de sécurité d’algorithmes de détection adaptés aux fournisseurs et pérennes contre les menaces cybernétiques émergentes, y compris les opérations adversaires liées à l’activité UAC-0050. Connectez-vous à la plateforme SOC Prime et accédez à la liste des règles Sigma prêtes à déployer, filtrées par le tag « CERT-UA#8654 » correspondant à l’ID d’alerte, en suivant le lien ci-dessous :

Règles Sigma pour la détection des attaques UAC-0050 abordées dans l’alerte CERT-UA#8654

Pour renforcer les défenses contre les menaces existantes et émergentes attribuées aux hackers UAC-0050, il vaut la peine de tirer parti de l’ensemble de la collection d’algorithmes de détection pertinents disponibles sur la plateforme SOC Prime. Appuyez sur Explorer les Détections pour obtenir ces règles Sigma alignées avec MITRE ATT&CK®, enrichies avec une CTI approfondie, et automatiquement convertibles en formats de langue de plusieurs plateformes d’analyse de sécurité.

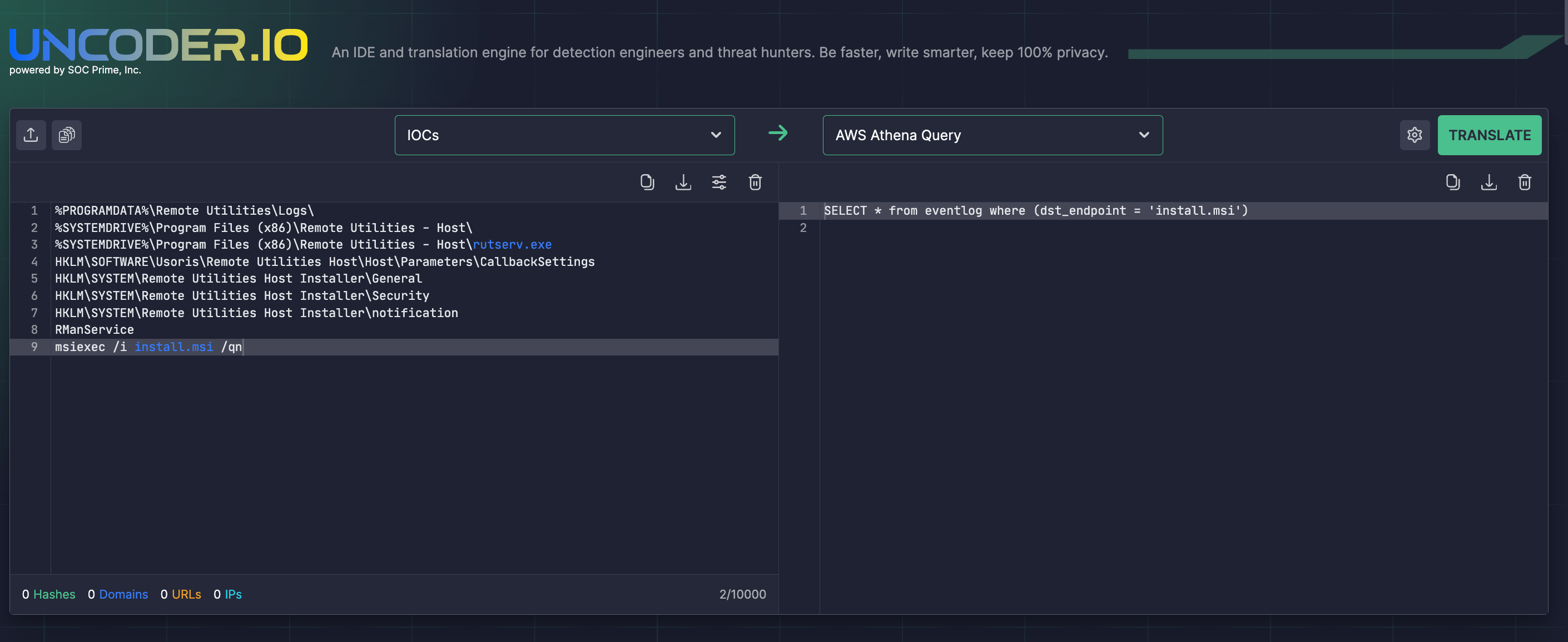

Uncoder IO permet aux ingénieurs de sécurité de rechercher sans effort les IOCs fournis par CERT-UA en convertissant automatiquement les renseignements sur les menaces liés à l’activité malveillante UAC-0050 en requêtes de chasse personnalisées pour l’environnement SIEM ou EDR utilisé.

Contexte MITRE ATT&CK

Tirer profit de MITRE ATT&CK offre un aperçu détaillé du contexte de la campagne offensive la plus récente associée à UAC-0050. Reportez-vous au tableau ci-dessous pour voir l’ensemble complet des règles Sigma dédiées abordant les tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Software Deployment Tools (T1072) | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Lateral Movement | Remote Services (T1021) | |

Command and Control | Remote Access Software (T1219) | |