Le groupe motivé par des raisons financières identifié comme UAC-0006 a activement lancé des attaques de phishing ciblant l’Ukraine tout au long de 2023. L’équipe CERT-UA rapporte la réapparition de UAC-0006 dans le paysage des cybermenaces au printemps 2024. Dans les campagnes en cours, les hackers tentent de distribuer SMOKELOADER, l’échantillon malveillant commun de la boîte à outils des adversaires du groupe.

Analyse de la Dernière Activité de UAC-0006 Répandant SMOKELOADER

Tout au long de 2023, le groupe motivé par des raisons financières UAC-0006 a massivement attaqué l’Ukraine dans plusieurs campagnes offensives de phishing, exploitant des appâts à sujet financier et abusant de pièces jointes ZIP et RAR pour distribuer SMOKELOADER.

Le 21 mai 2024, CERT-UA a émis une nouvelle alerte basée sur l’augmentation significative de l’activité offensive liée à UAC-0006 observée. Les hackers ont mené au moins deux campagnes pour distribuer le malware SMOKELOADER affichant des schémas comportementaux similaires à ceux observés dans les campagnes précédentes du groupe. Les dernières opérations offensives impliquent des courriels contenant des archives ZIP avec des images comprenant des fichiers exécutables ainsi que des fichiers Microsoft Access avec des macros pour l’exécution de commandes PowerShell, le téléchargement, et capables de lancer d’autres fichiers exécutables.

Après la réussite de la première étape d’accès, les adversaires téléchargent le malware armé sur les machines infectées, y compris TALESHOT et RMS. Actuellement, le botnet est constitué de plusieurs centaines d’ordinateurs impactés. CERT-UA suppose qu’il pourrait y avoir une augmentation des opérations frauduleuses impliquant des systèmes bancaires à distance dans un proche avenir.

Les défenseurs recommandent fortement d’améliorer rapidement la sécurité des postes de travail automatisés des comptables et de s’assurer de la mise en œuvre des politiques et mécanismes de protection nécessaires pour éliminer les risques d’infections.

Détecter les Attaques de UAC-0006 Ciblant l’Ukraine

Le pic significatif des cyberattaques attribuées au collectif de hackers UAC-0006 exploitant le vecteur d’attaque par phishing nécessite une ultra-réactivité de la part des défenseurs. Les dernières campagnes rapportées par CERT-UA dévoilent les efforts continus du groupe pour distribuer le malware SMOKELOADER, un élément constant dans leur boîte à outils offensifs. La plateforme SOC Prime fournit des algorithmes de détection sélectionnés et vérifiés pour permettre aux défenseurs de prévenir les attaques liées à l’activité des adversaires UAC-0006 couverte dans la dernière alerte CERT-UA. Appuyez sur le bouton Explore Detections pour accéder immédiatement à la liste des détections pertinentes alignées sur le cadre MITRE ATT&CK® version 14.1 et compatible avec les langages SIEM, EDR et Data Lake leaders du marché.

Les ingénieurs en sécurité peuvent également profiter de la collection complète de contenu SOC pour la détection des attaques UAC-0006 filtrée en conséquence. Suivez ce lien pour accéder à la pile de détection dédiée disponible dans la plateforme SOC Prime et contribuer à la défense proactive de votre organisation.

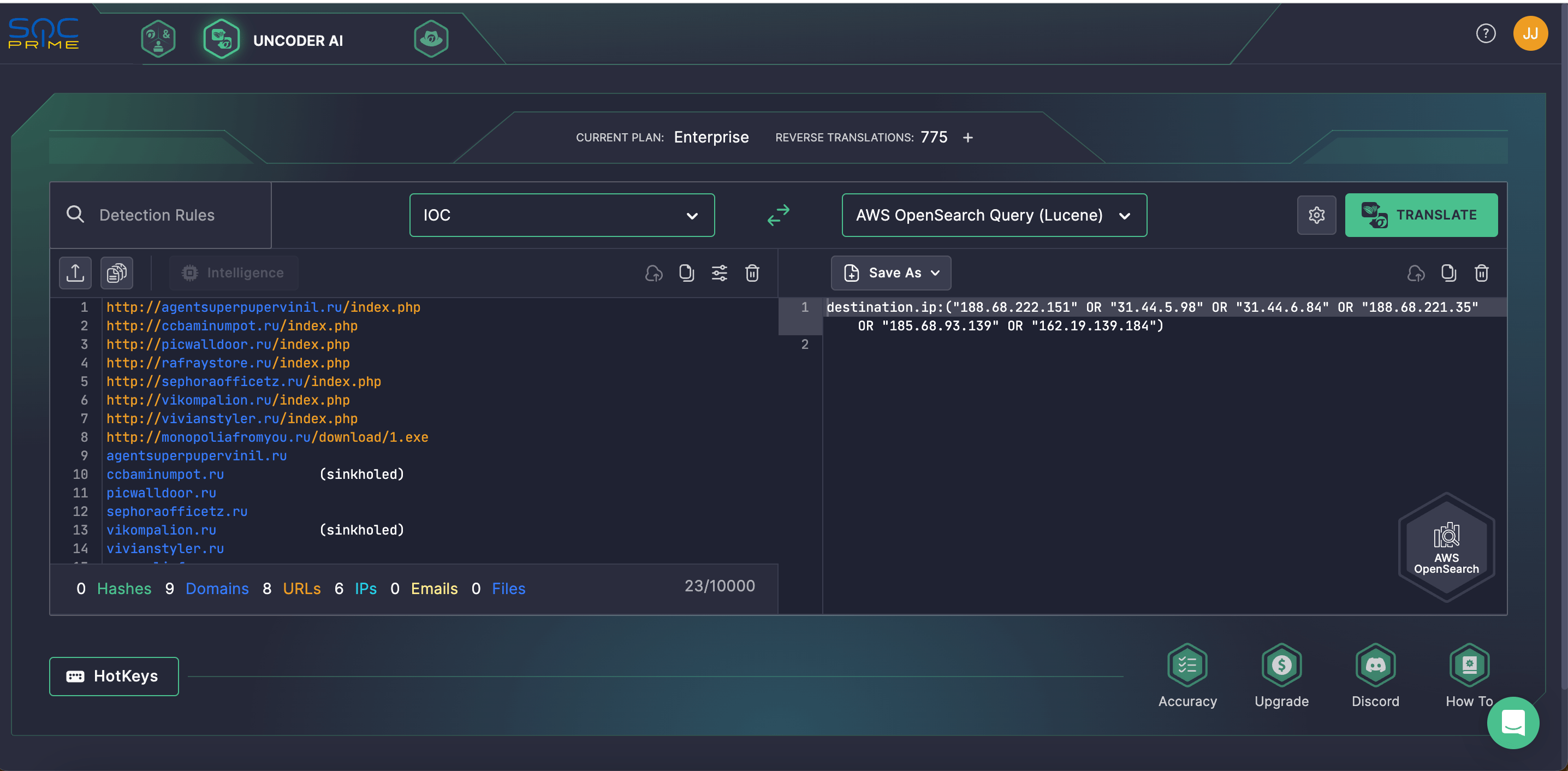

Équipez votre équipe avec Uncoder AI pour chasser sans effort les IOCs liés aux menaces UAC-0006 fournis par CERT-UA et les convertir automatiquement en requêtes personnalisées compatibles avec le format de langue de votre SIEM ou EDR.

Contexte MITRE ATT&CK

Utiliser MITRE ATT&CK offre des insights détaillés sur le contexte des opérations offensives et des TTPs liés à UAC-0006. Consultez le tableau ci-dessous pour voir la liste complète des règles Sigma spécifiques qui correspondent aux tactiques, techniques et sous-techniques ATT&CK pertinentes. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution User Execution: Malicious File (T1204.002) Scheduled Task / Job: Scheduled Task (T1053.005) Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Masquerading (T1036) Masquerading: Double File Extension (T1036.007) BITS Jobs (T1197) Impair Defenses: Disable or Modify System Firewall (T1562.004) Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) Command and Control Ingress Tool Transfer (T1105)