Défense Cyber Collaborative : Alimenter la Lutte Contre les Menaces de Toute Échelle

Comme nous le savons tous désormais, le 24 février 2022, la Fédération de Russie a lancé une invasion offensive de l’Ukraine par voie terrestre, aérienne et maritime. Les hostilités se poursuivent maintenant depuis presque une semaine, avec des chars russes pénétrant sur le territoire ukrainien et ses missiles frappant des cibles militaires et civiles à travers le pays. Les attaques ont entraîné de nombreuses victimes et la destruction d’infrastructures et de trésors historiques.

De nombreuses cyberattaques ont également été lancées par des adversaires russes dans le but de paralyser l’infrastructure informatique ukrainienne. Des attaques d’État sont aussi attendues contre la liste étendue des supporters mondiaux de l’Ukraine, puisque de nombreuses nations, organisations mondiales et individus se tiennent unis avec l’Ukraine dans sa lutte contre l’agression non provoquée de la Russie.

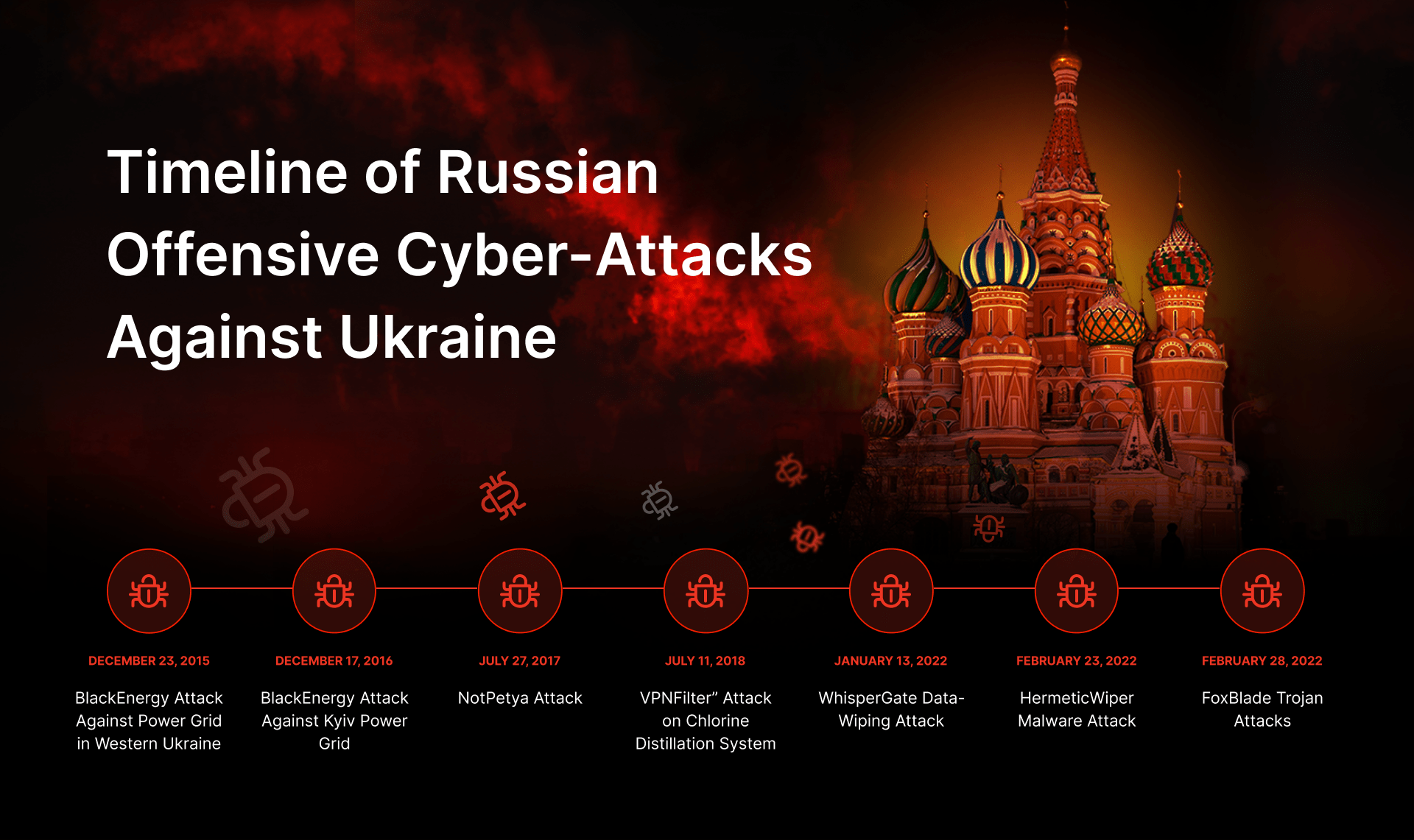

Chronologie de la Guerre Cyber Russe

Tandis que l’offensive terrestre par les troupes et missiles russes a été inattendue, la guerre cyber contre l’Ukraine dure depuis presque une décennie.

Escalade des Cyberattaques Offensives Contre l’Infrastructure Ukrainienne

En 2015-2016, le réseau cyber ukrainien a été attaqué à plusieurs reprises par le groupe affilié à la Russie Sandworm APT en utilisant le célèbre malware BlackEnergy. Les attaques ont entraîné des coupures de courant massives à travers le pays, illustrant le premier cas d’une menace cyber causant des dommages significatifs aux ressources des infrastructures critiques et aux actifs opérationnels des installations physiques.

En 2017, le notoire malware NotPetya a été utilisé à nouveau par le groupe Sandworm APT ciblant le secteur financier ukrainien. Cette attaque a finalement créé une crise cyber mondiale avec des millions de systèmes infectés et des milliards de dollars de dommages.

En 2018, la Russie a testé un autre échantillon destructif contre l’infrastructure critique ukrainienne. En particulier, le malware VPNFilter a été utilisé pour attaquer la station de distillation de chlore d’Auly qui fournissait du chlore liquide aux installations de traitement de l’eau et des eaux usées en Ukraine, en Moldavie, et en Biélorussie. Encore une fois, l’objectif était de perturber les actifs d’infrastructure critique, mais la méthodologie d’attaque peut également être utilisée pour cibler de nombreux autres systèmes et opérations mondiaux.

L’escalade des tensions politiques entre l’Ukraine et la Russie a culminé en 2021-2022 alors que les opérations cyber offensives contre l’infrastructure ukrainienne ont gagné en intensité. Dans les mois et semaines précédant l’invasion à grande échelle de février, de nombreux sites web ukrainiens ont été défigurés et mis hors ligne, tandis que de nombreux actifs d’infrastructure gouvernementale ont été compromis par des malwares effaçant des données. Ces cyberattaques soutenues par la Russie visaient à miner la stabilité de ses systèmes et ont créé le chaos parmi la population civile.

Attaque d’Effacement de Données WhisperGate

L’invasion à grande échelle de l’Ukraine en février a d’abord été lancée sur le front cyber. L’agression russe a en fait commencé le 13 janvier 2022 lorsqu’une cyberattaque destructrice a frappé l’Ukraine, mettant à bas l’infrastructure en ligne du gouvernement du pays. Au 17 janvier 2021, jusqu’à 70 sites web ont subi des problèmes de performance temporaires en raison de l’intrusion, y compris le Cabinet, sept ministères, le Trésor, les Services d’Urgence Nationaux, et les services d’État. De plus, plusieurs organisations à but non lucratif et grandes entreprises informatiques ukrainiennes ont également été victimes de l’attaque.

L’analyse par Microsoft a révélé qu’un groupe APT non nommé a utilisé le nouveau malware d’effacement by Microsoft revealed that an unnamed APT group used the novel WhisperGate pour causer des dommages importants à l’infrastructure cyber. Bien que l’attribution ait été initialement incertaine, l’enquête par la CISA américaine la NCSC britannique and , a confirmé que WhisperGate était très probablement développé et déployé par des collectifs de hackers soutenus par le gouvernement russe. L’enquête par les experts de SOC Prime soutient l’attribution suggérée et a de plus identifié que de nombreuses TTPs (techniques, tactiques et procédures) se chevauchent entre les mainteneurs de WhisperGate et le groupe soutenu par la nation russe Sandworm (KillDisk). De plus, les chercheurs de SOC Prime ont observé des schémas WhisperGate qui ressemblaient au comportement malveillant du célèbre malware NotPetya utilisé pour détruire l’infrastructure ukrainienne en 2017., confirmed that WhisperGate was most likely to have been developed and deployed by Russian government-backed hacking collectives. The investigation by SOC Prime experts supports the suggested attribution and further has identified that many TTPs overlap between WhisperGate maintainers and the Russian nation-backed group Sandworm (KillDisk). Moreover, SOC Prime researchers observed WhisperGate patterns that resembled the malicious behavior of the infamous NotPetya malware first used to destroy Ukrainian infrastructure in 2017.

Attaque HermeticWiper

Le 23 février, un jour avant le début d’une guerre européenne à grande échelle, le Microsoft Threat Intelligence Center (MSTIC) a détecté une cyberattaque liée à la Russie contre l’infrastructure numérique de l’Ukraine. Une attaque au malware HermeticWiper a sévèrement touché des organisations clés en Ukraine. Les données actuelles indiquent que des institutions financières et des sous-traitants gouvernementaux en Lettonie et en Lituanie ont également été affectés. Le malware, surnommé HermeticWiper, a été conçu pour effacer ou déformer définitivement les données stockées sur les machines et réseaux ciblés et rendre un appareil infecté inutilisable. Les données de recherche prouvent que les échantillons ont été compilés en décembre 2021, signalant que cette attaque était stratégique et longuement planifiée.

Attaques Trojan FoxBlade

Un avis de sécurité de Microsoft a identifié un nouveau trojan FoxBlade qui a balayé l’Ukraine le 28 février 2022. L’attaque soutenue par la Russie a ciblé des civils ukrainiens ainsi que des organisations et entreprises dans les secteurs bancaire, agricole, énergétique, des services d’intervention d’urgence, et des opérations humanitaires. Le malware a utilisé discrètement les systèmes compromis pour lancer des attaques par déni de service distribué (DDoS) et aussi télécharger et exécuter d’autres applications malveillantes. Les attaques cyber FoxBlade visent à compromettre les actifs et données critiques. Contrairement aux attaques notoires de NotPetya, ce paquet logiciel malveillant a été utilisé pour abattre des segments vitaux d’infrastructure. identified a novel FoxBlade trojan that swept through Ukraine on February 28, 2022. The Russian-backed attack targeted Ukrainian civilians as well as organizations and firms in banking, agriculture, energy, emergency response services, and humanitarian operations. The malware stealthily utilized breached systems to launch distributed denial-of-service (DDoS) attacks and also download and run other malicious applications. FoxBlade cyber assaults aim at compromising critical assets and data. Unlike the notorious NotPetya attacks, this malware package was used to take down vital infrastructure segments.

Chronologie des Cyberattaques Offensives Russes Contre l’Infrastructure Ukrainienne

Les experts en sécurité ont commencé à théoriser que l’Ukraine est un laboratoire géant de test pour les hackers d’État-nation russes pour expérimenter avec des échantillons de programmes malveillants destructeurs et des techniques malveillantes, qui pourraient être exploités pour lancer de futures attaques contre d’autres nations. Étant donné les signes de propagation rapide de l’agression russe, la perspective d’une guerre cyber ciblant l’infrastructure critique d’autres pays pourrait n’être qu’une question de « quand » et non de « si ».

Réponse Mondiale aux Menaces Critiques

Il est également intéressant de mentionner la réponse d’autres collectifs de hackers bien connus comme Anonymous et NB65. Ces organisations ont revendiqué des actions fortes dans le cyberespace pour arrêter la guerre contre l’Ukraine. Leurs actions jusqu’à présent:

- Désactivation du Centre de Contrôle de l’Agence Spatiale Russe « Roscosmos »

- Mise hors ligne de plus de 1 500 sites Web gouvernementaux russes et biélorusses, organes de presse d’État, banques, et entreprises

- Publication des données du groupe de ransomware Conti lié à la Russie

- Violation de la base de données du Ministère de la Défense Russe

- Pirate des sites de médias de propagande russe TASS, Izvestia, Fontanka, RBC, et Kommersant

L’invasion de l’Ukraine a déclenché une réponse immédiate et impressionnante de la communauté cyber mondiale. Le Vice-premier ministre de l’Ukraine et ministre de la Transformation numérique, Mykhailo Fedorov, a lancé un collectif cyber bénévole qui inclut plus de 175 000 abonnés et constitue ce qui peut être considéré comme une partie critique de l’Armée informatique de l’Ukraine. Les contributeurs ont engagé des cyberattaques par déni de service ciblant les sites web du gouvernement russe, des banques, et des entreprises énergétiques. À partir du 27 février, l’Armée informatique a également ciblé des sites Web enregistrés en Biélorussie qui soutenaient la Russie dans la guerre cyber.

L’engagement cyber anti-guerre de lutte contre l’agression russe augmente chaque jour. Il semble maintenant que chacun avec un appareil le transforme en arme de DDoS.

Tandis que les troupes ukrainiennes résistent en première ligne de l’invasion russe, elles ont besoin de tout le soutien qu’elles peuvent obtenir maintenant. Plus d’individus peuvent s’unir pour aider. Voici les liens vers les organisations caritatives officielles qui aident les Forces armées ukrainiennes, les civils vivant dans les zones de guerre, et les personnes blessées.

- Compte spécial NBU pour collecter des fonds pour les Forces armées de l’Ukraine

- Organisation non gouvernementale Come Back Alive

- Liste de plus de 30 organisations caritatives pour soutenir l’Ukraine

Des informations actuelles et précises sur la guerre en Ukraine sont disponibles auprès des sources de confiance ci-dessous:

- Anglais: https://t.me/ukrainenowenglish

- Allemand: https://t.me/UkraineNowGerman

- Français: https://t.me/UkraineNowFrench

- Italien: https://t.me/UkraineNowItalian

- Espagnol: https://t.me/UkraineNowSpanish

- Polonais: https://t.me/UkraineNowPoland

- Tchèque: https://t.me/ukrainenowczech

- Turc: https://t.me/UkraineNowTurkish

La Puissance de la Défense Cyber Collaborative

En ces temps turbulents, la puissance du crowdsourcing et de la collaboration mondiale offre un avantage concurrentiel sur les attaquants. Aucune entreprise individuelle n’est capable de mobiliser une réserve de talents équivalente, capable de résister à des cyberattaques de cette ampleur. Ensemble, soutenus par nos initiatives de crowdsourcing et la norme open source Sigma, les organisations peuvent accélérer la défense cyber en fournissant du contenu de détection pour identifier de nouvelles attaques innovantes comme celles déployées par la Russie. Ce n’est que tous ensemble que nous pouvons espérer réussir à combattre le mal sur tous les fronts.

SOC Prime débloque l’accès à la liste complète des détections gratuites basées sur Sigma pour défendre votre infrastructure contre les attaques numériques soutenues par la Russie. Pour accéder au contenu de détection dédié, inscrivez-vous ou connectez-vous à la plateforme SOC Prime et recherchez instantanément les menaces dans votre environnement en utilisant le module Quick Hunt:

Rejoignez la Plateforme SOC Prime pour devenir partie de la plus grande communauté mondiale de défenseurs cyber et nous aider à transformer la détection des menaces dans le monde entier. Les chercheurs en cybersécurité et les contributeurs de contenu du monde entier sont fortement encouragés à contribuer à la défense cyber collaborative en créant du contenu de détection pour rejoindre la lutte contre les menaces actuelles et évolutives.