SOC Prime exploite la plateforme la plus grande et la plus avancée pour la cyberdéfense collaborative, permettant aux organisations mondiales de rechercher efficacement des menaces émergentes à une vitesse fulgurante. La plateforme Detection as Code de SOC Prime sélectionne le contenu de détection de menaces basé sur Sigma le plus à jour et s’intègre avec plus de 25 plateformes SIEM, EDR et XDR. Une vaste collection de plus de 180 000 algorithmes de détection et de réponse vérifiés et enrichis de contexte est continuellement mise à jour et alignée avec le cadre MITRE ATT&CK® pour garantir une visibilité accrue des menaces correspondant à la surface d’attaque de l’organisation.

Dans cet article de blog, nous couvrirons les capacités les plus importantes de la plateforme de SOC Prime visant à simplifier et maximiser l’efficacité des opérations SOC pour les équipes utilisant la solution cloud Humio.

Personnaliser la Plateforme SOC Prime pour l’Environnement Humio

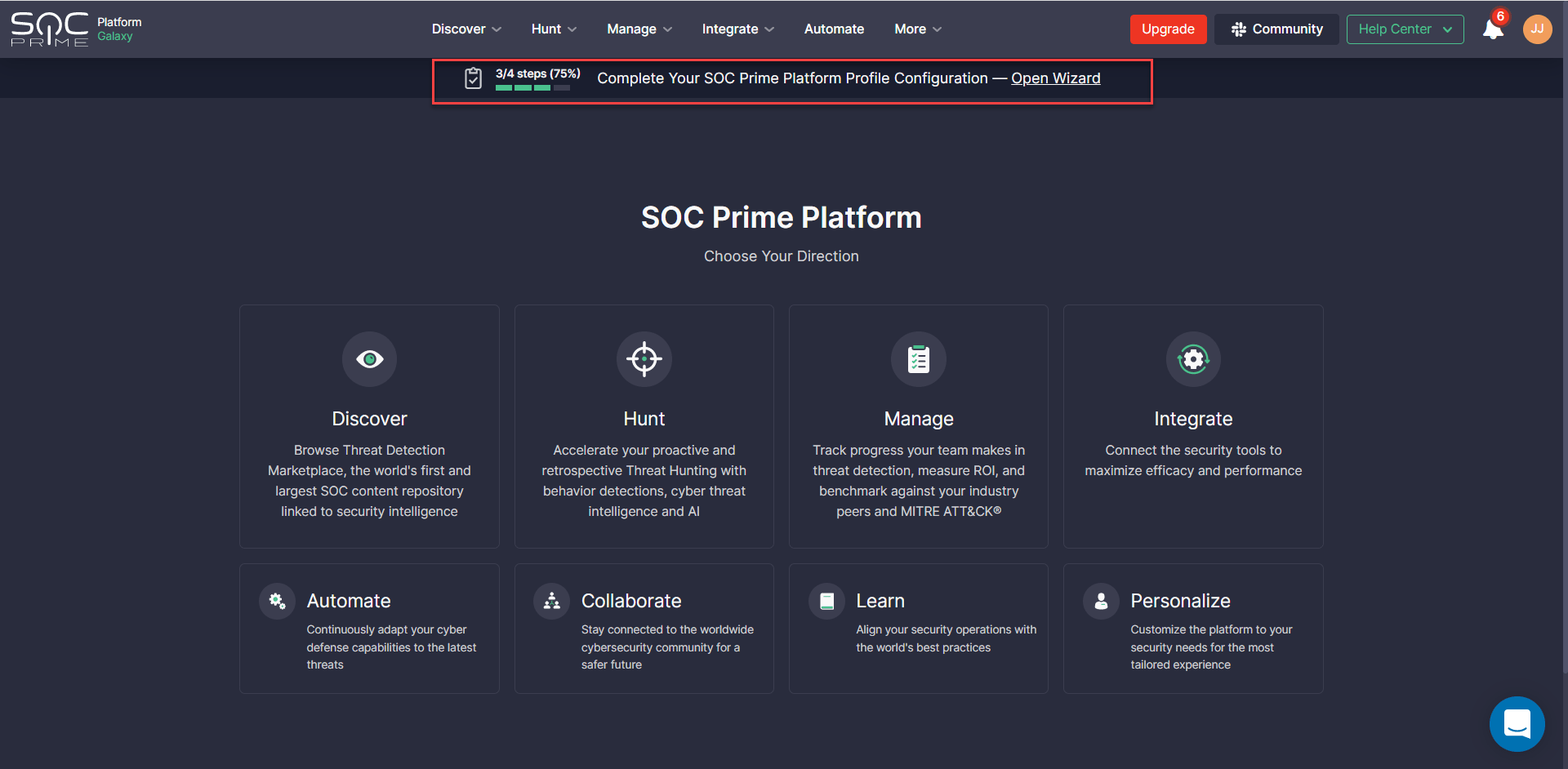

Les nouveaux utilisateurs de la plateforme SOC Prime sont invités à effectuer un processus de configuration guidée unique en utilisant le assistant d’intégration conçu pour adapter l’expérience de la plateforme à l’environnement spécifique de l’organisation. Cette configuration personnalisée est conçue pour booster les capacités de détection des menaces et la vitesse de la chasse aux menaces, et apporter une valeur immédiate à la solution de SOC Prime.

Les abonnés SOC Prime actuels seront également invités à remplir les paramètres manquants pour personnaliser l’expérience de la plateforme selon leurs besoins en sécurité et maximiser instantanément leur expérience de détection et de chasse aux menaces. Pour commencer, cliquez sur Ouvrir l’Assistant dans la notification qui apparaît en haut de chaque écran et continuez avec les paramètres.

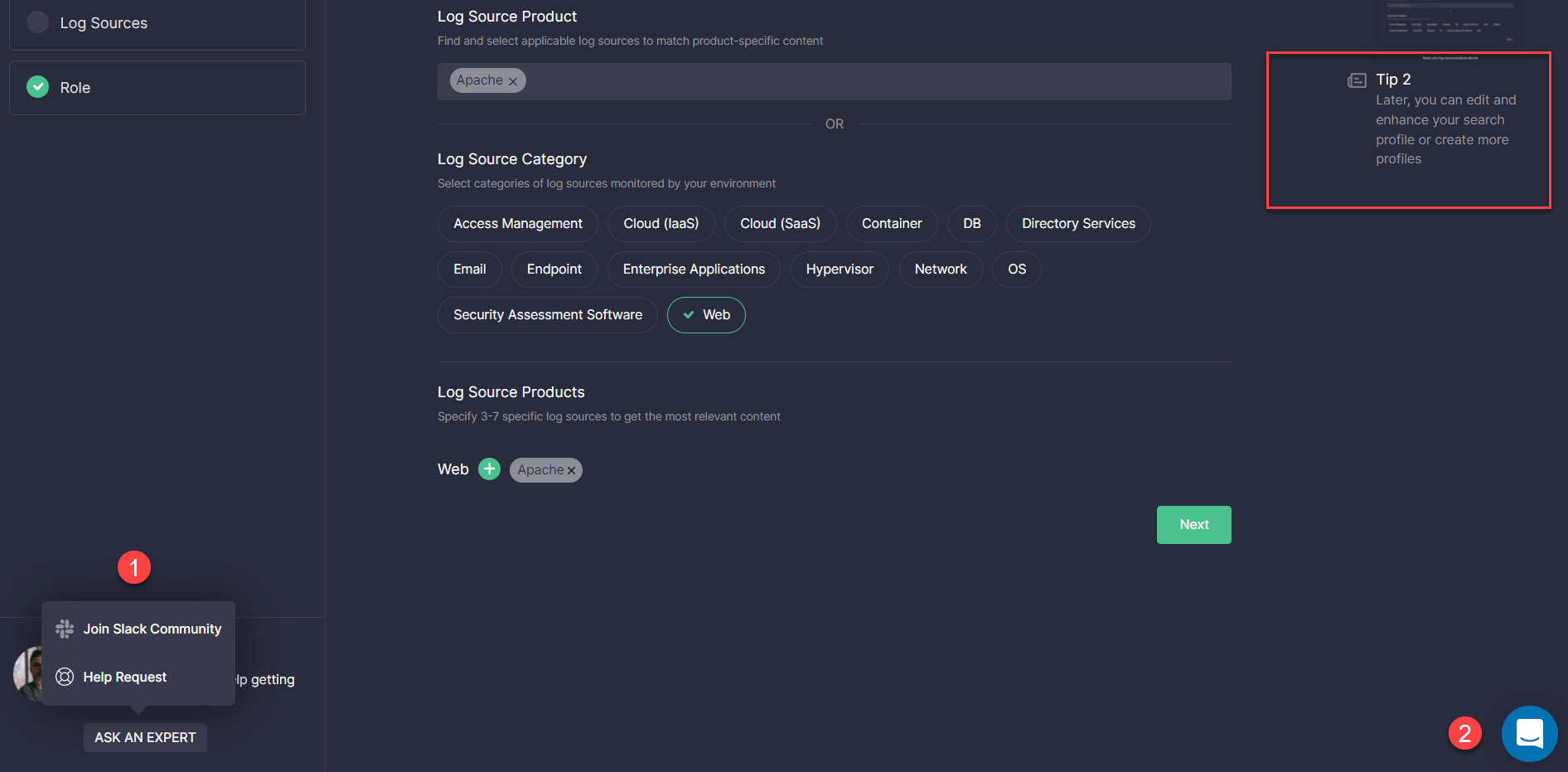

Tout au long de la procédure d’installation, les clients Humio peuvent regarder des tutoriels vidéo courts dans la section Conseils située à droite, conçue pour simplifier l’expérience d’intégration. Alternativement, ils peuvent demander de l’aide de l’une des manières suivantes :

- Tournez-vous vers les experts de la communauté Slack via un canal Slack ou soumettez une Demande d’Aide

- Demandez un support instantané via le chat Intercom et entrez en contact avec les experts de SOC Prime

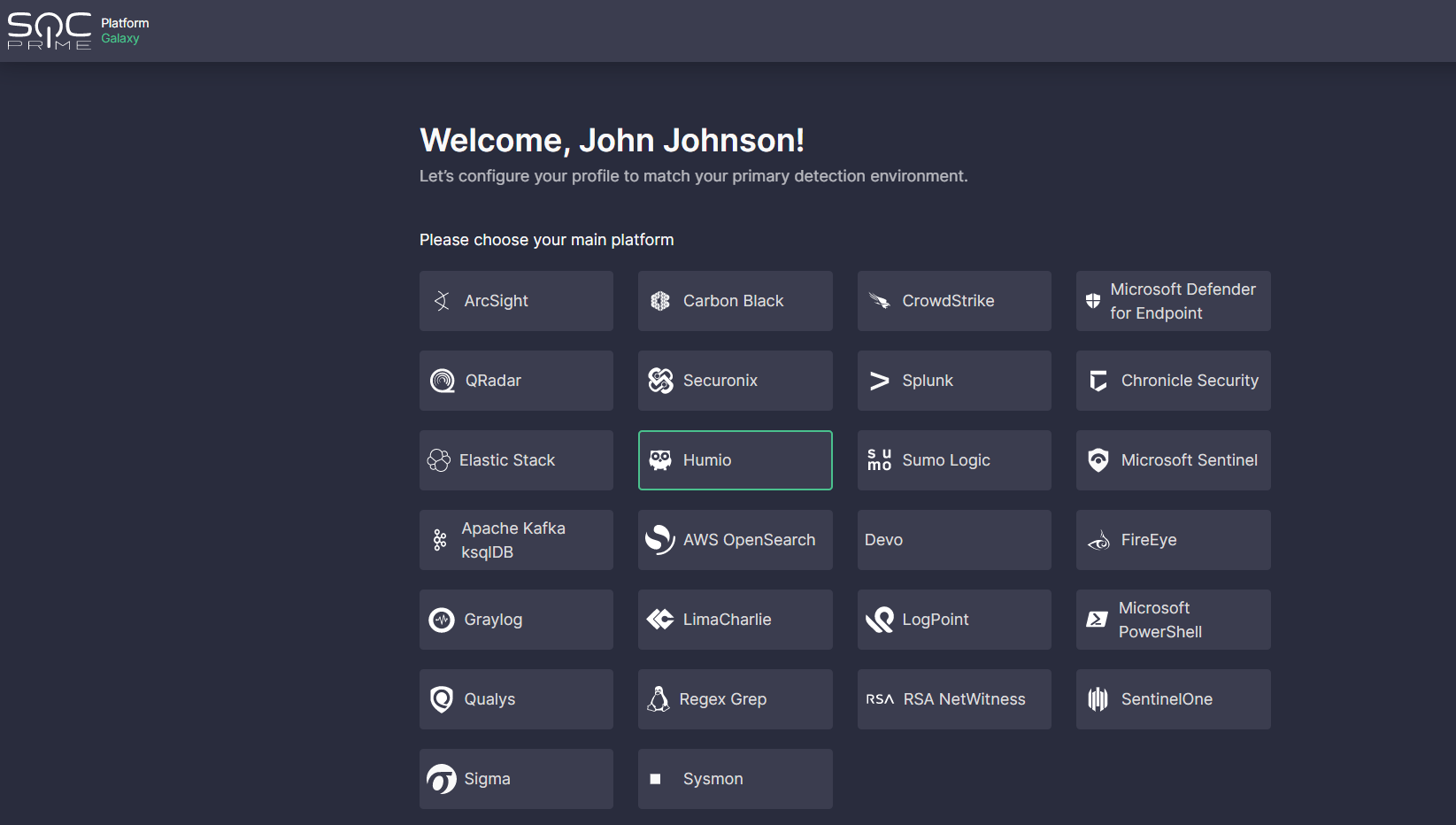

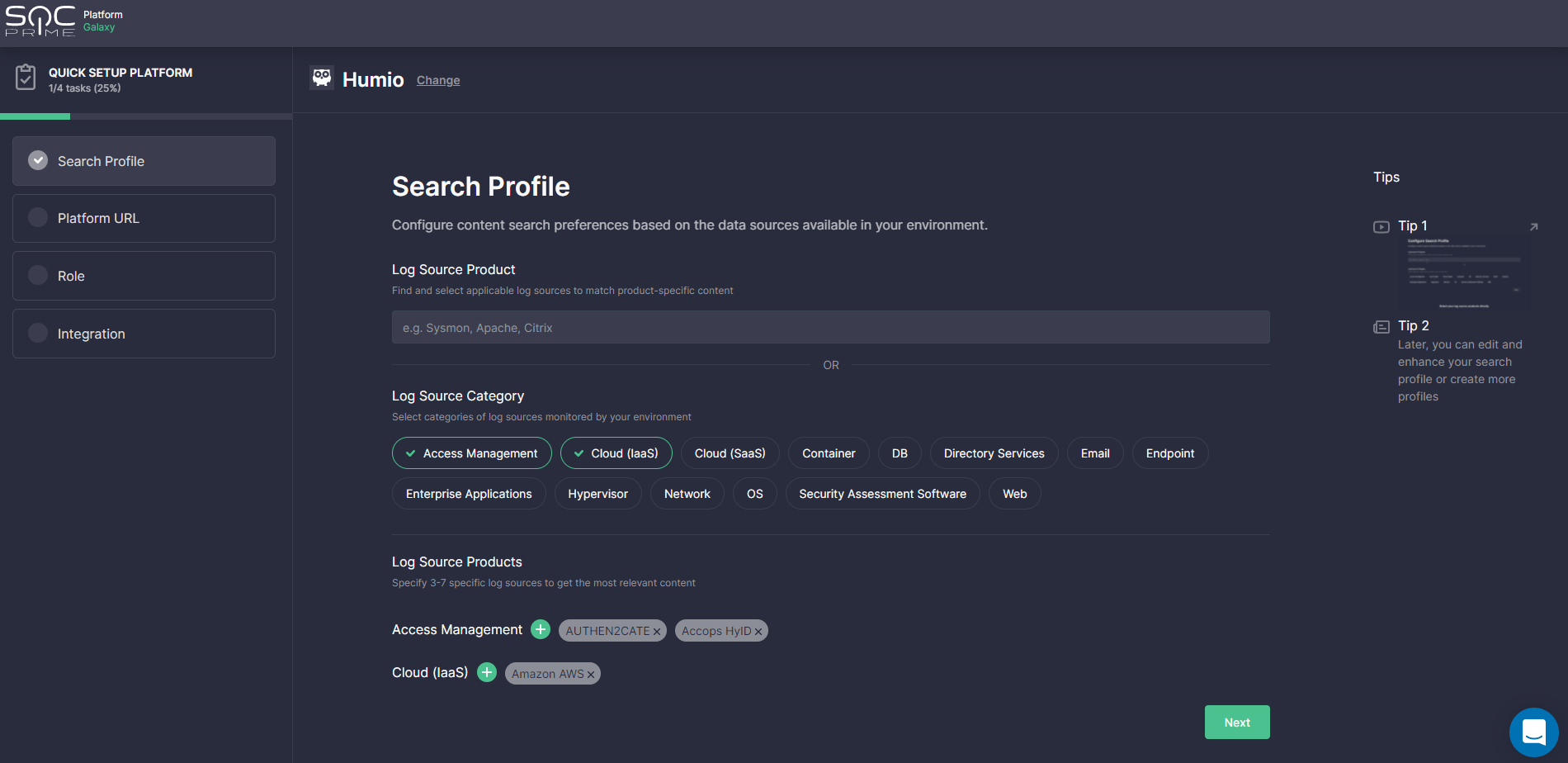

Pour les utilisateurs Humio, le processus d’intégration comprend les cinq étapes suivantes :

- Sélectionnez la plateforme Humio dans la liste des options prédéfinies.

-

Configurez le Profil de Recherche d’Intégration pour adapter la recherche de contenu de détection aux sources de données pertinentes pour votre environnement Humio. Ici, vous pouvez sélectionner un ensemble de produits sources de journaux directement dans la liste des options prédéfinies ou d’abord choisir une catégorie puis les produits pertinents qui y sont liés. Cliquez sur Suivant dès qu’au moins un produit source de journaux a été fourni.

Veuillez noter qu’une fois configuré, ce Profil de Recherche peut être appliqué à la Recherche Avancée page, Couverture MITRE ATT&CK®, et Couverture des Sources de Journaux tableaux de bord pour ajuster votre recherche de contenu aux besoins réels de l’environnement.

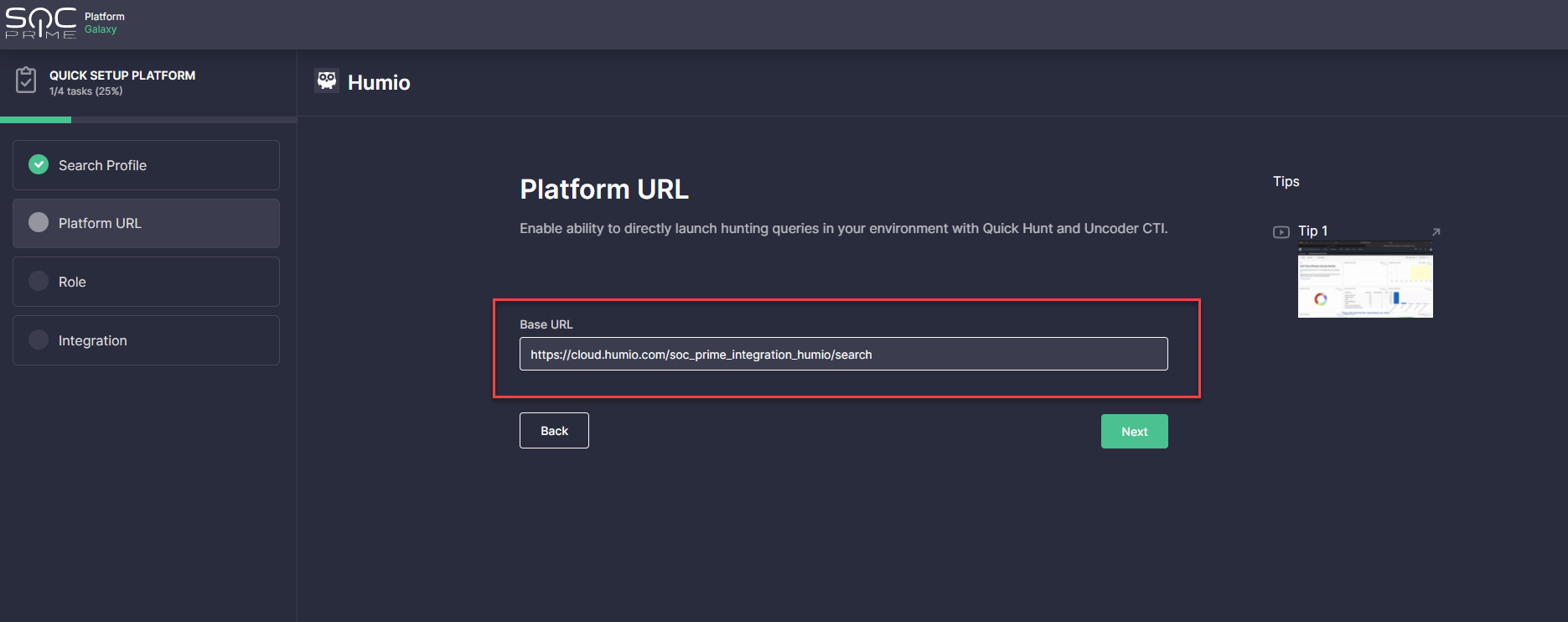

- Fournissez une URL de Plateforme pour configurer votre environnement de chasse. Ces paramètres sont requis pour activer immédiatement l’exécution des requêtes de chasse dans votre instance cloud Humio avec les modules Quick Hunt et Uncoder CTI de SOC Prime. Connectez-vous à votre instance Humio Cloud, copiez le lien vers le référentiel que vous souhaitez utiliser pour l’intégration, et collez-le dans le champ URL de Base de l’assistant d’intégration.

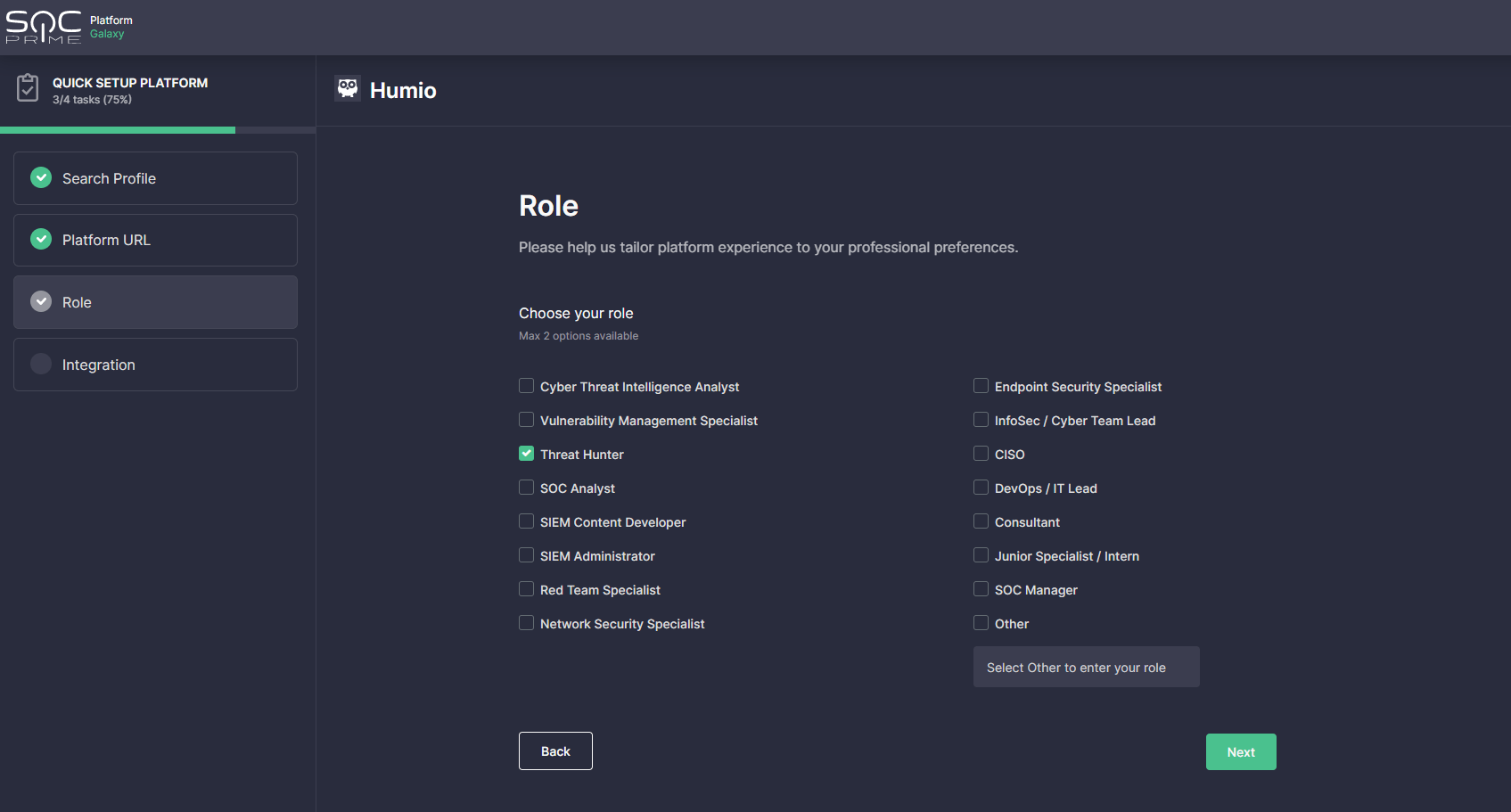

- Facultativement, sélectionnez le rôle professionnel pour obtenir l’expérience de plateforme la plus personnalisée. Les praticiens de la sécurité peuvent sélectionner deux options au maximum ou indiquer un autre rôle dans le champ Autre .

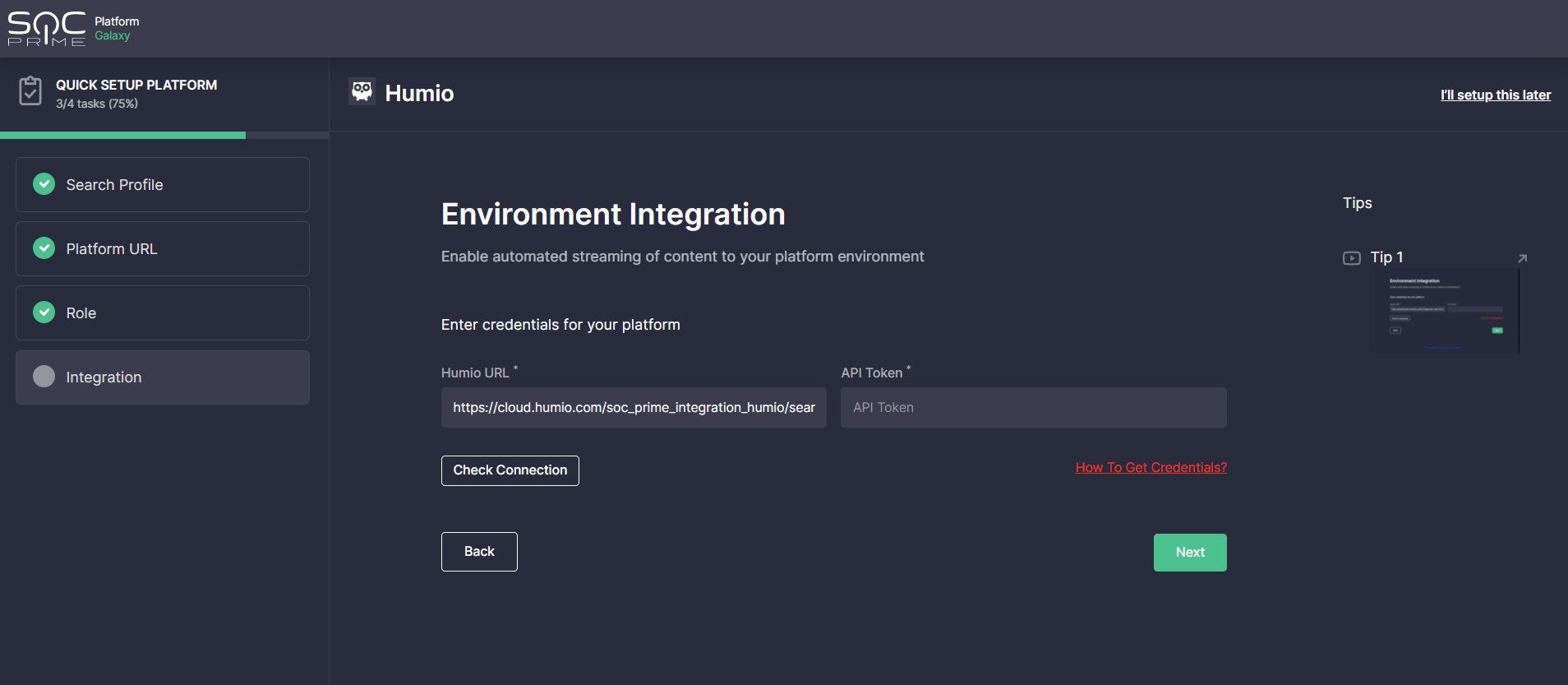

-

Configurez Intégration de l’Environnement — avec la configuration API complète pour votre environnement cible pour permettre le streaming automatisé de la logique de détection vers votre instance cloud Humio. Après avoir terminé les paramètres à l’étape 3, votre URL de base Humio sera automatiquement remplie dans le champ correspondant. URL de Plateforme settings at step 3, your Humio base URL will be automatically populated in the corresponding field.

Pour obtenir un jeton API, allez dans votre instance Humio Cloud et cliquez Gérer Votre Compte lié au référentiel que vous souhaitez utiliser pour l’intégration. Puis sélectionnez Jetons API dans les Paramètres du compte et cliquez sur le bouton Générer un nouveau jeton API . Dans le pop-up qui apparaît, cliquez sur le bouton Renouveler le jeton , copiez le jeton nouvellement généré puis collez-le dans le champ Jeton API sur l’assistant d’intégration de SOC Prime.

Une fois configuré, cliquez sur le bouton Vérifier la Connexion . Si la connexion est réussie, vous avez terminé avec l’intégration Humio et êtes prêt à libérer toute la puissance de la plateforme de SOC Prime.

Recherchez des Menaces et Déployez des Détections sur Votre Instance Humio d’un Clic

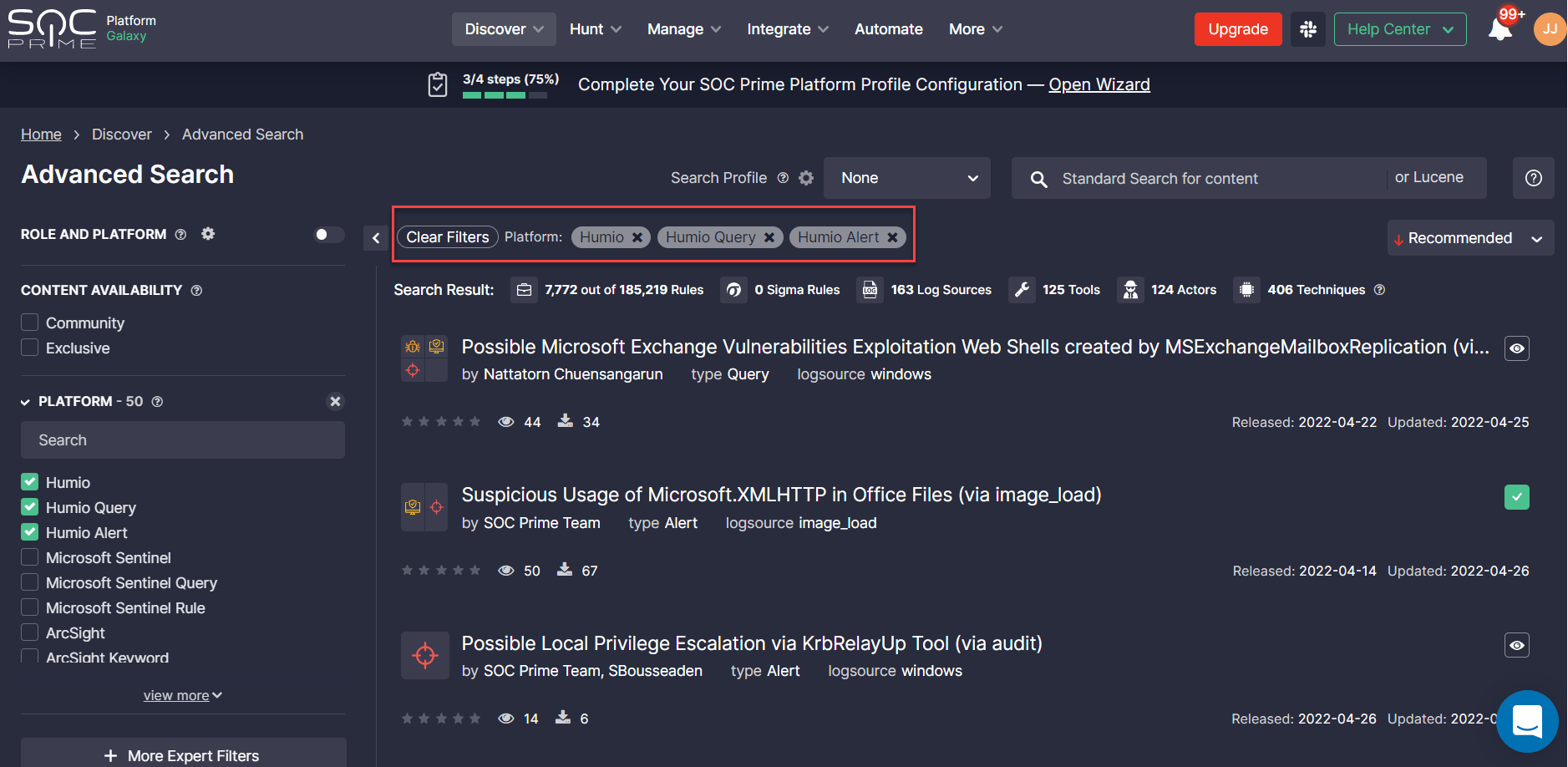

Pour accéder à l’ensemble des règles de détection Humio, sélectionnez Découvrir > Recherche Avancée après vous’être connecté à la plateforme SOC Prime. Les praticiens de la sécurité peuvent filtrer le contenu par plateforme Humio plateforme ou par types de contenu spécifiques à Humio — Alertes or Requêtes. Une fois appliqué, plongez dans la page de l’élément de contenu pour accéder au code source de détection convertible au format de langage natif cloud Humio.

Veuillez noter qu’après avoir configuré le assistant d’intégration pour votre environnement Humio, la page de l’élément de contenu affichera automatiquement le code source de la règle dans le format correspondant à la plateforme. Il n’est pas nécessaire de filtrer le contenu par la plateforme Humio au préalable.

Selon le type de contenu sélectionné, vous pouvez choisir l’une des capacités de détection automatisée suivantes adaptées à votre environnement Humio*:

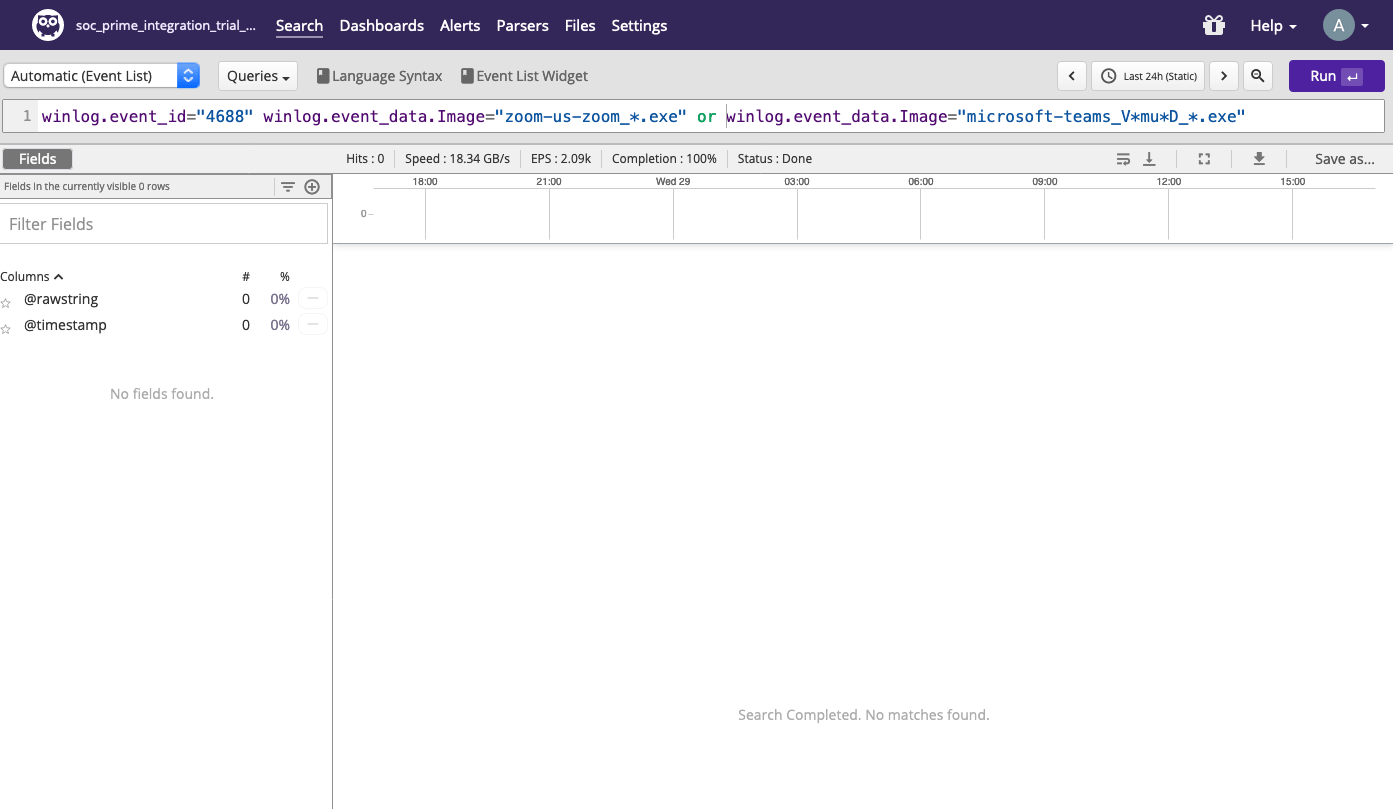

- Recherchez instantanément des menaces avec des Requêtes Humio en cliquant sur le bouton Rechercher dans Humio 。

- Déployez automatiquement des Alertes Humio via le bouton Déployer sur Humio .

*Ces actions sont disponibles après avoir terminé la configuration à l’étape 5 de Intégration de l’Environnement . Pour les actions de recherche et de déploiement automatisées, vous devez sélectionner l’un des environnements préconfigurés. assistant d’intégration. For both automated search and deployment actions, you need to select one of the pre-configured environments.

Vous pouvez alternativement copier manuellement le code source via le bouton Copier vers le presse-papier et ensuite, coller instantanément la Requête ou l’Alerte Humio dans votre environnement cloud et exécuter la règle de détection.

Diffusez en Continu les Algorithmes de Détection en Temps Réel Directement vers Votre Instance Humio

Les équipes peuvent automatiquement diffuser des Alertes Humio directement dans leur environnement natif cloud via le module de Gestion de Contenu Continu (CCM) disponible dans la catégorie Automatiser de la plateforme SOC Prime. Alimentée par l’API de Humio, cette fonctionnalité permet aux organisations de rester informées à la fois des menaces émergentes et des objectifs stratégiques de détection sans avoir à rechercher ou à télécharger manuellement du contenu depuis la plateforme de SOC Prime.

Veuillez noter qu’avant de tirer parti du module CCM, les clients Humio doivent avoir activé l’accès API à leur abonnement Humio, qui peut être préconfiguré à l’étape 5 de assistant d’intégration.

Les utilisateurs de SOC Prime peuvent exploiter les capacités CCM suivantes :

-

Créer et gérer des listes de contenu à la volée pour extraire des Alertes Humio de ces listes vers l’instance cloud en cours d’utilisation :

-

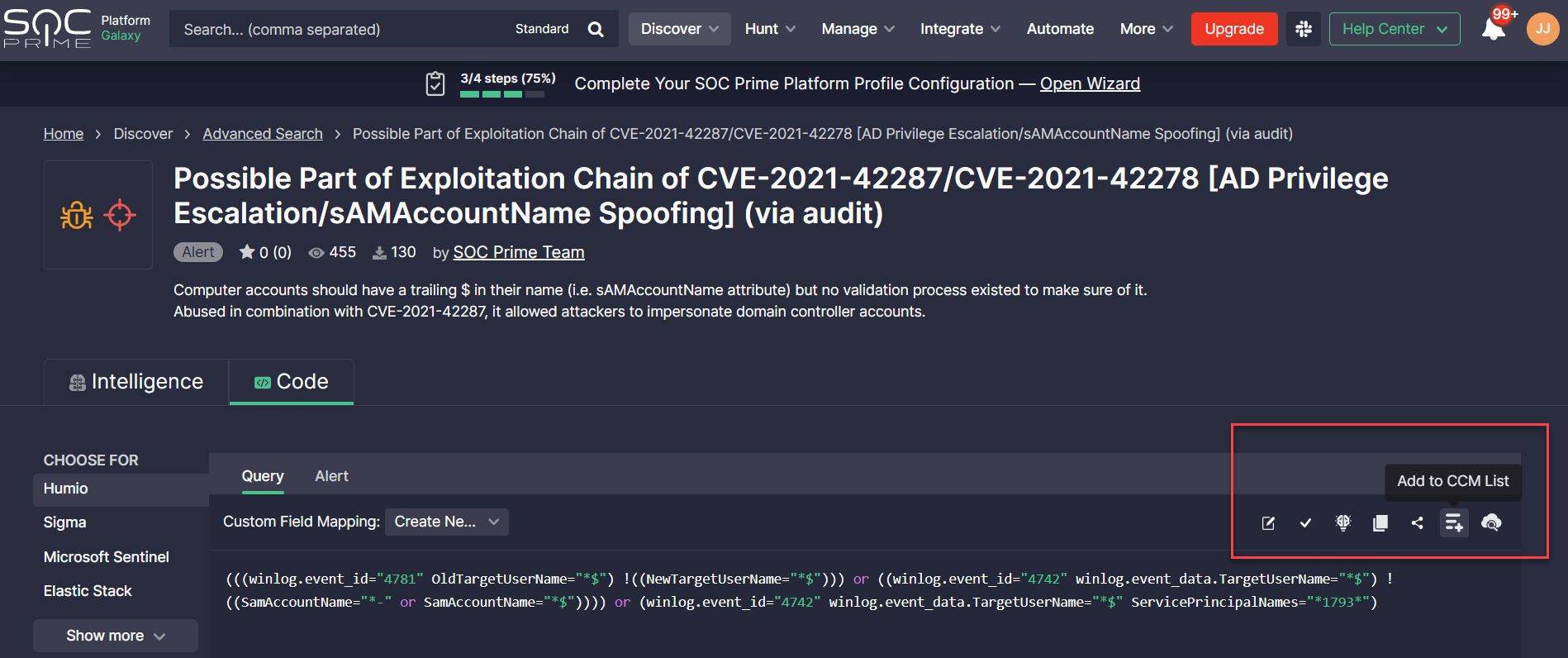

Listes statiques avec du contenu sélectionné à la main. Les éléments de contenu sélectionnés peuvent être ajoutés manuellement à des listes spécifiques en cliquant sur le bouton Ajouter à la Liste CCM depuis l’onglet Code .

-

Listes dynamiques pour peupler automatiquement les Alertes Humio les plus récentes et récemment mises à jour mappées aux conditions de filtre préconfigurées. Pour adapter la liste de contenu dynamique au format Humio, sur le formulaire de configuration de la liste, cliquez sur Filtres Avancés > Plateforme de Contenu, et sélectionnez Alerte Humio dans la liste des options prédéfinies.

- Les listes d’inventaire to modifient et déploient des versions de contenu personnalisé sur plusieurs instances Humio.

-

Listes statiques avec du contenu sélectionné à la main. Les éléments de contenu sélectionnés peuvent être ajoutés manuellement à des listes spécifiques en cliquant sur le bouton Ajouter à la Liste CCM depuis l’onglet Code .

- Exécutez des travaux planifiés de manière flexible pour extraire automatiquement des algorithmes de détection à partir de listes de contenu spécifiques liées à l’environnement Humio préconfiguré. Par défaut, les travaux appliqueront le profil de Mappage de Champs Personnalisé par défaut basé sur la source de journaux préconfigurée applicable à ces déploiements. Ici you trouvez les détails sur la façon de configurer le profil de Mappage de Champs Personnalisé basé sur la source de journaux.

- Gérez tout l’inventaire du contenu de détection à partir d’un seul endroit avec la possibilité de mettre à jour des règles à la volée et ensuite déployer les changements directement dans l’environnement Humio. Sur la page Inventaire , les équipes peuvent également suivre le statut de déploiement, l’auteur et la source du contenu, la date de déploiement, et d’autres détails des déploiements de détection.

- Parcourir tout l’historique des déploiements de contenu automatisé et manuel ainsi que les modifications d’inventaire. Sur la page Historique , les ingénieurs de sécurité peuvent également explorer les problèmes de déploiement pour toutes les Alertes Humio pour une meilleure visibilité.

- Personnalisez les déploiements pour adapter la logique de détection à votre environnement et vos processus et éviter de grands volumes de faux positifs via Préréglages and Filtres.

Pour obtenir plus d’informations sur les capacités de gestion de contenu automatisée, veuillez vous référer à l’ article de blog dédié.

Simplifiez les Opérations de Chasse aux Menaces

Après avoir configuré l’environnement de chasse à l’étape 3 du processus d’intégration, les clients Humio peuvent exploiter les outils de chasse de SOC Prime pour rechercher des menaces plus rapidement et plus simplement que jamais auparavant.

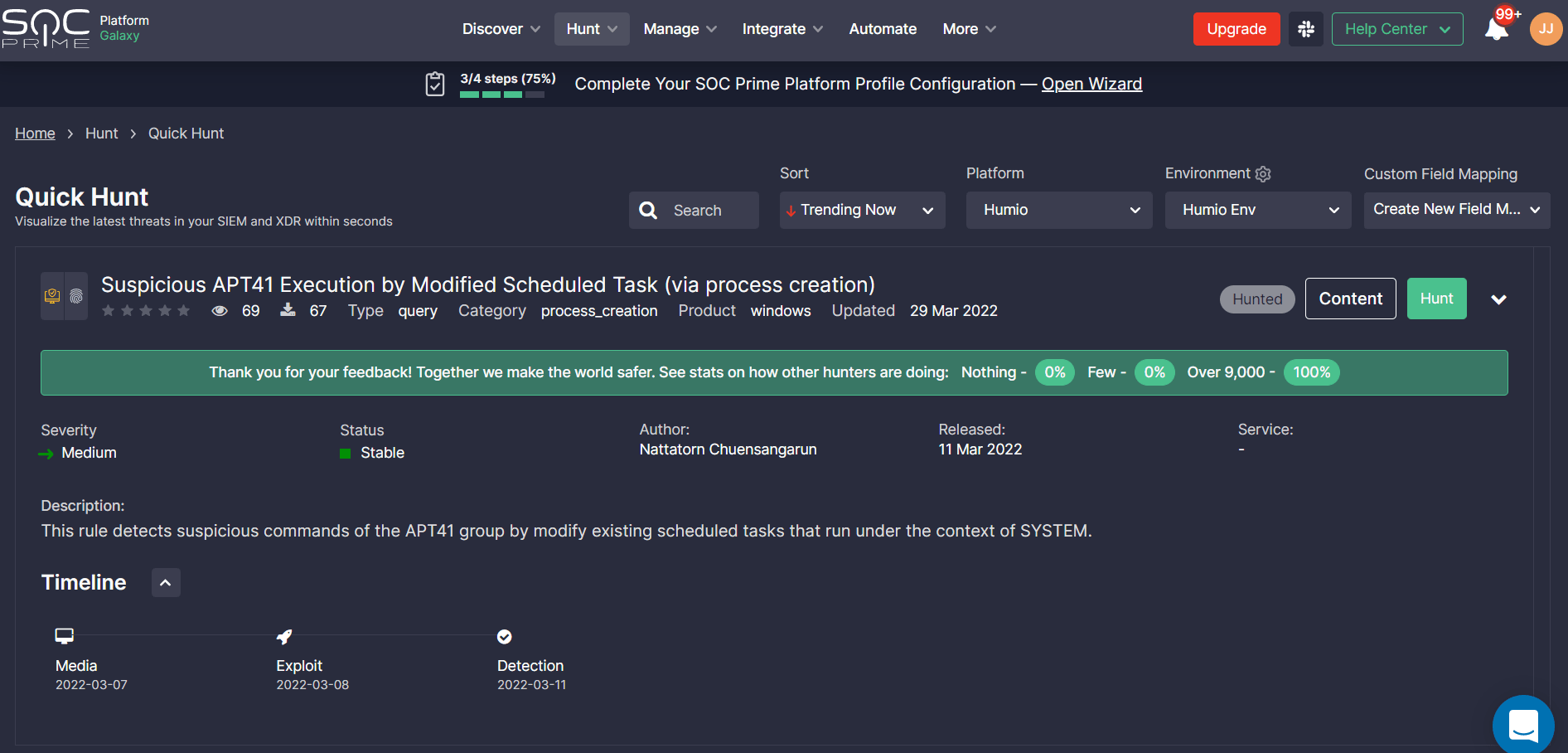

Quick Hunt permet aux équipes de chasser facilement sans un arrière-plan expert dans le domaine. Pour commencer, sélectionnez Chasser > Quick Hunt et parcourez la liste de requêtes triée par détections les plus tendance par défaut. Votre plateforme Humio sera pré-sélectionnée en même temps que l’environnement préconfiguré selon les paramètres d’intégration. De plus, vous pouvez également sélectionner un profil de Mappage de Champs Personnalisé existant ou en configurer un nouveau pour la chasse sur des données de journaux non standard. Veuillez vous référer à la section d’article dédiée sur comment configurer le profil de Mappage de Champs Personnalisé basé sur la source de journaux.

Assurez-vous d’être connecté à Humio Cloud avant de lancer une Session Quick Hunt.

Cliquez sur Chasser pour exécuter une requête sélectionnée directement dans votre environnement Humio et partagez vos retours avec vos pairs sur votre expérience de chasse. Fournir des retours contribue à l’expertise collective mondiale activée par la plateforme de SOC Prime et aide à rendre la chasse plus efficace tout en améliorant continuellement la qualité et le volume du contenu de détection.

Uncoder CTI est conçu pour accélérer la chasse aux menaces basée sur les IOC et permet de générer instantanément des requêtes IOC affinées pour les besoins spécifiques de l’environnement de votre organisation.

Veuillez noter qu’après avoir configuré la assistant d’intégrationdépendante de la plateforme, Humio sera automatiquement défini comme environnement de chasse pour les sessions Uncoder CTI.

Les utilisateurs Humio peuvent chasser avec Uncoder CTI en quelques clics :

- Insérez les IOC directement dans le panneau de gauche ou importez le fichier CSV, JSON ou TXT correspondant.

- Personnalisez la requête à générer : sélectionnez les IOC, spécifiez le profil de mappage de champs IOC autre que celui par défaut (si nécessaire), définissez le nombre d’IOC par requête et ajoutez des exceptions. Les types de hachage seront automatiquement remplis en fonction des IOC fournis.

- Cliquez sur le bouton Générer pour obtenir une requête IOC personnalisée.

- Choisissez de copier la requête puis de la coller dans votre environnement ou cliquez sur le bouton Chasser dans votre environnement pour exécuter automatiquement la requête générée dans Humio.

Notamment, les utilisateurs SOC Prime peuvent profiter au maximum de Uncoder CTI gratuitement jusqu’au 25 mai 2022.

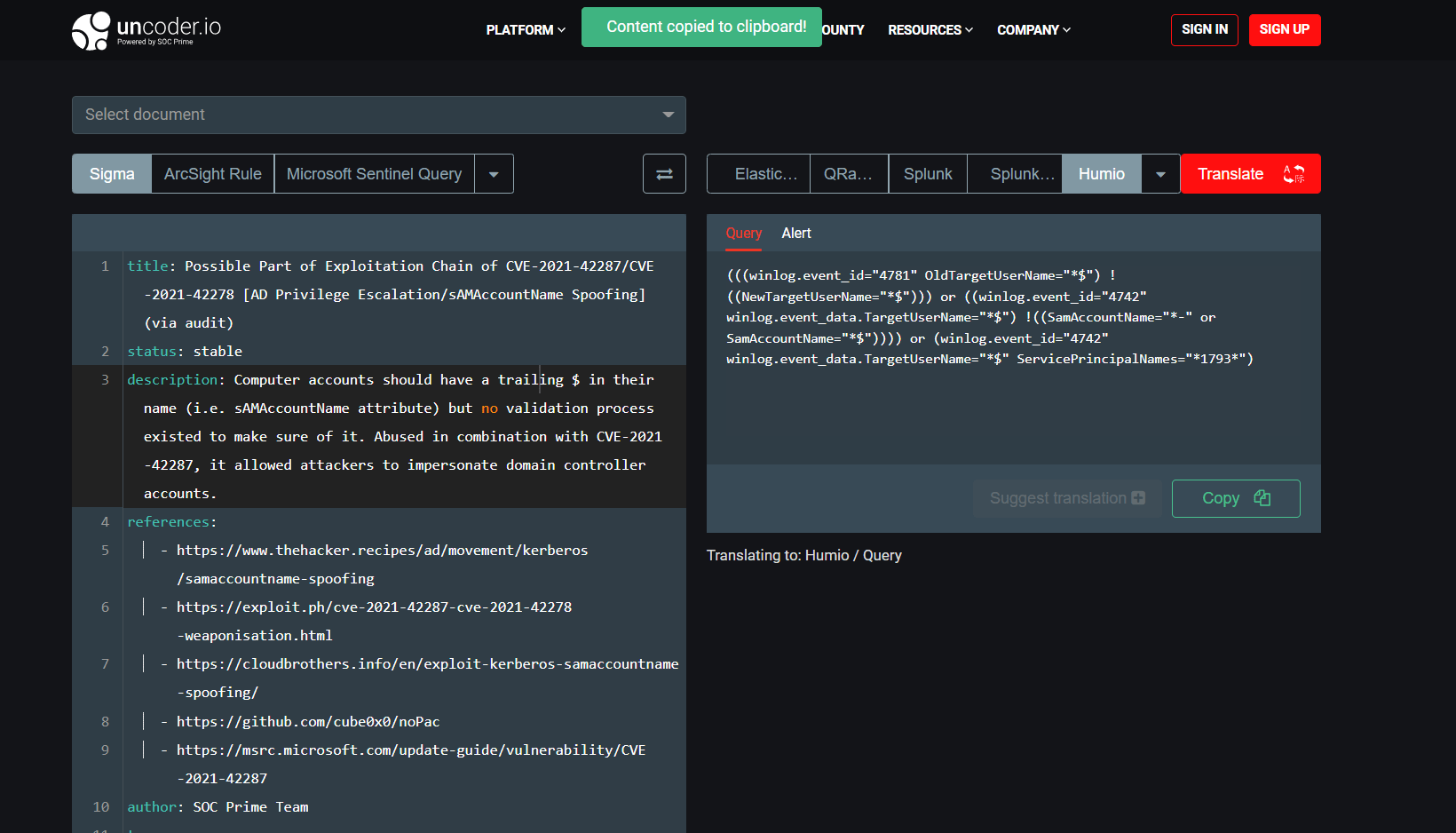

Convertissez les Règles Sigma en Alertes et Requêtes Humio via Uncoder.IO

Uncoder.IO est un moteur de traduction en ligne destiné à dissoudre les frontières d’un outil unique pour la chasse et la détection des menaces qui permet de convertir les détections basées sur Sigma en plus de 25 formats SIEM, EDR et XDR. Pour traduire automatiquement les règles Sigma au format Humio, suivez les étapes suivantes :

- Sélectionnez Sigma comme langage de requête d’entrée dans le panneau de gauche.

- Insérez le code source de la règle Sigma ou sélectionnez le document pertinent dans la liste déroulante.

- Sélectionnez Humio comme langue cible dans le panneau de droite.

- Sélectionnez le format cible Humio — Alerte ou Requête.

- Cliquez sur le bouton Traduire .

- Cliquez sur le bouton Bouton Copier et collez le code de détection dans votre environnement Humio.

Rejoignez la plateforme Detection as Code de SOC Prime pour exploiter le pouvoir de la collaboration industrielle mondiale permettant aux équipes de suivre le volume d’attaques en constante augmentation et de se défendre proactivement contre les menaces numériques complexes et en constante croissance. En exploitant l’expertise collective de la plus grande bibliothèque de contenu de détection au monde constamment enrichie, les organisations peuvent résoudre le défi de créer un volume continu de contenu personnalisé adapté à leur environnement de déploiement SOC unique. Les chercheurs individuels sont également encouragés à rejoindre les rangs de la cyberdéfense collaborative en partageant leur contenu de détection et en étant rémunérés pour leurs contributions.

REJOINDRE LA PLATEFORME SOC PRIME REJOIGNEZ LE THREAT BOUNTY